背景概述

本周NDR团队通过流量分析捕获了南亚Bitter组织对某国的最新攻击样本。

Bitter简介

Bitter APT团伙,又称HangOver、VICEROY TIGER、The Dropping Elephant、Patchwork,是一个来自于南亚地区的境外APT组织,该团伙已持续活跃了超过8年时间。“Bitter”最早由Norman安全公司于2013年曝光,该组织主要针对亚洲地区和国家进行网络间谍活动,主要攻击领域为政府军事机构、科研教育等。

样本分析

本次捕获样本为Bitter最新的窃取信息的木马

首先加载两个字符串,Upld_test(窗口类名)\UPLD_TEST(窗口名称),创建Windws窗口。

成功创建后执行后续操作

创建一个名为“errors.”的信号量对象

获取主机信息生成标识

错误日志保存路径

获取Username&ComputerName&WindowsVersion

拼接获取的信息

拼接内容为:

ComputerName _Username_WindowsVersion_errlog

程序会尝试读取%appdata%目录下Microsoft\Windows\SendTo\error文件

窃密模块

分别向服务端发送近5日、15日、两个月、半年、一年的数据

遍历所有逻辑磁盘文件

排除路径

|

:\Program Files (x86) |

|

:\Program Files |

|

:\ProgramData |

|

Local\Temp |

|

C:\$Recycle.Bin |

|

:\Users\All Users |

|

C:\Boot |

|

Windows\Temporary Internet Files |

|

AppData\Local |

|

.开头 |

|

..开头 |

窃取以下后缀文件

|

.zip |

|

.rar |

|

.doc |

|

.docx |

|

.xls |

|

.xlsx |

|

.ppt |

|

.txt |

|

.jpg |

|

.jpeg |

|

.bmp |

|

|

|

.neat |

|

.eln |

|

.ppi |

|

.err |

|

.erq |

|

.azr |

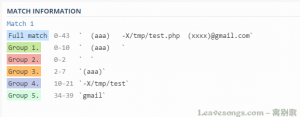

发送内容拼接如下

数据包如下

发送完后判断远程服务器数据是否包含“00 O”(用于判断服务端是否为 200 OK)

如果是则将信息写入指定文件

IOC

svc2mcxwave.net

ade9a4ee3acbb0e6b42fb57f118dbd6b

193.142.58.186

来源:freebuf.com 2021-04-14 11:44:36 by: Knownsec知道创宇

请登录后发表评论

注册