HW期间,为防范钓鱼,即日起FreeBuf将取消投稿文章的一切外部链接。给您带来的不便,敬请谅解~

背景概述

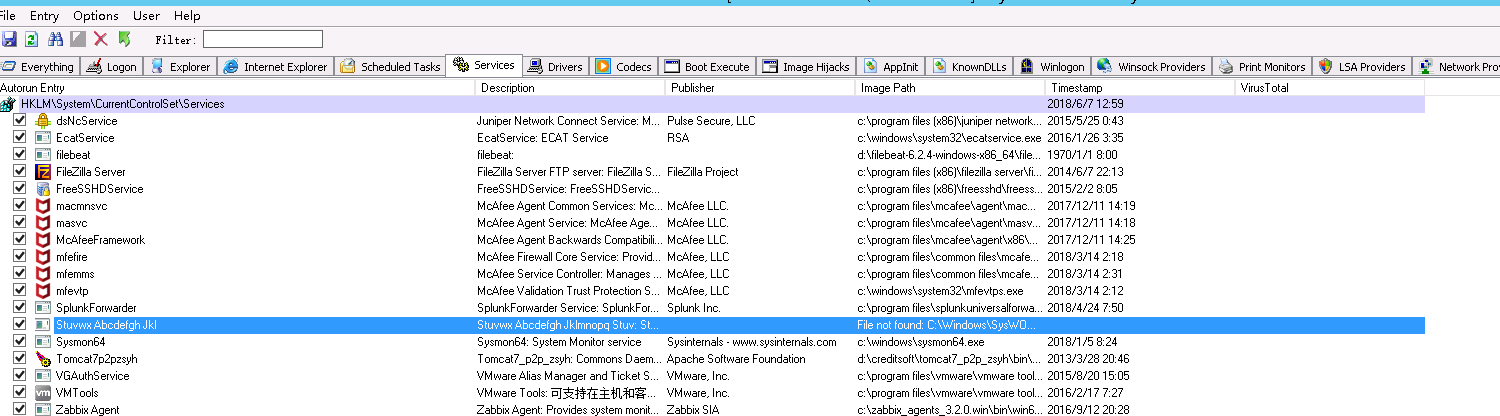

近日NDR团队捕获多起南亚APT组织SideWinder攻击事件。下图为攻击样本下载的截图。

SideWinder简介

响尾蛇(又称SideWinder,T-APT-04)是一个背景来源于印度的 APT 组织,该组织此前已对巴基斯坦和东南亚各国发起过多次攻击, 该组织以窃取政府、能源、军事、矿产等领域的机密信息为主要目的。

样本分析

本次捕获到的攻击样本手法与往期相似,即通过带漏洞的RTF文档释放并执行JS脚本:

SideWinder组织惯用手法最明显标志为在一阶脚本中最后动态调用自加载程序o.work函数。

网上关于SideWinder分析文章很多在此不做过多描述,简单说明第一步内存加载o.work变化。

常见o.work调用如下:

Installer.dll/LinkZip.dll/App.dll(o.work)简述

Installer.dll

时间2019

Loader主要分为两部分第一部分为持久化操作(注册表RUN),第二部分为运行后续恶意程序。

Load进行杀软检测,将检测结果拼接发送到服务端。

注:该部操作前提主机中不存在360、avast、avg

持久化操作

程序会将URL中第一个/后5个字节取出替换后续程序中标记{rox}(用于解密后续服务器数据的key)

程序会将URL替换后续程序中标记####

后续程序通过白加黑启动(Duser.dll)

解密数据key为之前URL的前5个字节

调用JS执行数据

LinkZip.dll

时间2020

相较于2019年Installer.dll,LinkZip.dll去除了驻留、解密等功能,获取杀软信息由JS脚本进行实现。LinkZip.dll主要完成下载者功能,对加载的数据解压运行。

对捕获的样本分析发现服务端路径存在以下规律:

二阶脚本下载目录

http://xxx/cgi/xxx/xxx/xxx/xxx/file.hta

杀软信息上传目录

http://xxx/plugins/xxx/xxx/true/true/%杀软名称%

后续白加黑(Duser.dll)

App.dll

时间2021

App.dll与LinkZip.dll非常相似,其添加了异常回传、启动Decoy功能。

服务端规律变化:

https://xxx/xxx/x/xxx/x/x/x/xxx/files-xxx/x/

https://xxx/xxx/x/xxx/x/x/x/xxx/files-xxx/x/data?d=%杀软信息%

https://xxx/xxx/x/xxx/x/x/x/xxx/files-xxx/x/data?d=%杀软信息%&e=%异常信息%

后续白加黑(Duser.dll)

总结

19年SideWinder一阶脚本代码未经任何处理,所有字符、C&C、函数名称均为明文;从20年开始SideWinder对一阶脚本进行关键字符加密,在内存加载的O.WORK功能变得更为单一仅保留加载功能去除驻留功能;21年服务器路径特征已发生变化。

来源:freebuf.com 2021-04-12 13:45:20 by: Knownsec知道创宇

请登录后发表评论

注册