前言:

该靶场为初级靶场,没有什么难度,按照流程走就好了。

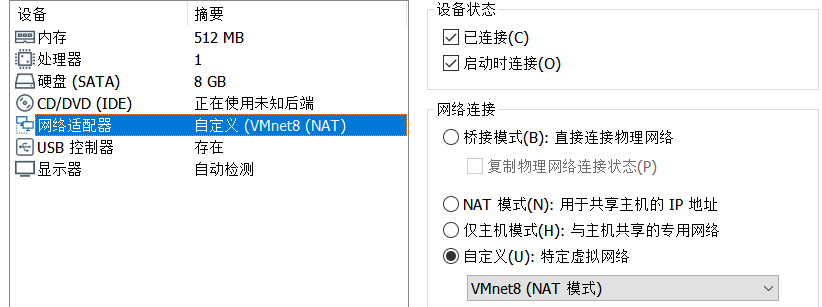

首先将攻击机和靶机的ip网段设置在同一段,我这里都是nat模式,VMnet8虚拟网卡上面。

查看攻击机的ip地址,网段,nmap扫描整个段,查看存活的ip。

可以看见目标靶机开放了22端口和80端口,首先从80端口web界面作为突破口,从web界面的思路一般都是先爆目录,dirseach先在一边爆破目录

访问web界面,x-forwarded-for ctf经常会出现这个,猜测是验证了x-forwarded-for头 限制在本地访问。

直接通过hackbar添加 x-forwarded-for:127.0.0.1成功访问

点击Register 注册一个用户登录上去。成功登录,有一个user_id参数,且密码只是在前端隐藏,遍历id得到以下用户和密码。

eweuhtandingan/skuyatuh,aingmaung/qwerty!!!,sundatea/indONEsia,sedihaingmah/cedihhihihi,alice/4lic3,abdikasepak/dorrrrr

查看dirseach爆出来的东西,到此我们获得的6个账户的密码,还有一些目录信息。

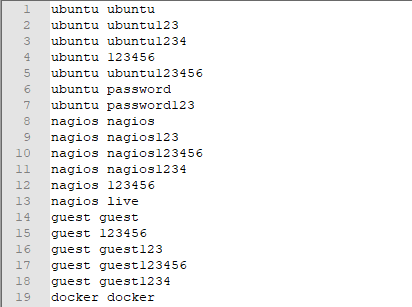

通过获得的账户去尝试ssh登录靶机,nice!! alice用户成功登录。

在根目录下的隐藏文件 .my_secret 里面发现了flag1.txt 文件

继续翻文件夹寻找有用的信息,在/var/www/html/config/目录下发现config.php 查看里面的内容有个mysql 连接函数 ctf_pasti_bisa ,ceban_corp 分别是密码和数据库名。

尝试su 提权到root 成功且在根目录发现第二个flag。

另一种提权的方法:

sudo -l 查看具有 root权限的程序,发现php可以利用sudo提权到root权限运行。

这是直接写一个和终端交互的php文件

直接用 sudo 提权到root运行,su 再切换到root用户,成功提权到root获得flag

来源:freebuf.com 2021-04-02 23:33:25 by: mengmeng1

请登录后发表评论

注册