前言:

首先可以利用FOFA进行漏洞挖掘和安全研究。对于白帽子挖掘漏洞来讲,信息收集是第一步,也是很重要的一步。比如挖SRC的时候要进行子域名收集,查找真实IP等。如果寻找某电商的子域名,可以根据其证书,header信息,备案号,页面引用的特定文件等找到相关其子域名。对于一些有cdn的,也可以绕过cdn找到真实IP。

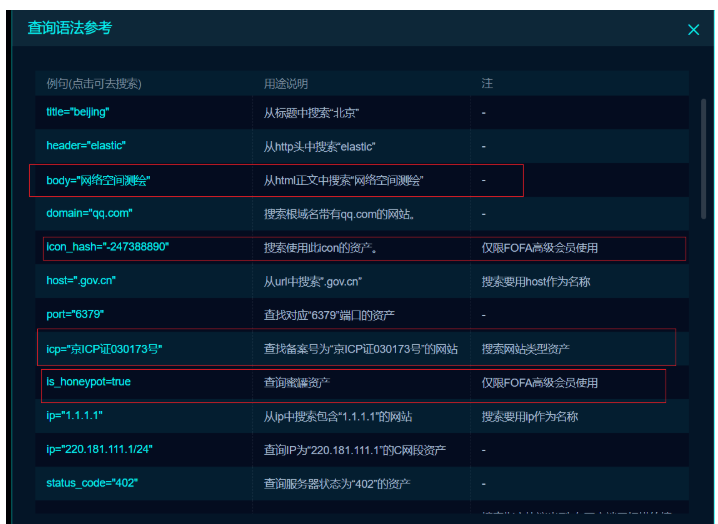

FOFA搜索语法

主要分为检索字段以及运算符,所有的查询语句都是由这两种元素组成的。目前支持的检索字段包括:domain,host,ip,title,server,header,body,port,cert,country,city,os,appserver,middleware,language,tags,user_tag等等,支持的逻辑运算符包括:= ,==,!= ,&&,||

常用命令:

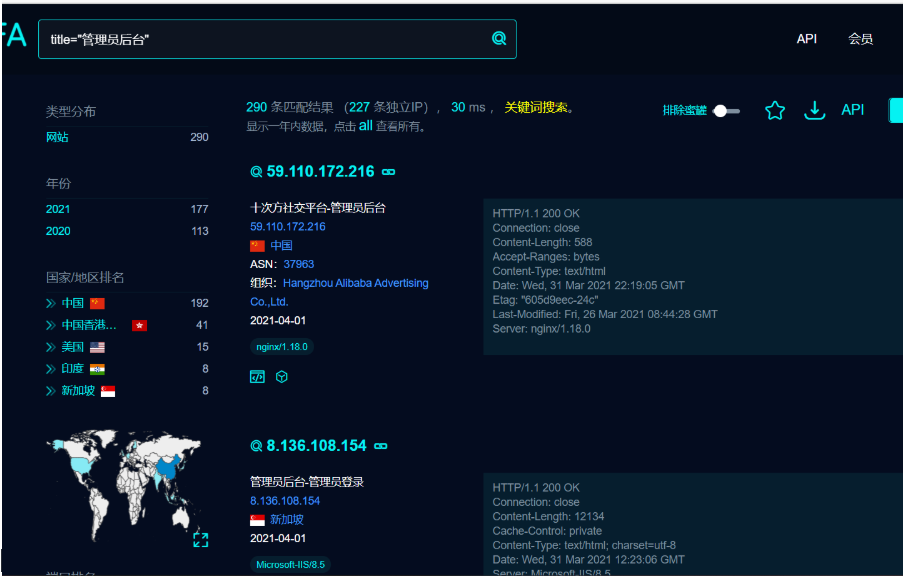

1.title

搜索包含“标题”的IP title=“标题”

domain

搜索所有子域名

host

搜索host内所有带有qq.com的域名

ip

搜索ip相关信息:ip=“58.63.236.248”

支持ip段搜索 ip=”111.1.1.1/16″ip=”111.1.1.1/24″

body

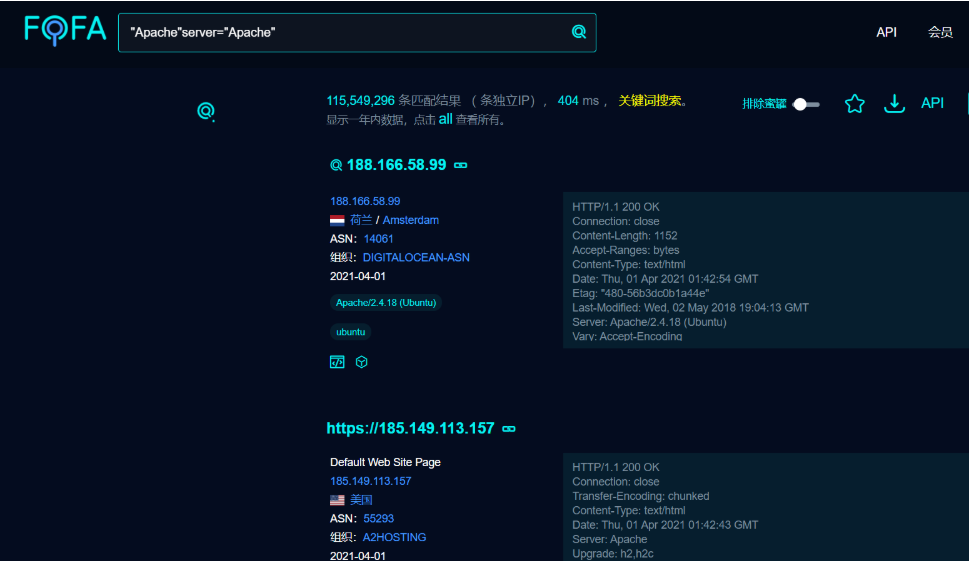

server

例:Apache出来了一个高危漏洞,我们需要去统计全球的Apache server=”Apache”

新功能:网络空间测绘

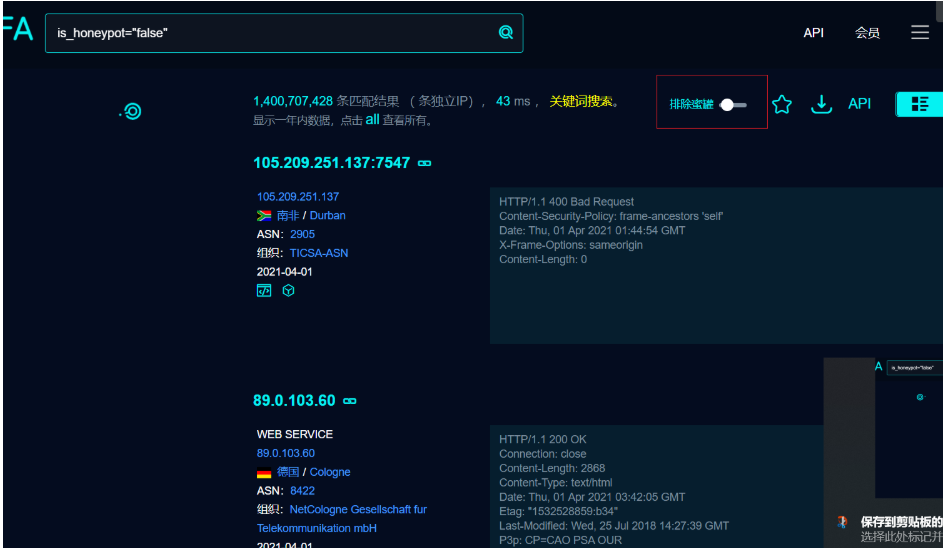

蜜罐:

蜜罐是一种软件应用系统,用来称当入侵诱饵,引诱黑客前来攻击。攻击者入侵后,通过监测与分析,就可以知道他是如何入侵的,随时了解针对组织服务器发动的最新的攻击和漏洞。还可以通过窃听黑客之间的联系,收集黑客所用的种种工具,并且掌握他们的社交网络。 设置蜜罐并不复杂,只要在外部因特网上有一台计算机运行没有打上补丁的微软Windows或者Red Hat Linux即行,然后在计算机和因特网连接之间安置一套网络监控系统,以便悄悄记录下进出计算机的所有流量。然后只要坐下来,等待攻击者自投罗网。

在hw快要开始的时候,fofa最近更新在梳理资产时可以排除蜜罐数据。

方法1:在你想要的输入东西后面+is_honeypot=”false” 即可对当前结果过滤;

is_honeypot=”false”

例

使用方法2:在梳理资产的时候,点击那个蜜罐开关,便可以过滤蜜罐。

可以联合其他语法使用,如title、header、domain,host,ip等等进行联合查询。大大便利了白帽子们,

这功能很不错,哈哈。

FOFA还可以在实战中,关键步骤是定位资产归属,找到入口。

使用方法:通过关键字直接搜索

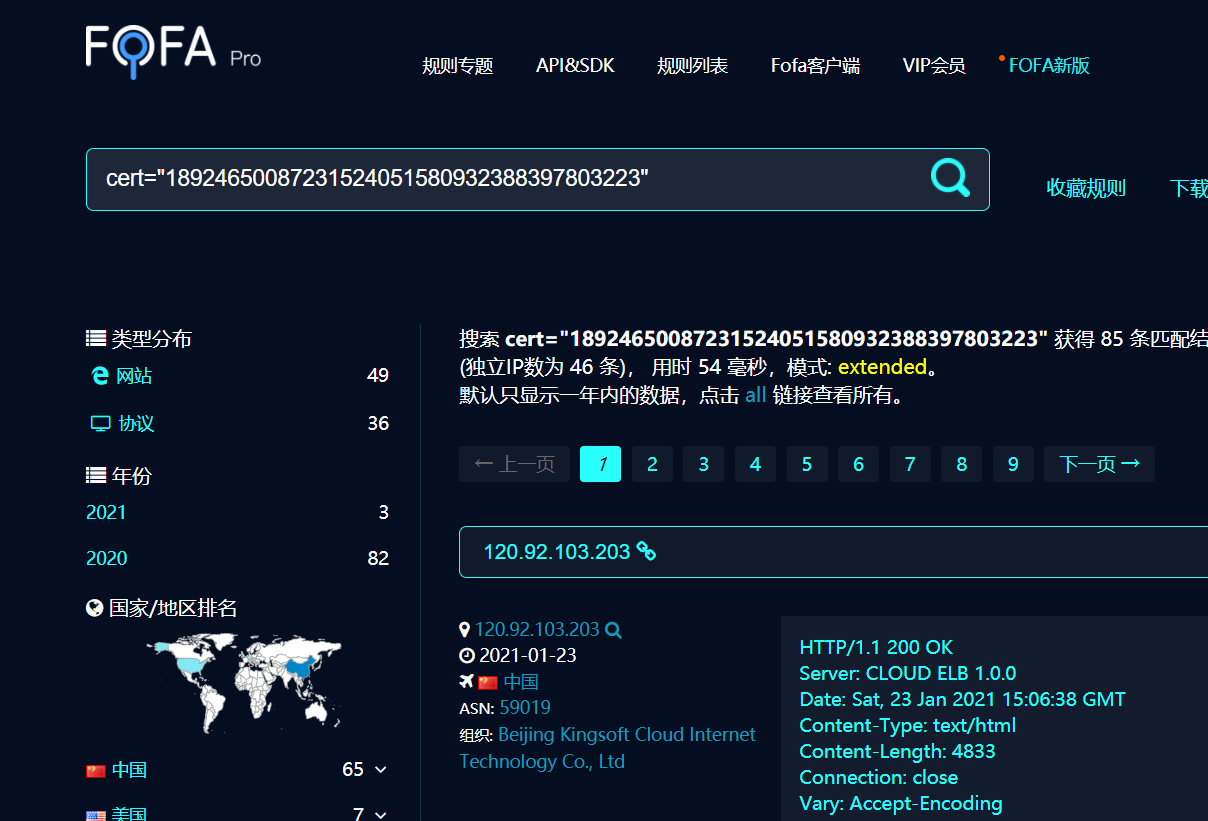

cert=“ xxxx”

FOFA还增加了网站的真伪查证,极大地方便了用户辨别;

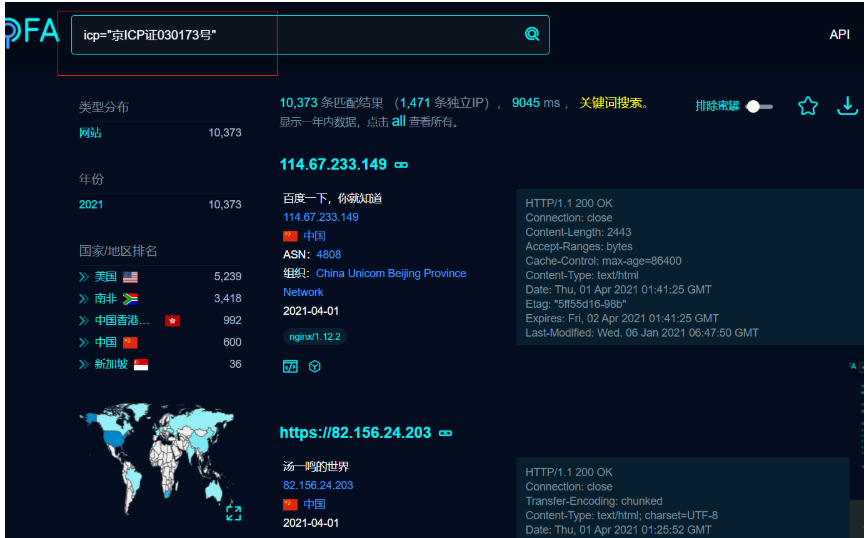

使用方法:直接使用icp=””查询语法;

1.先查备案号

2.使用fofa判断

icp="京ICP证xxxx号"

常见漏洞挖掘思路

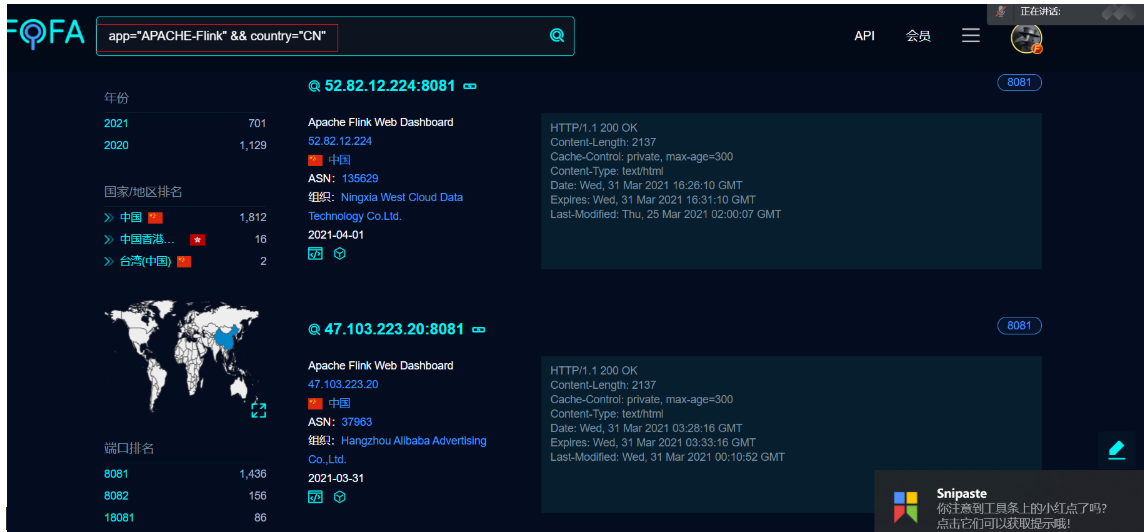

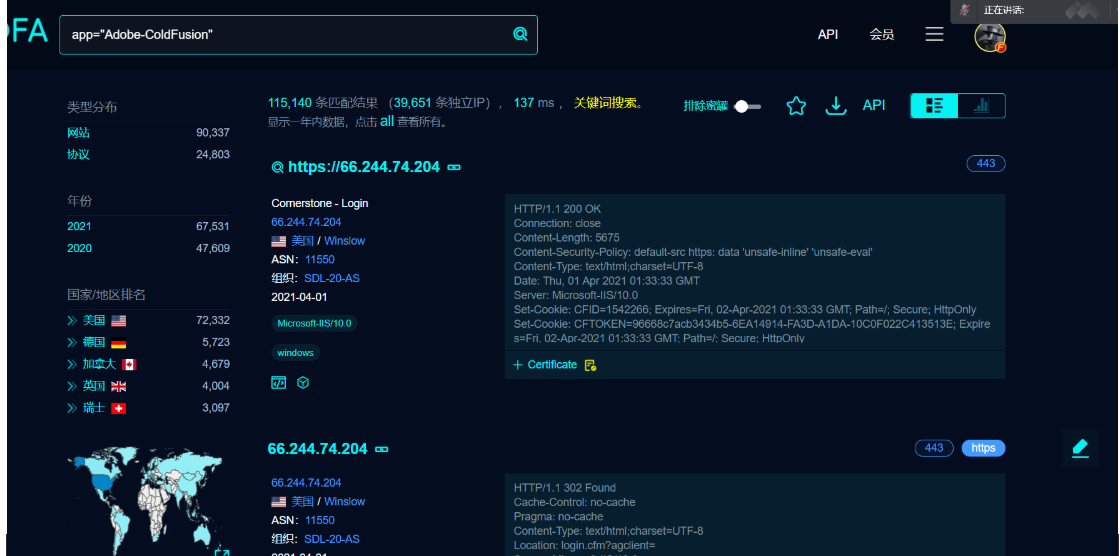

前言:在某些平台上,爆出了新的漏洞之后,你就可以使用fofa,搜索一波,查找到符合条件的。然后就可以提交一波了,还可以搜索历史漏洞。

例:Apache Flink未授权访问+远程代码命令执行

app=”Adobe-ColdFusion”

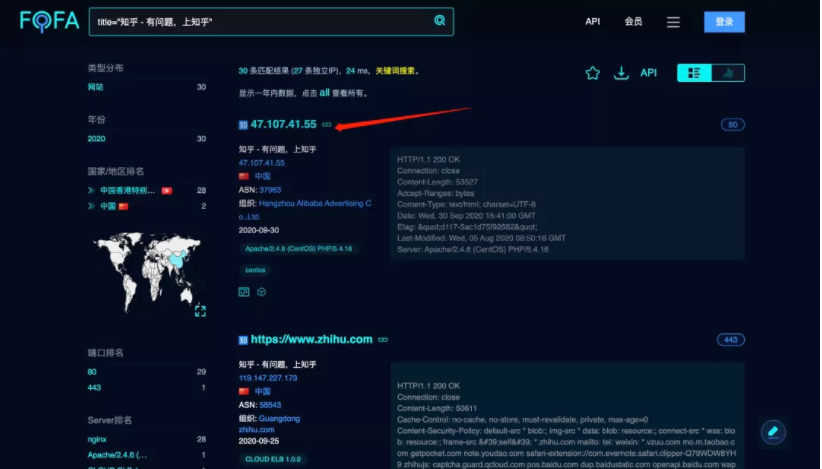

真实ip探测–fofa小技巧

1.先使用title搜一下,ip与目标网站有关的。

2.看到结果很多,我们就拿第一个来试试把。

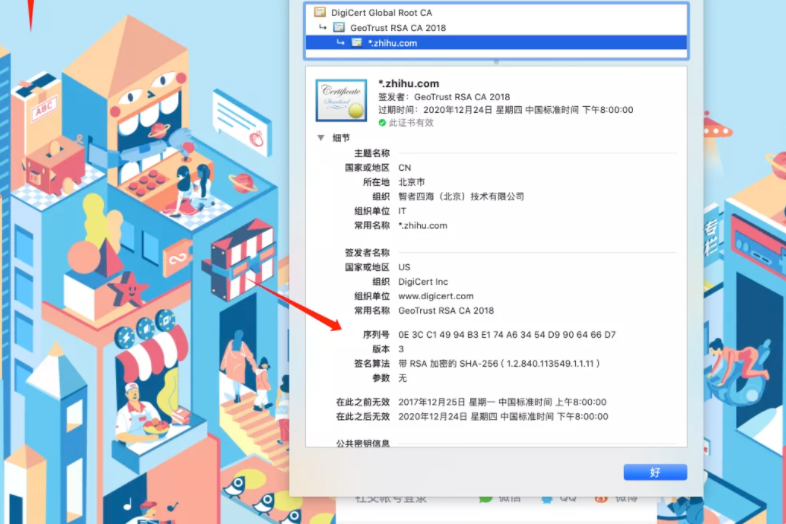

3.然后查找证书0E 3C C1 49 94 B3 E1 74 A6 34 54 D9 90 64 66 D7

4.然后转换为10进制 18924650087231524051580932388397803223

5.使用fofa,搜证书就行/

来源:freebuf.com 2021-04-01 22:54:13 by: pony686

请登录后发表评论

注册