一家名为 Prodaft 的瑞士网络安全公司声称发现了与 SolarWinds 攻击有关的另一起网络攻击。

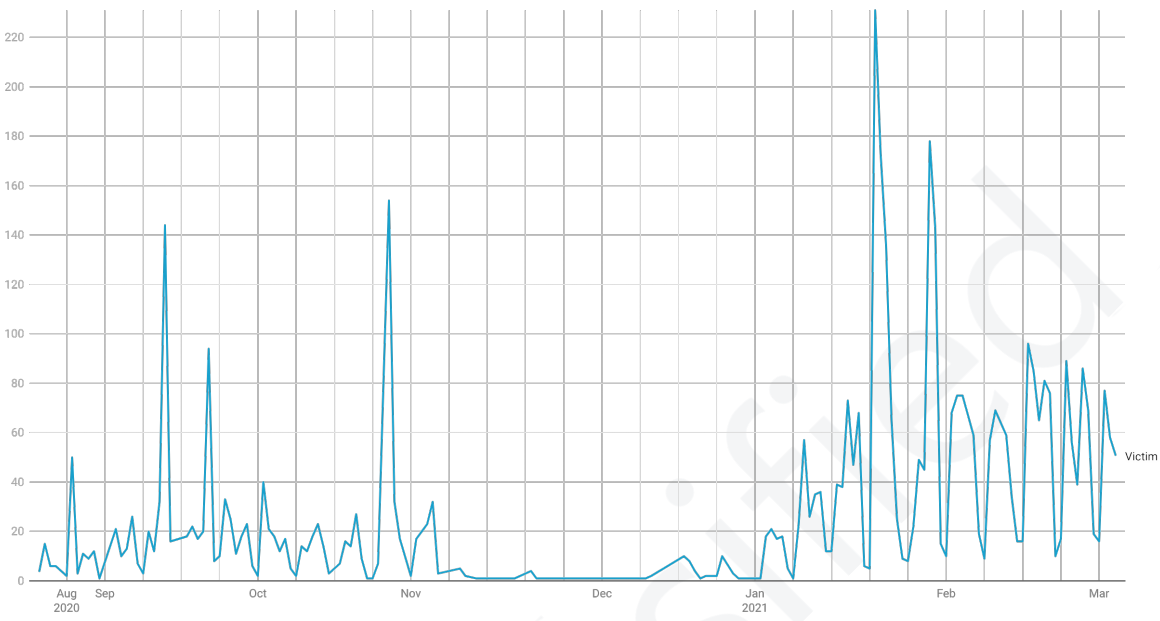

Prodaft 的安全研究员表示,自从去年八月开始黑客组织 Silverfish 就以政府和公司为目标进行了大规模的攻击活动。

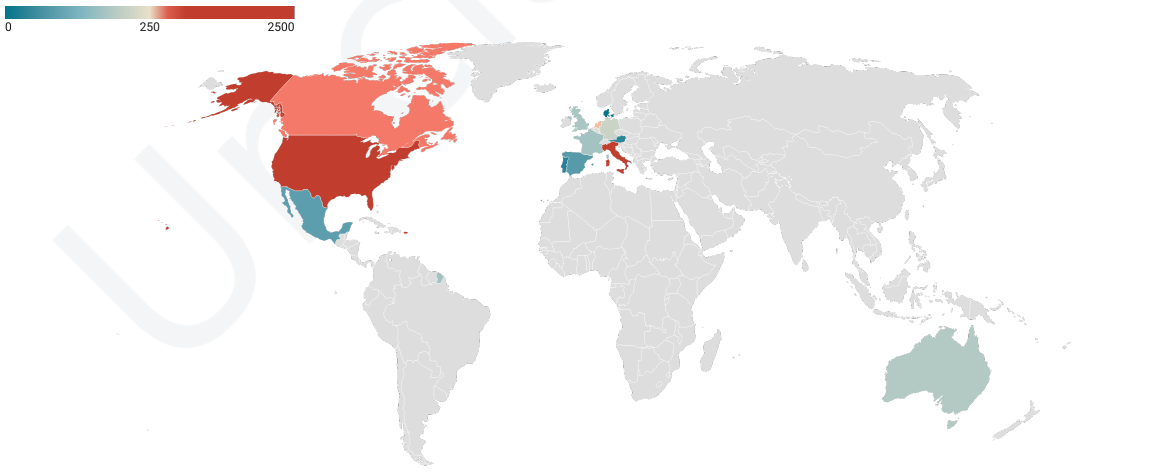

Prodaft 渗透了 SolarWinds 的 C&C 服务器,发现从去年八月开始该组织已经攻击了近 4700 名受害者,这些受害者与受到 SolarWinds 攻击的组织存在大量重叠。这个技巧高超的攻击组织的攻击目标包括美国、欧盟和其他国家的世界五百强企业、政府机构、IT 服务提供商、国防承包商和航空公司。

研究人员表示,SilverFish 是第一个利用与 SolarWinds 相关的漏洞针对欧盟国家发动攻击的组织。

去年 12 月,SolarWinds 攻击被曝光,Prodaft 在一个受到 SolarWinds 攻击的客户现场进行了分析。结合 FireEye 公布的 IOC 指标,Prodaft 为 SolarWinds 攻击的服务器创建了指纹,然后在全网搜索相同指纹的服务器。

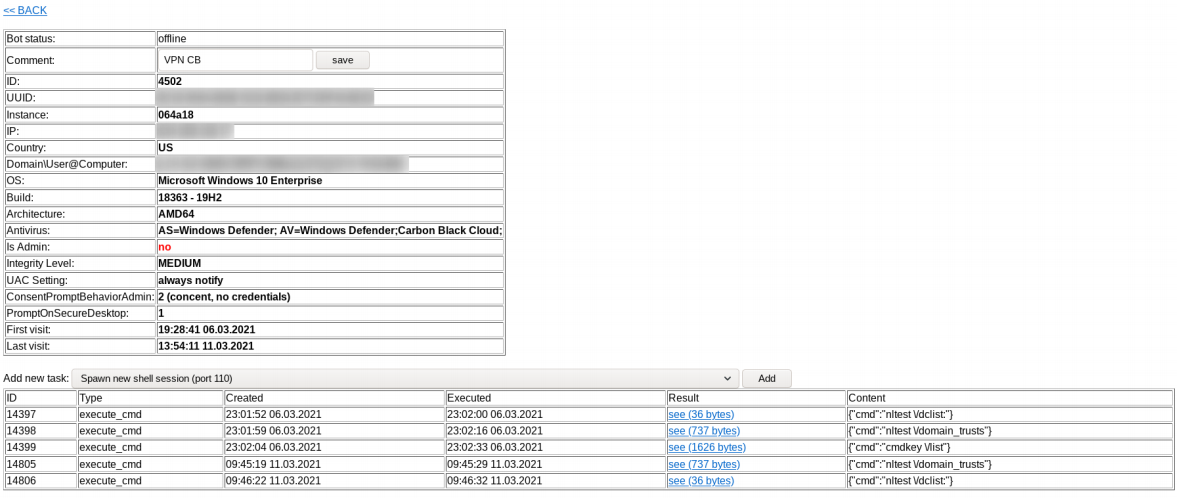

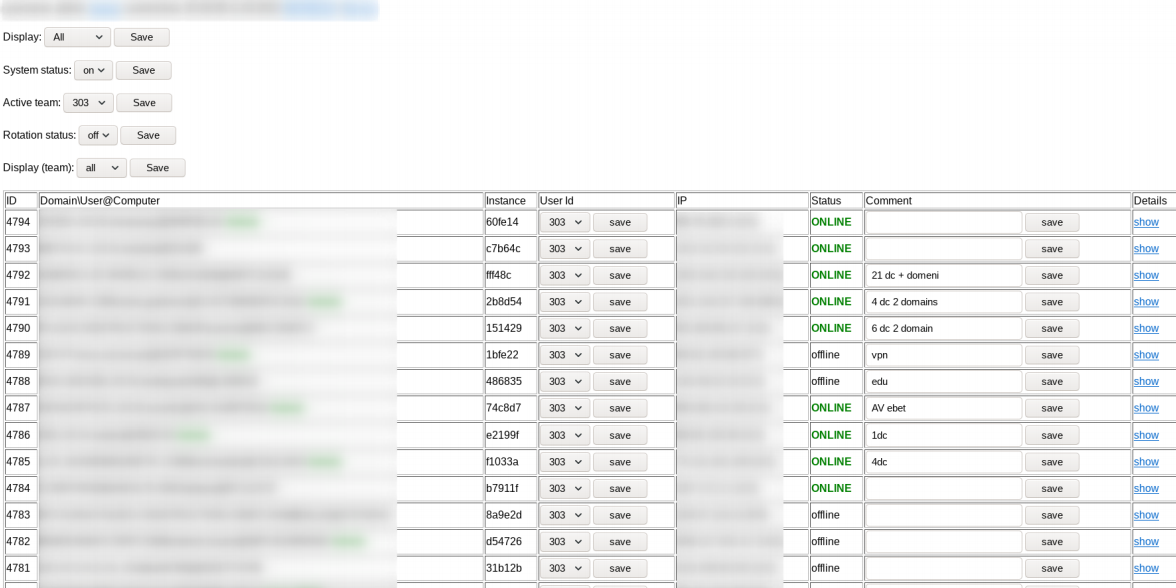

全球一共发现了 12 个符合条件的 C&C 服务器,Prodaft 发现了其中两台服务器存在配置漏洞后入侵了它们。研究人员发现该组织从 2020 年 8 月开始一直很活跃,通过 IP、用户名、时间戳、执行命令等方面验证了这些受害者与 SolarWinds 攻击受害者的关系。

根据 Prodaft 的分析,SilverFish 共有四个小组发动攻击。

受害者中位于美国的实体遭受的攻击次数最多(2465),其次是欧洲(1466)。

尽管英语仍然是黑客的主要语言,但攻击者仍然使用了俄语的俚语和口头语。同时,有证据表明黑客在俄罗斯和乌克兰操纵 C&C 服务器,其中一些 C&C 服务器与归属于俄罗斯的攻击组织 Evil Corp 共享。

2020 年 12 月,SolarWinds 攻击被发现时美国就声称该次攻击与俄罗斯攻击组织有关

2021 年 1 月,卡巴斯基的安全研究员表示 SolarWinds 攻击中使用的 SunBurst 与 Turla 组织之前使用的 Kazuar后门有关

2021 年 1 月,微软表示 SolarWinds 攻击者能够访问其源代码,但是未能对其进行更改

2021 年 3 月,Mimecast 表示其源码在 SolarWinds 攻击中被盗

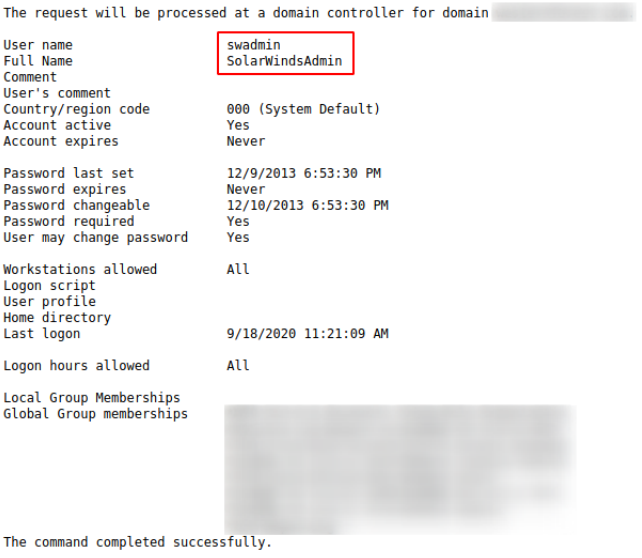

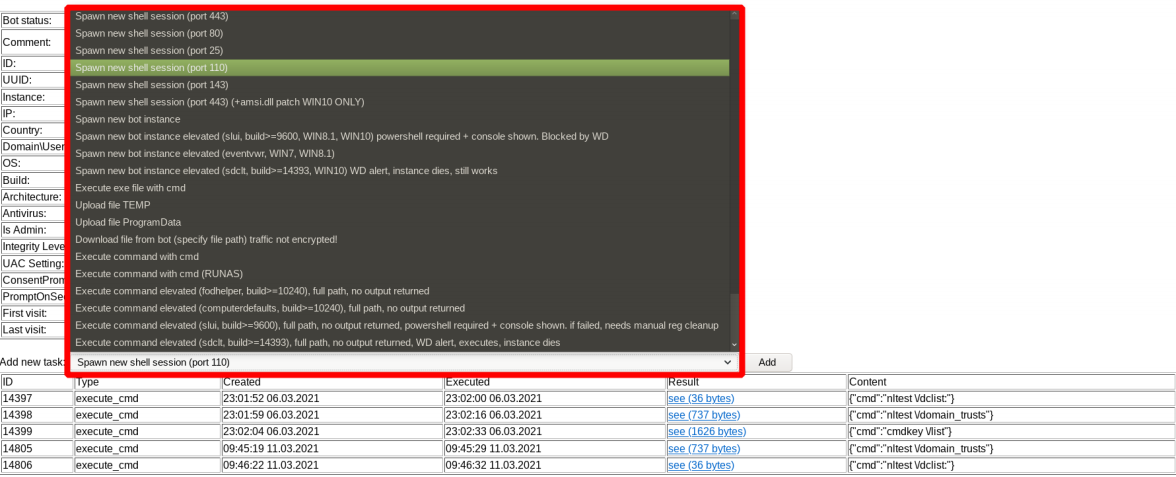

SilverFish 使用的工具包括 Empire、Cobalt Strike 和 Mimikatz,以及一些自己编写的 Rootkit、PowerShell、BAT 和 HTA 文件。SilverFish 攻击有着特定的行为模式,比如执行命令列出域控和受信任的域、显示管理员账户,之后再进行后续侦察和信息窃取。

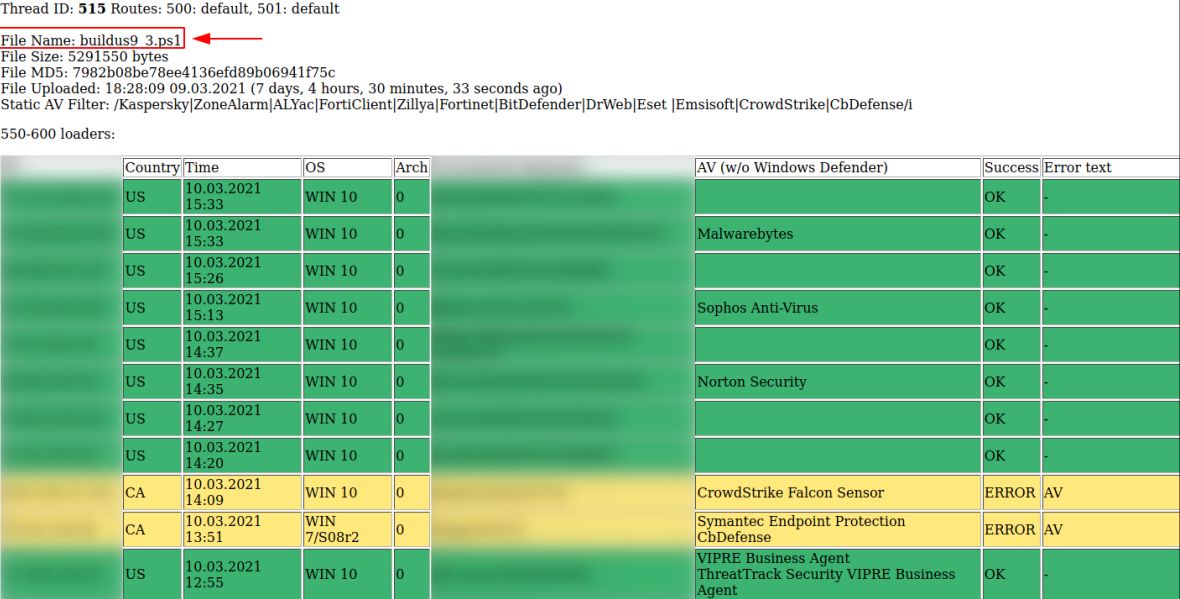

SilverFish 构建了名为 VictimTotal 的测试工具,针对不同企业部署的 AV 和 EDR 部署不同的 Payload 以提高攻击成功率。

Prodaft 表示,尽管被入侵的公司都是大型关键信息基础设施,但它们大多都没有发现已经被入侵了。

参考来源

来源:freebuf.com 2021-03-22 23:12:11 by: Avenger

请登录后发表评论

注册