HW期间,为防范钓鱼,即日起FreeBuf将取消投稿文章的一切外部链接。给您带来的不便,敬请谅解~

概述

Mylobot僵尸网络于2017年开始活跃,在2018年6月被揭露。早期通过感染U盘传播,使用硬编码嵌入大量域名端口对。

根据奇安信病毒响应中心的观察,虽然Mylobt僵尸网络回连的域名有相当一部分已经被sinkhole,但是2020年一年间的访问量仍旧不少,以m13[.]fnjxpwy[.]com为例,其最近一年的日均访问在5000~10000次左右,这说明Mylobot在国内的感染量相当可观。本文旨在对Mylobot进行样本层面上的分析。

Mylobot僵尸网络使用了较复杂的检测规避技术、较多的持久化手段。此外,该类样本还具有一个较特殊的功能——杀毒,该样本会检测并删除其他僵尸网络(例如Phorpiex、DorkBot)的文件夹下的可执行文件,目的是为了独占失陷计算机资源。

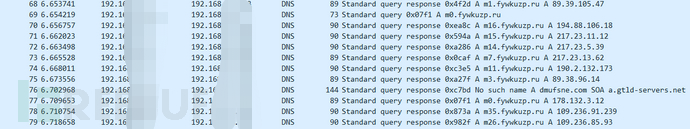

与样本进行通信的域名由大量硬编码域名端口对组成,当满足潜伏时间大于3/12/14天(不同版本潜伏时间不同)时,尝试解析其对应的m<0-43>(0-43范围的一个随机数)子域名。

从代码可以看出,服务器返回的仍然是下一阶段的域名或IP,其攻击行为完全取决于后续的有效载荷,意味着包括资源利用、传播方式都是动态变化的。

域名解密

在捕获到的样本中,存在两种版本。其区别在于后续内存加载的PE文件不同,一种是域名存储于数据段,使用AES加密。另一种为资源内置了密文DLL、与解密所需的密钥,解密算法为Rivest Cipher 4解密。

通过解密代码的特征又关联到一批样本,整理所有关联的样本后,按以下逻辑解密后成功提取出8410个域名端口对。

细节分析

样本执行流程

隐藏手段

内存执行

从资源文件“NORWAYISTHEWAY”提取密文(有版本资源文件为“MMZ”),解密后覆盖函数返回地址执行

PE映射

重新创建进程自身,映射为资源解密出的PE文件,修正上下文执行。

anti-sandbox、anti-vmware

cupid指令获取CPU功能信息,若ECX的第32位为1,则表明存在hypervisor,说明运行环境为虚拟环境。

Productid检测,内置了3个Productid分别用于检测3种沙箱环境:

76487-337-8429955-22614 Anubis Sandbox

76487-644-3177037-23510 CW Sandbox

55274-640-2673064-23950 Joe Sandbox

检测样本路径是否含有以下字符串:

SAMPLE

VIRUS

SANDBOX

MALWARE

检测沙盒使用的sbiedll.dll、调试使用的dbghelp.dll

检测是否是wine模拟器执行环境。

检测是否存在VBOX驱动文件。

查询IDT基址检测虚拟机,旧版本Vmware的IDT基址高8位一般为0xFF,或0xDEAD0000。

同样的GDT基址检查

线程注入

创建进程”cmd.exe”,注入内存中解密出的DLL文件,入口为导出函数“re”

后续的DLL文件代码中也存在注入行为,注入对象为新建的“cmd”或“notepad”程序,同样入口为导出函数“re”

APC注入

另一种版本的后续恶意代码采用对“svchost.exe”插入APC来执行

功能描述

删除其他恶意软件

检测“Application Data”文件夹,并删除“Roaming”文件夹下所有可执行文件,同时还对子路径下含有“Windows”、“Update”、“Adobe”、“Microsoft”字样的文件下的exe文件进行终止删除。该类路径常常被用于恶意文件隐藏,如Phorpiex僵尸网络会隐藏于“ %APPDATA%\Micorsoft”字样文件夹、DorkBot常隐藏于“ %APPDATA%\update\”等。

持久化

除了常见的设置注册表键值来自启动,该样本还存在两个守护线程。一条是监视注册表更改,另一条是检测落地文件是否被更改(删除)(代码实际在被注入进程运行)。

禁用Windows Defender

禁用Windows Defender,并循环启动样本。

获取第二阶段CC

样本再进行通信前,会有3/12/14天潜伏期,记录潜伏时间也分为两种版本,一种是通过异或0x1234567812345678加密写入文件。

另一种为注册表”Software\\Classes\\CLSID\\%s”记录感染时间

当潜伏时间大于12天时,解析硬编码域名对应的m<0-43>(0-43范围的一个随机数)子域名。连接成功后将返回下一阶段的域名或IP,再次连接后返回URL,即后续攻击为动态模式。

总结

僵尸网络一直是当今网络安全的持续威胁,且攻击手段越来越多样化,失陷者资源将被大量消耗。我们建议大家从以下角度提升防范能力:

1.及时修复系统漏洞,做好日常安全运维。

2.采用高强度密码,杜绝弱口令,增加病毒入侵难度。

3.加强安全配置提高安全基线,例如关闭不必要的文件共享,关闭3389、445、139、135等不用的高危端口等。

同时,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对该样本进行精确检测。

参考链接

https://blogs.akamai.com/sitr/2021/01/detecting-mylobot-unseen-dga-based-malware-using-deep-learning.html

https://www.deepinstinct.com/2018/06/20/meet-mylobot-a-new-highly-sophisticated-never-seen-before-botnet-thats-out-in-the-wild/

https://www.freebuf.com/column/153424.html

https://blog.lumen.com/mylobot-continues-global-infections/

IOCs(部分)

uomkwlq.com

zylarfu.net

jzzoozd.in

nywsqdd.in

aqxmfmi.in

ojfctycf.ru

oqslhxr.ru

zjhbezg.net

qjqqhgy.com

djipobz.ru

ldnkqrt.ru

cqzptio.ru

jcxhqus.ru

pzljenb.ru

qqbgjso.ru

sjcklsl.com

bgnlbfi.ru

cqpgneu.net

lytlhym.ru

ckqlnofd.com

ccfnttto.net

mbiaean.ru

albzipa.com

mxpryce.ru

xbxbijn.net

tzzgirje.org

hpymslf.com

umtsjsg.ru

hhjwtrq.net

ojdorkef.info

rnaohhw.ru

fhduyuu.ru

owehbpa.ru

lfyxsfpr.com

agxxyow.ru

qlzimee.ru

upxfyhgb.info

yuodlia.com

rxcjcmp.biz

eppltkns.com

cmdllkw.ru

zwfwsim.ru

okutjlq.ru

hofraepw.com

oiehlbp.org

cnnqfeh.ru

qxwlmbd.ru

texxrji.com

qdkxsax.ru

klkfetfm.ru

yetnkkqa.ru

xunirsz.ru

mkimdwa.ru

kfjbxyq.ru

otiifafm.net

ztblkkp.ru

rsnlbgq.ru

tdtaiyn.net

retdwta.ru

rkmcwtw.ru

kaohkbo.ru

caejtfs.com

iedkwpro.com

exlwjtf.ru

dsisxbb.ru

hzfeomei.ru

kybgtbm.com

jrmrtfat.com

sqhcssl.ru

oqjxcxi.ru

fqnrhrx.biz

cmpwmlqt.com

efdcdns.com

yfdmqzmx.net

lzxemfc.com

uflpkho.ru

rdenyxw.com

otglhqn.com

yijzasrq.biz

jswbqtq.net

nugisfp.ru

ylbjfqcq.com

qmnzblg.ru

nsgarab.ru

djsatpkt.ru

bnfhger.ru

cddygir.ru

zrjtczf.com

wlkjopy.com

gyynoee.net

atifqrpk.com

qhqdawsd.net

jpmgiij.ru

wnoxeit.ru

zuxqsfy.com

xekjgay.ru

jansqit.com

uwhkger.net

frxrnud.net

zxjicub.com

iopukcmj.org

niobmdi.com

inaawap.com

bzgelji.com

jxjblbm.net

zlphjfg.com

upueked.ru

ledsmih.ru

apyoomt.ru

iuebpcw.com

jounhql.net

cedpllb.net

ecmnslrp.org

ctzwcup.net

kcmpifh.com

iusgfib.ru

bpetdgo.ru

fzjzclu.ru

wqjtyos.com

agossug.ru

mhshajj.com

mglgjfx.ru

esxsxqy.ru

ycxwjaj.net

gtduued.ru

fwtqypjr.ru

xwtdmin.ru

esadarj.ru

zpxextc.ru

mlpzhfs.ru

qigkyubu.ru

osoampc.ru

rbhrzmr.in

yqllfmkr.info

ukcyxrq.com

mkzlxln.com

htdenni.org

rdcxdqtf.net

icjaxbo.net

obtpxtu.ru

ahbbuxck.org

hkjgenjb.info

dwfteup.ru

lypllpu.ru

ceguyepo.org

gcenjzt.com

wdluknm.net

amboyiq.ru

jtydepk.ru

lrdxcxh.ru

wbcjlxn.com

mpjmybiw.com

lzbulpm.ru

jbrlcrj.com

qytqojj.net

xfcpnpmu.ru

crafxjr.net

dufcrun.com

yyalymk.net

urfemnz.net

rsnjnic.me

optrxed.com

ajmdjgm.su

nglmcgw.net

afbanhr.ru

ucbjtys.com

tqkfwtzs.net

azayymc.net

wmsjwju.ru

mkialie.ru

mnplqfs.net

sihyzqd.ru

dshnlbhj.com

wgxiypzu.com

ipgbytl.in

yhiroxzl.com

pxjcugo.com

rojqrac.ru

tglspzd.com

losoipz.net

nefqoef.com

tewsmrm.ru

zhudmqcj.com

bkcjyel.net

nkcipxf.com

cmffcnjx.com

baiwqie.net

inokhrki.org

zfsuauz.ru

xajxaxp.ru

wgkuntku.com

nkgkoqgz.org

klrtmpi.net

tgoswjqh.org

ssqjehy.ru

hnaoluw.ru

izuabbo.su

qyczyhr.net

zpseuqt.com

tkbsjya.su

来源:freebuf.com 2021-03-22 11:39:17 by: 奇安信威胁情报中心

![蛮蛮[兽]-安全小百科](http://www.cbaigui.com/wp-content/uploads/2019/07/CShanhaijing-Manman-the-beast.jpg)

请登录后发表评论

注册