思维导图

一.Windows(lcx)

1.准备环境

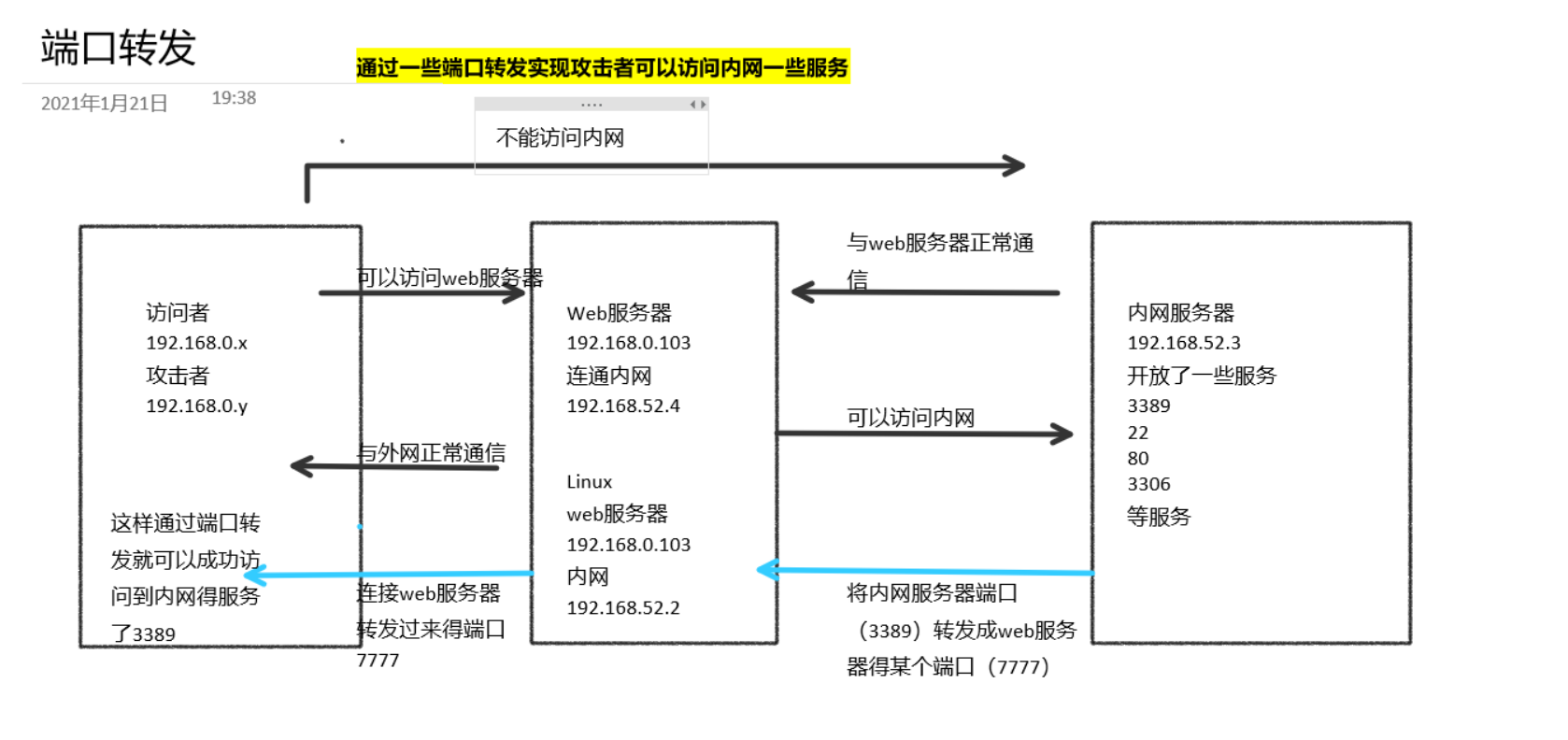

win 7(web服务器):有两块网卡,一块连接内网,一块连接外网

内网ip:192.168.52.4

外网ip:192.168.0.103

win server 3(内网服务器) :只有内网一块网卡,win7能访问这个服务器

内网:192.168.52.3

win 10 咱们验证的机器

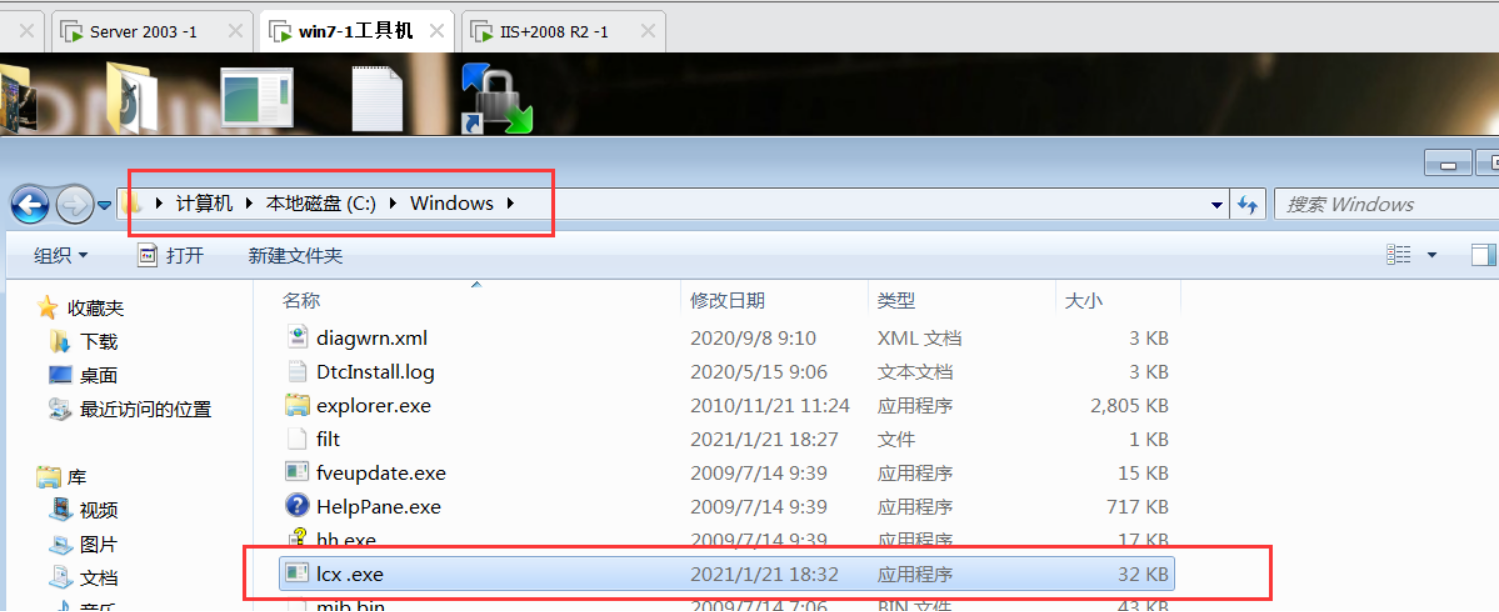

将工具都拉进win 7和win3中,方便下一步的端口转发

真实环境下,我们的win10物理机是访问不到内网里面的远程桌面连接的,我们要通过端口转发实现从win10中也能访问他内网的远程桌面

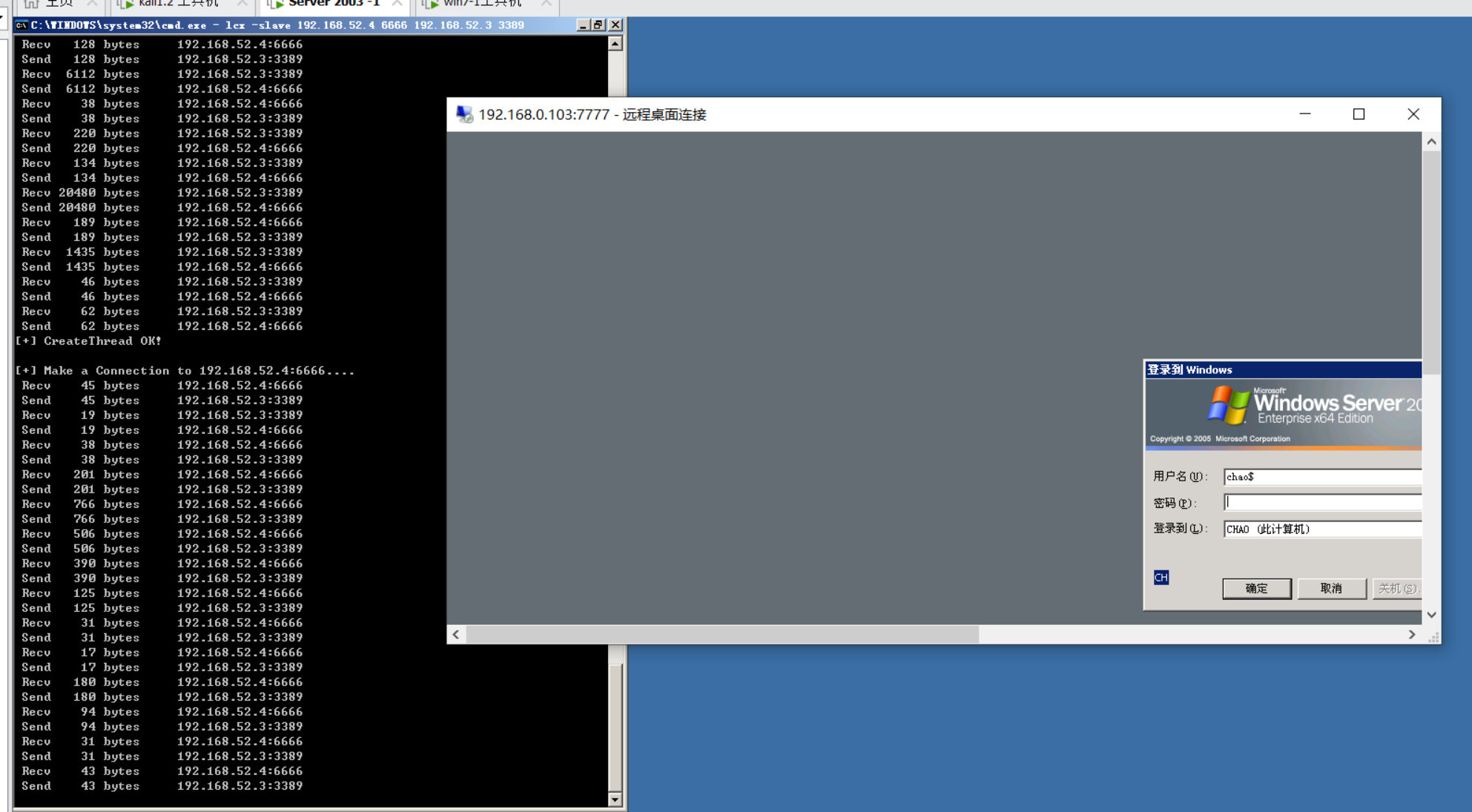

2.端口转发

A、正向代理:

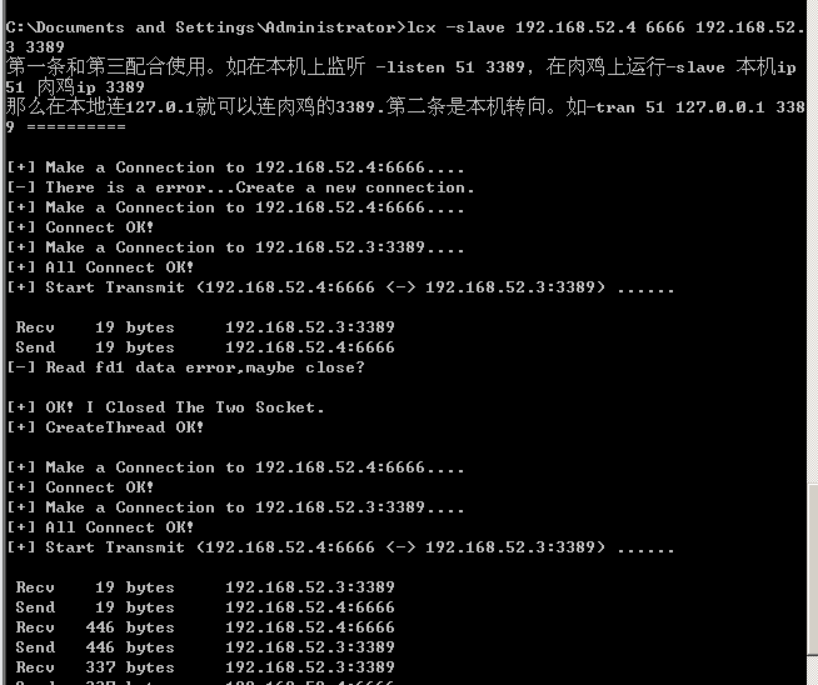

a、首先在win 03上面做端口转发,将3389端口转发到web服务器上面地址的某个端口

lcx -slaveweb服务器(内网ip) 公网端口内网地址 内网端口

lcx -slave 192.168.52.4 6666 127.0.0.1 3389

或者

lcx -slave 192.168.52.4 6666 192.168.52.3 3389

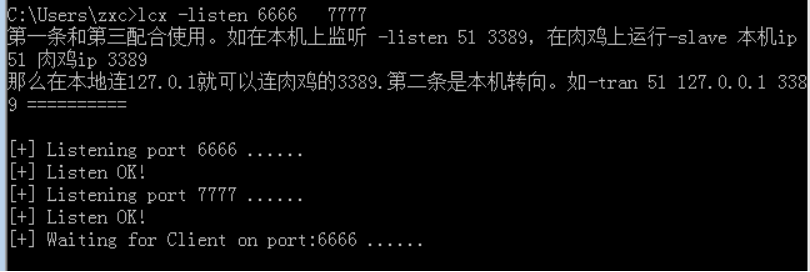

b、在web服务器监听到6666端口再转发出去,咱们vps服务器或者我们的攻击机器再去用远程桌面连接这个转发出来的端口

lcx –listen 刚才转发过来的端口 转发出去的端口(用户被vps或者攻击机的连接端口)

lcx –listen 6666 7777

c、验证:注意,连接的时候,是连接的web服务器的地址(他第一台沦陷的服务器)

验证:192.168.0.103:7777

发现成功连接上

总结:先开监听效果比较好

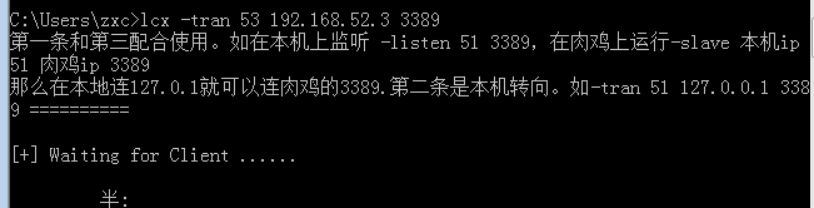

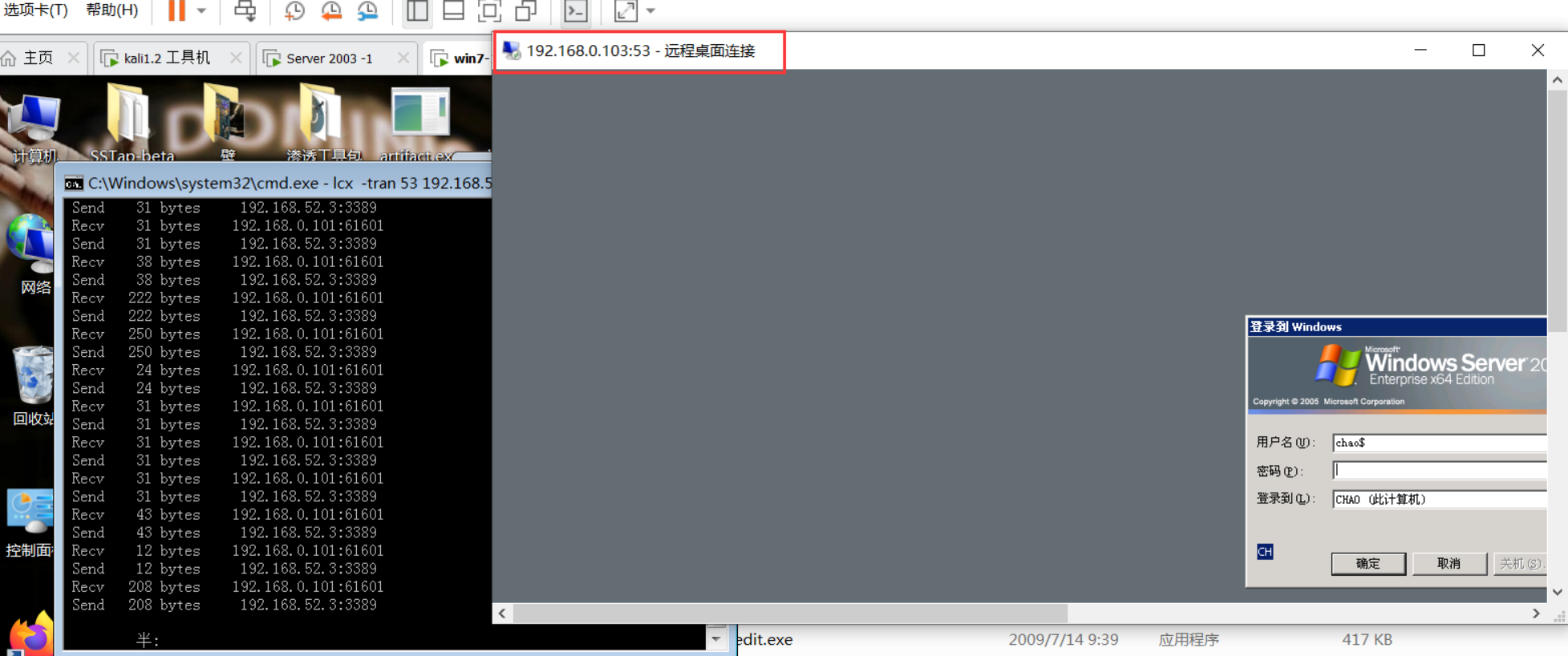

B、反向代理:

这一个就很简单了

a、在web服务器(win7)上进行反向连接

lcx -tran web服务器的端口(不被防火墙过滤) 内网地址 内网服务端口

lcx -tran 53 192.168.52.3 3389

53是web服务器上的端口,他访问内网的话,不被防火墙拦截

地址是反向代理的内网主机,3389是内网的远程桌面端口

注意:这个53端口是内部开放的,可以绕过防火墙,如果53不行就可以再换一个1000以内的

验证:

2.Linux(portmap)

1.准备环境:

一台centos7 内网服务器()

内网IP:192.168.52.1

一台kali web服务器 可以连接内网,也可以连接外网()

内网ip:192.168.52.2

外网ip:192.168.0.100

一台win 10测试机 外网地址

外网ip:192.168.0.104

我们还是需要用同样的方法,把portmap工具放进这两台机子里面

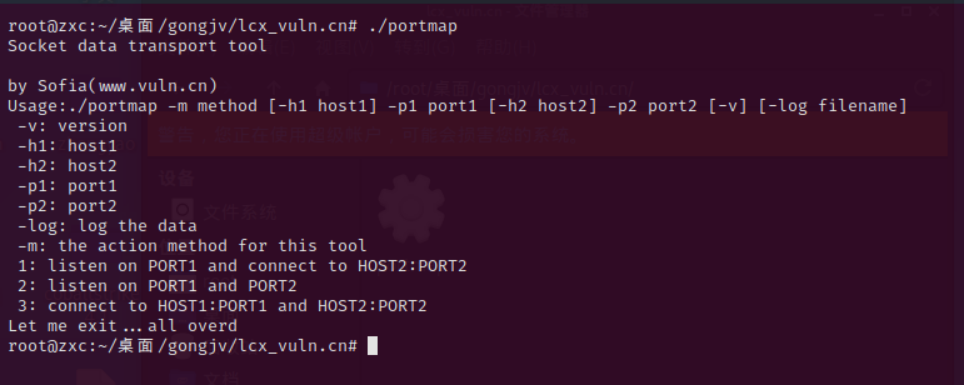

./portmap -m method [-h1 host1] -p1 port1 [-h2 host2] -p2 port2 [-v] [-log filename]

-v: version ##版本号

-h1: host1 ## 一般为被监听的内网地址

-h2: host2 ## 一般是内网的服务端口,列如22,3389等

-p1: port1 ## 一般是你转发给的公网地址

-p2: port2 ## 一般是你转发给的公网端口

-log: log the data ##记录数据到某个日志文件

-m: the action method for this tool ##选择的方法

1: listen on PORT1 and connect to HOST2:PORT2 ##在PORT1上侦听并连接到HOST2:PORT2 相当于lcx -tran

2: listen on PORT1 and PORT2 ##监听,相当于lcx中的

-listen 3: connect to HOST1:PORT1 and HOST2:PORT2 ##转发,相当于lcx -slave Let me exit…all overd

2.端口转发

A、正向代理

介绍:(-m 2,3)先转发,再进行监听,最后再连接web服务器的端口

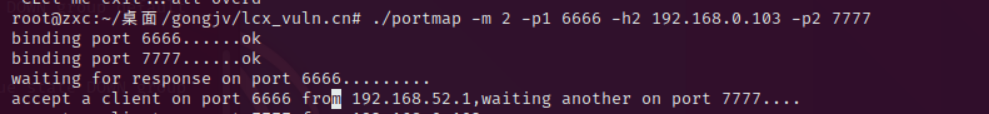

a、开启监听

正向连接:先转发内网ip和端口,再用web服务器监听,再用外边的进行连接

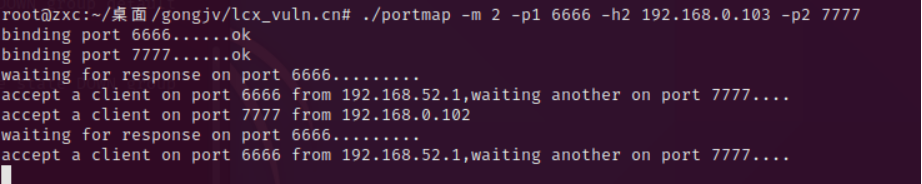

首先需要在web服务器开启监听(kali也可以)

./portmap -m 2 -p1 6666 -h2 公网主机的公网ip -p2 7777

./portmap -m 2 -p1 6666 -h2 192.168.0.103 -p2 7777

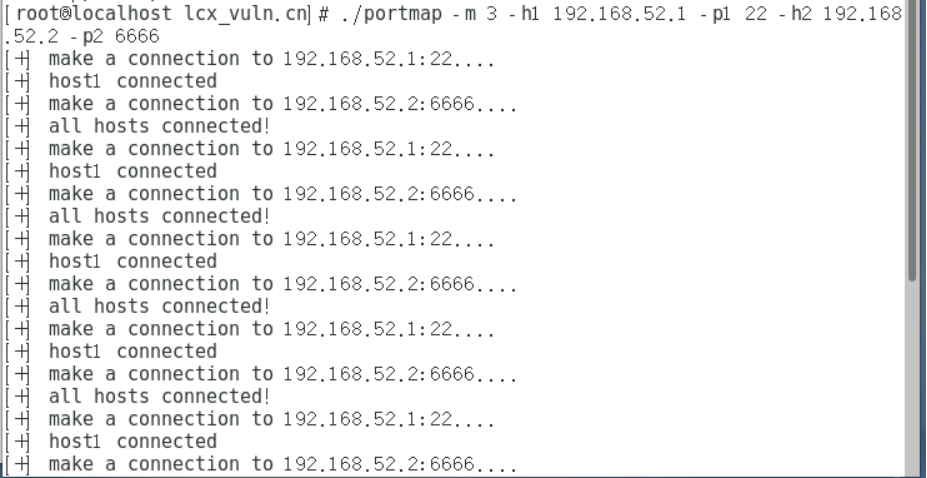

b.端口转发

需要在内网主机上进行转发端口(centos7上面安装portmap)

./portmap -m 3 -h1 127.0.0.1 -p1 22 -h2 公网主机内网ip -p2 6666

./portmap -m 3 -h1 127.0.0.1 -p1 22 -h2 192.168.52.2 -p2 6666

或者

./portmap -m 3 -h1 192.168.52.1 -p1 22 -h2 192.168.52.2 -p2 6666

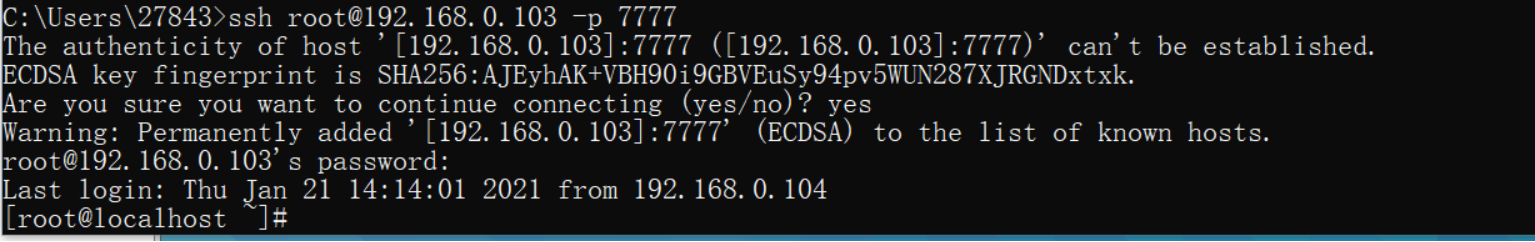

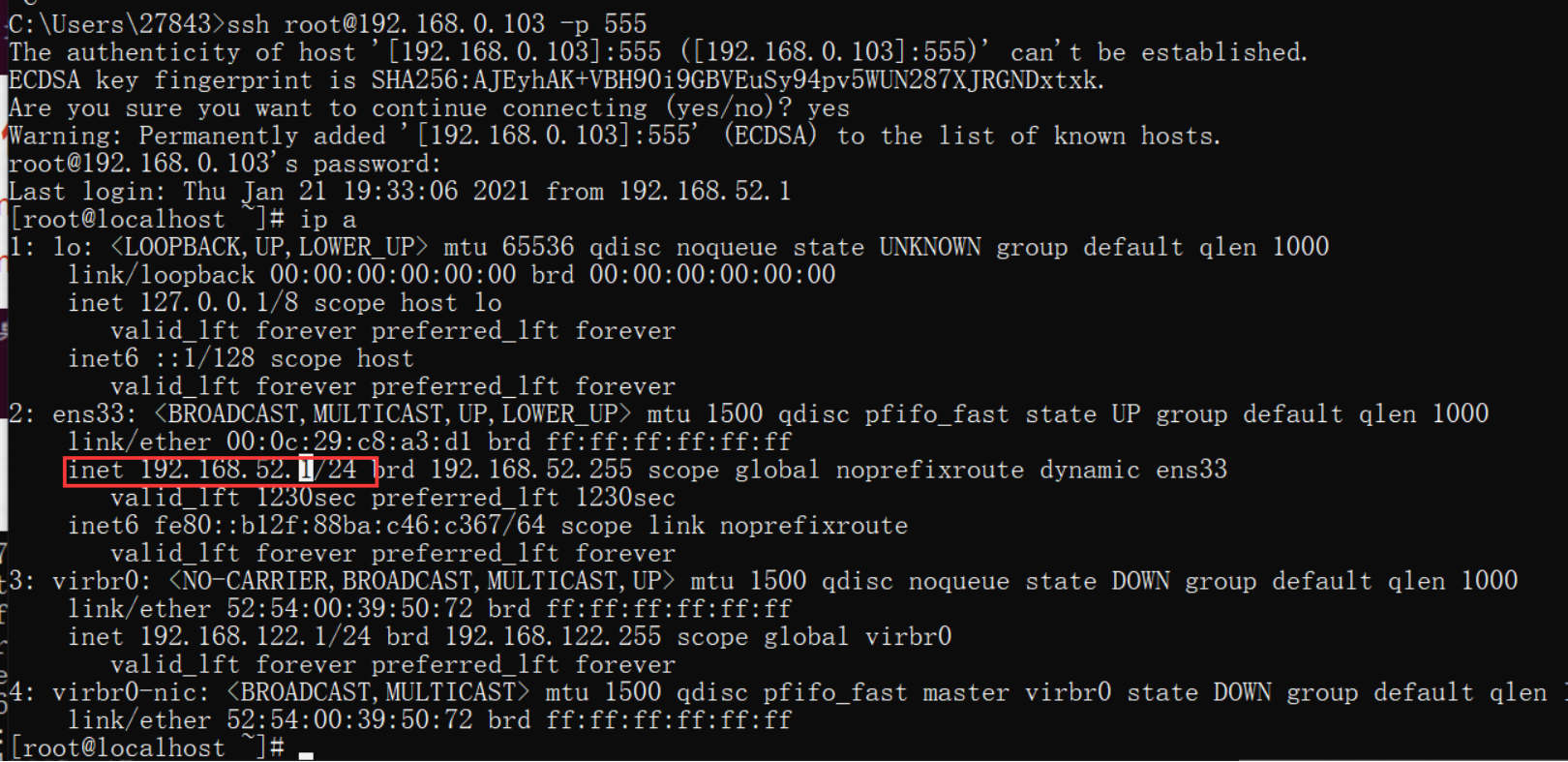

发现监听成功之后我们在外网win10上面进行验证

由于我们这里外边的win10 ping不同kali,我们就换一个centos只有一个外网网卡的来试一下

验证成功

成功之后会发现监听

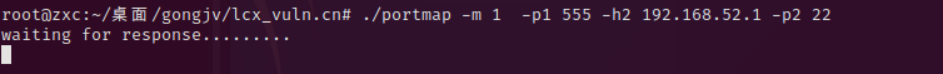

B、反向代理

./portmap -m 1 -p1 转发的公网端口 -h2 内网地址 -p2 内网服务端口

./portmap -m 1 -p1 555 -h2 192.168.52.1 -p2 22

验证

一步到位,所以还是反向代理好使

来源:freebuf.com 2021-03-10 20:41:55 by: 抽华子的灰鹿

请登录后发表评论

注册