初探

打开首页![图片[1]-一次BC站点渗透实录 – 作者:公众号黑客前沿-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210309/1615270467_604712430541c59a5a139.png)

简单信息收集:

IP地址:美国加利福尼亚洛杉矶

无CDN

中间件:Nginx

80端口直接突破,故未进行端口扫描

渗透思路

一般这种BC站点,有几种思路可以切入:

1)通过SQL注入查到管理员账号密码,扫描后台地址,进入后台getshell

这种BC站点一般是由thinkphp二次开发,很大概率会存在SQL注入

2)前台图片上传,配合IIS7.5与Nginx低版本解析漏洞

前台如果存在上传功能,此时可以寻找是否存在解析漏洞,直接利用解析漏洞getshell

3)存储型XSS盲打,进后台getshell

提交优惠申请,进行xss盲打,获取管理员cookie和后台路径,进后台getshell

4)后台弱口令 && 后台getshell

扫描到后台可以尝试弱口令爆破,爆破成功进入后台getshell

简单代码审计

通过fuzz测试,发现站点不存在SQL注入,也不存在解析漏洞,但是发现了后台路径http://target.com/m/login/

![图片[2]-一次BC站点渗透实录 – 作者:公众号黑客前沿-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210309/1615270469_60471245d81e1ce068a9d.png)

后台限制了ip登录,伪造XFF ip为服务器ip可成功绕过:

![图片[3]-一次BC站点渗透实录 – 作者:公众号黑客前沿-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210309/1615270470_604712466179c8b6c3a3c.png)

此时我们可以爆破后台,或者通过前台XSS盲打来突破,幸运的是,我们目录扫描过程中发现了网站源码备份文件,因此我们选择优先审计源码

源码比较简单,采用MVC框架编写,代码量也比较少,我们很快就发现了一处文件上传功能

![图片[4]-一次BC站点渗透实录 – 作者:公众号黑客前沿-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210309/1615270471_6047124739d6176d713d7.png)

可以看出该处文件上传限制不严,并且没有做权限校验,任何人都可以访问这个接口,因此我们可以通过本地构造上传表单来getshell

构造上传表单:

<form enctype="multipart/form-data" action="http://target.com" method="post">

<input type="file" name="file" size="50"><br>

<input type="submit" value="Upload">

</form>

上传图片马,抓包修改后缀为php

![图片[5]-一次BC站点渗透实录 – 作者:公众号黑客前沿-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210309/1615270471_60471247cd4a28f52c7ee.png)

成功getshell

![图片[6]-一次BC站点渗透实录 – 作者:公众号黑客前沿-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210309/1615270472_6047124876b2a951576a3.png)

![图片[7]-一次BC站点渗透实录 – 作者:公众号黑客前沿-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210309/1615270472_60471248e1b8cb0787fb5.png)

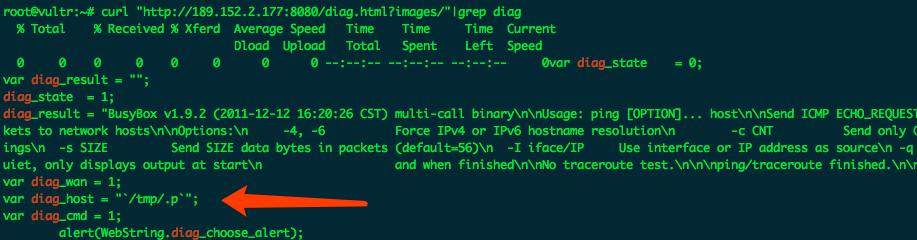

disable_functions限制了执行函数,无法执行命令

![图片[8]-一次BC站点渗透实录 – 作者:公众号黑客前沿-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210309/1615270473_6047124973852b3fcd63c.png)

![图片[9]-一次BC站点渗透实录 – 作者:公众号黑客前沿-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210309/1615270473_60471249d3a797f92b05f.png)

这里使用蚁剑插件绕过

![图片[10]-一次BC站点渗透实录 – 作者:公众号黑客前沿-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210309/1615270474_6047124a604756037631c.png)

至此本次渗透告一段落

来源:freebuf.com 2021-03-09 14:14:26 by: 公众号黑客前沿

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册