HW期间,为防范钓鱼,即日起FreeBuf将取消投稿文章的一切外部链接。给您带来的不便,敬请谅解~

系列文章

简介

渗透测试-地基篇

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

请注意:

本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,本站及作者概不负责。

名言:

你对这行的兴趣,决定你在这行的成就!

一、前言

渗透测试人员需谨记《网络安全法》,根据《网络安全法》所示,未经授权的渗透测试都是不合法的,不管是出于何种目的。红队渗透人员在进行渗透期间,渗透测试的行为和项目必须在被渗透方授予权限可渗透后,才可进行渗透测试操作。

如今有一家dayu公司,需要对自己的业务以及整体的内网框架体系进行隐患挖掘,授予权限我进行对dayu公司的渗透测试操作,在签署了双方的《渗透测试授权书》后,我开始了对dayu公司的渗透之旅。

跳开思维讲,我此篇内容是内网渗透篇章,通过我的专栏:

社工钓鱼 -> 免杀过全杀软 -> 内网渗透

那么我通过了社工钓鱼的各种方式,将钓鱼文件进行免杀后,成功钓鱼到了该公司外围人员计算机,并控制了该计算机权限获得shell,并成功登录对方电脑。

但登陆对方电脑对于渗透测试人员最开始的感觉,面对的是一片“黑森林”,所以渗透测试人员首先需要对当前所处的环境进行判断。接下来将开始第一步内网渗透内网中的信息收集。

经过上期《渗透测试之地基内网篇:域森林内网信息收集(上)》

已经对这片“黑森林”有些清晰的思路了,那么还是需要扩大我们的域内信息库:

信息收集的深度,直接关系到内网渗透测试的成败!!

二、环境介绍

拓扑图简介

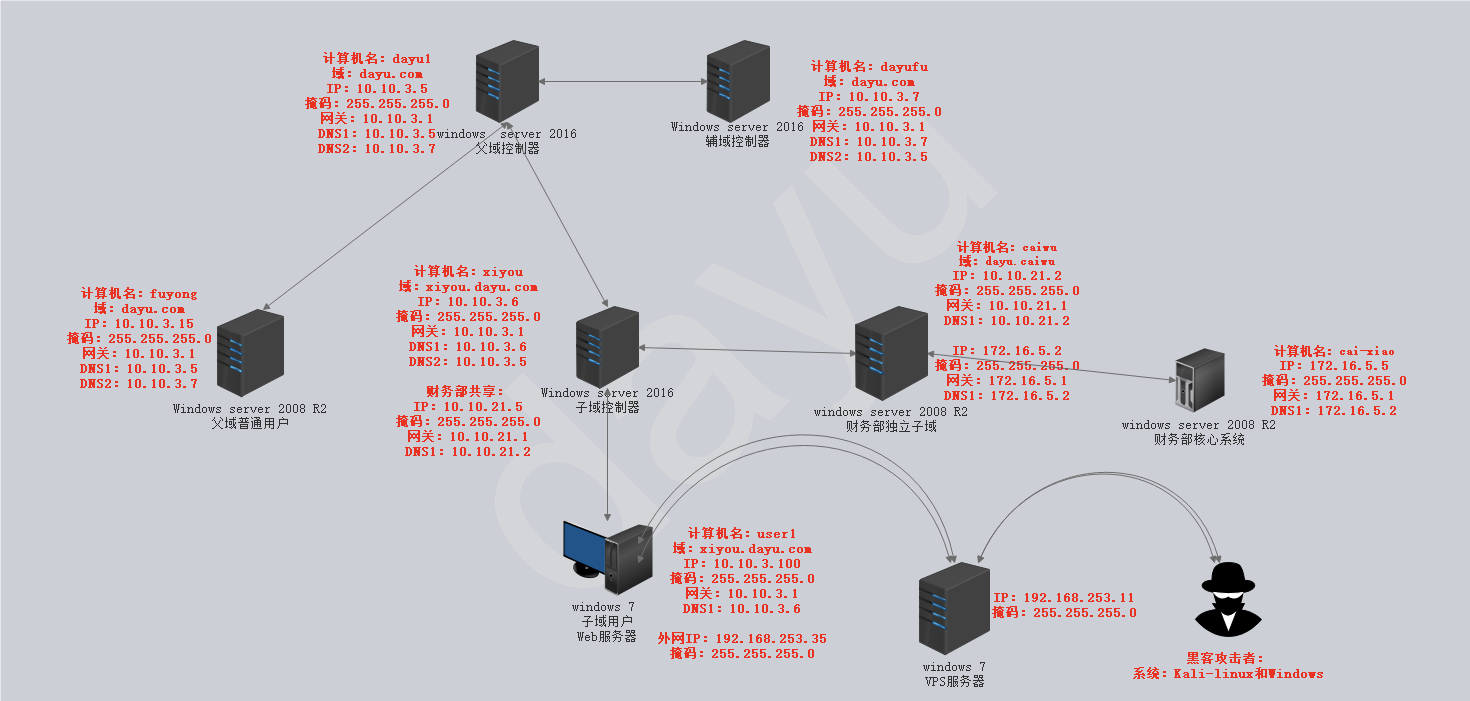

为了更好的演示接下来的渗透,我继续贴出了dayu公司的环境拓扑图,公司搭建环境:

三、域内基础信息收集

确定内网存在域后,获得shell控制后的主机也在域内,就可以进行域内相关信息的收集了。接下来介绍的大部分是通过LDAP协议到域控制器上进行查询的,所以需要权限认证才可以查询。

1、查询域

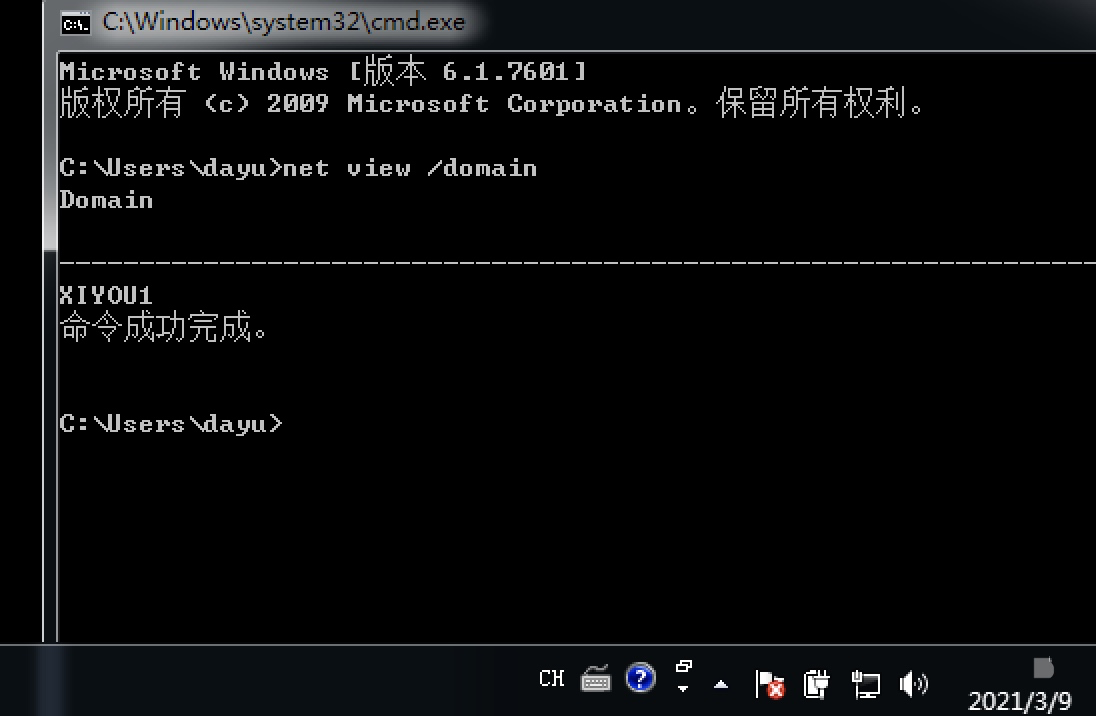

net view /domain

查询到域为:xiyou1中的用户!

查询到域为:xiyou1中的用户!

2、查询域内所有计算机

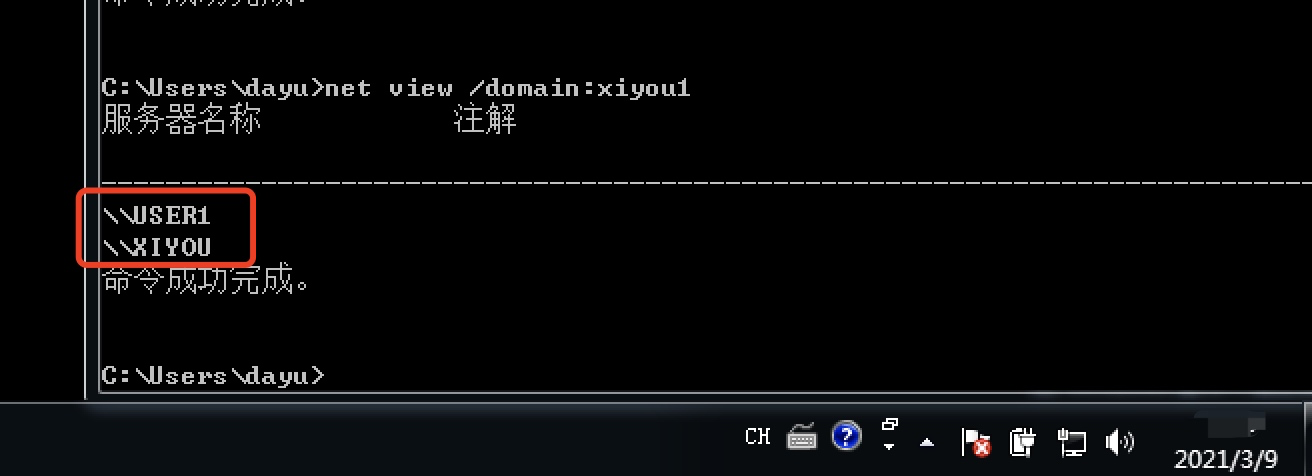

net view /domain:xiyou1

收集到\USER1和\XIYOU两个域内计算机

收集到\USER1和\XIYOU两个域内计算机

3、查询域内所有用户组列表

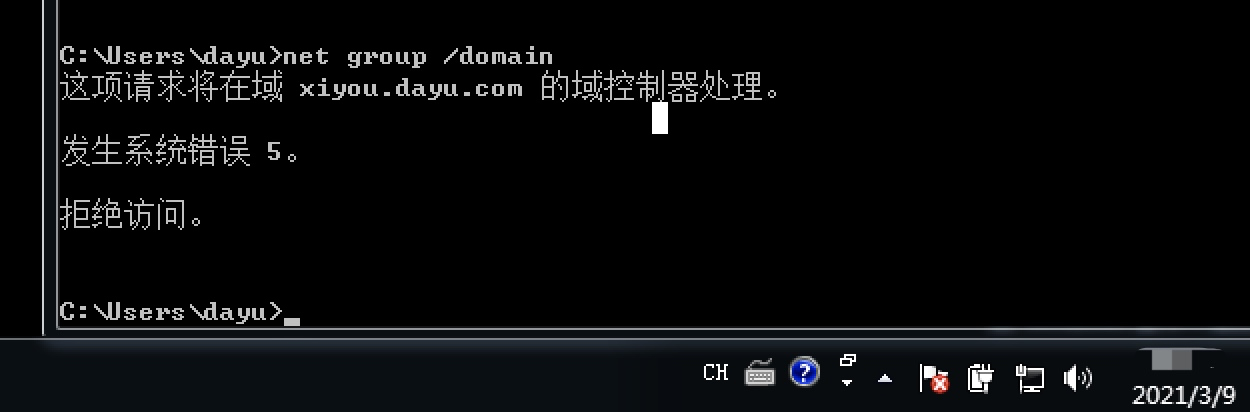

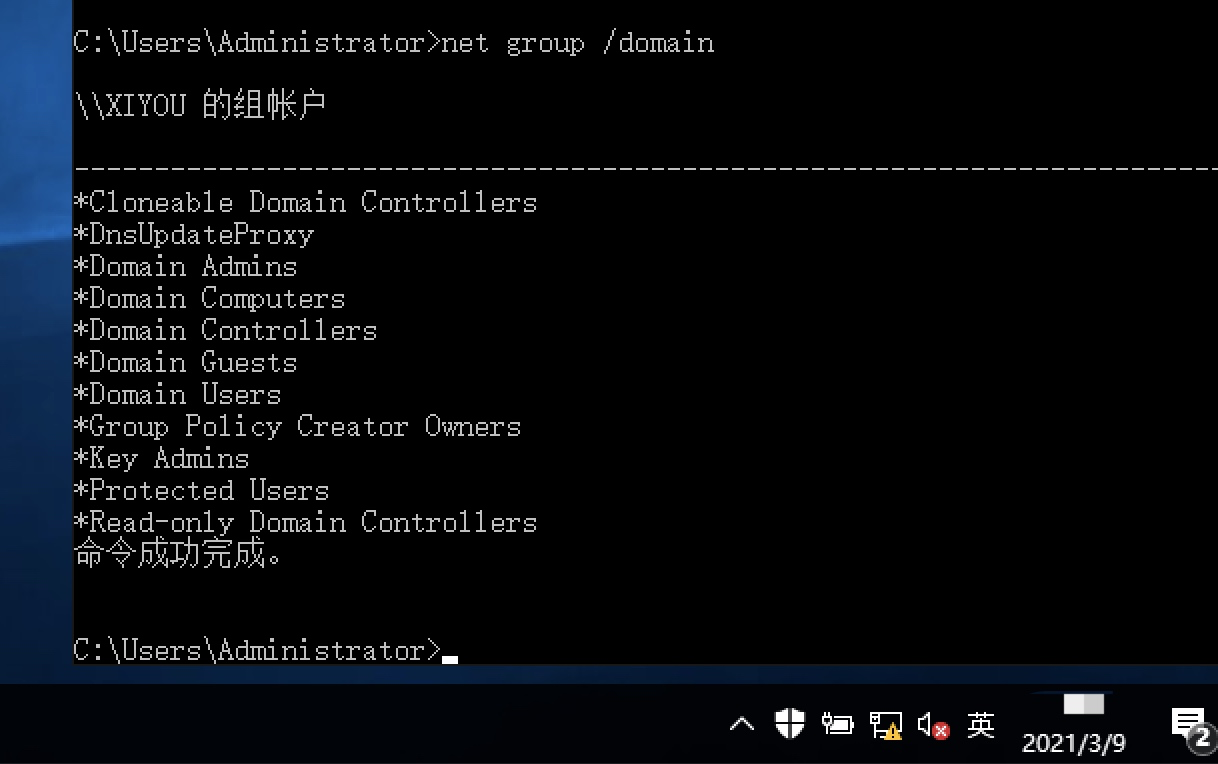

net group /domain

拒绝访问,前面也提到了,有些情况是需要域控授权的。

拒绝访问,前面也提到了,有些情况是需要域控授权的。

那么为了让大家看到效果,我登录域控给大家显示: 可看到,域内有11个组,身份如下:

可看到,域内有11个组,身份如下:

*DnsUpdateProxy

*Domain Admins #域管理员

*Domain Computers #域内机器

*Domain Controllers #域控制器

*Domain Guests #域访客,权限较低

*Domain Users #域用户

*Enterprise Admins #企业系统管理员用户

*Enterprise Read-only Domain Controllers

*Group Policy Creator Owners

*Read-only Domain Controllers

*Schema Admins

提示:

在默认情况下,Domain Admins和Enterprise Admins对域内所有域控制器有完全控制权限!!

4、查询域内所有用户组列表

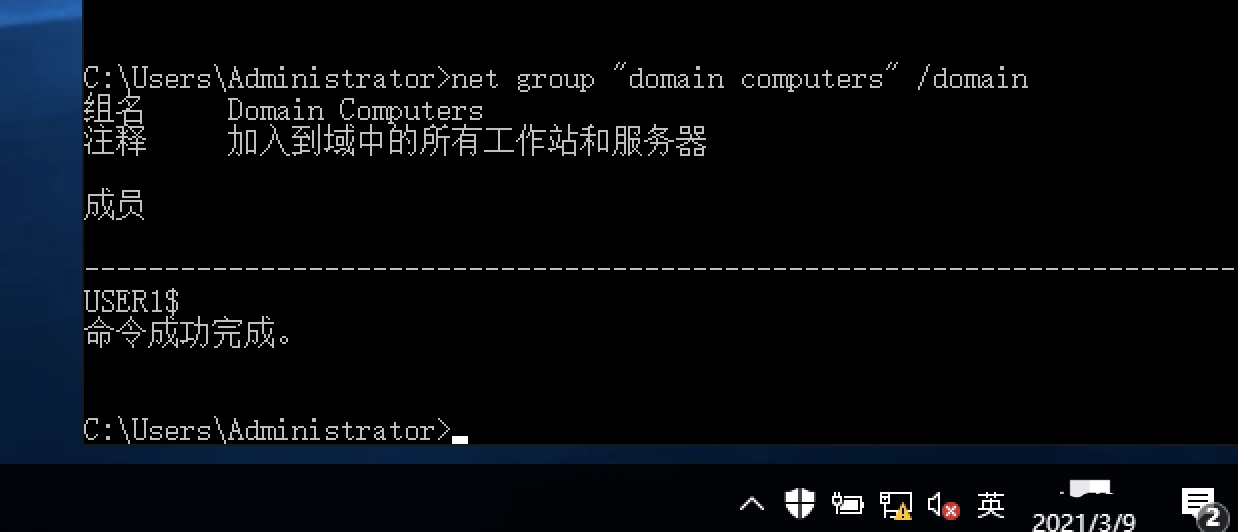

net group "domain computers" /domain

这是在域控的信息收集,演示给大家看:

这是在域控的信息收集,演示给大家看:

收集到USER1$存在!

5、获取域密码信息-设置规则

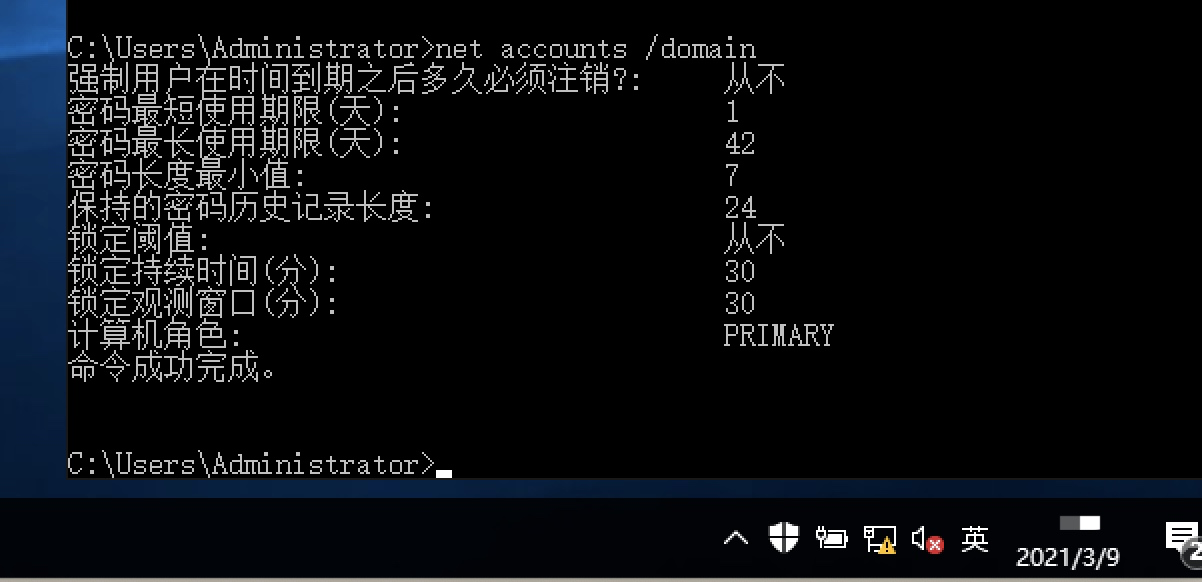

net accounts /domain

这是在域控的信息收集,演示给大家看:

这是在域控的信息收集,演示给大家看:

收集到了域密码策略、密码长度、错误锁定等等…

6、获取域信任信息

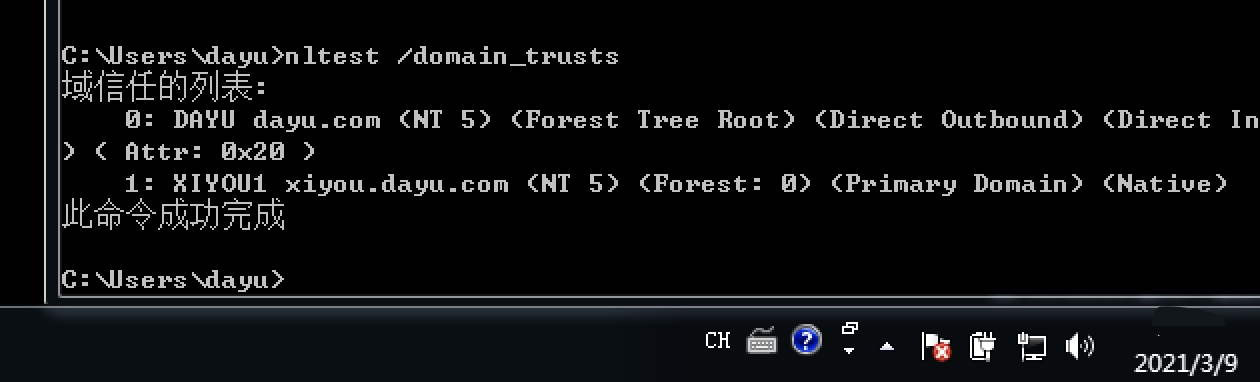

nltest /domain_trusts

在普通域用户通过查看域信任关系:

在普通域用户通过查看域信任关系:

父域:dayu.com 父域计算机名:DAYU 子域:xiyou.dayu.com 子域计算机名:XIYOU1

以及子域和父域是信任关系!

四、查找域控制器

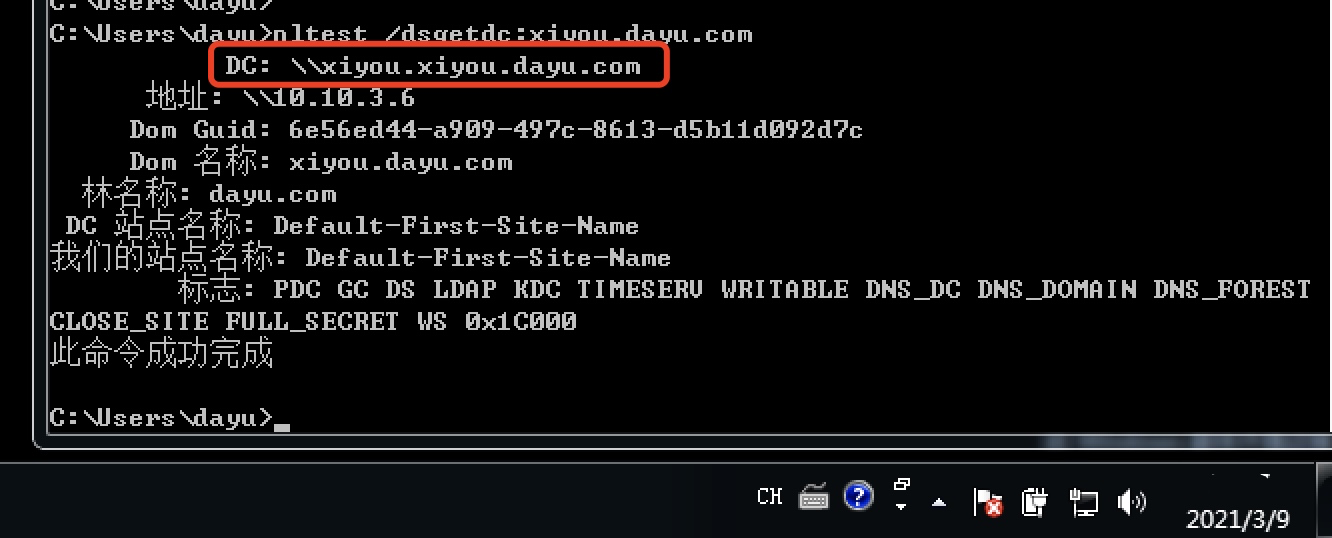

1、查找域控制器的机器名

nltest /DCLIST:xiyou.dayu

可看到机器名为:xiyou.xiyou.dayu.com

可看到机器名为:xiyou.xiyou.dayu.com

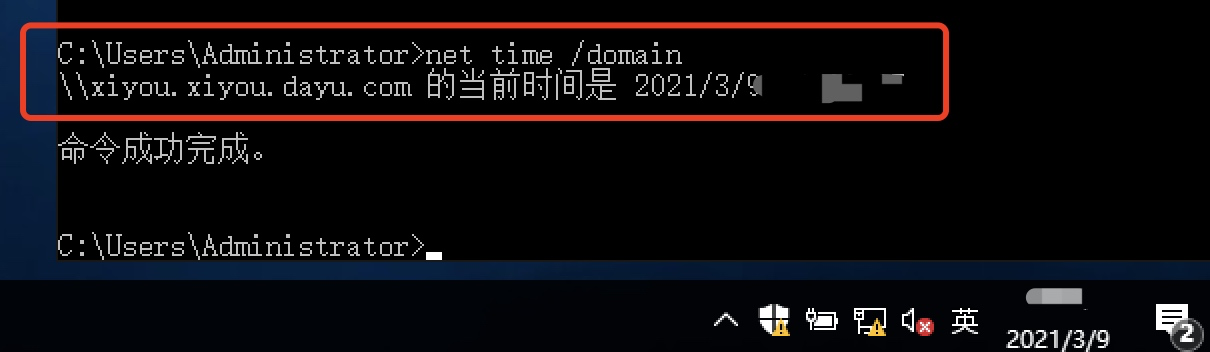

2、查看当前时间(非域控使用)

net time /domain

在通常情况下,时间服务器为主域控制器!

在通常情况下,时间服务器为主域控制器!

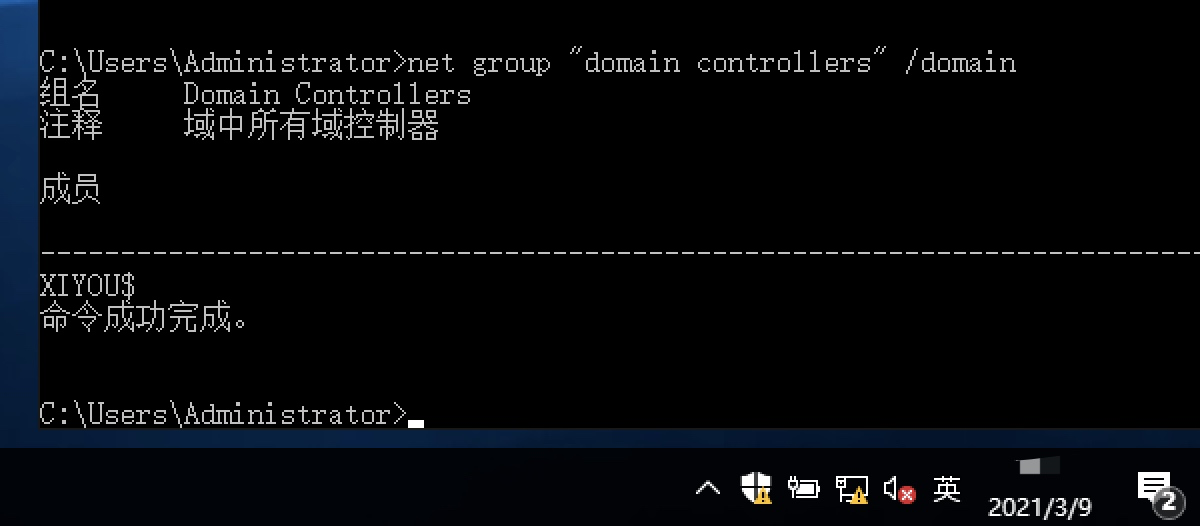

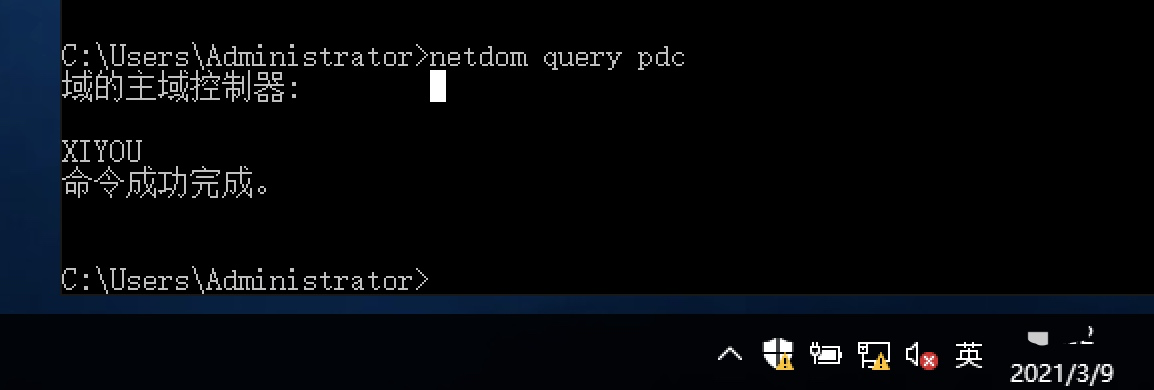

3、查看域控制器组

net group "domain controllers" /domain

netdom query pdc

#可以看到域控制器

域控制器组为:XIYOU

五、获取域内的用户和管理员信息

接下来演示大部分是已经通过普通域用户后,渗透提权拿下了子域用户,如何在子域控制器上信息收集这块,后期篇章会演示如何拿下子域!

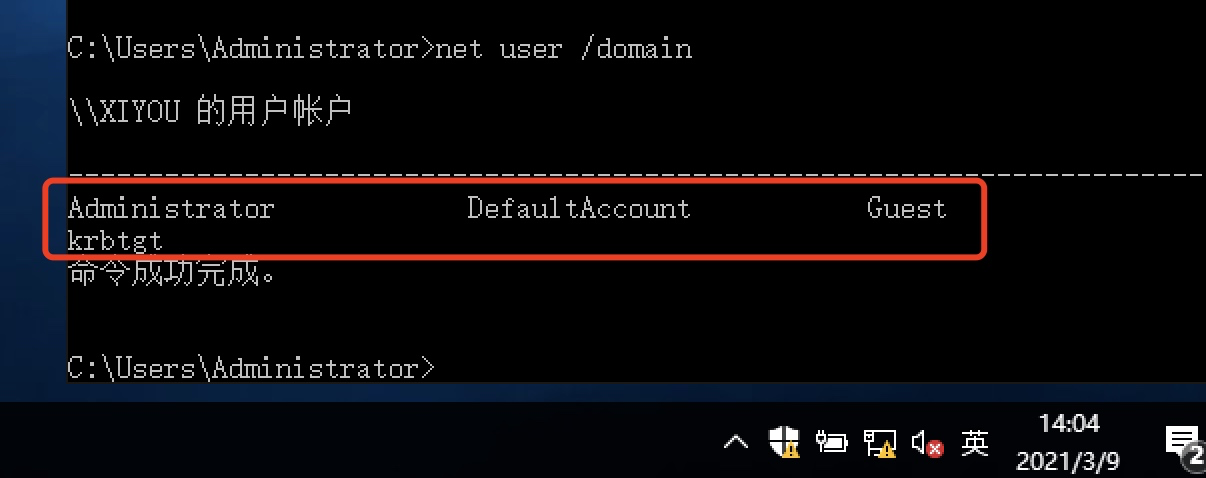

1、查询所有域用户列表

1)向域控制器进行查询

net user /domain

可看

可看

来源:freebuf.com 2021-03-09 15:27:34 by: dayuxiyou

请登录后发表评论

注册