介绍

Nmap(Network Mapper),在网络中具有强大的信息收集能力。

Nmap具备主机探测、服务/版本检测、操作系统检测、网络路由跟踪、Nmap脚本引擎的功能,在Kali中右键鼠标选择“打开终端”输入nmap和对应参数进行使用。也可以在Windows系统中自行安装Nmap,其中可以使用cmd的形式运行,也可以用zenmap的图形化工具来运行。

基本命令格式

nmap[参数]IP/IP段/主机名

还有这种:导入扫描:NMAP -iL [LIST.TXT]

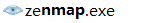

如下图:

端口状态

1.Open,端口开启,有程序监听此端口

2.Closed,端口关闭,数据能到达主机,但是没有程序监听此端口

3.Filtered,数据未能到达主机

4.Unfiltered,数据能到达主机,但是Nmap无法判断端口开启还是关闭

5.Open|filtered,端口没返回值,主要出现在UDP,IP,FIN,NULL和Xmas扫描

6.Closed|filtered,只出现在IP ID idle 扫描

具体参数

这里列举一些吧。

目标端口选项

-p:扫描指定的端口

-F:快速扫描100个常用的端口

-r:顺序扫描,按从小到大的顺序进行端口扫描

输出选项(很少用)

-oN:标准输出为指定的文件

-oX:生成XML格式文件,可以转换成HTML文件

其他常用选项

-sV:检测服务端软件版本信息

-O:检测操作系统信息

-Pn:禁用nmap的主机检测功能

-A:探测服务版本、对操作系统进行识别、进行脚本扫描、进行路由探测

一些常用选项

TCP扫描端口选项:

-sT:使用TCP连接扫描,对目标主机所有端口进行完整的三次握手,如果成功建立连接则端口是开放的(不需要root权限,TCP扫描的默认模式,端口状态和SYN相同,耗时长)

-sS:使用半开连接(SYN stealth)扫描,使用SYN标记位的数据包进行端口探测,收到SYN/ACK包则 端口是开放的,收到RST/ACK包则端口是关闭的。(匿名扫描,默认不加类型,需要root权限,扫描速度快)

-sA:TCP ACK扫描使用ACK标志位数据包,若目标主机回复RST数据包,则目标端口没有被过滤(用于发现防 火墙的过滤规则)。

UDP扫描端口选项:

-sU:使用UDP数据包经行扫描,返回UDP报文,则端口是开放的;返回不可达则端口处于关闭或过滤状态。(DNS,SNMP和DHCP等服务,更慢更困难)

不常用选项

TCP扫描端口选项:

-sN:TCP NULL扫描不设置标志位,标志头是0,返回RST数据包则端口是关闭的,否则端口是打开|过滤状态

-sF:TCP FIN扫描只设置FIN标志位。若返回RST数据包则端口是关闭的,否则端口是打开|过滤状态。

-sX:TCP XMAS扫描设置FIN、PSH、URG标志位,若返回RST数据包则端口是关闭的,否则端口是打 开|过滤状态。

-sM:TCP Maimon扫描使用FIN/ACK标识的数据包,端口开放就丢弃数据包,端口关闭则回复RST(BSD)。

-sW:TCP窗口扫描,检测目标返回的RST数据包的TCP窗口字段,字段值是正值说明端口是开放状态,字段值为0,则端口关闭。

-sI:TCP Idle扫描,使用这种技术,将通过僵尸主机发送数据包与目标主机通信。

具体参数之脚本加载扫描

推荐这篇文章:https://www.freebuf.com/column/149716.html

脚本大概分类

auth: 负责处理鉴权证书(绕开鉴权)的脚本

broadcast: 在局域网内探查更多服务开启状况,如dhcp/dns/sqlserver等服务

brute: 提供暴力破解方式,针对常见的应用如http/snmp等

default: 使用-sC或-A选项扫描时候默认的脚本,提供基本脚本扫描能力

discovery: 对网络进行更多的信息,如SMB枚举、SNMP查询等

dos: 用于进行拒绝服务攻击

exploit: 利用已知的漏洞入侵系统

external: 利用第三方的数据库或资源,例如进行whois解析

fuzzer: 模糊测试的脚本,发送异常的包到目标机,探测出潜在漏洞 intrusive: 入侵性的脚本,此类脚本可能引发对方的IDS/IPS的记录或屏蔽

malware: 探测目标机是否感染了病毒、开启了后门等信息

safe: 此类与intrusive相反,属于安全性脚本

version: 负责增强服务与版本扫描(Version Detection)功能的脚本

vuln: 负责检查目标机是否有常见的漏洞(Vulnerability),如是否有MS08_067

日常检测中的参数使用

nmap –script=default 192.168.88.131

默认脚本扫描,主要搜集各种应用服务的信息,收集后,可再针对具体服务进行攻击

nmap –script=vuln 192.168.88.131

检查是否存在常见漏洞

nmap –script=brute 192.168.88.131

提供暴力破解的方式 可对数据库,smb,snmp等进行简单密码的暴力猜解

nmap -p 21 –script=ftp-brute.nse -v 192.168.88.131

利用FTP指定脚本对目标特定FTP协议进行密码爆破

nmap –script=external 47.102.151.131

利用第三方的数据库或资源,例如进行whois解析

具体参数之防火墙常见扫描问题

主机防火墙

网络防火墙

Nmap突破防火墙常见思路

1.碎片扫描

root@kali:~# nmap -f m.anzhi.com

root@kali:~# nmap -mtu 8 m.anzhi.com

2.诱饵扫描

root@kali:~# nmap -D RND:10 m.anzhi.com

root@kali:~# nmap –D decoy1,decoy2,decoy3 m.anzhi.com

3.空闲扫描

root@kali:~# nmap -P0 -sI zombie m.anzhi.com

4.随机数据长度

root@kali:~# nmap –data-length 25 m.anzhi.com

root@kali:~# nmap –randomize-hosts 103.17.40.69-100

root@kali:~# nmap -sl 211.211.211.211m.anzhi.com

5.欺骗扫描

root@kali:~# nmap –sT -PN –spoof-mac 0 m.anzhi.com

root@kali:~# nmap –badsum m.anzhi.com

root@kali:~# nmap -g 80 -S www.baidu.comm.anzhi.com

root@kali:~# nmap -p80 –script http-methods –script-args http.useragent=”Mozilla 5”m.anzhi.com

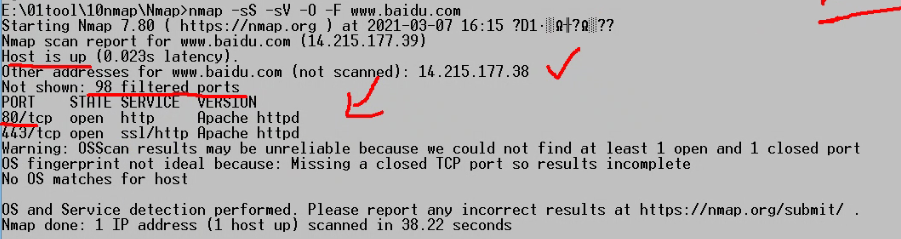

图形化工具使用

Nmap图形化——Zenmap

Zenmap是用python开发的nmap图形化界面。

Nmap下载:https://download.csdn.net/download/weixin_50464560/15634913?spm=1001.2014.3001.5501

来源:freebuf.com 2021-03-07 21:23:21 by: Johnson666

请登录后发表评论

注册