一、 概述

由前文《等保测评系列之等保体系逻辑解构(思路篇1)》中,我们针对等保测评体系进行逻辑的结构,那本文就接着上回话题进行等保测评工作的形式讨论。

二、 等保测评工作形式

众所周知,在GB/T 28448-2019《信息安全技术 网络安全等级保护测评要求》针对等保测评具体的工作方式进行说明:

访谈:测评人员通过引导等级保护对象相关人员进行有目的的(有针对性的)交流以帮助测评人员理解、澄清或取得证据的过程。

核查(检查):测评人员通过对测评对象(如制度文档、各类设备及相关安全配置等)进行观察、查验和分析,以帮助测评人员理解、澄清或取得证据的过程。

测试:测评人员使用预定的方法/工具使测评对象(各类设备或安全配置)产生特定的结果,将运行结果与预期结果进行比对的过程。

前面访谈和检查其实很好理解,就是问询与查看的动作,故而本文将重点放在讨论下测试工作的问题。

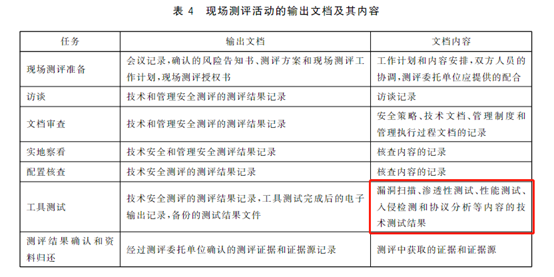

图1 GB/T 28449-2019《信息安全技术 网络安全等级保护测评过程指南》现场测评活动的输出文档及其内容

从上图中可以知道,等保测评中的测试包含:漏洞扫描、渗透性测试、性能测试等测试内容。再结合GB/T 36959-2018《信息安全技术 网络安全等级保护测评机构能力要求和评估规范》中明确要求测评机构应配备相应的专职渗透测试人员,这就不难推断出渗透测试就是等保工作的一环,而且设置专人专岗更加突出强调的该项工作的重要性。

而这么要求的原因:考虑到一般的等保测评师并不具备良好的渗透测试工作技能和素质,所以需要专人专岗,专门团队来弥补这一块的短板。这也代表了我国标准规范考虑到了现有全国等保机构的情况从政策上予以指导测评工作,显示了标准的前瞻性。这两个标准的结合也说明等保测评中的现场核查工作人员与专职专岗的渗透测试人员均是等保测评工作实施落地的关键组成部分。

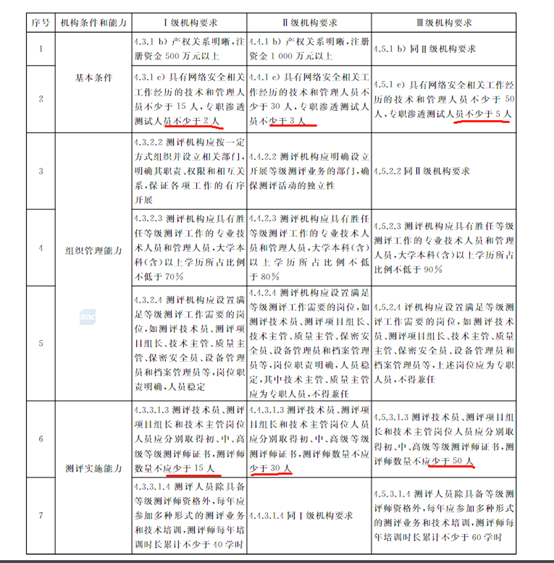

同时,从GB/T 36959-2018《信息安全技术 网络安全等级保护测评机构能力要求和评估规范》中渗透测试人员与测评人员人数的比例分配上,可以看出专人专岗的渗透测试人员由于较等保测评师少,那更应该针对等保测评中的是渗透测试工作承担主要工作职责,设立专人专岗的意义就在于集中优势力量落实解决测评中主要工作难点。

图2 GB/T 36959-2018《信息安全技术 网络安全等级保护测评机构能力要求和评估规范》

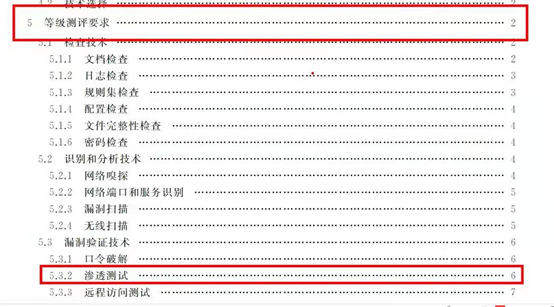

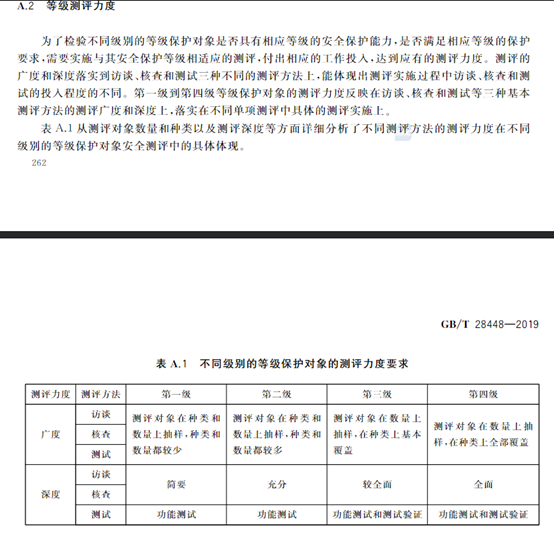

并且在GB/T 28448-2019《信息安全技术 网络安全等级保护测评要求》的附录A中明确指出渗透测试包含在等保测评的测试要求中,并且渗透测试字眼也多次在该标准中出现,同时GB/T 36627-2018《信息安全技术 网络安全等级保护测试评估技术指南》中第5章5.3.2节也明确了渗透测试属于等保测评中的一项工作。

图3 GB/T 36627-2018《信息安全技术 网络安全等级保护测试评估技术指南》

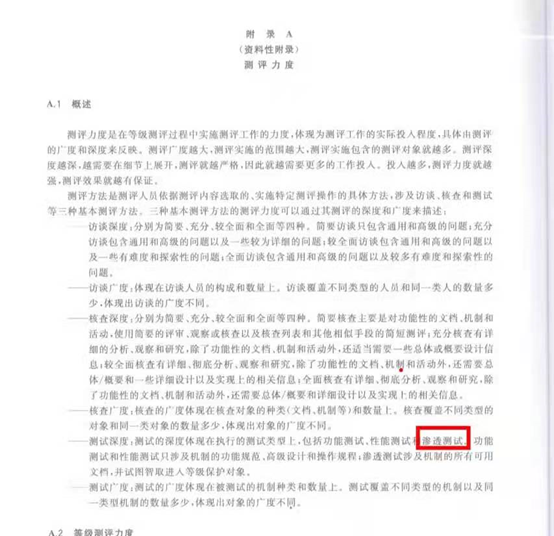

图4 GB/T 28448-2019《信息安全技术 网络安全等级保护测评要求》

从各类标准要求中不难发现,渗透测试工作在等保测评测试类工作中是非常重要的一项工作,并且在GB/T 28448-2019《信息安全技术 网络安全等级保护测评要求》还对于整体测试类工作提出广度和深度的要求。

图5 GB/T 28448-2019《信息安全技术 网络安全等级保护测评要求》

三、 渗透测试工作形式

正是因为如此所以如何将渗透测试工作体现出广度和深度,就是在日常测评工作的重中之重。

为了解决这个问题,我们需要捋一捋等保测评的工作逻辑——即通过访谈了解现有的测评工作范围和基本情况,然后进行检查确保测评工作范围和基本情况属实,在进行测试确定检查中的相应配置策略的有效性。

再依据GB/T 28449-2018《信息安全技术 网络安全等级保护测评过程指南》中等保测评工作的工作流程——即首先通过信息收集分析出测评范围,在结合信息收集以后的成果依据等保测评的内容要求输出相应的测评工作方案进行测评工作,最后输出测评报告得出测评结果。结合在GB/T 28448-2019《信息安全技术 网络安全等级保护测评要求》中,针对测试工作的定义:测评人员使用预定的方法/工具使测评对象(各类设备或安全配置)产生特定的结果,将运行结果与预期结果进行比对的过程。

不难看出,要体现渗透测试的广度和深度,是要在测评方案中体现的,因为方案中必然会存在对于测什么、怎么测、测的结论如何的对应回答和要求。这也是等保测评中的渗透测试工作与传统的模拟黑客进行攻击的渗透测试的差异:

等保测评中的渗透测试是以风险为导向,针对测评范围内的资产使用攻击人员的技术和手段进行验证性的测试工作。

传统的渗透测试是以黑客视角进行模拟攻击,验证系统的安全系数和安全水位的安全服务类工作。

这两者的差异在于等保测评中的渗透测试由于他只是等保测评中的一项工作,所以其必然要遵循等保的一般原则——不可超出测评范围。

并且等保测评中的渗透测试并无信息收集过程,这是由于在测评的调研阶段就已经覆盖掉这个过程,同时,由于其并不是以模拟攻击为目的,而是以验证风险为导向,所以,等保测评中的渗透测试从测试入手方面较传统的渗透测试阻力小,且时间短。

故而,如果有一套完善的等保测评渗透测试工作方案,对于提升整体测评对象系统的安全水位具有较高的边际效益(便宜且真的能发现问题以及收敛问题)。

那么如何建立一套完善的等保测评渗透测试工作方案呢?其实就是需要解决测试工作中的广度和深度的问题。

四、 渗透测试方案的体系化方案思路

书接上文,首先要建立渗透测试方案,优先讨论广度问题。对于广度问题的定义,其实在笔者的前一篇文章《等保测评系列之等保体系逻辑解构(思路篇1)》中就已经说到,针对技术要求中的业务流以及数据流的定义,渗透测试的广度就是要围绕着这两个定义,进行层级的划分。而这个层级划分因为渗透测试是属于等保测评工作的一方面,故而天然沿用等保的技术要求分层,又因为安全物理环境,其实狭义来说不在正常的渗透测试,所以其所涉及的层面就是安全计算环境、安全区域边界、安全通信网络。

而渗透测试的深度则是基于各个测评团队的渗透测试人员决定的,在此若是展开篇幅就过长了。以下是笔者依据自身经验和参考相关材料,给出的一种框架模型,已供大家参考。

|

序号 |

层面 |

测试目的 |

测试对象 |

测试项目要求 |

|

1 |

安全区域边界 |

由于在不同网络间存在互通的实际场景越来越普遍,为保证不同网络区域区域间的安全性,故而需考虑不同网络间的授权接入、访问控制、入侵防范等措施的落实情况是否合理。 |

区域对象 |

1、嗅探不同区域之间的端口开放情况,避免出现区域间未按需开放访问的情况,这也是防止攻击者横移突破网络边界的关键。 |

|

2 |

安全通信网络 |

随着信息化的不断发展,通过网络实现资源共享和数据交互的技术场景也屡见不鲜,故而该方面的安全也应成为关注重点。具体思考方向如下: |

通信协议 |

1、应关注测评对象之间的网络通信的加密情况,避免出现中间人劫持导致的数据泄露、数据篡改情况。 |

|

3 |

安全计算环境 |

安全计算环境定义是通过局域网络各种设备联结而成复杂环境,针对边界内部所提出的安全需求(边界内部涵盖构成该环境的网络设备、安全设备、服务器设备、终端设备、应用系统、数据对象和其他设备等)。 |

网络设备/安全设备 |

1、测试网络设备的管理口或管理页面的访问范围,禁止出现未经授权的区域进行访问。 |

|

操作系统 |

1、测试操作系统的外放端口情况,关闭非必要端口,必要端口应限定访问范围 |

|||

|

数据库 |

1、测试数据库端口开放情况,避免出现未按需访问情况。 |

|||

|

中间件 |

1、测试中间件已知漏洞存在情况。(如weblogic的已知漏洞) |

|||

|

应用系统 |

1、测试应用系统的是否存在已知框架漏洞。 |

来源:freebuf.com 2021-02-10 15:06:28 by: 阿哲学长

请登录后发表评论

注册