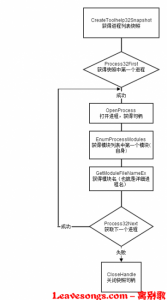

近日,最新版Remcos远控木马被发现利用Office文档传播,已有厂商针对最新的Remcos远控木马进行了详细分析,对其传播过程我们简单的总结为以下几个步骤:

Remcos远控木马传播分析

01 发送一封钓鱼邮件作为攻击的首发方式,邮件包含一个xls文件的附件,受攻击者下载并打开恶意的xls文件即遭受到攻击。

02 受攻击者打开恶意的xls文件后会调用本地powershell执行一段命令,从远端网站“http://aventuramotorhome.com/”下载一个vbs文件,存放在C:\User\用户名\AppData\Roaming下并重命名,然后执行重命名后的vbs文件。

03 执行vbs文件之后会在注册表中设置自启动,并复制到C:\User\用户名\AppData\local目录下,然后启动powershell并执行一段命令,从远端“http://aventuramotorhome.com/”下载一个jpg文件。

04 将jpg里的内容解密等一系列操作得到dll,之后把dll里的加密数据解密到内存中执行,从而发动C&C攻击,主要目的是为了绕过检测。

05 木马执行后受攻击的电脑将被远程控制。

通过观察我们不难发现,步骤1是伪装成xls文件诱骗受攻击者点击,步骤2是通过powershell下载潜伏文件,步骤3是设置自启动和通过powershell下载远控木马。我们头脑风暴一下,是不是一定要诱骗受攻击者打开xls文件呢?是不是一定要下载潜伏的vbs文件呢? 其实不是,只要能在本地执行powershell命令,从远端下载jpg文件,然后将jpg里的内容解密出来等一系列操作得到dll,之后把dll里的加密数据解密到内存中执行,从而发动C&C攻击。这个攻击中使用了一类大名鼎鼎的攻击:无文件攻击,当然无文件攻击是一个很大的范畴,这个样本只使用了部分无文件攻击手段。远控木马Remcos由来已久,在2016年开始就被公开售卖的远控工具,虽然其发布者声称该程序仅供合法使用,但多次被曝出攻击者利用该远控木马进行攻击,在漏洞攻击事件中表现非常活跃,“新冠肺炎”期间也多次发现它的身影,那么Remcos真那么难防吗?安芯神甲智能内存保护系统近日成功拦截了最新版Remcos远控木马的无文件攻击,如下图所示:![图片[1]-暴击Remcos远控木马 – 作者:安芯网盾-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210209/1612851948_60222aec1b5f0581a1a22.png) 对启动敏感进程的检测,如下图所示:

对启动敏感进程的检测,如下图所示:![图片[2]-暴击Remcos远控木马 – 作者:安芯网盾-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210209/1612851962_60222afa31851ef15f501.png) 在信息化高速发展的今天,网络攻击的方式越来越多样和复杂,高级的攻击者懂得利用现有的安全防护方案的盲点,深知利用0day、无文件攻击来突破现有的安全防护方案。安全防护方案如果追在攻击者的后面,需要用户经常更新应用版本、安装系统补丁、并将安全软件病毒库升级等方式修补,不可避免的会越来越力不从心,从而陷入“道高一尺魔高一丈” 的局面。安芯网盾提出了一种全新的内存保护思路,能检测到内存中的异常行为,在应用层、系统层、硬件层有机结合形成立体防护,能够帮助用户实现在未打补丁情况下,极大减少因漏洞攻击而遭受到风险,在不影响性能的情况下保护所有客户机的安全。内存保护是安芯网盾核心工程师们多年思考和研究的结晶,通过内存这一层面做防御,将复杂和多变的网络攻击化繁为简,在攻击的关键路径进行防御,对攻击者实施降维打击。

在信息化高速发展的今天,网络攻击的方式越来越多样和复杂,高级的攻击者懂得利用现有的安全防护方案的盲点,深知利用0day、无文件攻击来突破现有的安全防护方案。安全防护方案如果追在攻击者的后面,需要用户经常更新应用版本、安装系统补丁、并将安全软件病毒库升级等方式修补,不可避免的会越来越力不从心,从而陷入“道高一尺魔高一丈” 的局面。安芯网盾提出了一种全新的内存保护思路,能检测到内存中的异常行为,在应用层、系统层、硬件层有机结合形成立体防护,能够帮助用户实现在未打补丁情况下,极大减少因漏洞攻击而遭受到风险,在不影响性能的情况下保护所有客户机的安全。内存保护是安芯网盾核心工程师们多年思考和研究的结晶,通过内存这一层面做防御,将复杂和多变的网络攻击化繁为简,在攻击的关键路径进行防御,对攻击者实施降维打击。

来源:freebuf.com 2021-02-09 14:26:32 by: 安芯网盾

请登录后发表评论

注册