前言

本菜鸡突然从github看到了一个工具https://github.com/timwhitez/crawlergo_x_XRAY

心血来潮,自己也写了一个自动刷漏洞的工具

一般在SRC平台中,商家给的扫描范围很多都是*.vulnweb.com等要求

那我们就可以查找其子域名下的漏洞

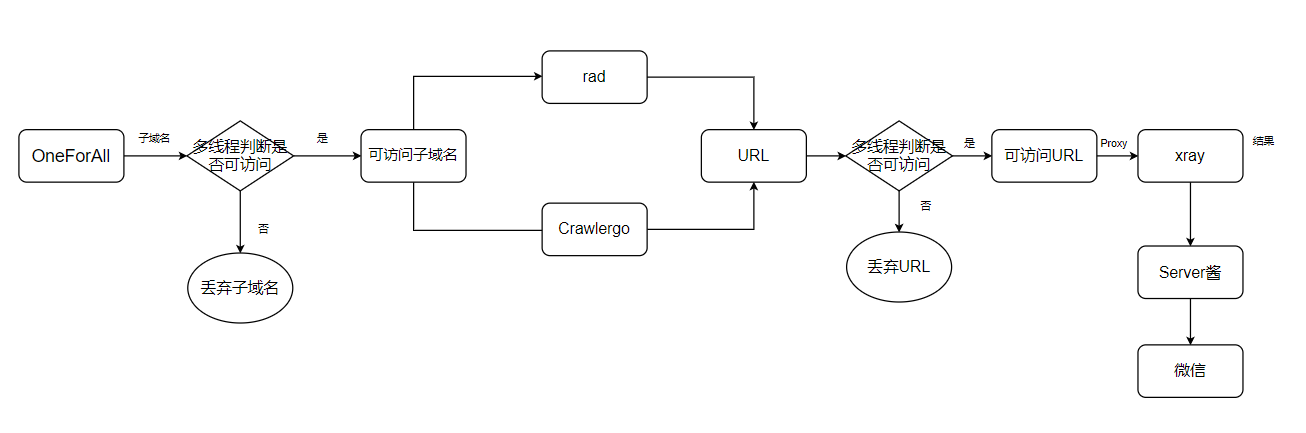

本工具工作流程图

画的略显草率

也就是说通过Oneforall获取到子域名,通过python的requests库判断本机是否可以访问到子域名,将可访问到的子域名使用Crawlergo和Rad进行扫描,将扫描到的URL去重和判断(Crawlergo会扫描到不属于子域名的URL,需要丢弃这一部分URL),最后使用python的多线程判断这些URL是否可被本机访问,如果可以被主机访问,则通过代理的方式将需要扫描的URL发送给xray,最后xray将扫描的结果发送到Server酱反馈给我们的微信。

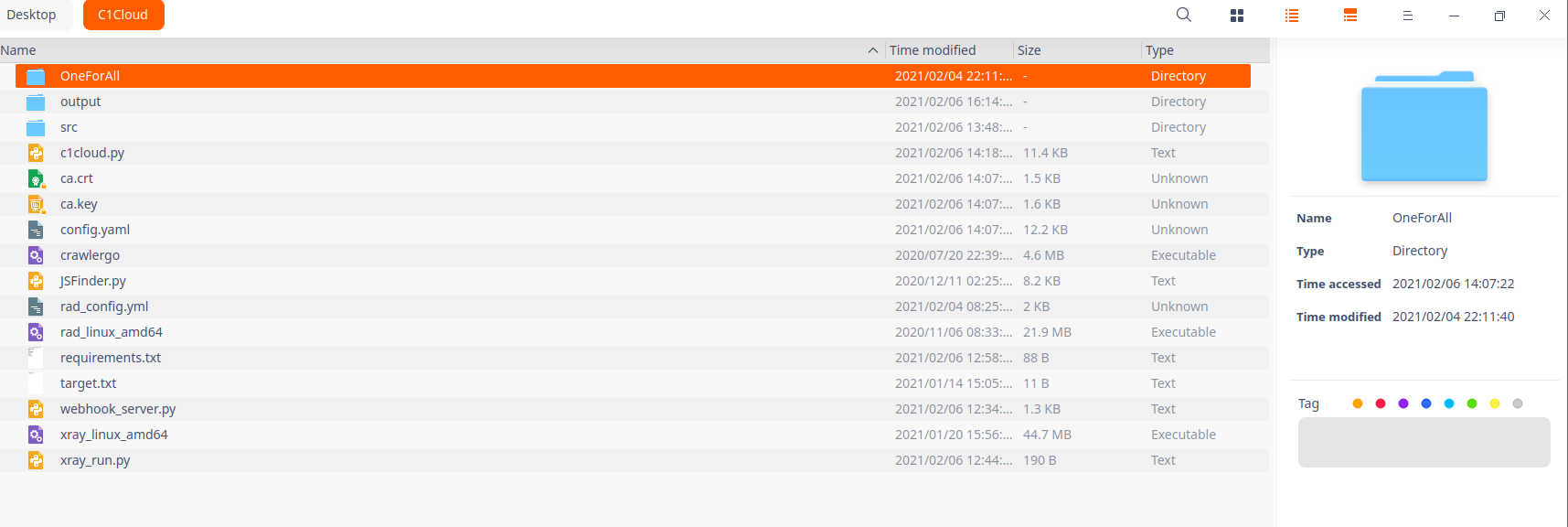

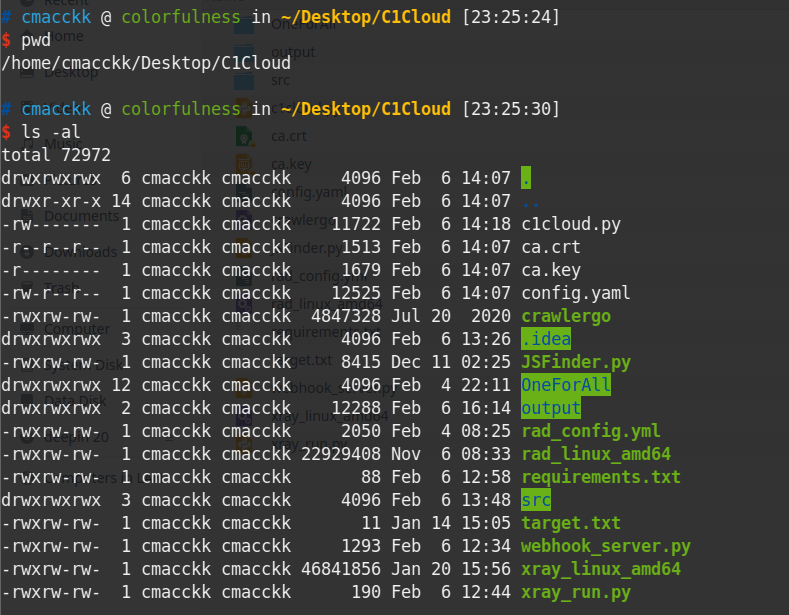

目录结构

我写的代码均在src和主目录下(除JSFinder.py)

主运行函数为c1clouder.py

接收xray扫描结果数据的为webhook_server.py

环境安装

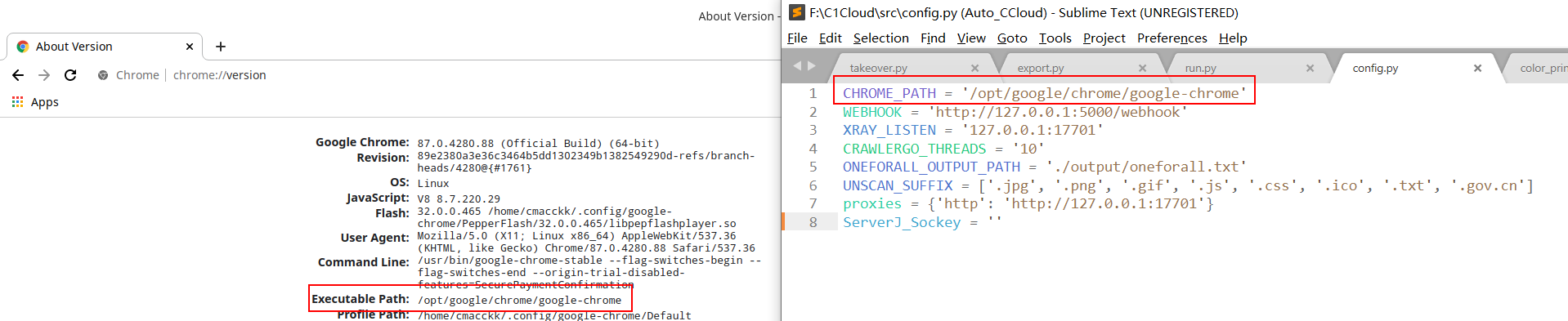

本工具仅能在linux使用,若需要用windows,则可修改源代码,config.py中储存着用户需要修改的配置

若不想启动xray_run.py,则可以在源代码中自行修改,最后一行已写好,仅需修改一部分

安装chrome

在导航栏里输入chrome://version查看

安装python依赖包(设置了镜像源为阿里源)

pip3 install -r requirements.txt

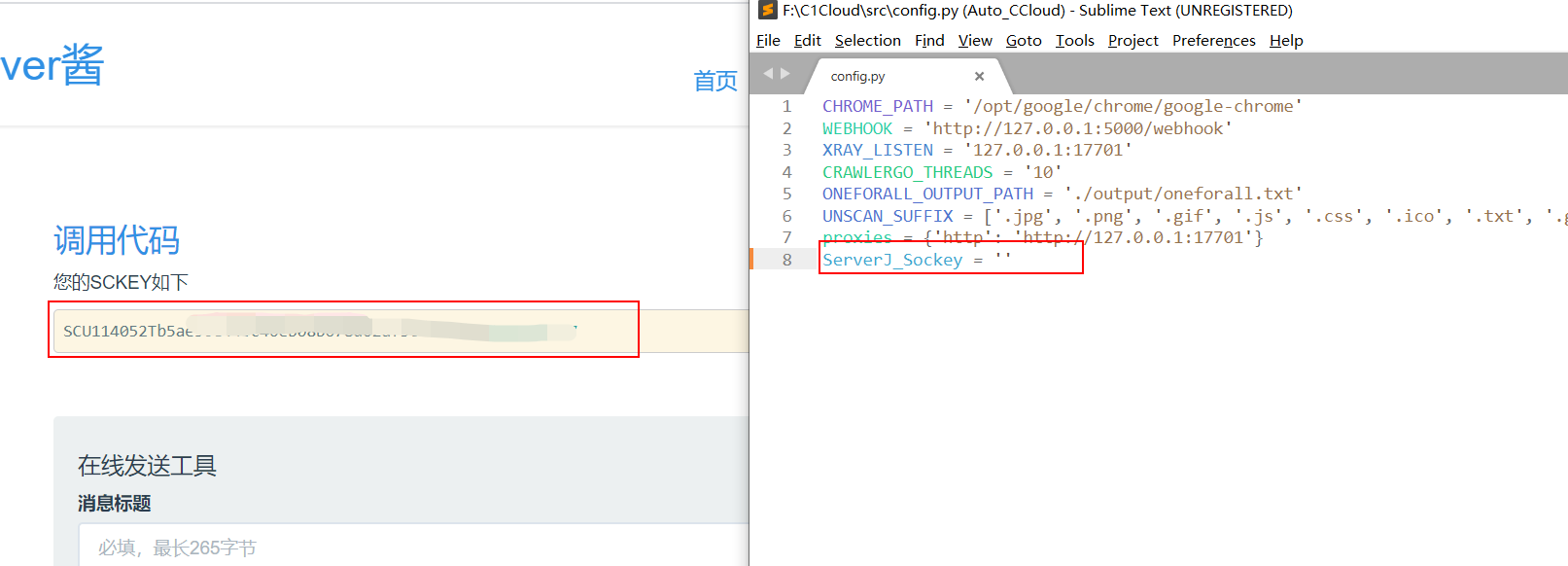

在http://sc.ftqq.com/3.version(Server酱)绑定账号

将sockey填入config.py文件中

使用方法

如今在C1Cloud目录下

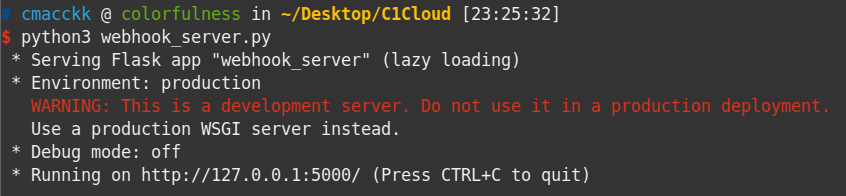

使用python3 webhook_server.py启动服务器(接收xray发送的信息)

因https://docs.xray.cool/#/scenario/xray_vuln_alert(长亭xray官方说明网站)中的脚本因xray版本变动一些json值改变,我对脚本进行了修改

再在C1Cloud目录下开启一个终端

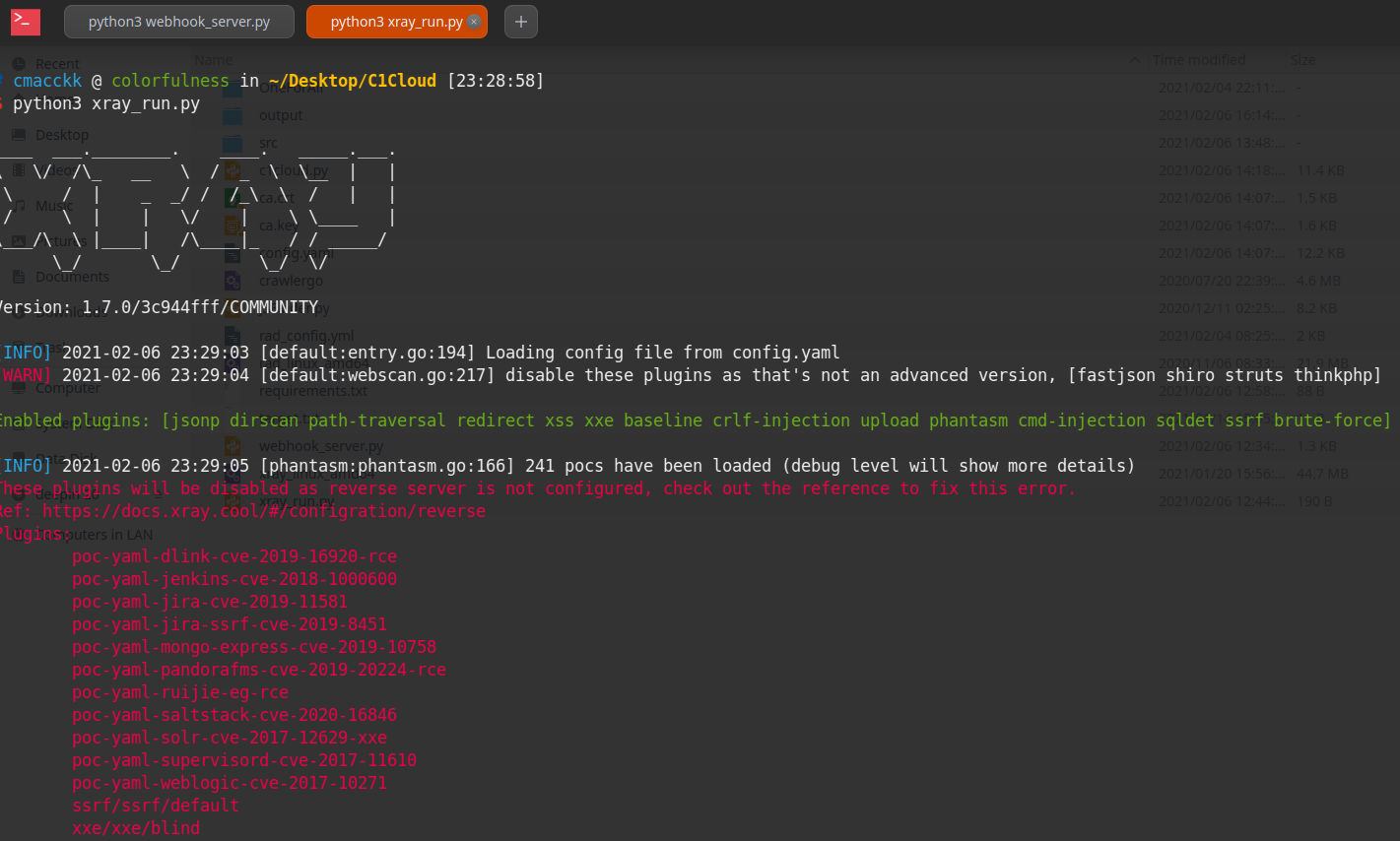

运行命令python3 xray_run.py运行xray监听

最后在C1Cloud目录下运行主函数

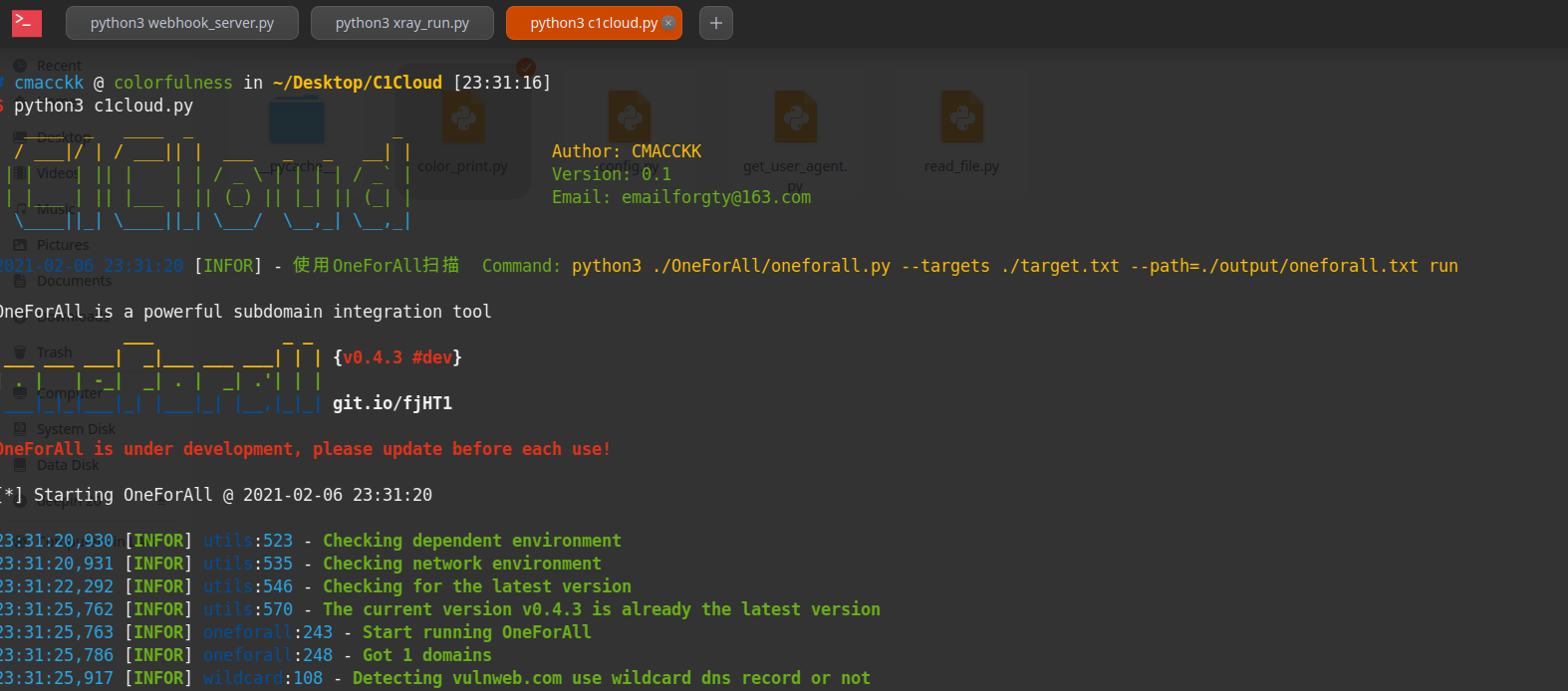

最后在C1Cloud目录下运行主函数

python3 c1cloud.py

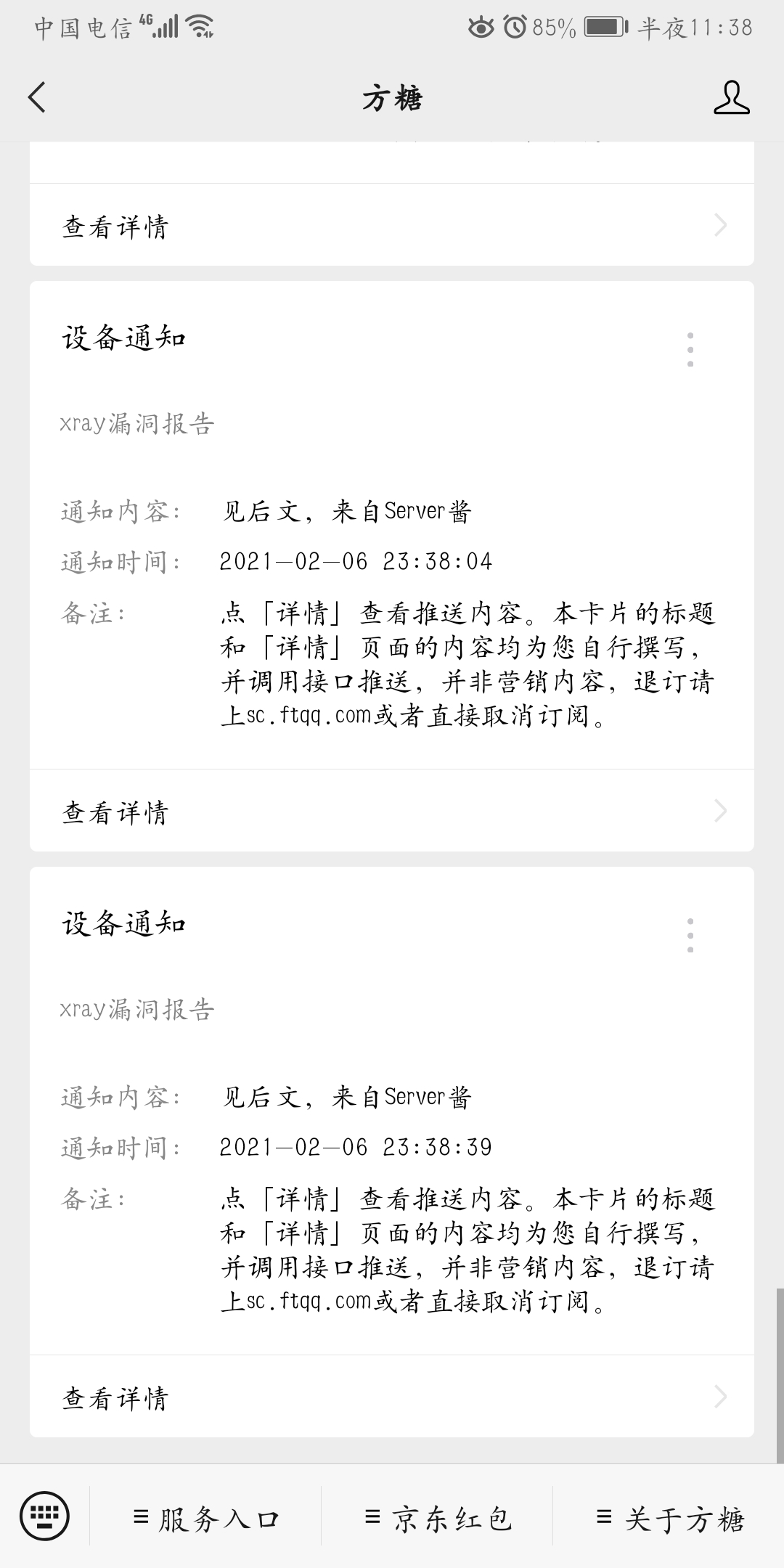

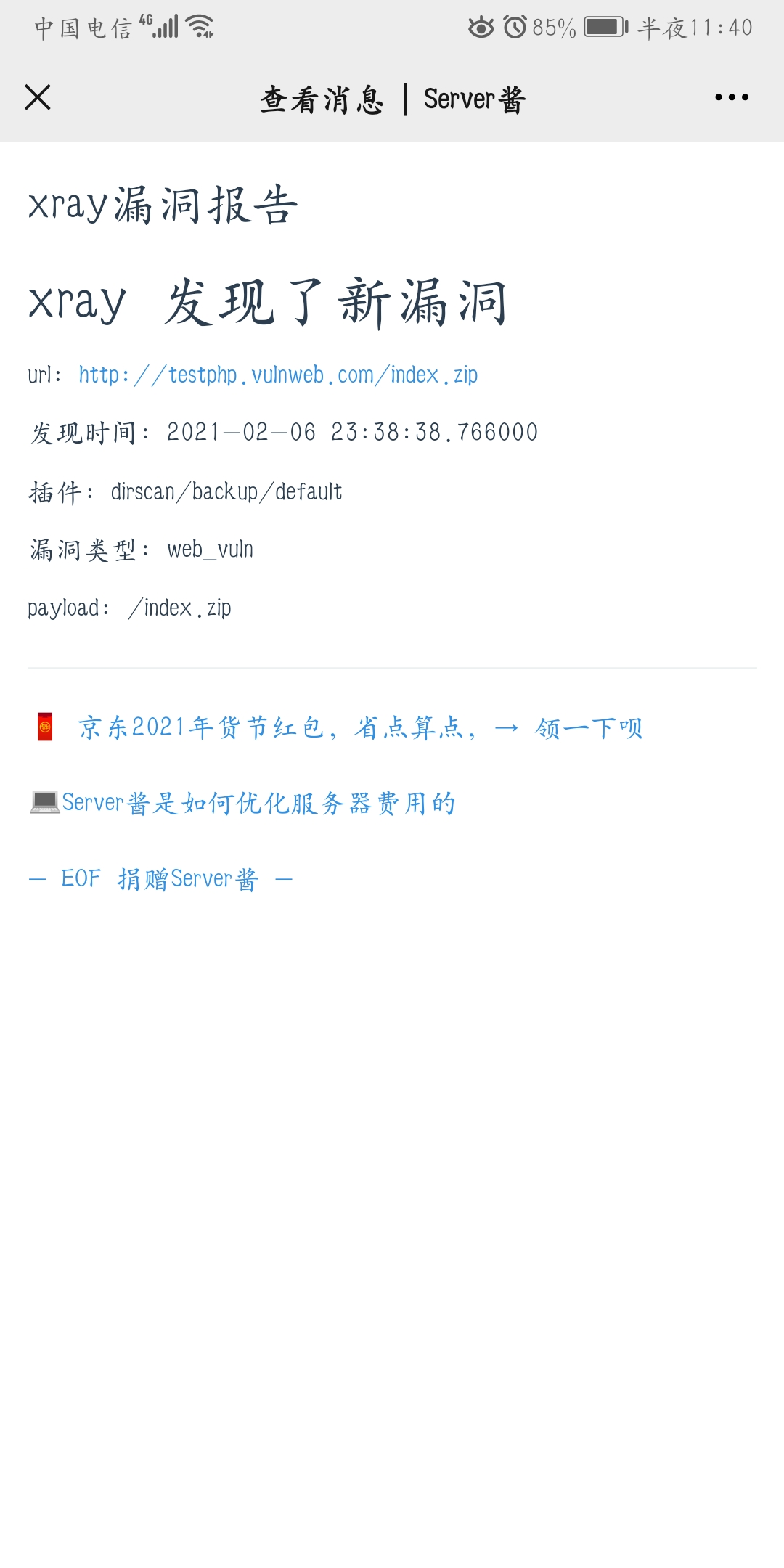

手机Server酱微信截图

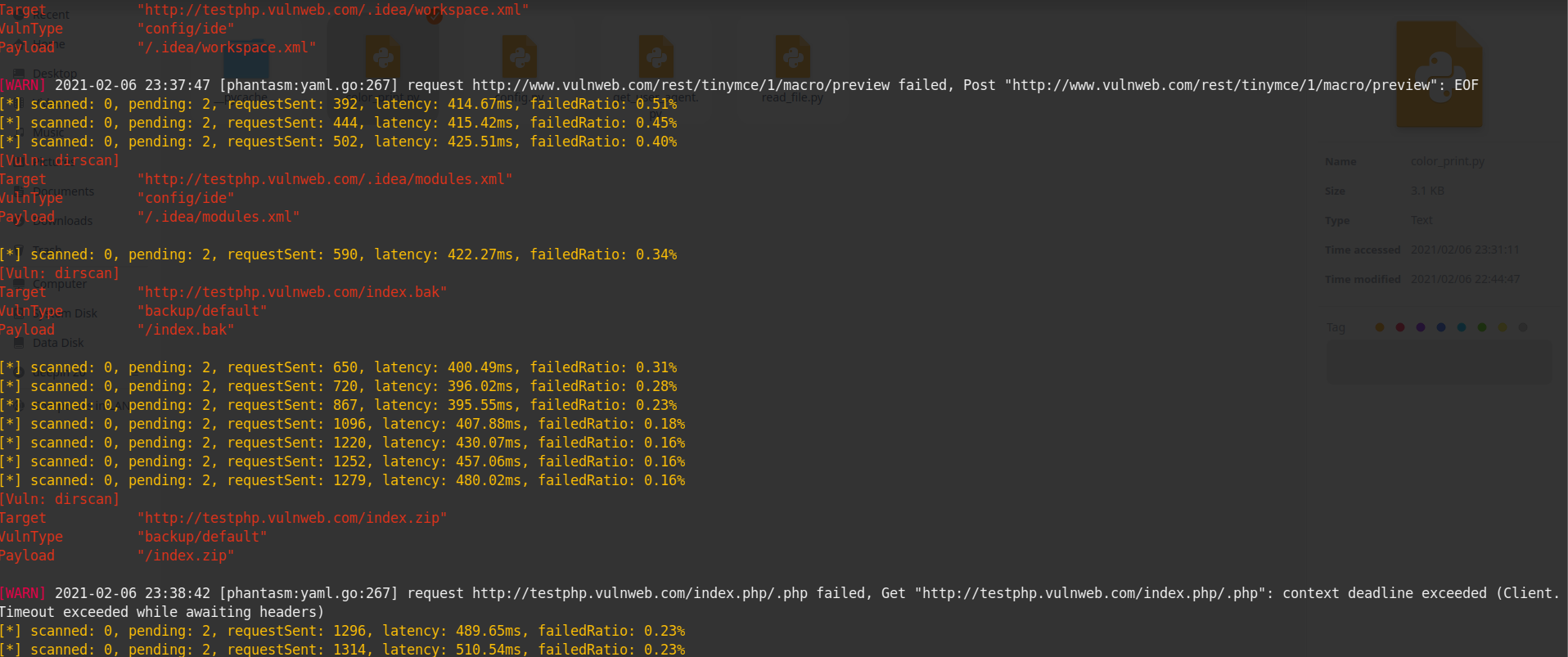

xray扫描过程

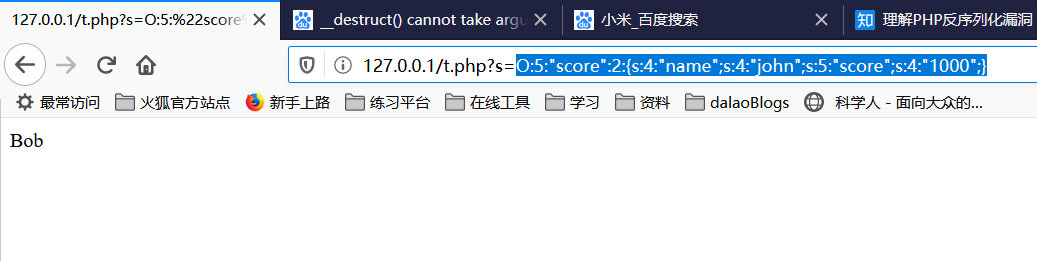

webhook接收数据

webhook接收数据

总结

本工具只需安装完环境,按照上方的操作使用即可

扫描目标可自定义,扫描目标为C1Cloud目录下的target.txt

修改target.txt文件的值即可修改扫描目标

工具地址https://github.com/CMACCKK/C1Cloud

来源:freebuf.com 2021-02-07 00:45:52 by: CMACCKK

请登录后发表评论

注册