Apache Velocity Tools中存在一个未披露的跨站脚本(XSS)漏洞,未经身份验证的攻击者可利用该漏洞攻击政府网站,包括美国国家航空航天局(NASA)和美国国家海洋和大气管理局(NOAA)。

虽然该漏洞得到报告并修复后已经过去了90天,但该项目尚未正式披露该漏洞。

Apache Velocity是一个基于Java的模板引擎,开发人员使用它来设计模型-视图-控制器(MVC)架构中的视图。

Velocity Tools是一个由类组成的子项目,这些类进一步简化了标准和web应用程序中的Velocity集成。

使用Apache Velocity Tools的政府网站易受XSS攻击

Apache Velocity Tools存在一个未披露的XSS漏洞,尽管补丁数月前已在GitHub上发布,该漏洞影响Apache Velocity Tools所有版本。

虽然该漏洞还没有正式披露,但是该漏洞已在内部获得CVE编号CVE-2020-13959。

包含该漏洞的Apache Velocity Tools类包含在许多知名软件应用程序的2600多个二进制文件中,这些应用程序可从npm、PyPI、Maven Central和其他开源存储库下载。

该组件在开发人员中非常流行,所以及时披露影响Velocity Tools的漏洞至关重要。

道德黑客团队Sakura Samurai的安全研究人员Jackson Henry在2020年10月初首次发现该漏洞并向Apache报告。

虽然该项目已经承认了Henry的报告,并于2020年11月5日在GitHub上发布了一个公开可见的补丁,但从未进行过适当的公开披露,这让Sakura Samurai的研究人员感到担忧。

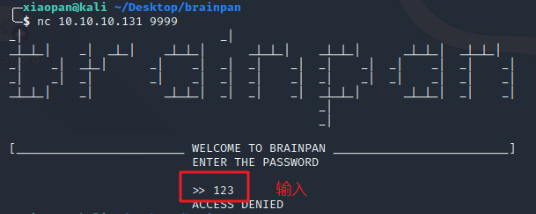

该反射型XSS漏洞存在于VelocityViewServlet view class渲染错误页面的方式中。

当访问无效的URL时,“找不到模板”错误页面会按原样反射URL的资源路径部分,而不会对潜在的XSS脚本进行转义。

因此,攻击者可以诱使受害者点击特殊构造的URL,将受害者引向经过修改的钓鱼页面,或窃取他们的登录会话信息。

使用脆弱的Apache Velocity Tools实例的政府网站包括*.nasa.gov和*.gov.au。

NASA政府子域易受Apache Velocity Tools XSS漏洞影响

当与一些社会工程技巧相结合时,攻击者可以利用该XSS漏洞更复杂的变体,收集登录用户的会话cookie,并可能劫持他们的会话。

这尤其会影响托管在政府域上的员工和承包商登录门户,如下图所示。

可致攻击者从*.gov.au域获取会话cookies的PoC XSS exp

Apache:漏洞报告按严重等级排序

对于此事,Apache软件基金会(ASF)表示,Apache安全团队一年内会收到数百份漏洞报告,他们会根据漏洞的严重等级及时做出回应。

关于Apache Velocity Tools中的XSS漏洞,漏洞报告者于2020年10月6日首次联系了Apache安全团队,他披露了他们发现的影响部分Velocity Tools数据包的漏洞。

ASF私下与Apache Velocity项目管理委员会(PMC)共享了该报告,后者于10月7日调查并接受了报告,同时建议漏洞报告者提交补丁。

随后,该报告者提交了一个pull请求,在几个星期的时间里,Velocity团队都在改进该补丁。该补丁在11月5日得到应用。报告者在10月8日公开了他们的补丁,由于该漏洞并不是个严重漏洞,Velocity团队决定继续公开处理该漏洞。

ASF安全团队的副总监Mark J Cox表示,该漏洞于10月8日得到内部编号CVE-2020-13959。

该项目的下一步是发布一个提及该CVE的Velocity Tools修复版本,以及一个升级路径,但是版本发布日期尚未确定。

然而,不想等待更新版本发布的用户可以自己尝试应用公开可见的补丁。

厂商作为CNA引起越来越多的关注

最近,随着漏洞报告的数量继续呈指数级增长,负责分配CVE编号的非营利机构MITRE遇到了可扩性挑战。

为了加快CVE的分配和负责任的披露过程,MITRE引入了CVE编号机构(CNA)的概念。

获得认可成为CNA的组织有权为漏洞报告分配CVE,并代表MITRE处理负责任的披露过程。

然而,最近,越来越多的厂商开始成为CNA,并控制漏洞披露过程。

这引起了信息安全专业人士的担忧,这种发展从长远来看是否实际上会阻碍安全性。

正如媒体(The Daily Swig)之前报道的那样,根据MITRE的规定,CNA不需要将CVE分配给私下报告给项目的漏洞,其中一些项目可能包括他们自己的产品。

这意味着厂商现在甚至可以悄悄地解决最严重的安全漏洞,而不必立即公开报告。

最近,VMWare就发生了这样一起案例。当时PT Swarm的研究人员报告了vCenter中的一个文件读取漏洞,VMWare悄悄修复了该漏洞,且没有立即发布CVE。

公司需要认真对待安全漏洞,并与研究人员合作设计补丁。

Sakura Samurai的研究人员Henry表示,沟通和状态更新对于与研究人员随时保持联系至关重要,这是修复措施的一个重要方面,可能会被忽视,甚至有损于透明度。

Apache安全团队的CVE处理过程,有时可能会短暂地延迟非严重漏洞的披露。

Apache安全团队称,“对于非严重漏洞,一些项目会短暂地推迟发布时间,以便同时解决其他问题。在这个事件中值得注意的是,漏洞报告者发送给ASF安全团队的每一封电子邮件都在一个工作日内得到了回复,报告者称赞我们响应快速,因此得知报告者觉得该漏洞被掩盖了,我们有点惊讶。”

作者:Ax Sharma

来源:Bleeping Computer

来源:freebuf.com 2021-01-18 17:01:07 by: 偶然路过的围观群众

请登录后发表评论

注册