12月13日,安全团队发现针对SolarWinds Orion软件供应链的攻击事件,攻击者试图获得一些关键网络的持久控制权。鉴于这一事件的重要性,安全人员根据现有信息,公布攻击时间线,以便网络安全社区尽快了解它的全貌。目前无法完全追溯攻击活动是从何时开始的,但证据表明,SolarStorm的C2基础设施早在2019年8月就已建立,第一个修改后的SolarWinds软件于2019年10月发布。

时间线

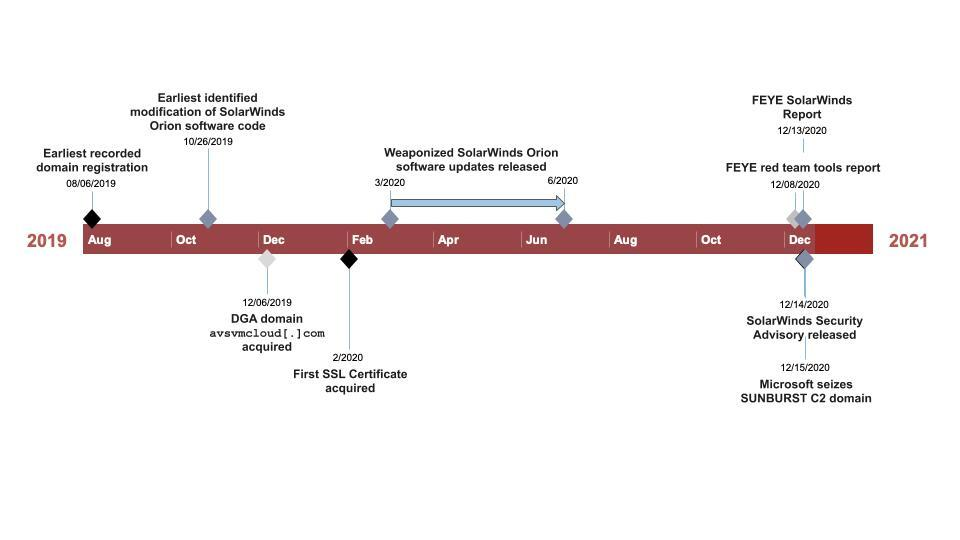

下图时间线显示了攻击事件摘要,从2019年8月开始,一直持续到2020年12月。

对SolarWinds软件分析显示,代码修改发生在2019年10月,第一批武器化软件更新(SUNBURST恶意软件)在2020年3月才发布,还发现了两个2019年10月出现的SolarWinds软件样本。

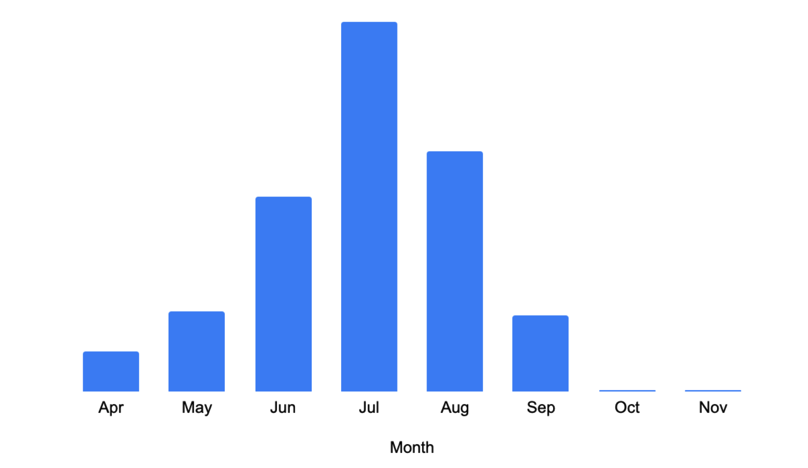

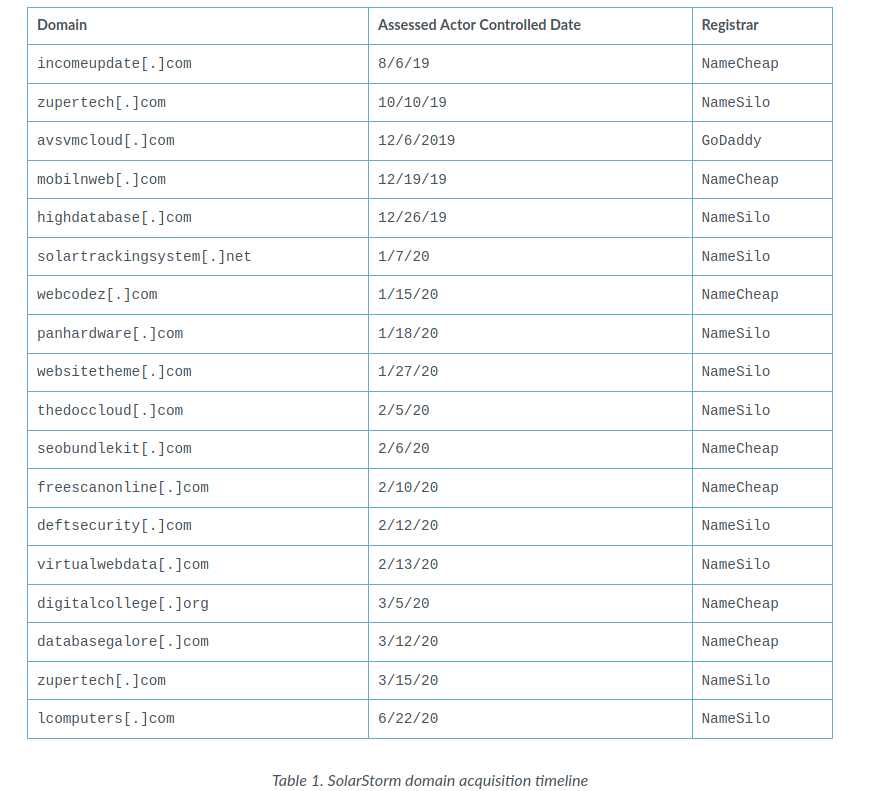

大部分攻击使用的基础设施是在2019年12月至2020年3月之间发现的,其中incomeupdate[.]com,在2019年8月注册,在2020年2月至4月期间获得了许多相关域的SSL证书。查看对avsvmcloud[.]com请求的DNS日志,从2020年4月到11月的,每月DNS日志中的请求数如下图所示。

请求开始于4月份,即SolarStorm发布恶意更新后不久,7月达到巅峰值并开始逐渐下降。

活动分析

在分析现有信息的过程中,发现涉及TEARDROP恶意软件的相关活动,这些恶意软件被用来执行定制的Cobalt Strike BEACON。此示例包含对以前未报告的域mobilnweb[.]com的信标请求。

TEARDROP DLL SHA256:

118189f90da3788362fe85eafa555298423e21ec37f147f3bf88c61d4cd46c51

并包含对URI“/2019/Person-With-Parnters-Brands-Our/”和用户代理为“Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/85.0.4183.83 Safari/537.36”的信标请求 。 在相同的配置中还观察到一个附加的URI设置,其中包含字符串“/2019/This-Person-Two-Join-With/”,还存在以下水印设置。

SETTING_C2_POSTREQ:

Referer: https://yahoo[.]com/

Host: mobilnweb[.]com

Accept: */*

Accept-Language: en-US

Connection: close

name=”uploaded_1″;filename=”91018.png”

Content-Type: text/plainSETTING_SPAWNTO_X86:

%windir%\syswow64\msinfo32.exeSETTING_SPAWNTO_X64:

%windir%\sysnative\control.exe

配置显示referer为https://yahoo[.]com,但没有证据表明雅虎被用于实际的beacon。

基础设施建立时间表

其中一些域的注册日期早于描述日期,显示的日期是域修改日期,被认为是攻击者获得对该域控制权的日期。

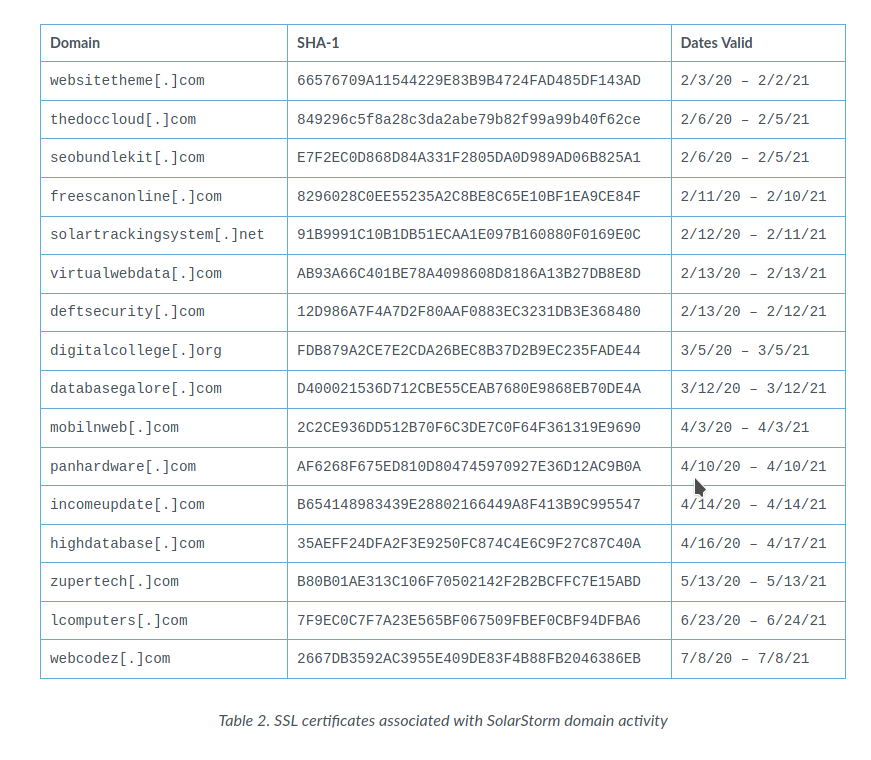

以下SSL证书与SolarStorm基础设施有关。所有证书均由Sectigo RSA颁发。

其他工具与技术

报告表明,SolarStorm在这次事件中使用了许多其他的技术和工具。目前总结如下:

VMware

早些时候发布了CVE-2020-4006(命令注入漏洞)的报告,称俄罗斯国家资助的机构正在积极利用这一漏洞,并建立即修补。利用此漏洞,攻击者可以在系统上部署webshell并访问受保护的数据。一旦攻击者已进入网络,就有可能利用此漏洞获得额外的访问权限。

VMware声称他们的环境中有SolarWinds Orion系统,但他们没有发现任何被攻击的迹象。

微软/SAML

微软已经发布了多份与此次攻击活动相关的报告,他们公开表示正在与40多家公司合作,这些公司是这次袭击的目标。具体而言,攻击者已过滤SAML令牌签名证书,使其能够伪造令牌并访问这些证书所信任的任何资源。证书泄露意味着攻击者获得了网络中最高级别的权限,并可使用这些权限建立对网络的长期访问。

SUPERNOVA Webshell

FireEye初步报告中包括了一个称之为SUPERNOVA的Webshell。

MFA绕过

SAML令牌伪造攻击允许攻击者规避多因素身份验证系统,身份验证系统本身会受到损害。Volexity发表了一份关于一个名为“Dark Halo”威胁组织的报告,现已经将其与此次事件联系起来。

其他初始访问向量

12月19日,CISA更新威胁的警报,除了SolarWinds Orion平台之外,还有其他初始接入媒介。

软件供应链攻击

2017年底,研究人员发表了一篇题为“软件供应链攻击的时代已经开始”的文章,阐述了软件供应链攻击,以下重大事件摘要。

2015年9月——XcodeGhost:攻击者分发了一个版本的苹果Xcode软件(用于构建iOS和macOS应用程序)。

2016年3月——KeRanger:开源BitTorrent客户端Transmission被泄露,安装程序中包含macOS勒索软件。攻击者破坏了服务器,因此下载并安装该程序的用户将受到恶意软件的感染。

2017年6月-NotPetya:攻击者通过更新“MeDoc”金融软件,入侵了一家乌克兰软件公司,感染系统后,恶意软件会传播到网络中的其他主机,并在全球范围内造成影响。

2017年9月-CCleaner:攻击者破坏了Avast的CCleaner工具,数百万人使用该工具。

2019年9月,攻击者通过临时VPN配置文件访问Avast的网络后,再次锁定Avast的CCleaner工具。

总结

目前还不完全了解此次攻击的规划和执行情况,迄今为止的分析可知,SolarStorm的活动早在其基础设施扩建阶段(2019年8月)就开始了。虽然SolarStorm能够利用许多技术来实现其目标,但除了受损的SolarStorm软件外,其他初始访问方式的详细信息尚未得到证实。

研究链接

SolarStorm Threat Brief – Unit 42, Palo Alto Networks

VMware Vulnerability Threat Brief – Unit 42, Palo Alto Networks

SUPERNOVA Webshell – Unit 42, Palo Alto Networks

Software Supply-Chain Attack Predictions – Palo Alto Networks

SolarWinds Rapid Response – Palo Alto Networks

VMware Vulnerability Report – Krebs on Security

Dark Halo SolarWinds Compromise – Volexity

Updates on SolarWinds Compromise – Cybersecurity & Infrastructure Security Agency

VMware Vulnerability Cybersecurity Advisory – National Security Agency

SUNBURST Malware Countermeasures – FireEye

SolarWinds Compromise Research – FireEye

Cyber Attack against FireEye – FireEye

SolarWinds Supply Chain Attack – ReversingLabs

CCleaner Targeting 2019 – Avast

Solorigate Analysis – Microsoft

Guidance on SolarWinds Activity – Microsoft

DGA Domain Takedown – ZDNet

SolarWinds Compromise Initial Timing – SecurityScorecard

原文链接

来源:freebuf.com 2021-01-05 10:40:38 by: Kriston

请登录后发表评论

注册