Microsoft今年6月为Windows操作系统发布了一个漏洞补丁,攻击者可利用该漏洞在遭受入侵的计算机上将其权限提升至内核级别。该补丁并未完全修复该漏洞。

该漏洞在今年5月被高级黑客当作0-day武器利用。安全研究人员12月23日公开该漏洞的PoC代码,用另一种方法证明该漏洞仍可被利用。

Google Project Zero团队的安全研究人员Maddie Stone发现,Microsoft六月发布的补丁未修复最初的漏洞(CVE-2020-0986),通过一些调整,该漏洞仍可被利用。

2020年5月,该漏洞被在野攻击用于提升权限,遭到利用的还有一个可导致远程代码执行的Internet Explorer漏洞。在Kaspersky(卡巴斯基实验室)发现该攻击时,这两个漏洞都是0-day状态。

Stone称,攻击者不发送指针,而是通过发送一个偏移,依然可以触发CVE-2020-0986,进而将权限提升至内核级别。

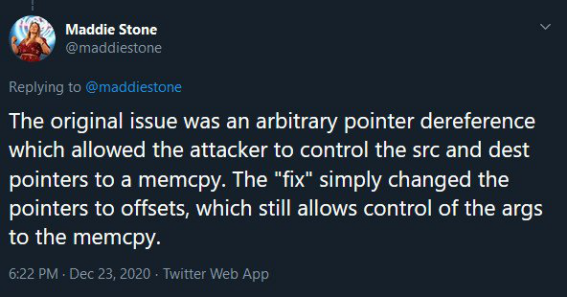

该名研究人员在Twitter上详细地指出,最初的漏洞是一个任意指针逆向引用漏洞,允许攻击者控制指向memcpy函数的“src”和“dest”指针。

Microsoft对该漏洞的修复不妥当,它将指针改成偏移,因此该函数的参数仍可被控制。

Stone在技术报告中解释了如何触发该漏洞,Microsoft为该漏洞分配了一个新的编号CVE-2020-17008。

为了证实Microsoft发布补丁后该漏洞仍有可能被利用,Stone调整了Kaspersky最初的PoC,并公开了修改后的PoC,以及如何正确运行该PoC的指导。

该名研究人员补充表示,该PoC所做的是两次触发该漏洞,“首先泄露存储消息的堆地址和添加的偏移量以生成指针,然后执行任意写。”

Microsoft在9月24日收到了报告,并于一天后确认了漏洞。Microsoft原计划在2020年11月发布该漏洞补丁,但在测试阶段发现了其他问题,该漏洞补丁将推迟至2021年1月周二补丁日发布。

Google Project Zero团队的漏洞披露期限为90天,如果厂商需要更多的时间推出补丁,还能再延展14天。由于Microsoft通知说在明年1月6日前无法推出补丁,这两个期限都无法满足。

并且,Stone表示,攻击者曾利用过该漏洞,熟悉该漏洞,漏洞未完全修复的话,攻击者可能再次利用。

来源:freebuf.com 2020-12-24 16:56:17 by: 偶然路过的围观群众

请登录后发表评论

注册