许多知名的安卓(Android) app仍在使用谷歌(Google)app更新库未修复版本,潜在地置无数智能手机用户的个人数据于攻击风险之中。

多款流行的app,包括Grindr,Bumble,OkCupid,Cisco Teams,Moovit,Yango Pro,Microsoft Edge,Xrecorder和PowerDirector仍然存在漏洞,可被劫持,用来窃取敏感数据,例如密码、财务详细信息,和电子邮件。

该漏洞编号为CVE-2020-8913,CVSS评分为8.8,影响安卓的Play Core Library 1.7.2之前版本。

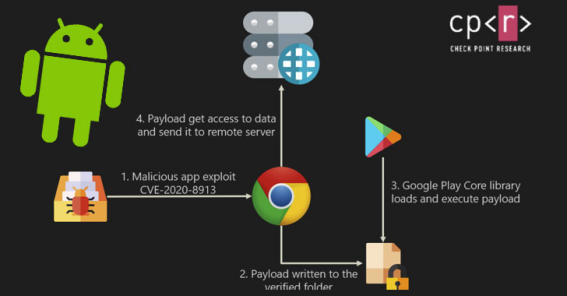

具体而言,该路径遍历漏洞存在于Play Core Library的SplitCompat.install端点中。恶意攻击者可构造一个针对某个特定应用程序的apk,诱使受害者安装该恶意apk,利用该漏洞在该安卓设备上执行目录遍历操作,以目标应用程序的权限执行代码,以及访问目标应用程序的数据。

虽然谷歌已在三月份修复了该漏洞,网络安全公司Check Point的威胁情报部门Check Point Research的新发现显示,许多第三方app开发者还没有将新的Play Core Library集成到他们的应用程序中,以充分缓解该威胁。

Check Point指出,与服务器端漏洞不同的是,一旦补丁被应用到服务器上,漏洞就会被完全修复;对于客户端漏洞,每个开发人员都需要获取库的最新版本并将其插入应用程序中。

Play Core Library是一个流行的安卓库,使用该库,开发人员可以有效地管理新功能模块的交付,在运行时触发应用内更新,并下载额外的语言包。

应用程序安全初创公司Oversecured在八月下旬首次报告了该漏洞,攻击者可利用该漏洞将恶意可执行文件注入依赖于该库的任意app中,从而获得受影响的应用程序能够访问的所有资源的访问权限。

攻击者可利用该路径遍历漏洞在目标应用程序上加载并执行恶意代码(例如.apk文件),从而窃取用户的登录详情,密码,财务详情和存储在其中的其他敏感信息。

成功利用该漏洞,将产生非常严重的后果。该漏洞可被用来“向银行应用程序注入代码以获取凭据,同时拥有SMS权限可窃取双因素身份验证码,”从聊天应用程序中获取消息,监视用户的位置,甚至通过篡改企业应用程序获得企业资源的访问权限。

根据Check Point Research发布的信息,在其2020年9月分析的13%的Google Play应用程序中,8%的应用程序仍使用脆弱的版本。

在Check Point公司负责任地披露了他们的调查结果之后,Viber、Meetup和Booking.com将他们的应用程序更新至该库的修复版本。

研究人员还展示了一个PoC,它利用了Google Chrome app某个脆弱的版本,通过一个特殊构造的payload获取了存储在该浏览器中的书签。

Check Point公司移动研究部门经理Aviran Hazum表示,“我们估计数亿安卓用户面临安全风险。虽然谷歌已发布补丁,但是许多app仍在使用过时的Play Core Library。CVE-2020-8913非常危险,攻击的可能性仅限于攻击者的想象力。”

目前,Cisco、Grindr和Moovit也已更新各自的应用程序,修复了该漏洞。

——————————————————————————————————————–

综合来源:The Hacker News, NVD

综合编译:猫冬

来源:freebuf.com 2020-12-07 16:47:56 by: 偶然路过的围观群众

请登录后发表评论

注册