高端的漏洞,往往只需要最朴素的挖洞方式,忙碌了两个小时的陈师傅,终于找到了 “晏皮”。

涉及到漏洞的保密,具体url和信息不提供嗷

这次的目标相当的不简单,先整点有用的信息

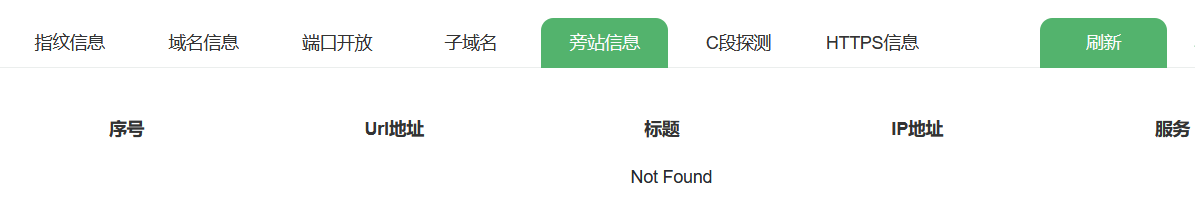

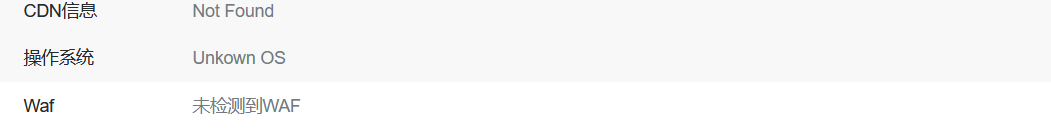

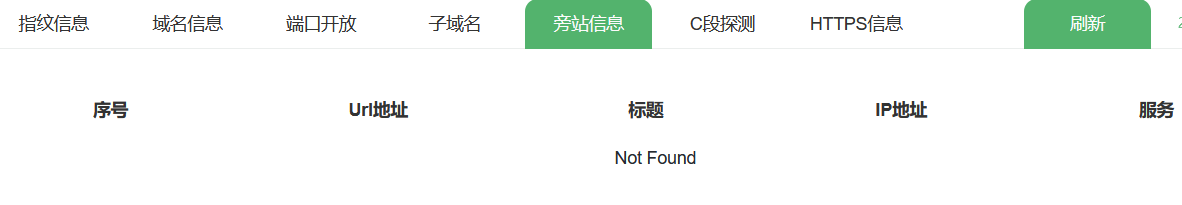

开始觉得还挺正常的,而且没检测到waf,不知道会不会有sql注入的机会

c段信息就先不看了,太多了。。。

打开网站先看看有无注入点 //要挂个代理,开始 and 1=1,1=2;

网站大意了,但是有闪,闪了两下,没有回应我,我裂开。

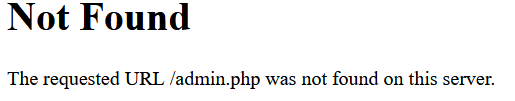

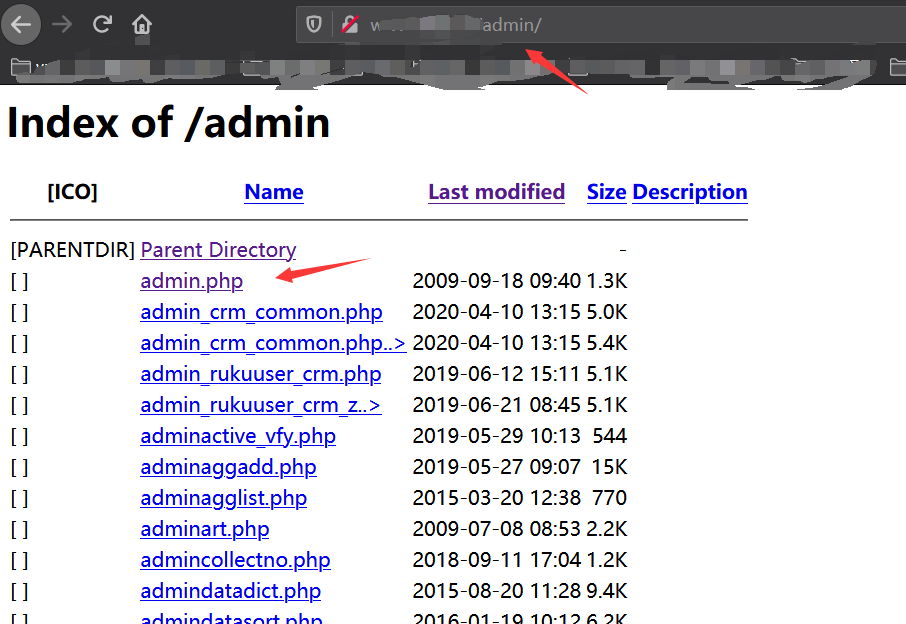

我恼羞成怒给了他一个 “御剑”打击,顺手整个admin.php

然后发现一个破绽,。。。叶师傅直接切他中路。。/admin 会直接爆目录

看来“乱拳打倒老师傅”

弱口令尝试失败 //其实我试了好几次

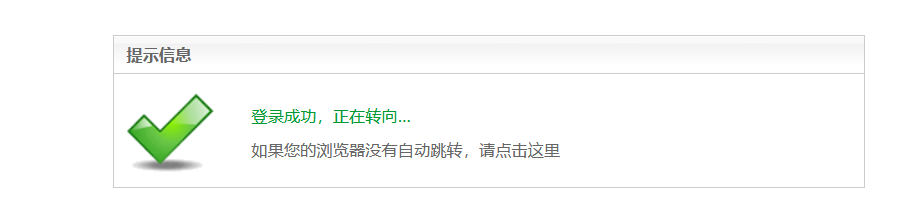

随身带的万能密码试试“锁”

起飞–

到这里基本可以尝试拿shell了,开冲!

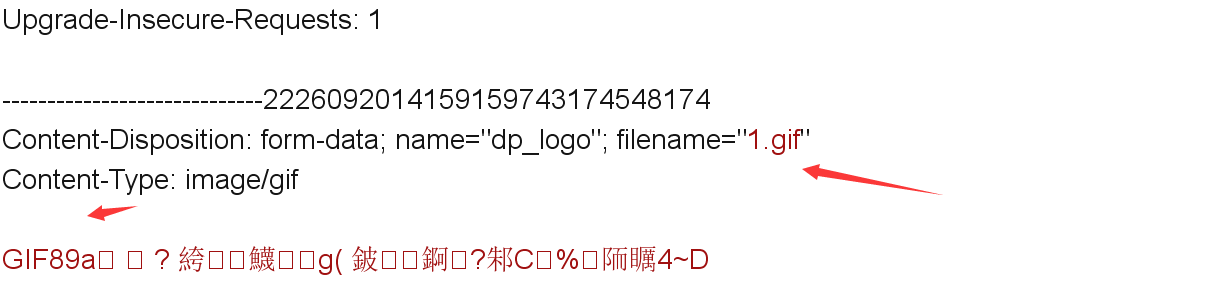

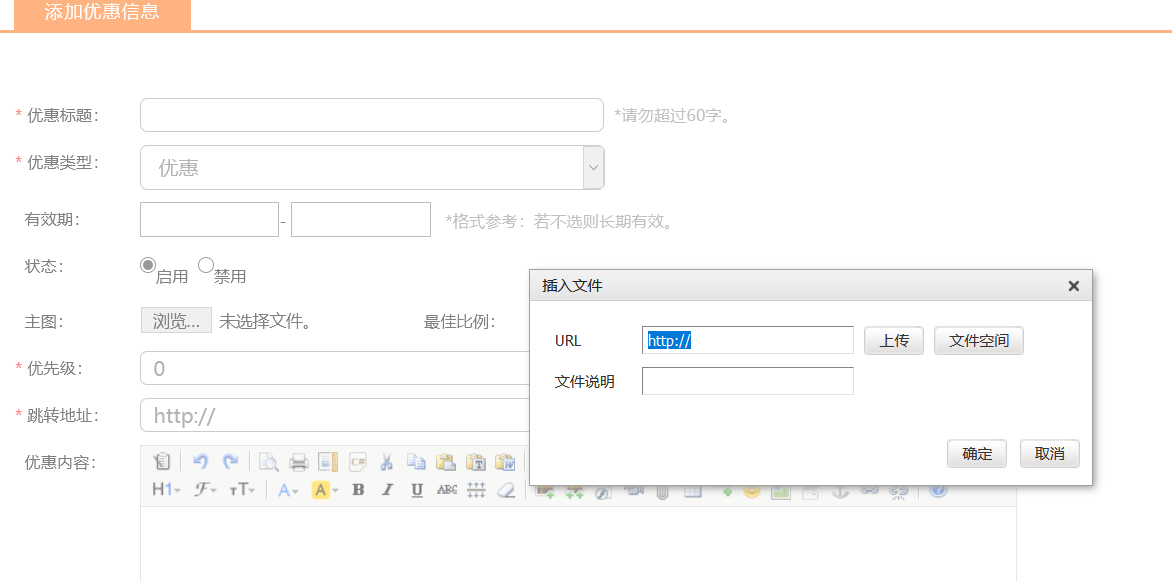

找了下文件上传地方,三好青年不能乱搞网站,悄悄的搞,打qiang的不要!

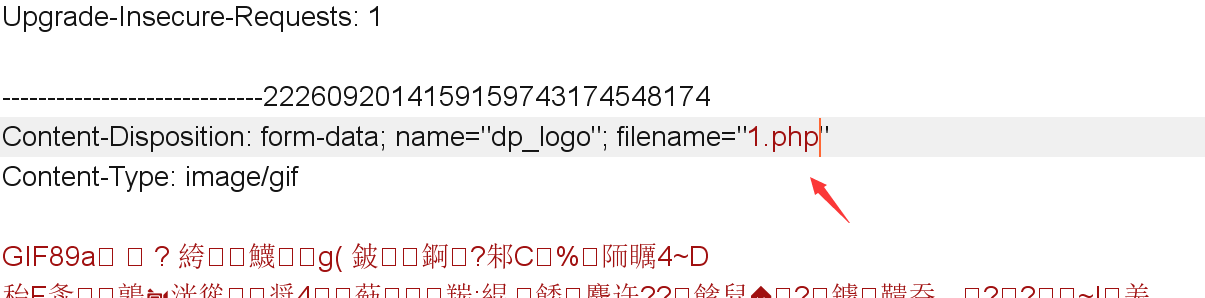

抓包上传一句话木马成功,直接修改图片后缀即可(这里后台会修改上传的代码,用C32插入一句话)

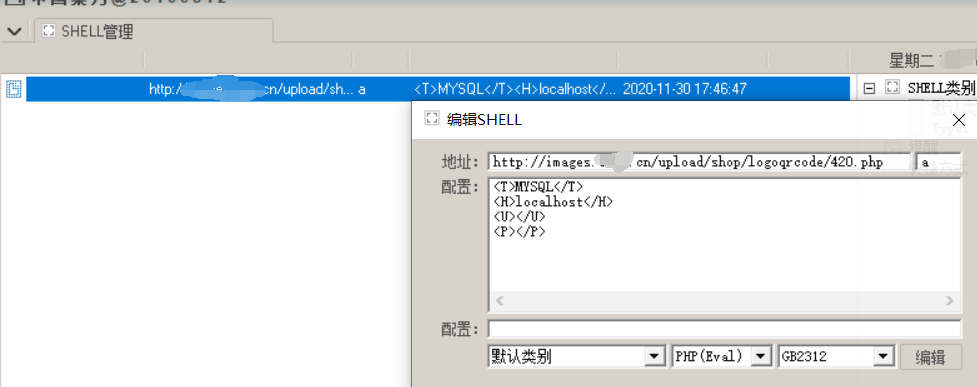

上菜刀,可能有的人觉得已经成功了,hh (图片记得要下载查看下插入的一句话有没有被删)

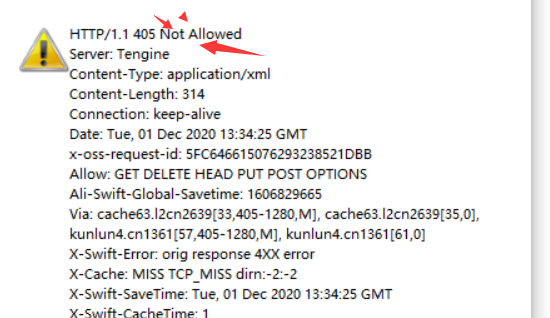

失败了,可能是不允许外部,新手的第一次拿服务器失败了,喝瓶康帅傅直接裂开

那就看看下路有没有机会吧

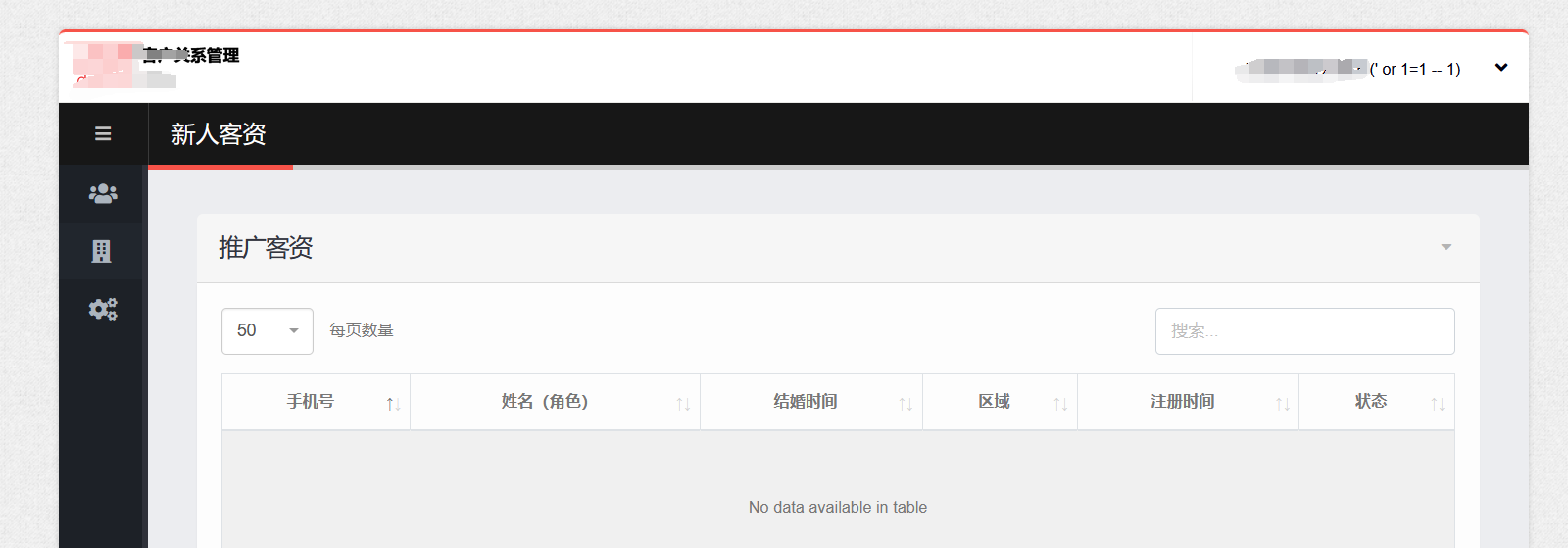

兄弟们该结婚了嗷~,不过我还是单身狗,看一看,顺便送个祝福

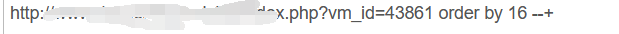

恭喜的同时发现了注入点,奥里给!

想绕过的往后放一放,这是正则匹配,但是bool注入看看能不能行

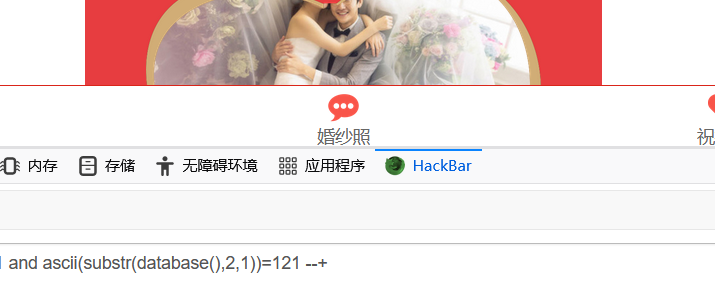

ascii() ,substr()等函数都没有报错,兄弟们冲, and ascii(substr(database(),1,1))=113 –+ 测出来字母q

bool注入太慢了,sqlmap一跑vpn就要被封掉,我裂开, 数据库测出来是qywdnr

但是当我继续往下进行的时候发现 information这个单词被过滤了,, from也是

待我尝试了/**/,/*!*/,+,url,base64编码,unicode编码后我直接选择自闭。双重伤害。

好吧,xss漏洞

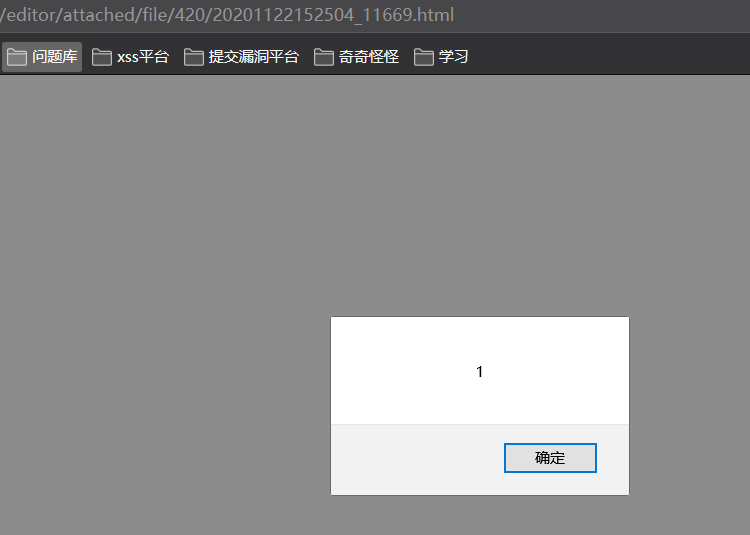

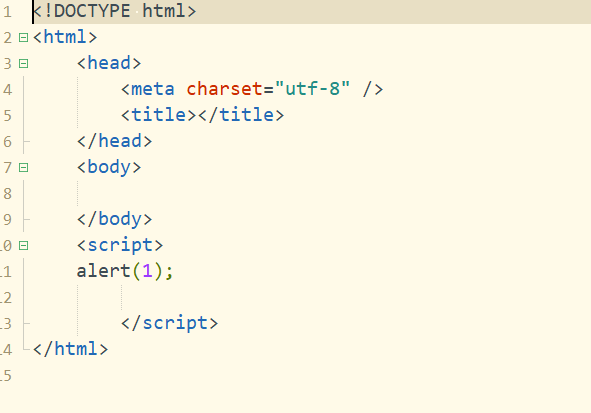

这算是个低危漏洞了,提交一个构造的html,可以触发xss

完结,感觉裂开,网站看似漏洞百出,可是我这个菜鸡竟然没有达到预期的目标,还要继续努力成为一个牛批的白帽子。一起加油,兄弟们。

来源:freebuf.com 2020-12-02 17:27:04 by: peterone

请登录后发表评论

注册