Vulnhub靶机渗透测试实战(一):Hogwarts: Dobby(入门)

关于vulnhub

Vulnhub是一个特别好的渗透测试实战网站,提供了许多带有漏洞的渗透测试虚拟机下载

hogwarts:dobby 下载地址:http://www.vulnhub.com/entry/hogwarts-dobby,597/

安装好虚拟机后挂载Virtualbox运行

主机扫描

netdiscover -r 192.168.244.0/24

![图片[1]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606817450_5fc616aade7c885519740.png)

.1是物理机,.2是virtual box的网关,所以目标地址就是.3了

端口扫描

发现只开放了一个80端口

![图片[2]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606817361_5fc616512183e1aad2b4a.png)

通过浏览器访问网页

![图片[3]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606817478_5fc616c6bc5e22cee9838.png)

这不是apahce的默认页面吗我郁闷了

别的先不管,通过右键查看以下代码再说

![图片[4]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606817521_5fc616f114dedc01edfb0.png)

果然天无绝人之路

通过提示查看网页

![图片[5]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606817549_5fc6170d6ab4b98298434.png)

德拉科的密码是他的房子 什么意思? 先放着再说

别的提示没有了,先爆破一下目录再说

![图片[6]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606817596_5fc6173cbdc995c7bb809.png)

略微有一些尴尬

通过之前的网页提示,看到网页目录是一个“alohomora”,这个单词的话是哈利波特中的一个咒语,说不定其他的目录也是这样的形式,这里的话,我从网上下载了哈利波特英文版小说,将其中所有英文单词转换成字典,对目录进行爆破![图片[7]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606817661_5fc6177d9f5a32353125f.png)

感谢百度

通过bp进行目录爆破

![图片[9]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606817773_5fc617eda31a4058bf884.png)

爆破的结果

![图片[10]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606817804_5fc6180cd7ccd27c76f2d.png)

好像也不需要用这个字典爆破。。。。。。。

查看log文件

![图片[11]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606817876_5fc618545e3c70ccc78fd.png)

拿到一个新的提示

查看网页发现是一个博客系统

![图片[12]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606817902_5fc6186e861fd0fccb8a5.png)

这里发现了一段加密文字,密文如下

(最后解出来,发现好像也没什么用,还是写下来,原文是dobbyisauser,加密算法是brainfuck,小伙伴们可以研究下)

+++++ +++++ [->++ +++++ +++<] >.<++ +[->+ ++<]> ++.<+ ++[-> —<] >—-

..<++ ++[-> ++++< ]>+++ ++++. <++++ [->– –<]> .<+++ [->++ +<]>+ .<+++ +[->- —<] >–.< ++++[ ->+++ +<]>+ +++.- -.<++ +[->- –<]> —– .<+++ [->++ +<]>+ +++.<

通过查看源代码,发现这是一个wordpress的博客系统

![图片[13]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606817928_5fc618880a9aff4fef065.png)

登录页面

![图片[14]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606817945_5fc618994979e1abfc954.png)

用户名爆破

这里说一个坑:由于上面获取的加密密文的原文是dobbyisauser 我以为这里dobby是一个用户,爆破了半天没有爆破出来,直到我看到

![图片[15]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606817979_5fc618bb51780908d544e.png)

竟然是西班牙文。我吐了

![图片[16]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818008_5fc618d887cee3271b9e1.png) 当我尝试draco用户的时候(最开始有提示这个用户)

当我尝试draco用户的时候(最开始有提示这个用户)

![图片[17]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818050_5fc61902ab3a64410f2d4.png)

![图片[18]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818069_5fc61915df9bc45044fdb.png)

我终于找到了锁

开始爆破,在爆破之前想到,最开始的提示,我把his house 输入进去发现果然不对

算了还是使用小说当字典爆破

![图片[19]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818102_5fc6193653fb64ffe3aff.png)

这次果然猜对了

![图片[20]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818121_5fc619491ce29663b53ab.png)

登录后台

登录到后台就好说了

![图片[21]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818145_5fc61961929f1419df6e8.png)

又是可恶的西班牙文,没有中文先调成先文再说

![图片[22]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818165_5fc61975a4f84c57771a4.png)

这样就顺眼多了

getshell

wp的后台getshell比较简单,通过上传模板,就可以getshell,具体方法详见百度

![图片[23]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818191_5fc6198f893f3e726ea04.png)

果然权限是

![图片[24]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818212_5fc619a4d443b12c1ddec.png)

获取一个flag

通过翻看目录,发现root目录是不能看的,home目录下有一个dobby用户,是可以进入的

![图片[25]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818250_5fc619ca28f91873528d5.png)

拿到了一个flag

![图片[26]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818267_5fc619db4f633c83393ba.png)

通过作者的提示,最终的flag应该是在root目录下

提权并获取最终flag

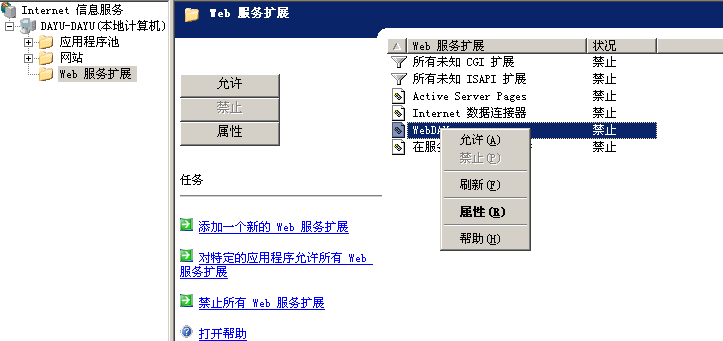

5.8的内核,2020年的ubuntu,估计没有这方面的提权exp![图片[27]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818286_5fc619ee22897b28246b6.png) 根据以往的经验,看看有没有suid提权

根据以往的经验,看看有没有suid提权

![图片[28]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818333_5fc61a1d3a2738c8e2997.png)

![图片[29]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818359_5fc61a37cd629e913b6a3.png)

发现find命令被设置了suid

因为我们知道flag在root目录下

直接在这里将root目录设置为777权限

![]()

![图片[31]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818413_5fc61a6d1a0452ca9ff48.png)

获取到最终的flag

![图片[32]-VULNHUB靶场—–HOGWARTS: DOBBY – 作者:刚入圈的伯鉴-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201201/1606818429_5fc61a7d5c34836502dbf.png)

来源:freebuf.com 2020-12-01 18:31:17 by: 刚入圈的伯鉴

请登录后发表评论

注册