前言的前言

这个文章本来是要发到csdn上的,这一周我辛苦耕耘,幻想发表之后会有很多人来看,会有很多评论,很多鼓励。谁知道csdn不让发,我*******嗯,然后我来freebuf试试,感谢各位大佬赏个脸,多谢。

前言

第一部分知识点学习

搜索引擎

主打Google,DuckDuckGo,Bing,Baidu,Yahoo

| 中国搜索用 | Baidu |

| 俄罗斯搜索用 | Yandex |

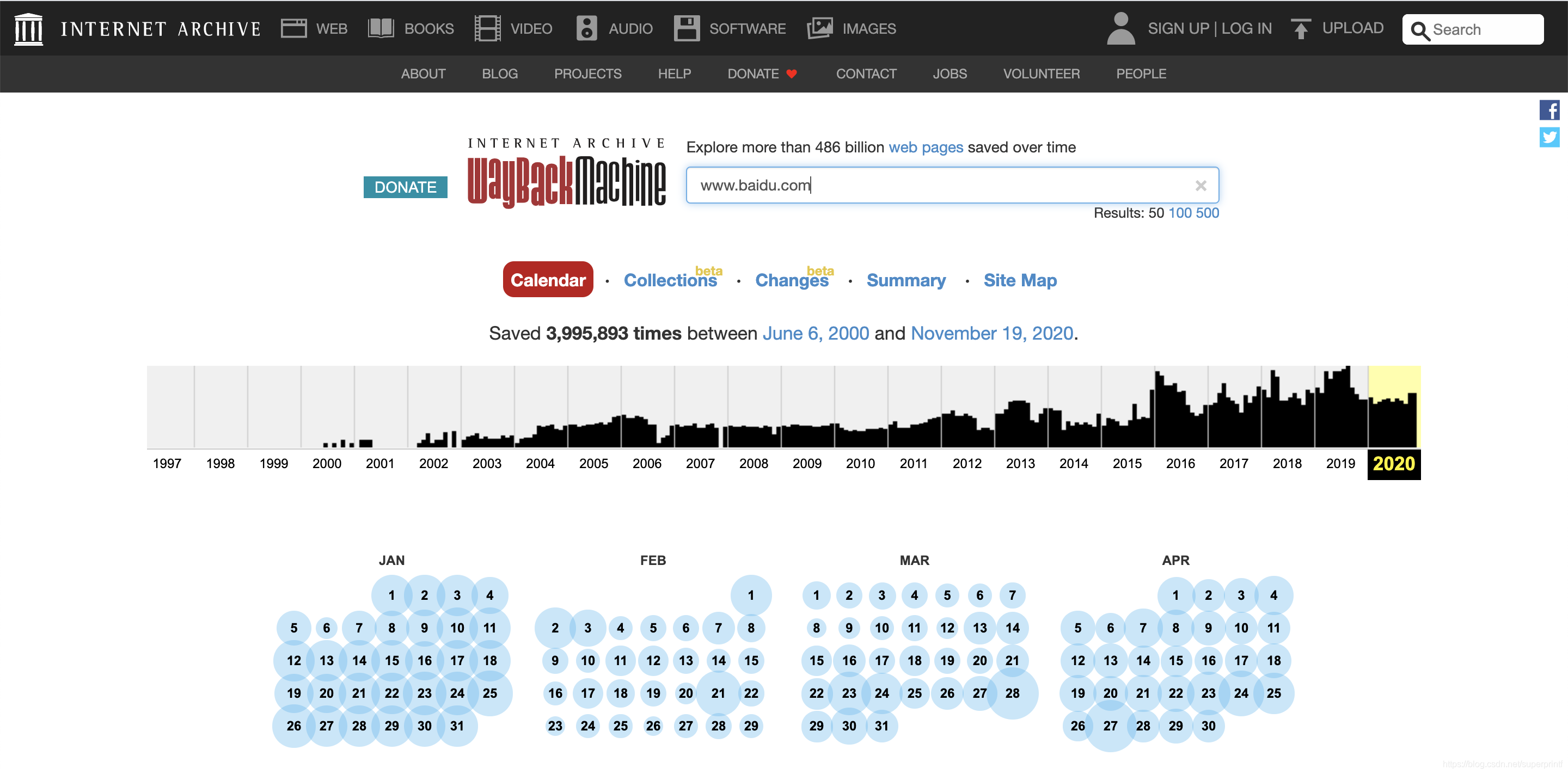

| 搜索网站历史页面用 | Internet Archive |

| 不想被追踪用 | DuckDuckGo duckduckgo 介绍和隐私保护 |

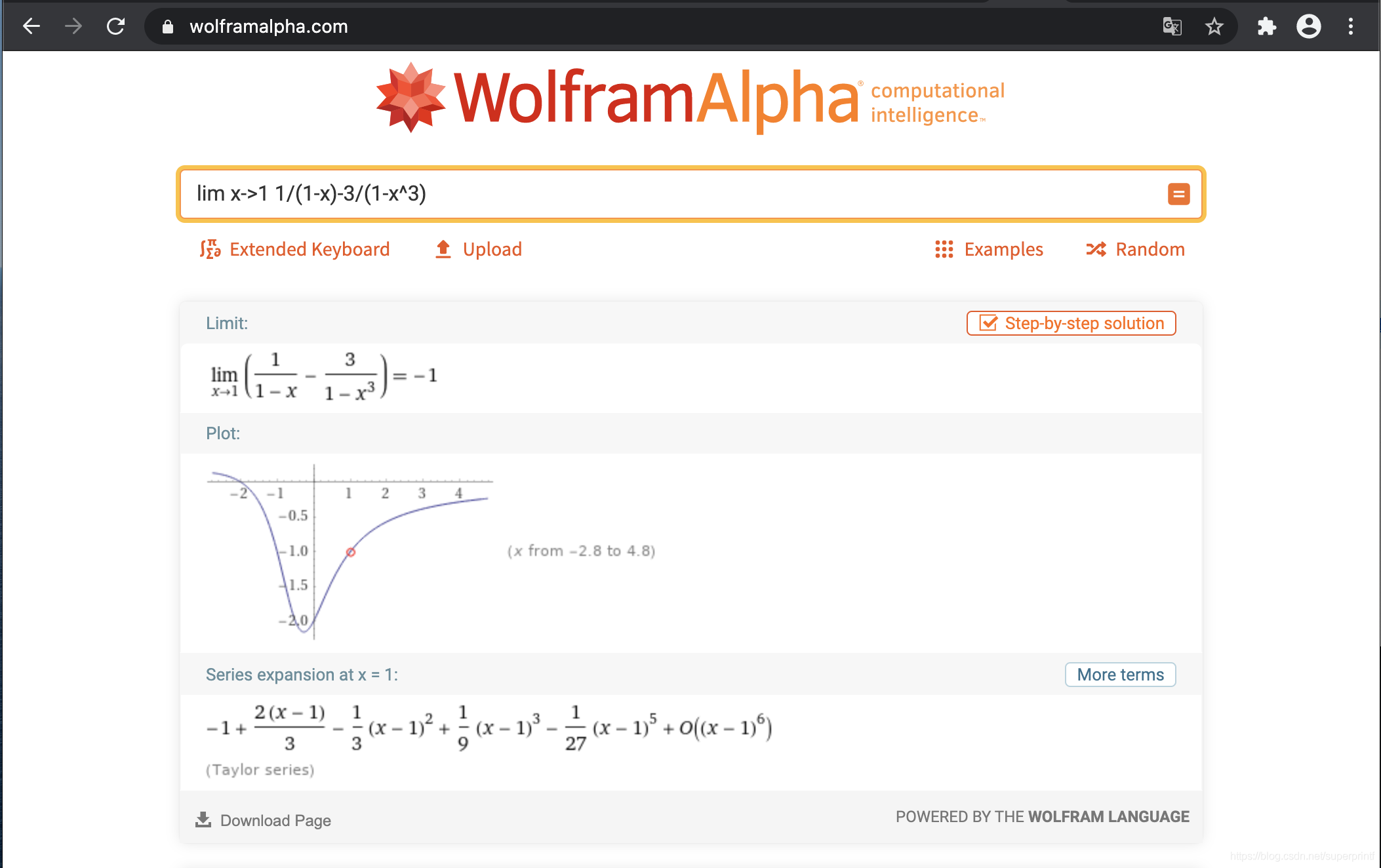

| 当计算器使用 | wolframalpha |

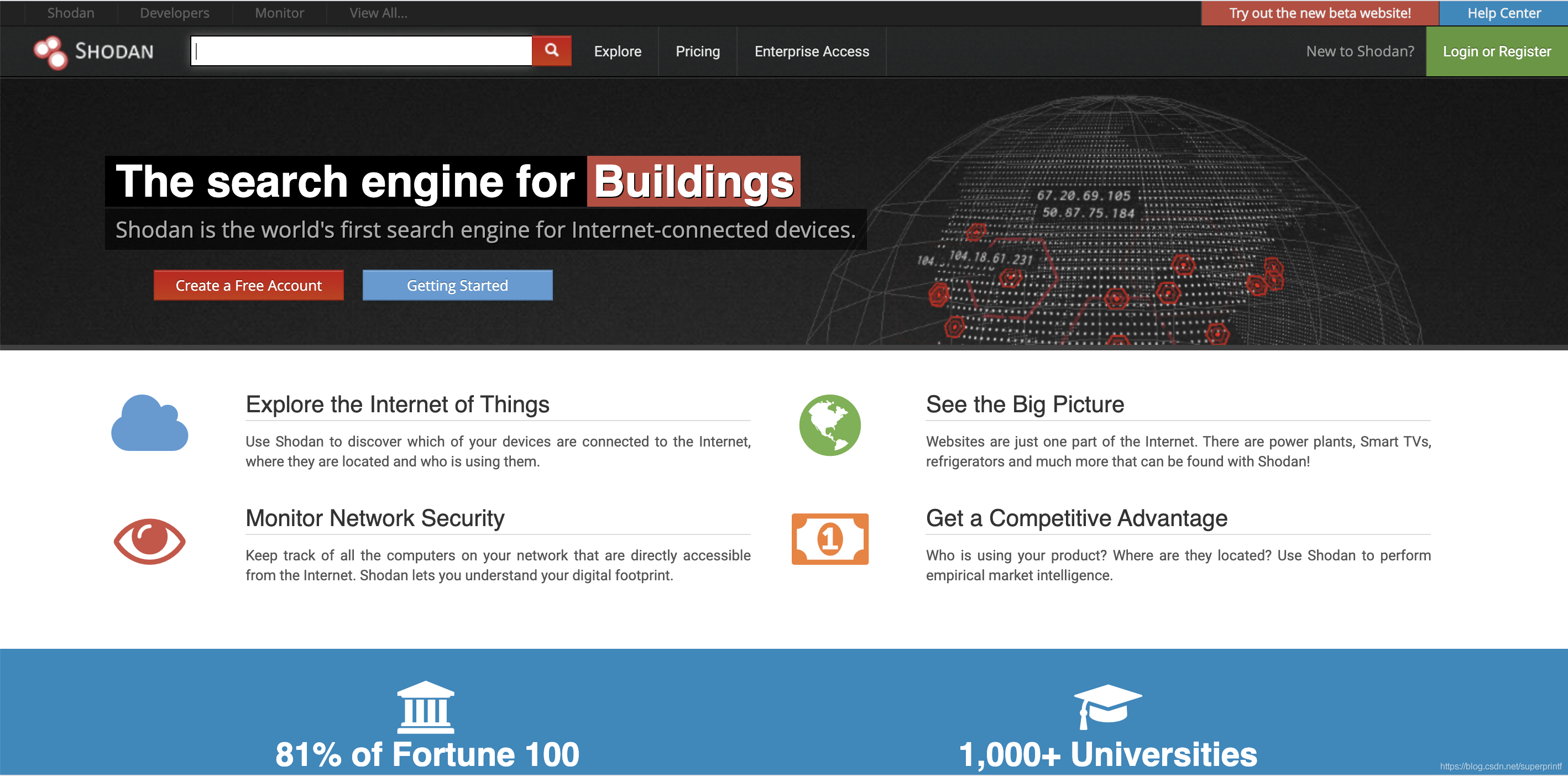

| 查询物理设备网站等: | shodan,ensys |

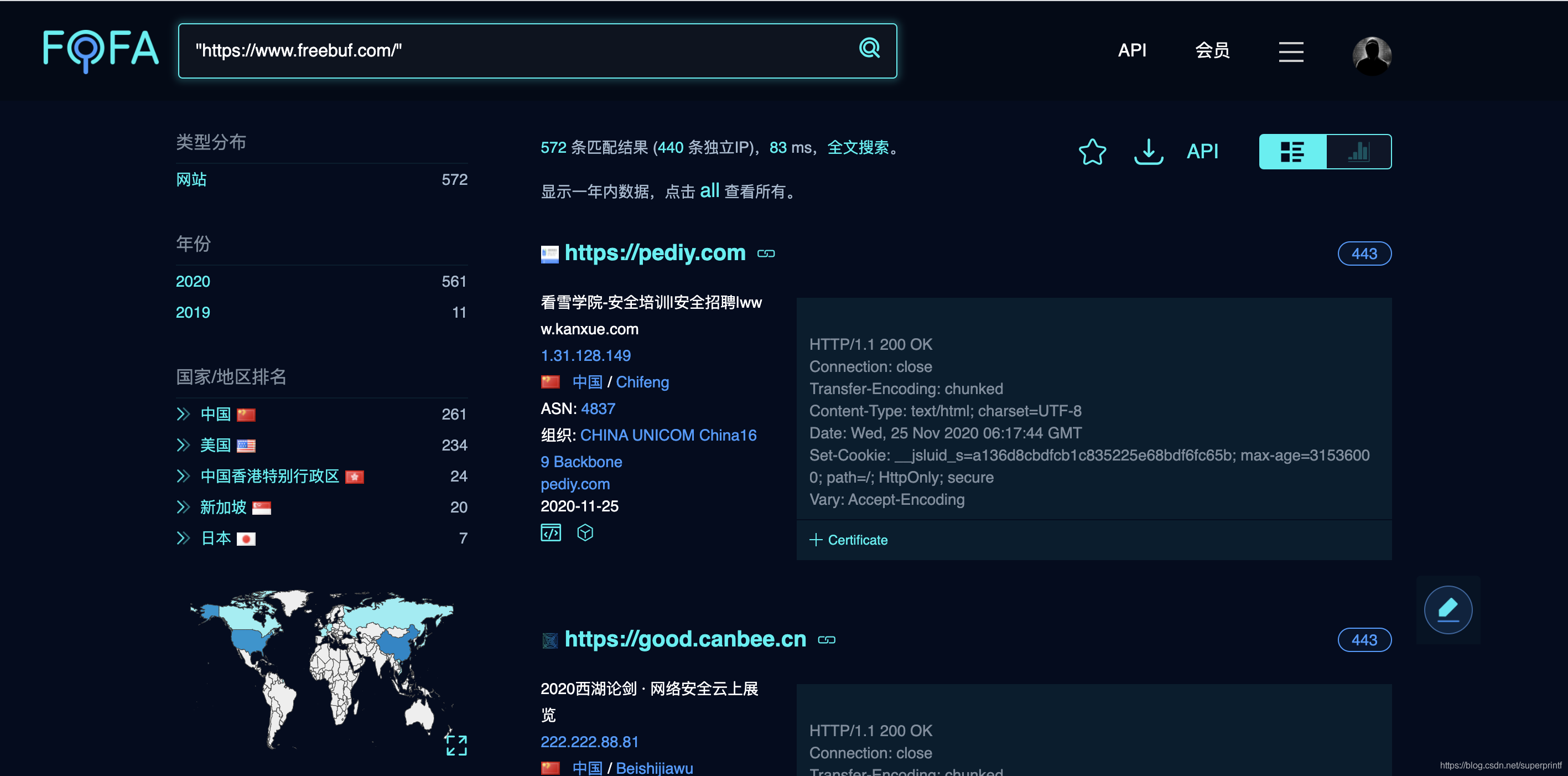

| 中国shodan,三分钟扫描全网弱鸡: | fofa,oomeye |

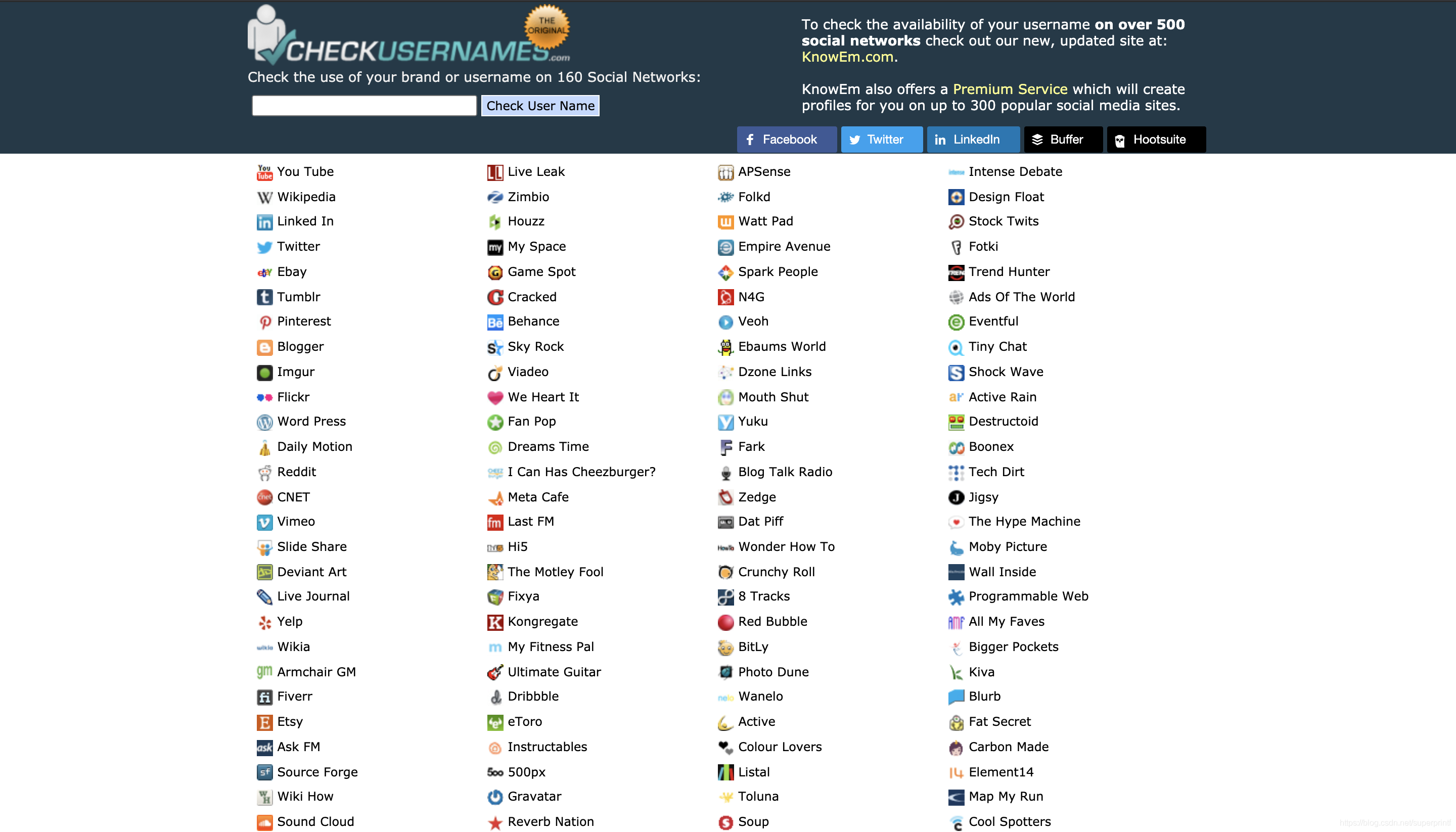

| 查询170多社交网站用户名: | CheckUserNames |

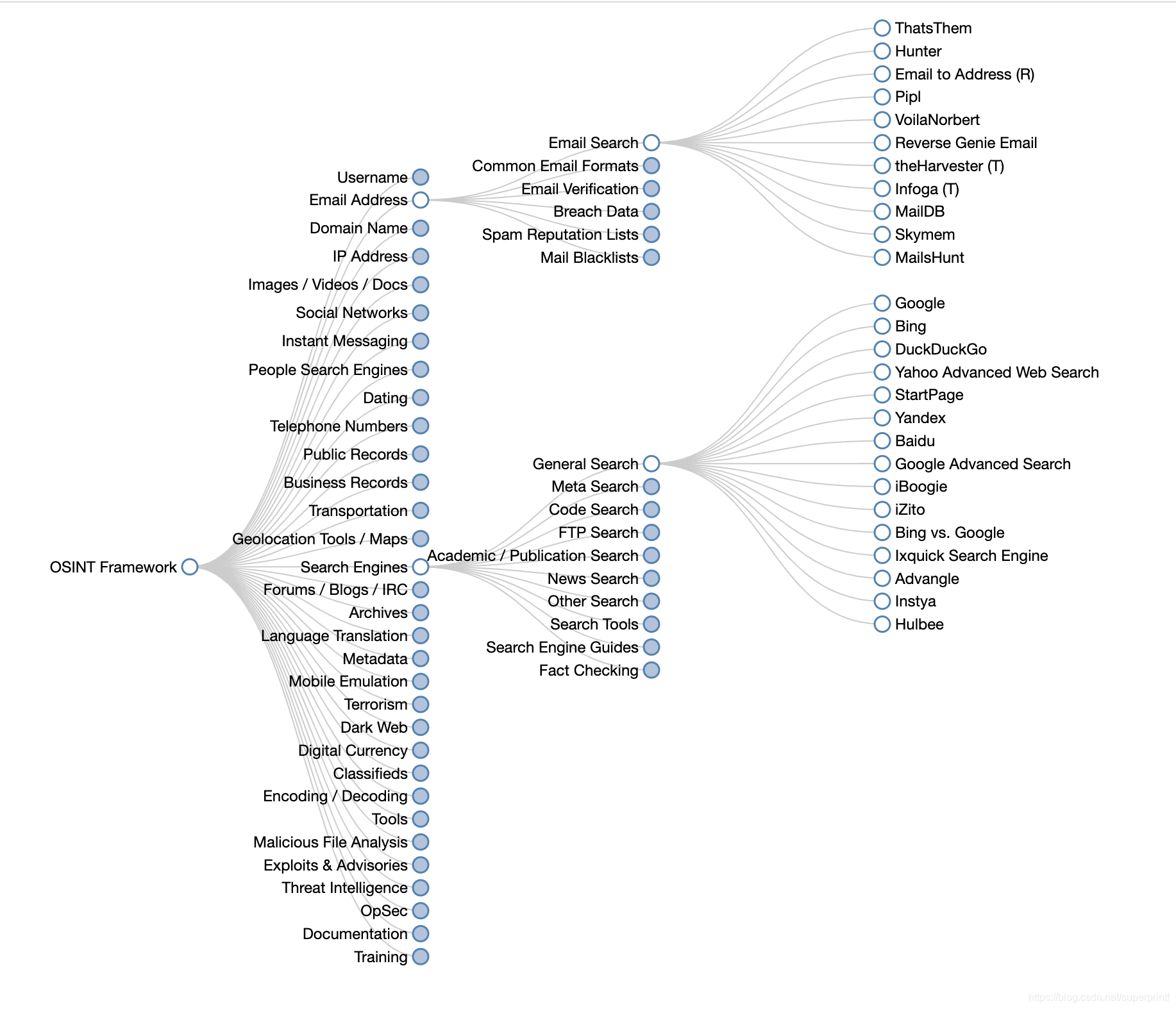

| 最全信息搜集网站导航(包括以上所有): | OSINT Framework |

zoomeye教程

wolframalpha

duckduckgo

shodan

fofa

zoomeye

zoomeye的搜索导航

OSINT Framework

checkusernames

以上的搜索引擎真的很强大,他们能很方便找到渗透测试的目标和练手的网站!要好好地利用

whois

学习内容:

IP、主机名和域名

根域名的知识—阮一峰

域名详解:什么是域名whois信息

how to use whois command in linux

WHOIS查询参考,中英文对照

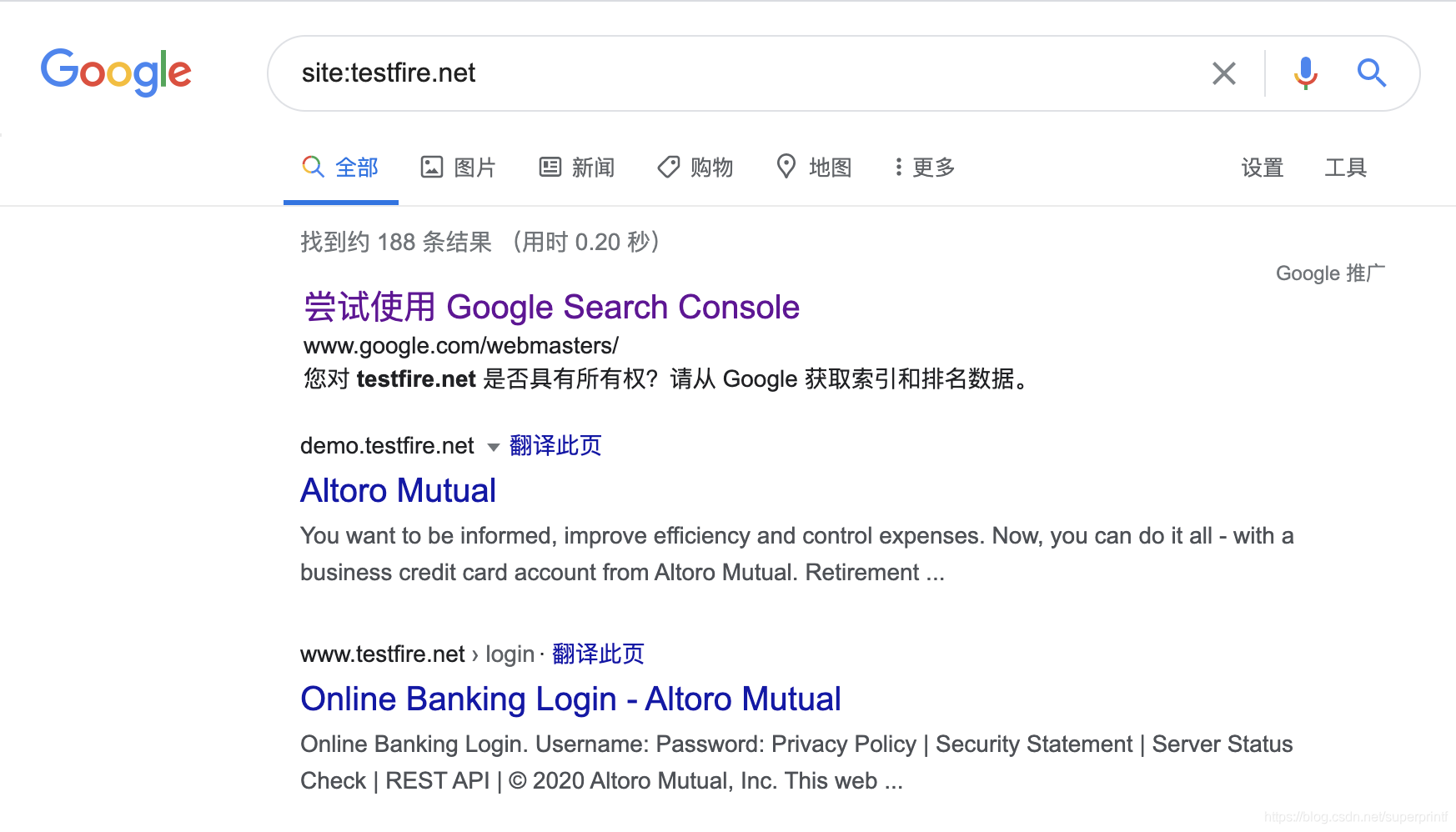

google hacking

google高级语法1

google高级语法2

渗透测试之google语法

你可以搜索inurl:/phpmyadmin/index.php,然后发现不需要密码就可以进入的phpmyadmin,找一个日本网站,可以当靶机练习了。

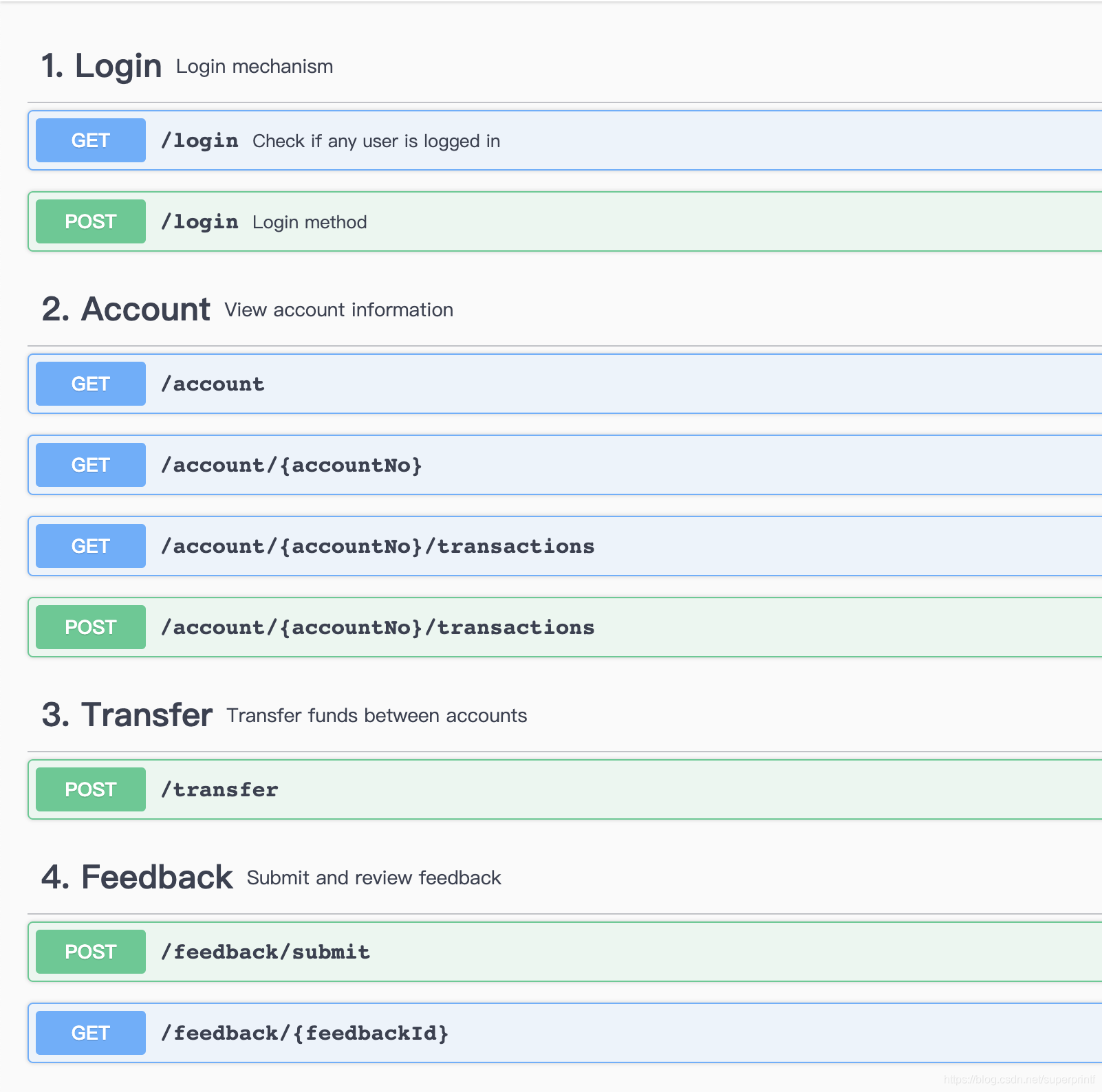

swager

cms指纹

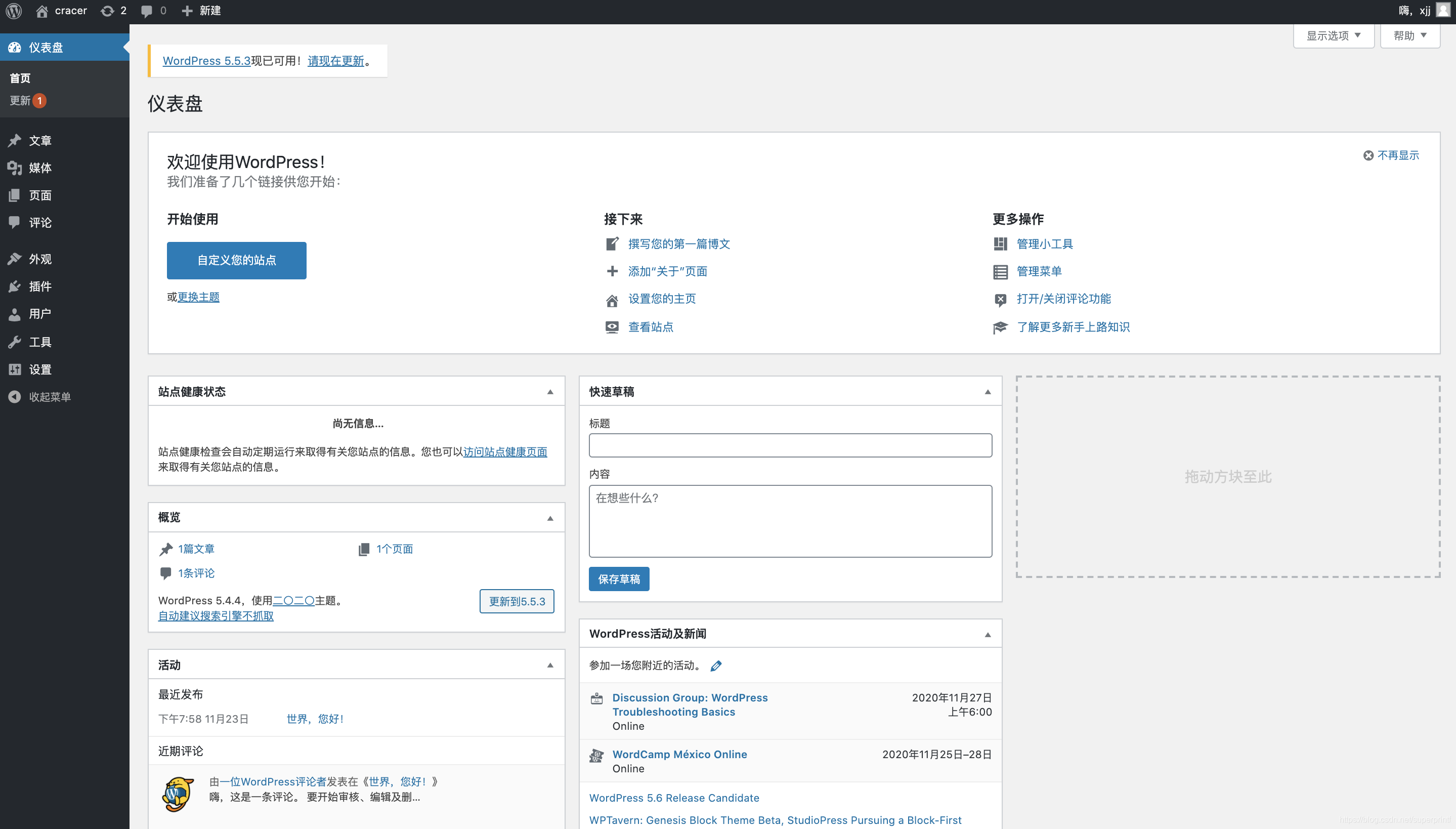

下载wordpress,他把基础代码给你,也可以自己定制修改。如果想全世界看到自己写的博客,也可以租用服务器,将网站搭建在服务器上。

CMS是什么,能做什么,怎么用呢?

cms指纹识别:

组件是网络空间最小单元,Web应用程序、数据库、中间件等都属于组件。指纹是组件上能标识对象类型的一段特征信息,用来在渗透测试信息收集环节中快速识别目标服务。

cms指纹技术识别及应用

vpn/vps

vpn,vps,共享主机,

vpn隧道原理

cdn加速

SSL/TLS

SSL/TLS协议运行机制的概述–阮一峰

图解SSL/TLS协议–阮一峰

SSL/TLS证书通常都会包含域名,子域名和电子邮件地址。这使得它成为了攻击者眼中的一座宝库。

工具地址

防火墙/IDS

svn/git/hg/bzr/cvs

(1).git

(2).hg/Mercurial

(3).svn/Subversion

(4).bzr/Bazaar

(5)Cvs

(6)WEB-INF泄露

(7)备份文件泄露、配置文件泄露

旁站和c段

C段指的是同一内网段内的其他服务器,每个IP有ABCD四个段,举个例子,192.168.0.1,A段就是192,B段是168,C段是0,D段是1,而C段嗅探的意思就是拿下它同一C段中的其中一台服务器,也就是说是D段1-255中的一台服务器,然后利用工具嗅探拿下该服务器。

第二部分探测testfire.net及资源整合

一.whois信息

| 天眼查 | https://www.tianyancha.com/ |

| 国家企业信用信息公示系统 | http://www.gsxt.gov.cn/index.html |

| 国外的who.is | https://who.is/ |

| 站长之家 | http://whois.chinaz.com/ |

| 爱站 | https://whois.aizhan.com/ |

| 微步 | https://x.threatbook.cn/ |

…..

…..上面是无关信息包括whois网站信息,testfire.com的摘要信息

# whois.corporatedomains.com//testfire的详细信息

| | |

v v vDomain Name: testfire.net

Registry Domain ID: 8363973_DOMAIN_NET-VRSN

Registrar WHOIS Server: whois.corporatedomains.com

Registrar URL: www.cscprotectsbrands.com

Updated Date: 2020-10-02T11:59:50Z

Creation Date: 1999-07-23T09:52:32.000-04:00

Registrar Registration Expiration Date: 2021-07-23T13:52:32.000-04:00

Registrar: CSC CORPORATE DOMAINS, INC.

Registrar IANA ID: 299

Registrar Abuse Contact Email: [email protected]

Registrar Abuse Contact Phone: +1.8887802723

Domain Status: clientTransferProhibited http://www.icann.org/epp#clientTransferProhibited

//域名持有人注册信息

Registry Registrant ID:

Registrant Name: Not Disclosed

Registrant Organization: Not Disclosed

Registrant Street: Not Disclosed

Registrant City: Sunnyvale

Registrant State/Province: CA

Registrant Postal Code: 94085

Registrant Country: US

Registrant Phone: +Not Disclosed

Registrant Phone Ext:

Registrant Fax: +Not Disclosed

Registrant Fax Ext:

Registrant Email: Not Disclosed

Registry Admin ID:

//域名管理联系人注册信息

Admin Name: Not Disclosed

Admin Organization: Not Disclosed

Admin Street: Not Disclosed

Admin City: Sunnyvale

Admin State/Province: CA

Admin Postal Code: 94085

Admin Country: US

Admin Phone: +Not Disclosed

Admin Phone Ext:

Admin Fax: +Not Disclosed

Admin Fax Ext:

Admin Email: Not Disclosed

//域名技术联系人注册信息

Registry Tech ID:

Tech Name: Not Disclosed

Tech Organization: Not Disclosed

Tech Street: Not Disclosed

Tech City: Sunnyvale

Tech State/Province: CA

Tech Postal Code: 94085

Tech Country: US

Tech Phone: +Not Disclosed

Tech Phone Ext:

Tech Fax: +Not Disclosed

Tech Fax Ext:

Tech Email: Not Disclosed

//testfire.com的域名解析服务器

Name Server: usw2.akam.net

Name Server: usc2.akam.net

Name Server: eur2.akam.net

Name Server: ns1-99.akam.net

Name Server: ns1-206.akam.net

Name Server: asia3.akam.net

Name Server: usc3.akam.net

Name Server: eur5.akam.net

DNSSEC: unsigned

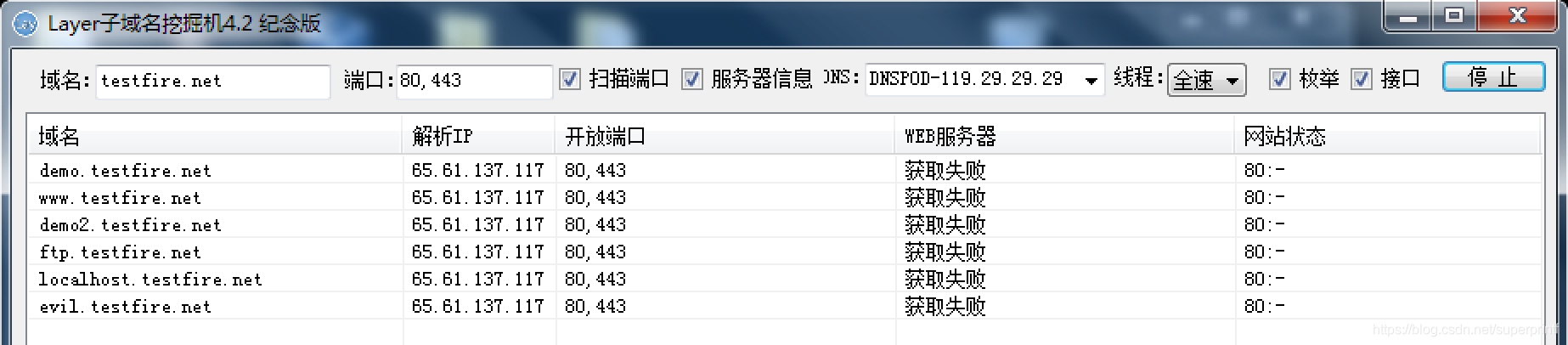

二.子域名查询

检测到的子域名

altoro.testfire.net

demo.testfire.net

demo2.testfire.net

www.testfire.net

altoro.testfire.net

ftp.testfire.net

| VirusTotal | https://www.virustotal.com/#/home/search |

| DNSdumpster | https://dnsdumpster.com/ |

多出来两个子域名

evil.testfire.net

localhost.testfire.net

| SSL/TLS安全评估 | https://crt.sh/ |

| 证书透明度监控 | https://developers.facebook.com/tools/ct/ |

| 网络上的 HTTPS 加密 | https://google.com/transparencyreport/https/ct/ |

| layer | 密码: 663g |

| subDomainsBrute | |

| K8 | |

| orangescan | |

| DNSRecon |

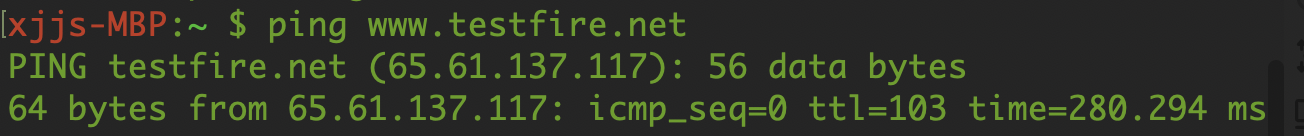

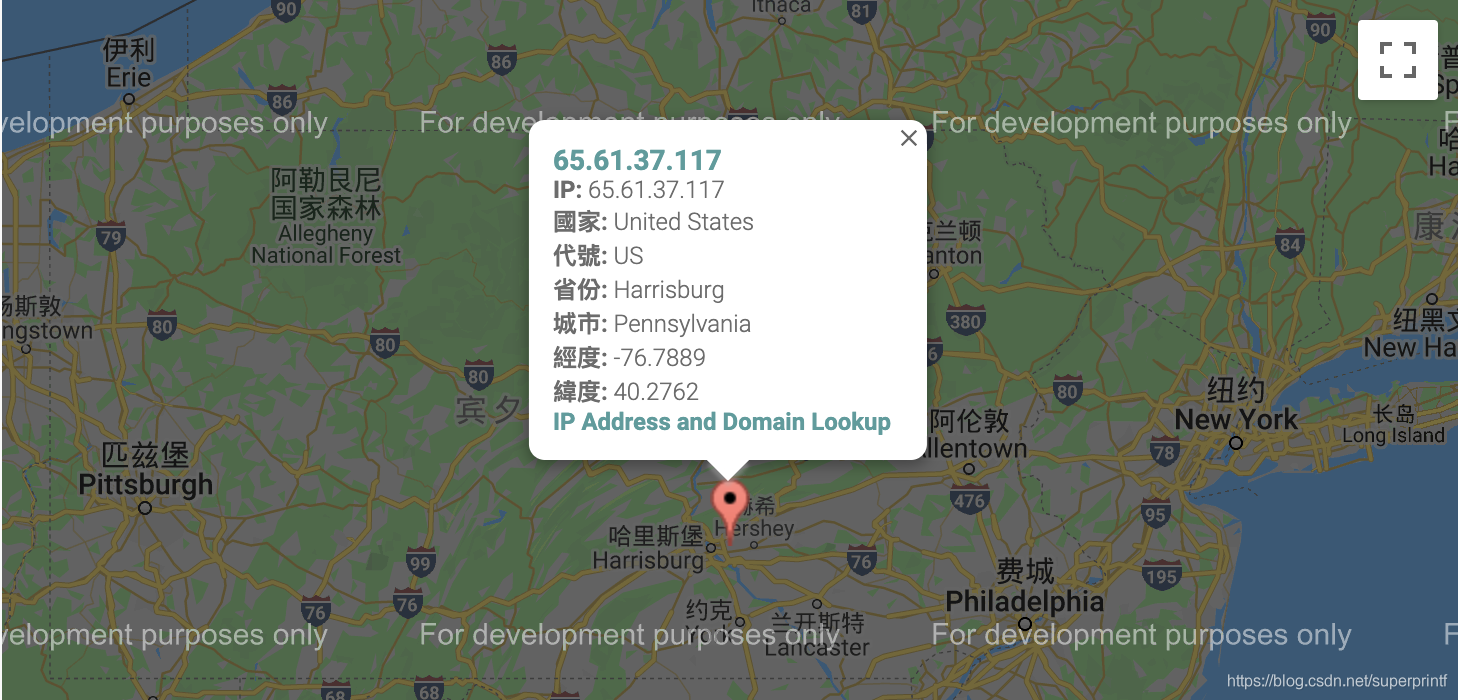

三.ip及位置探测

用站长工具网站查找自己的ip对应的物理位置符合,但是外国查询网站这个网站并不符合。这个和vpn有关。因为我开着vpn,访问国内网站不会经过vpn代理服务器,访问国外网站是用vpn代理服务器来查询的,显示的是另一个地址。

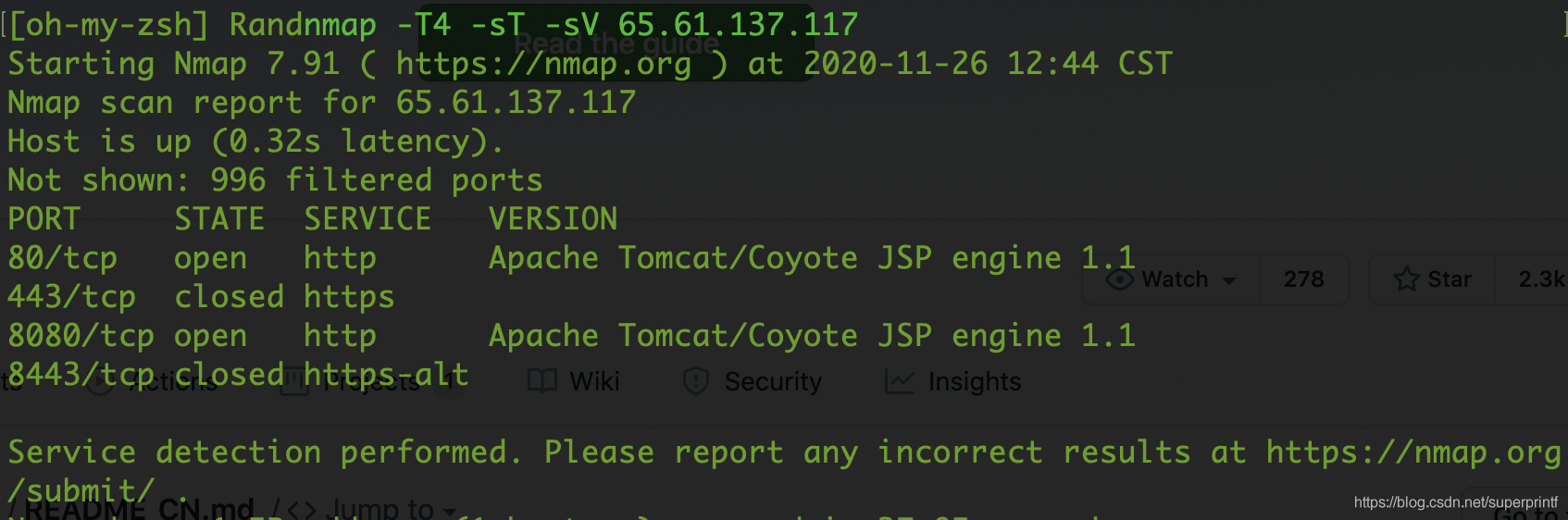

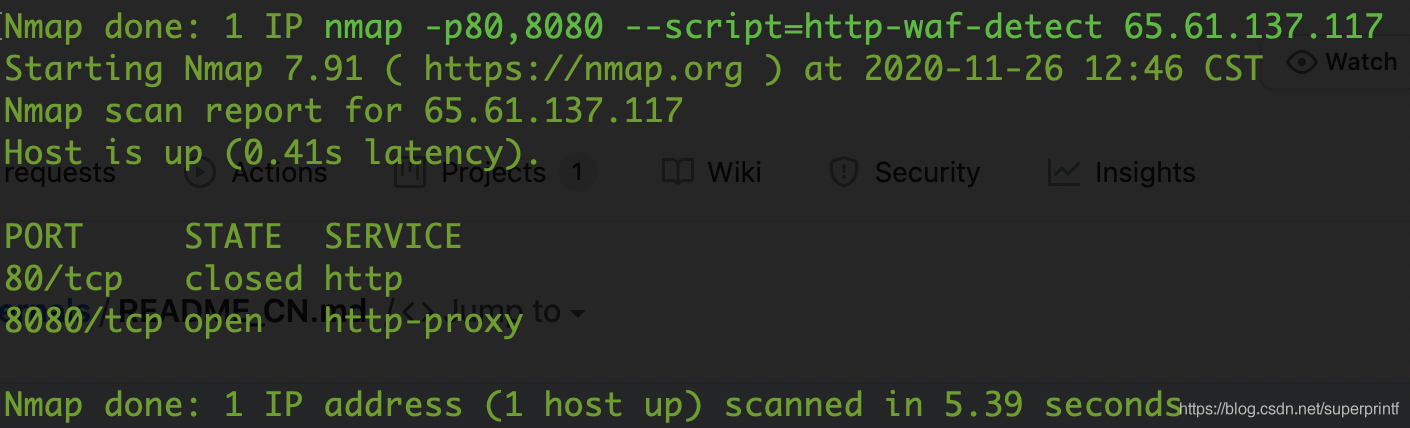

四.开放端口探测

-T : 时序选项, -T0-T5. 用于IDS逃逸,0=>非常慢,1=>缓慢的,2=>文雅的,3=>普通的,4=>快速的,5=>急速的

-sT : TCP连接扫描

-sV : 版本探测 ,通过相应的端口探测对应的服务,根据服务的指纹识别出相应的版本.

-p- : 扫描所有端口 1-65535

开启了80,8080端口,也可以使用-p-参数,但是全端口扫描太长时间了。

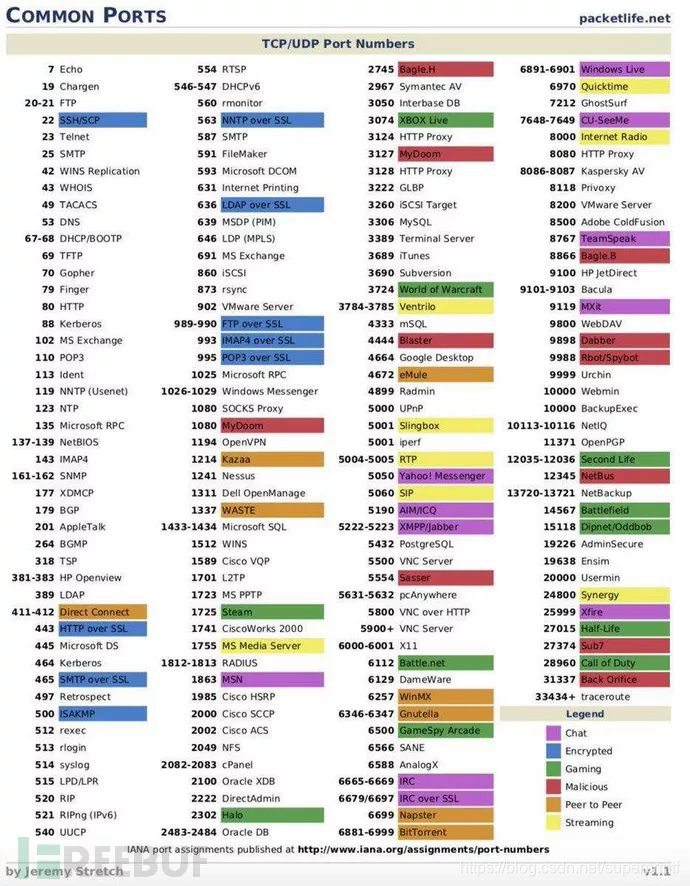

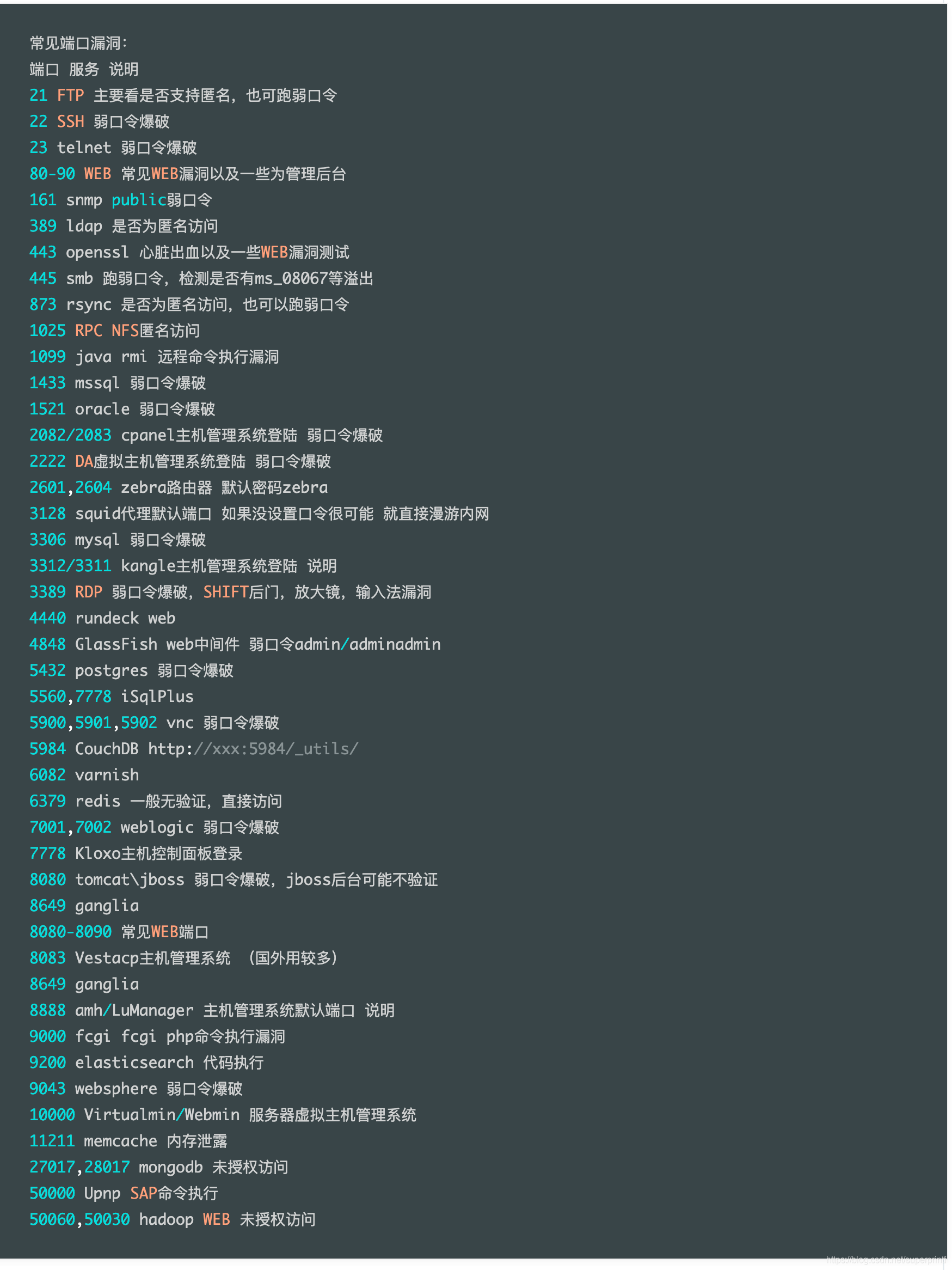

常见端口和漏洞

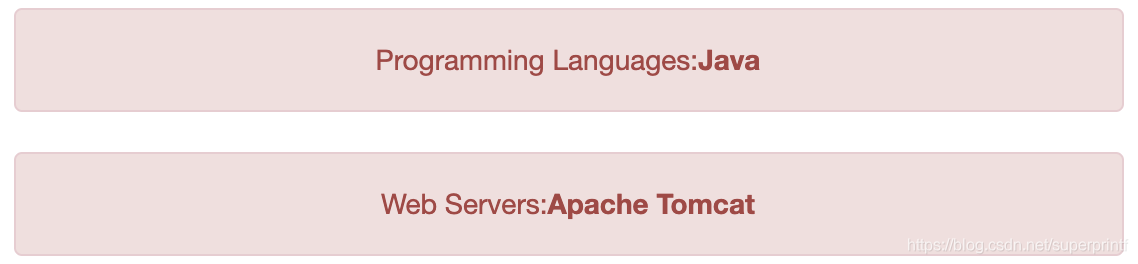

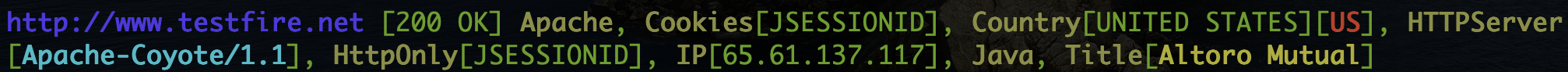

五.网站架构探测

| 网站在线cms指纹识别 | http://whatweb.bugscaner.com/look/ |

| 工具:Batch_CMS_identification | https://github.com/teamssix/Batch-identification-of-website-CMS-fingerprints |

| 工具watweb | https://github.com/urbanadventurer/WhatWeb |

| 云悉网站 | https://www.yunsee.cn/ |

| wappalyzer插件——火狐插件| |

whatweb效果

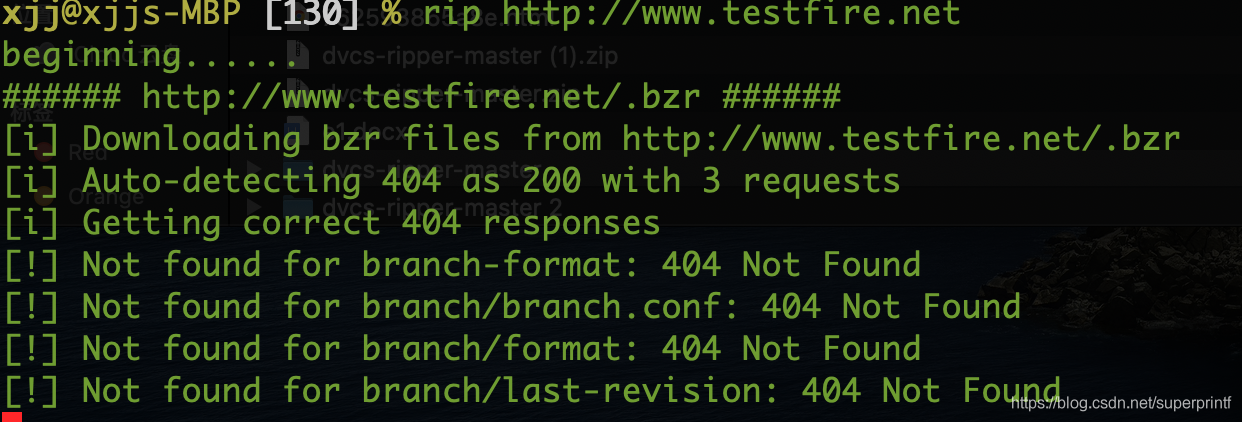

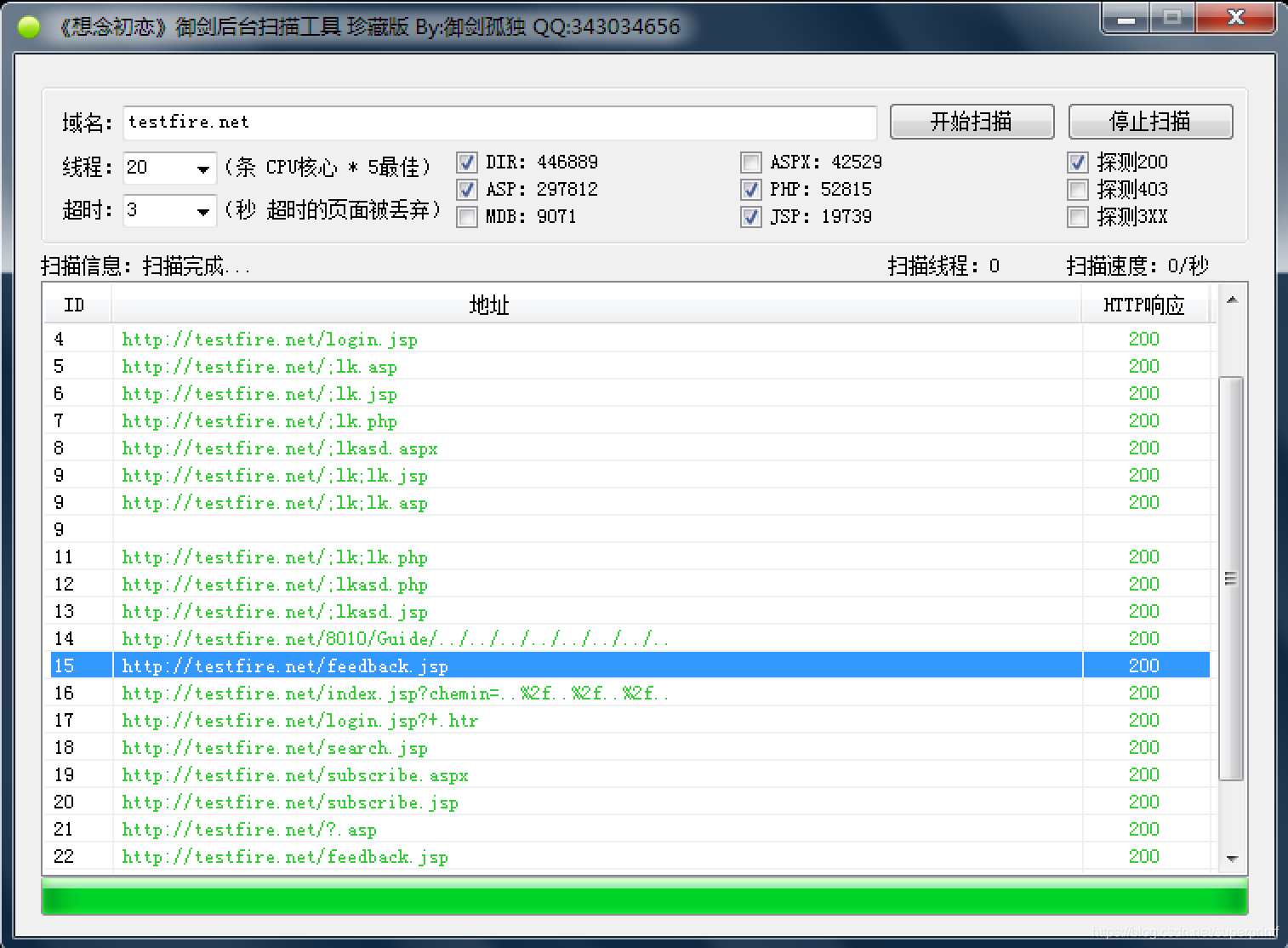

六.敏感文件、敏感目录探测

| githack—git | 密码: uagw |

| dvcs-ripper | https://github.com/kost/dvcs-ripper |

| BBscan | https://github.com/lijiejie/BBScan |

| GSIL | https://github.com/FeeiCN/GSIL |

| googlehacking | |

| burpsuite爬虫模块 | |

| wwwscan |

githack则是只能.git

www.testfire.net没发现文件泄漏

七.WAF探测

| WAFW00F下载 | wafw00f -a 域名 wafw00f详细使用 |

| Nmap | nmap -p80,8080 –script=http-waf-detect 65.61.137.117 |

| Nmap(精度更高) | nmap -p 80,8080 –script=http-waf-fingerprint 65.61.137.117 |

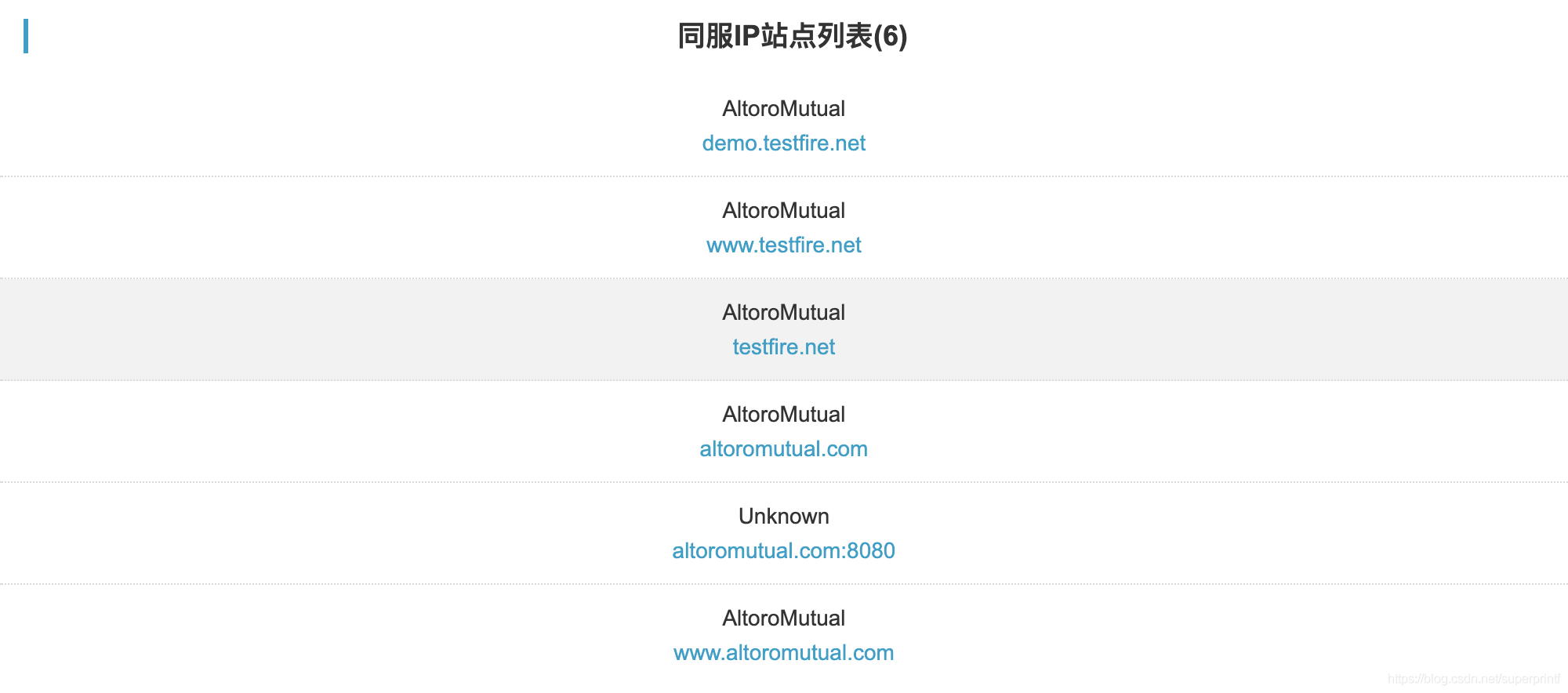

八.旁站、C段

| the web of webscan | https://www.webscan.cc/site_altoromutual.com:8080/ |

| nmap | nmap 65.61.137.0/24 -sn -vv –open |

| k8 |

出现一个旁站:http://altoromutual.com:8080/

同一c段host up:

65.61.137.58

65.61.137.59

经检测,这两个ip也属于testfire.net公司的

集成工具

metago

recon-ng

unicornscan

fierce

the-art-of-subdomain-enumeration

这些工具详细看工具介绍

工具真的太多了,网站也太多了,选择其中一两个用起来舒服的就好了

其他

结尾

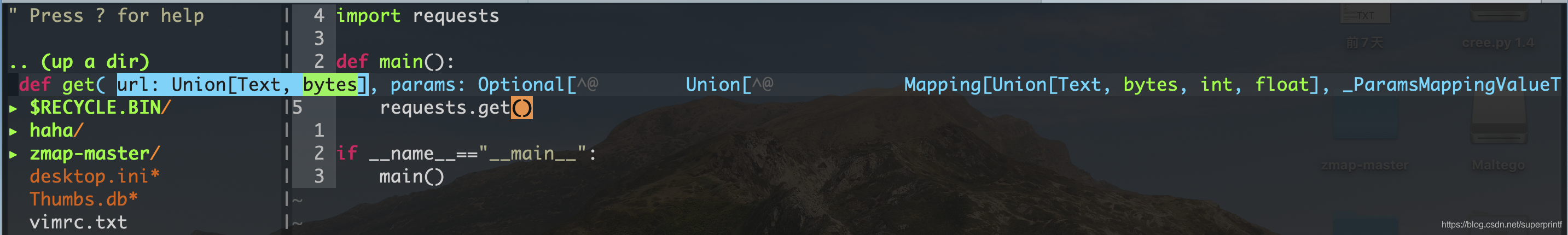

再来炫耀一下最近刚刚配置好的vim,嘻嘻嘻

代码补全

来源:freebuf.com 2020-11-29 09:14:09 by: 小健健健健健

请登录后发表评论

注册