为什么安全需要流程

套用下前辈们的话,不管是现在还是将来,安全都将一直是一项复杂的工作。 如果没有清晰的流程,会很容易尤其部门间沟通不畅、扯皮、做事效率低下。流程可以明确责任分工、固化整体方向,这对于每天都要处理大量复杂威胁的安全来说至关重要。

铁打的营盘流水的兵,即使员工来来去去,流程也可以帮助企业组织长期维持良好的安全态势。流程还可以记录有效的任务和最佳实践。

既然说到了构建流程,那么就必须要具体到场景了。此处我就介绍下我司遇到的企业办公终端失陷处理坑123。

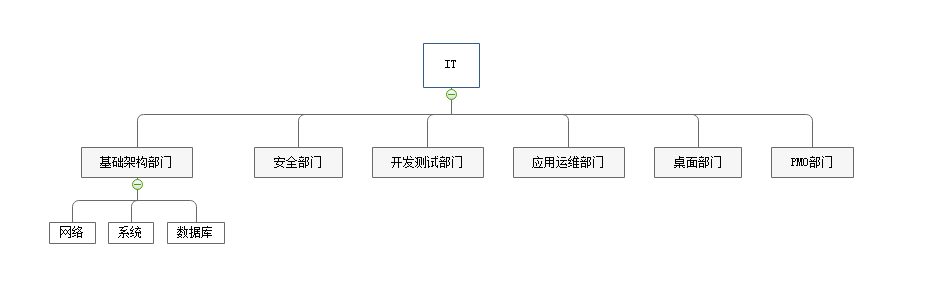

一、企业IT组织架构

参照企业IT组织架构图,各个公司存在一定程度上的差异,这里我不做详细赘述。此处简单介绍下文章涉及的主要处理部门职能分工:

- 系统:主要负责办公网域控、LDAP、DHCP、邮箱、补丁服务器等的维护,IDC环境的范围这里不做阐述;

- 网络:主要负责办公网、IDC环境的网络环境高可用;

- 安全:负责办公网、IDC环境的信息安全;

- 桌面:负责办公网一线的事宜,主要面向所有使用终端机器的用户。

有人肯定要说了,开篇为啥要花这么大篇幅介绍企业IT组织架构?容我娓娓道来,安全部门所有工作都是针对企业为主体;非常重要的一点是,安全部门不是大包大揽,企业资源需要物尽其用,各个部门间相互配合方能将信息安全方案落地。

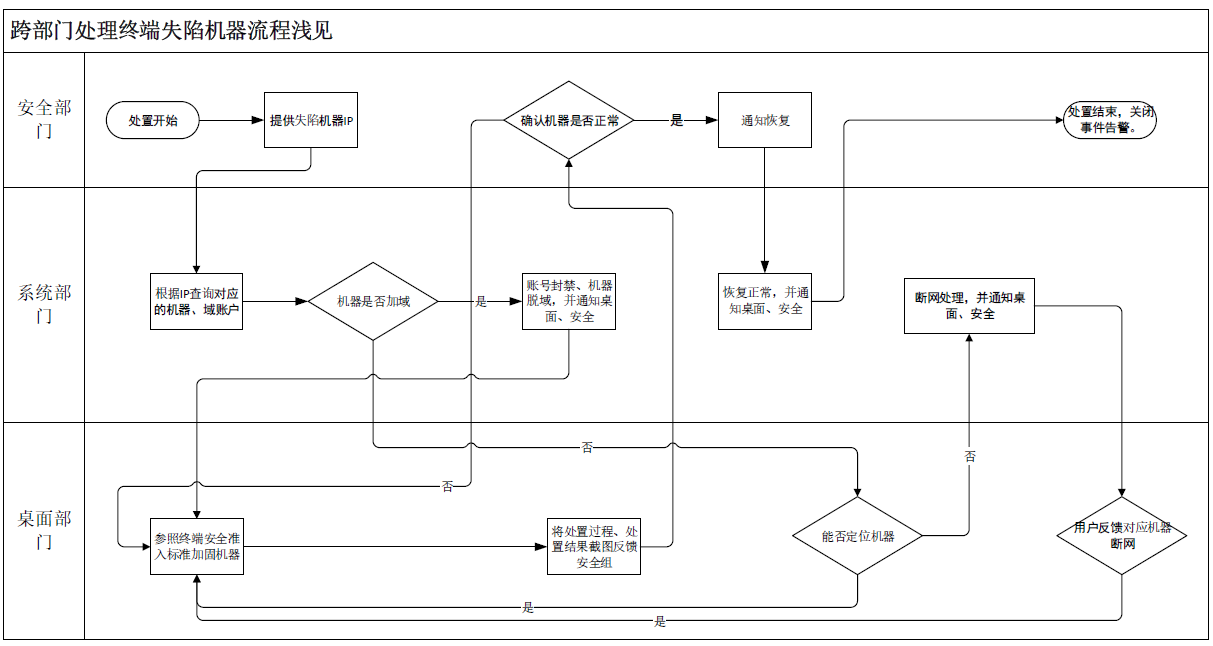

二、办公终端失陷机器处理流程

整个事件处理流程的发起和关闭都在安全部门,所以这里花较大篇幅介绍下流程部门主要相关事宜,以及自己踩过的坑。。。

- 安全部门通过内部SOC平台定位终端失陷的机器,并通知系统部门及时封禁涉事机器、账号、网络等。

- 系统部门针对涉事机器做机器脱域、域账号封禁、网络禁用,恢复等工作。

-

桌面部门参照办公终端失陷机器处理指南,加固失陷机器。

这里有人可能要说了,网络部门也可针对涉事机器做网络禁用处理,没错,相较于系统部门的DHCP禁用,二者最终的准入现象有些许区别。这是我踩过的第一个坑,安全部门对最终结果负责,系统、网络谁能处理谁就负责,千万不要一会网络处理,一会系统处理,容易乱。为了尽量减少跨部门的沟通处理事宜,流程这里统一由系统部门处理。

第二个坑就是事件处理部门,做了一定的处理之后,一定要及时反馈同步出来,否则容易造成信息不对称,造成IT被投诉现象。

三、涉事机器复盘

没错,复盘很重要,重要的事情说三遍。算了,说多了,有凑字的嫌疑。没有复盘的安全事件,是可能忽略真实原因,顾此失彼的。

通过对事件处理的回顾,不仅可以检验流程是否存在不合理的地方,还可以发现企业安全策略的执行情况。

比如涉事机器多次是非企业终端,且SOC监测同时段内网机器没有其他异常。

从上面这次事件来看,假如办公网安全策略存在一定程度的漏洞,那很可能会导致内网机器也中招。因为企业没有做安全层面的准入限制,进而导致机器中招接入企业内网。

后续要么在外部终端网络准入的同时,检查安全控制措施是否执行到位,但是此类管控措施仅能防止接入的初始阶段,无法保证后续能否满足安全准入的标准。

不说了,我摊牌了,目前我们是通过签署《接入公司网络安全风险承诺书》来人为限制的。没其他原因,主要还是因为“穷”。

鄙人第一篇杂谈,没有啥营养,争取能早日加入组织,得到大佬们提携,进步学习。欢迎拍砖!

来源:freebuf.com 2020-11-25 11:12:28 by: sriver

请登录后发表评论

注册