Lazarus跨平台框架

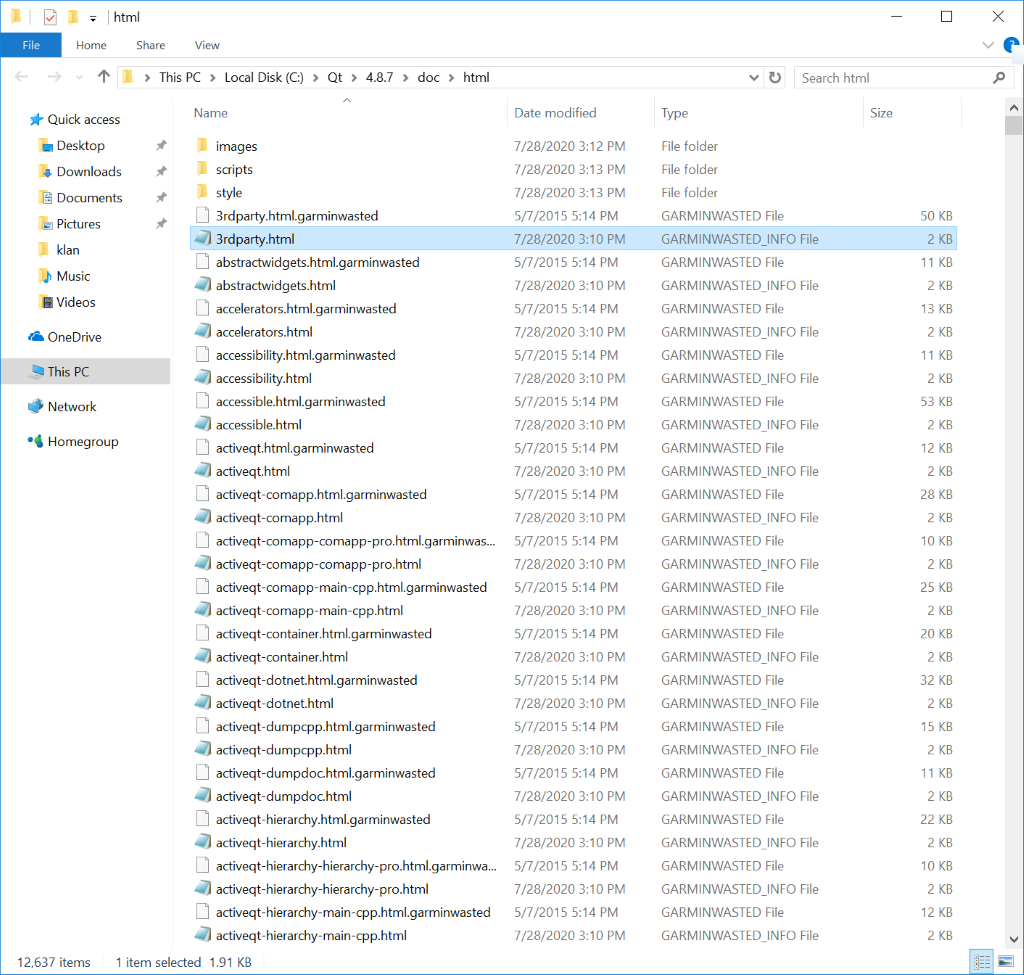

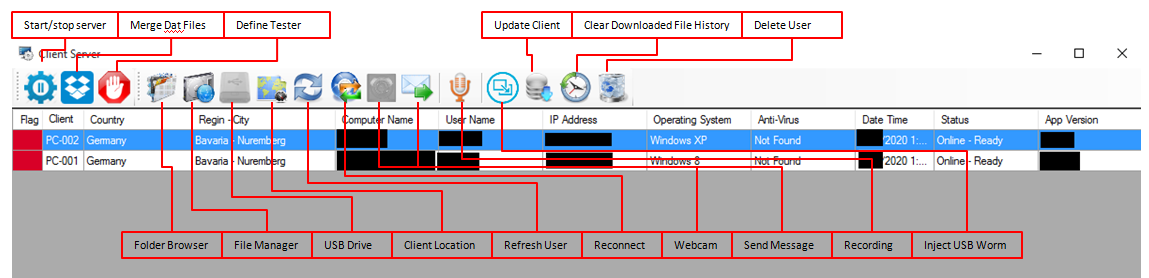

攻击者正在不断开发自己的TTP(战术,技术和程序)和工具集。 但是,多平台恶意工具集很少见,7月报告了Lazarus开发的多平台恶意软件框架。研究人员在2018年4月发现该框架的第一批样本(称为“ MATA”)。从那时起,Lazarus不断开发MATA, 现有适用于Windows,Linux和macOS操作系统的版本。

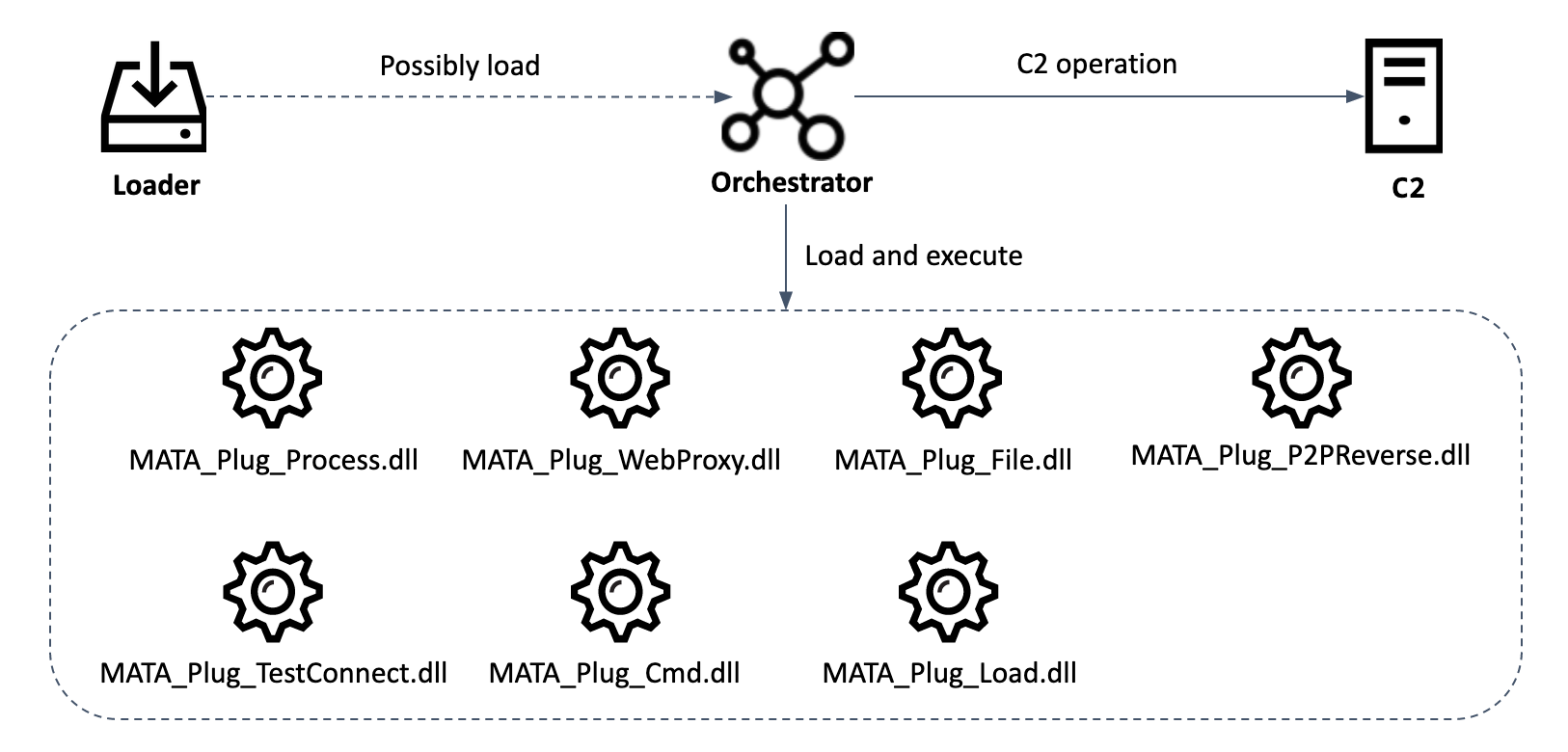

MATA框架由几个组件组成,包括加载器,协调器(一旦设备被感染,负责管理和协调进程),一个C&C服务器和各种插件。

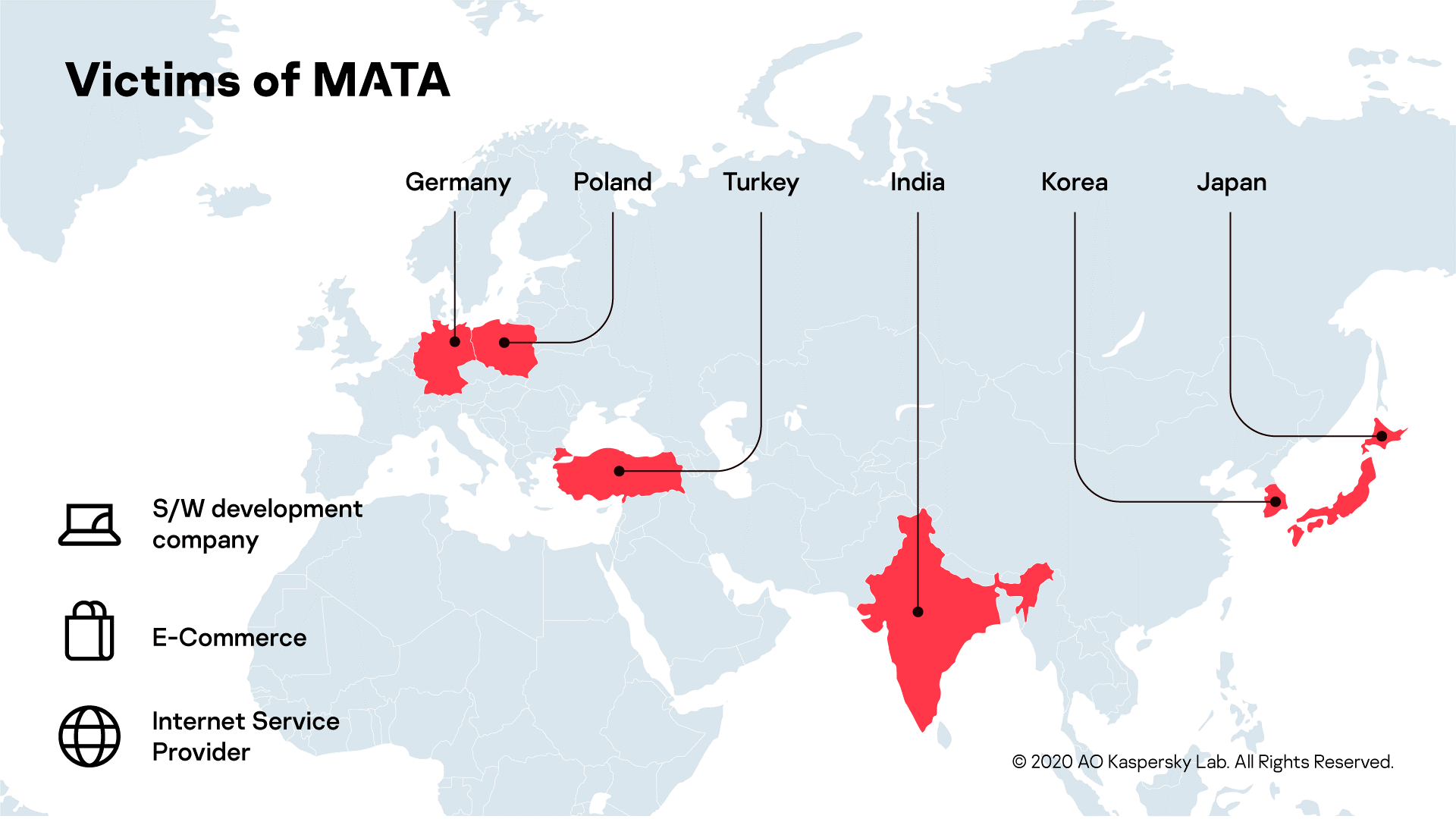

Lazarus已使用MATA渗透到世界各地的组织网络并从目标数据库中窃取数据。 受害者包括软件开发商,互联网提供商和电子商务网站,在波兰,德国,土耳其,韩国,日本和印度都有其活动的迹象。

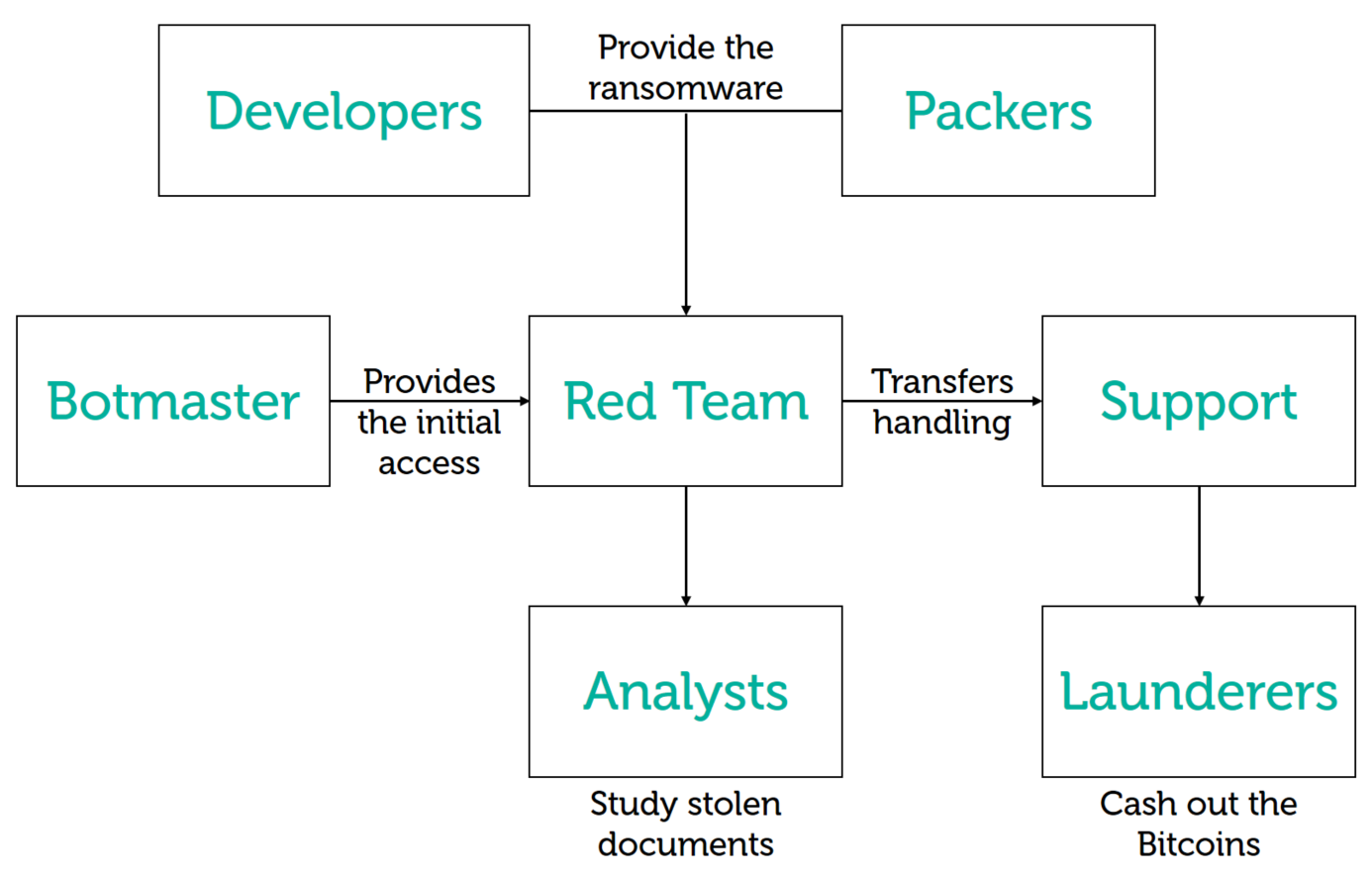

近年来,具有高针对性的勒索软件攻击一直在增长。攻击者从第三方恶意软件获得勒索软件服务,然后通过已建立的僵尸网络进行传播。

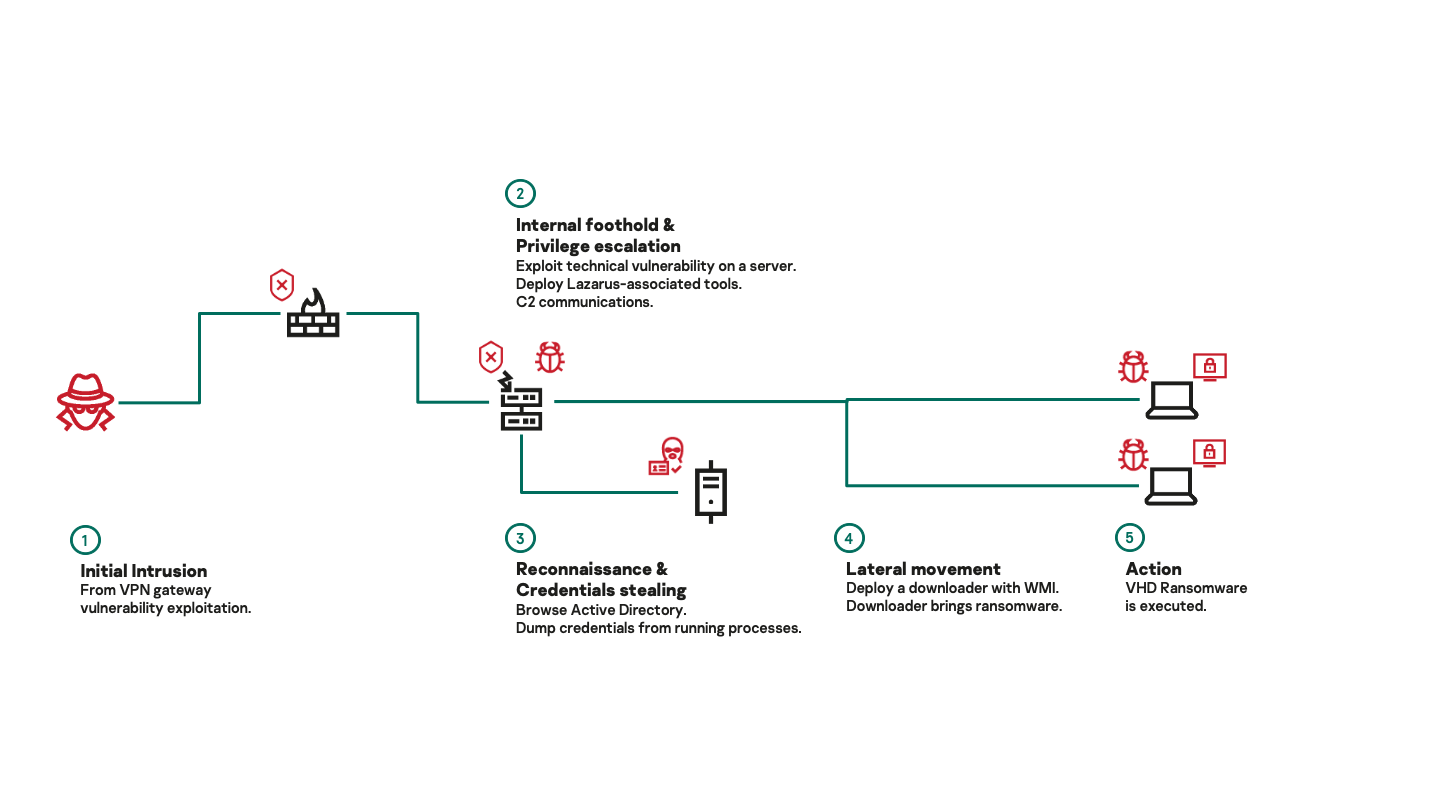

今年发现了一个与Lazarus APT组织有关的勒索软件家族。 VHD勒索软件运行方式与其他勒索软件非常相似,它会加密受害者计算机上的文件,删除系统卷信息以防止数据恢复,暂停可能锁定文件的进程,例如Microsoft Exchange或SQL Server。传播程序包含特定受害者的管理凭据和IP地址列表,攻击者会在每台发现的计算机上暴力破解SMB服务。连接成功就会安装网络共享,并通过WMI调用复制并执行VHD勒索软件。

该恶意软件利用VPN网关来访问受害者系统,然后在受感染的计算机上获得管理权限,安装后门并控制Active Directory服务器。进一步的分析表明,后门是MATA框架的一部分。

WastedLocker

1月份发现攻击者使用WastedLocker对GPS和航空系统发起攻击,攻击导致某些系统被加密。

它包括一个命令行界面,攻击者可以使用它来控制指定目标目录并设置优先加密的文件, WastedLocker还具有Windows UAC绕过功能。WastedLocker使用AES和RSA算法组合来加密文件。

CactusPete Bisonal后门

CactusPete自2013年以来一直保持活跃状态。该组织针对日本,韩国,台湾和美国的军事,外交和基础设施,最近该组织将重点转向了亚洲和东欧组织。

该组织使用Bisonal后门新变种来窃取信息,在目标计算机上执行代码并在网络内横向移动,主要依靠鱼叉式网络钓鱼邮件进行传播。

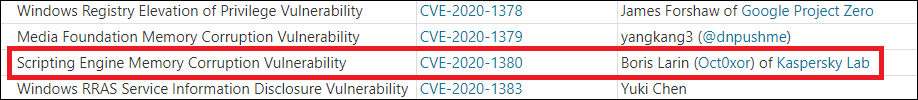

Operation PowerFall

今年早些时候阻止了一起针对韩国公司的攻击,调查中发现了两个0day漏洞:Internet Explorer远程代码执行漏洞和Windows提权漏洞。受害者首先会被恶意脚本攻击,该脚本能够在Internet Explorer中运行,然后利用windows漏洞提权,攻击成功后攻击者会在目标网络上横向移动。

Transparent Tribe

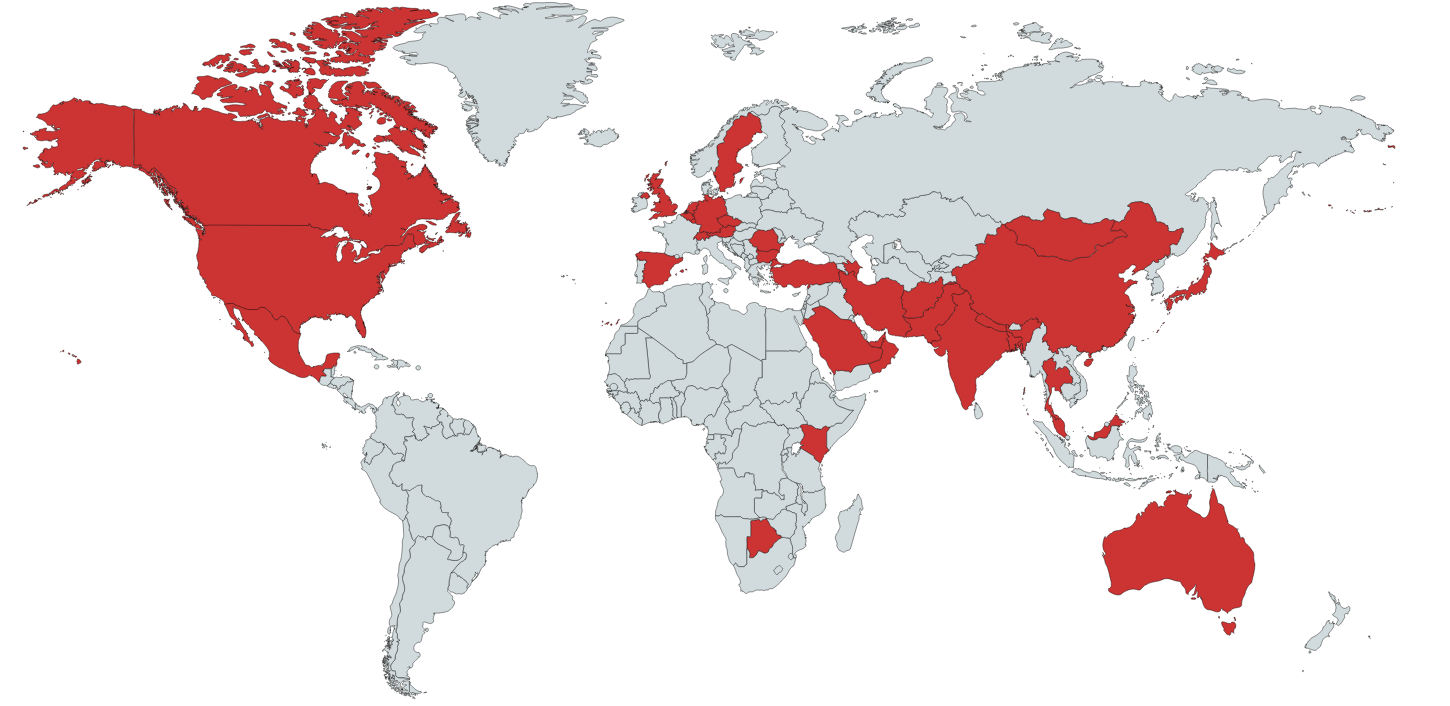

Transparent Tribe是一个多产的攻击者,专门进行网络间谍活动,主要使用Crimson RAT,通过钓鱼邮件进行传播,调查期间发现了大约200个RAT样本。 在2019年6月之后的一年中,有1000多名受害者,其主要目标是印度和巴基斯坦的外交和军事组织。

RAT包括一系列从受感染计算机中收集数据的功能。

还发现透明部落使用的新的Android恶意软件,用以监视移动设备。 攻击者将其伪装成视频播放器和印度政府开发的Aarogya Setu COVID-19应用程序进行传播。

DeathStalker

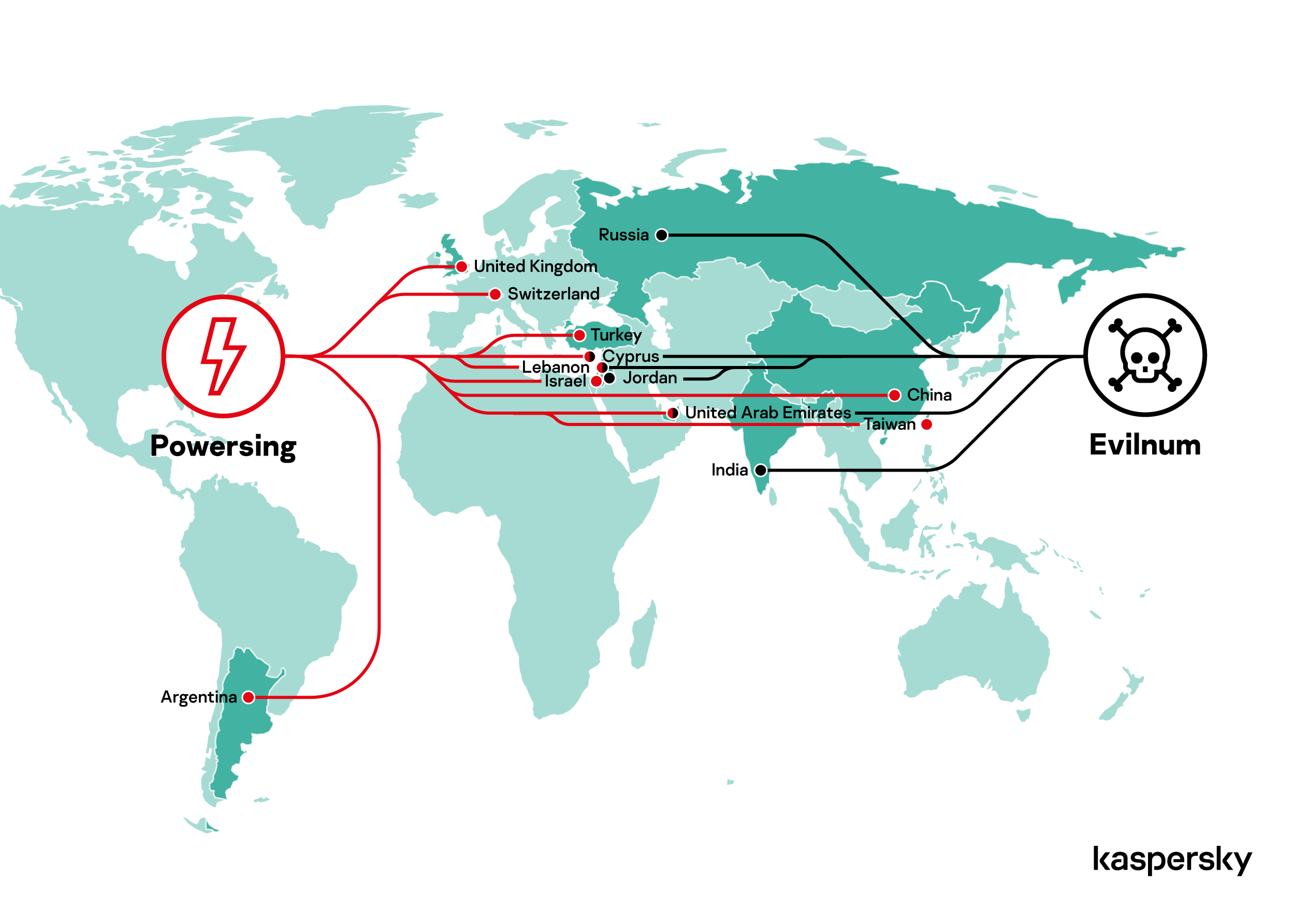

8月报告了一个专门窃取商业机密的网络犯罪组织,该组织主要从金融科技公司,律师事务所和财务顾问窃取机密。已经在阿根廷,中国,塞浦路斯,以色列,黎巴嫩,瑞士,台湾,土耳其,英国和阿联酋看到了与其相关的活动。

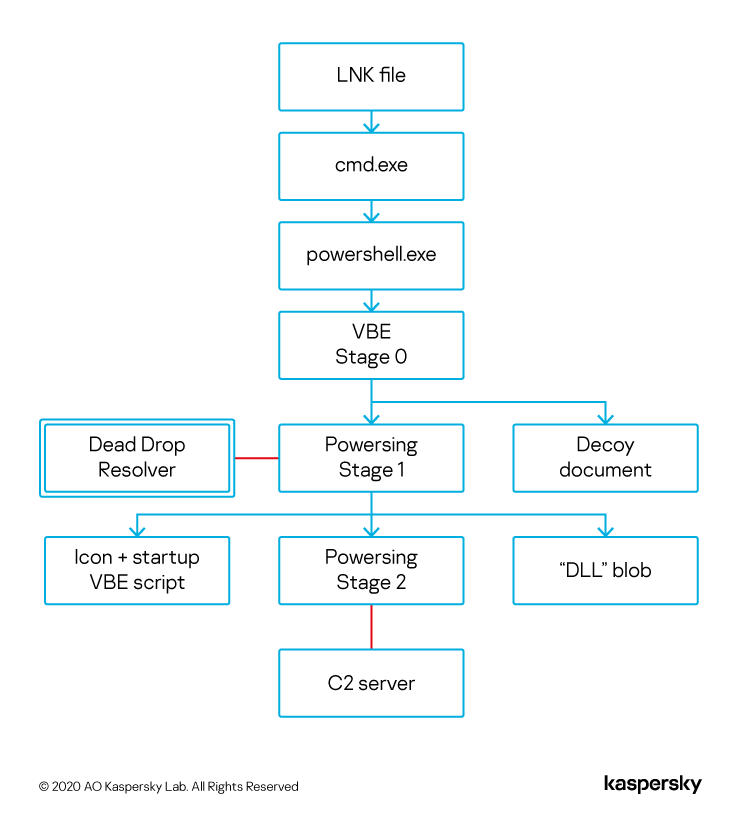

该小组使用Powersing的PowerShell程序,利用钓鱼邮件进行传播。

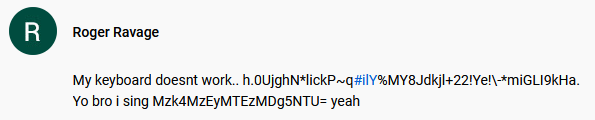

恶意软件会定期截取屏幕,并将其发送到C2服务器。 它还执行从C2服务器下载的其他PowerShell脚本。 DeathStalker通过公共服务来伪装通信,例如公共帖子,评论,用户个人资料,内容描述等。

Tetrade

巴西拥有完整的地下犯罪组织,开发人员创建了许多银行木马,通常用于本地银行的客户。但是,巴西网络犯罪分子开始将攻击行动扩大到国外,目标是其他国家和银行。

巴西银行木马已经取得了长足的发展,黑客采用绕过检测技术,创建高度模块化和高度混淆的恶意软件,并使用了非常复杂的执行流程,使分析变得更加困难。银行木马家族通过使用DGA(域生成算法),加密有效载荷,DLL劫持,无文件感染以及其他阻碍分析和检测的技巧对木马进行更新研发。

流媒体攻击

随着流媒体电视服务的普及,家庭娱乐正在发生变化。到2024年,流媒体服务全球市场估计将达到6887亿美元。流媒体服务提供了潜在的攻击手段。例如,去年11月迪斯尼+推出后仅几小时,成千上万的帐户被黑客入侵,密码和电子邮件信息被更改,罪犯在网上以3至11美元的价格出售受感染帐户。

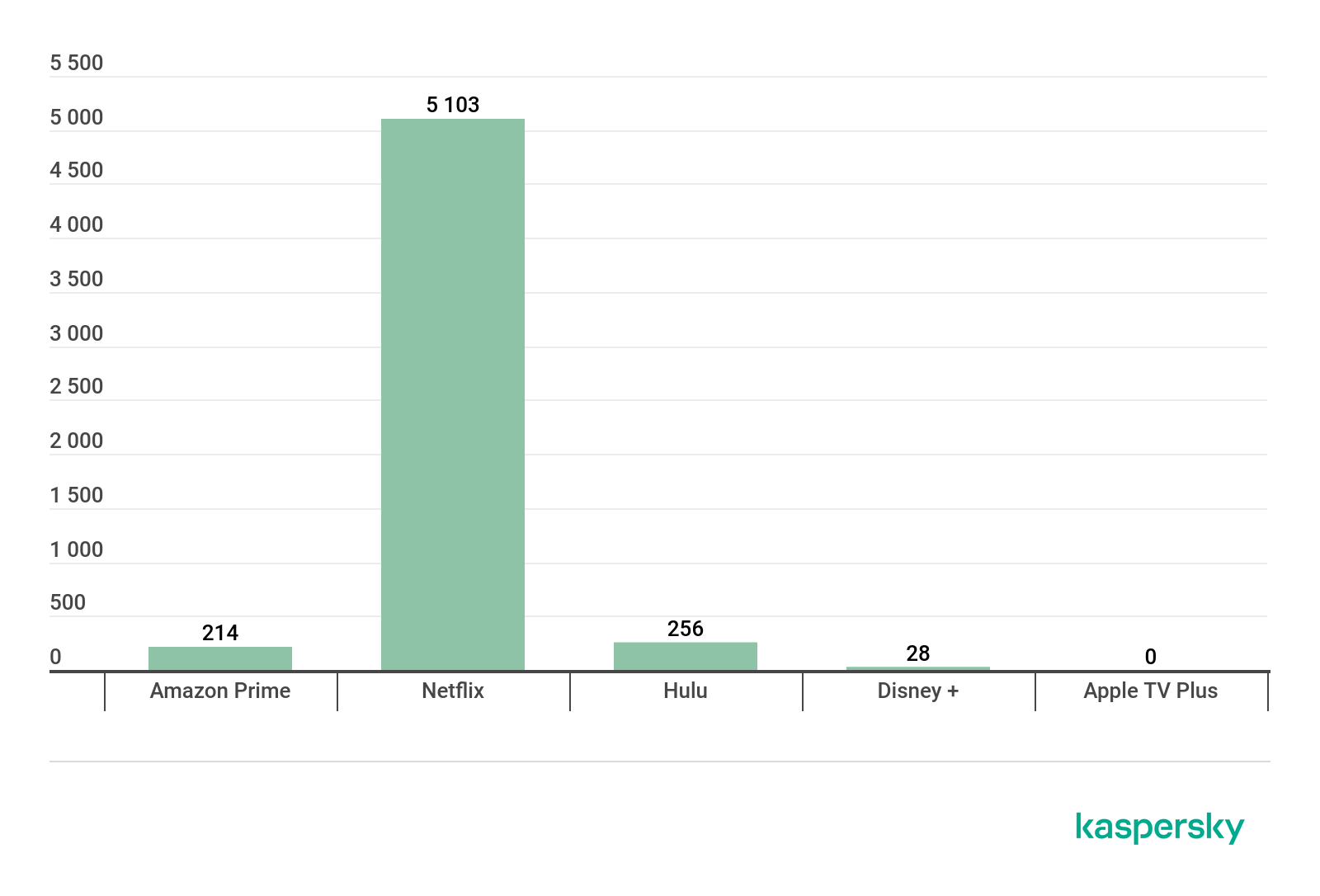

犯罪分子还利用人们对流媒体服务的需求来传播恶意软件。下图显示了在2019年1月至2020年4月8日期间,攻击者利用不同流媒体平台进行攻击的次数统计:

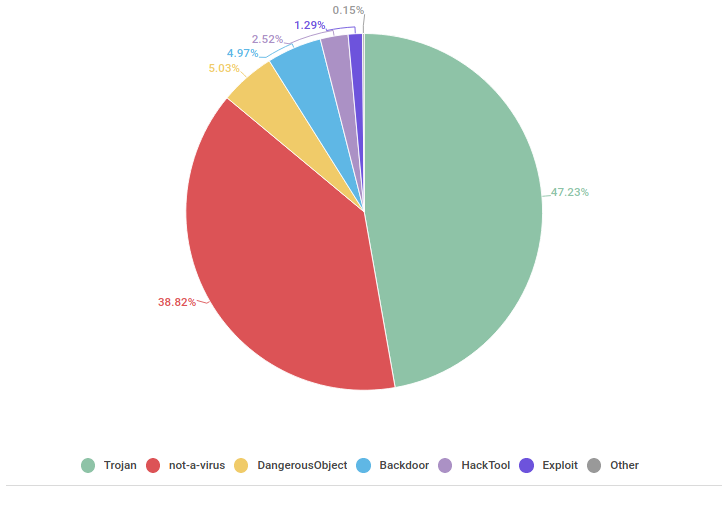

下图显示了在2019年1月至2020年4月8日之间以流行流媒体平台名义伪装的恶意程序类型分布:

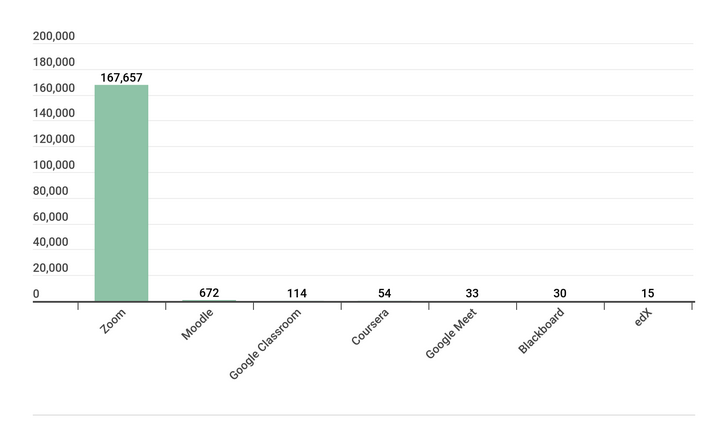

数字教育面临的威胁

在线学习成为COVID-19之后的新趋势,但许多教育机构没有网络安全措施,在线教育面临较大网络攻击风险。 6月17日,Microsoft Security Intelligence报告称,在过去30天内,770万恶意软件中教育行业占了61%。除恶意软件外,教育机构还面临着数据泄露和学生隐私泄露的风险。

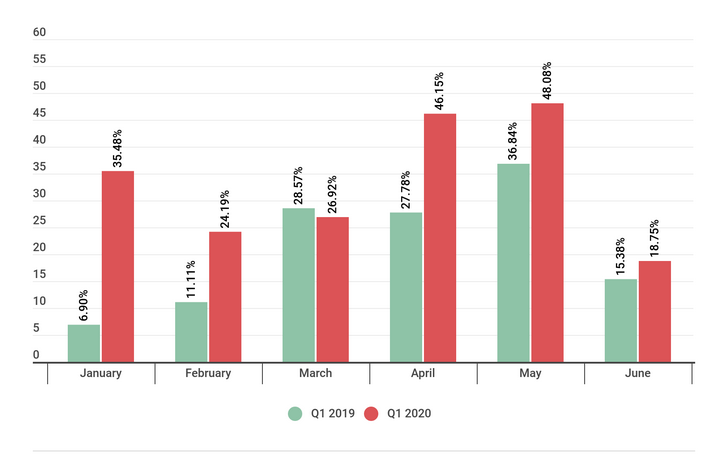

2020年第一季度,与2019年同期相比,全球DDoS攻击总数增加了80%,其中很大一部分是对远程教育服务的攻击。

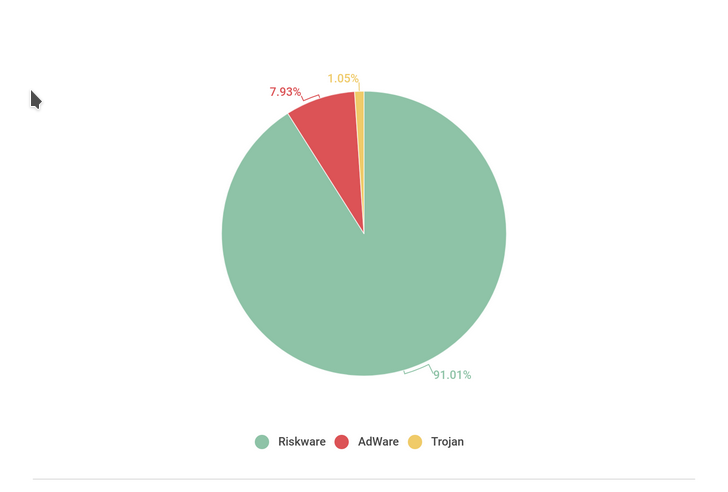

不可删除的广告软件

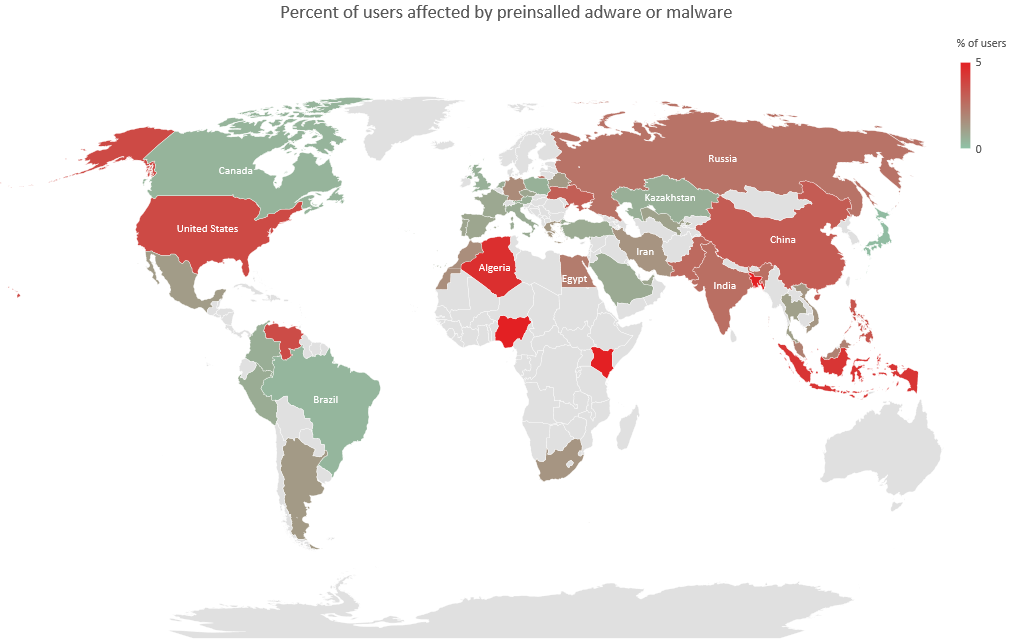

在某些情况下,由于广告软件已安装在系统分区中,尝试将其删除可能会导致设备故障。此外,广告可以在代码级别嵌入到不可删除的系统应用和库中。去年受到恶意软件或广告软件攻击的用户中,有14.8%的感染在系统分区中。

参考链接

来源:freebuf.com 2020-11-23 10:28:08 by: Kriston

请登录后发表评论

注册