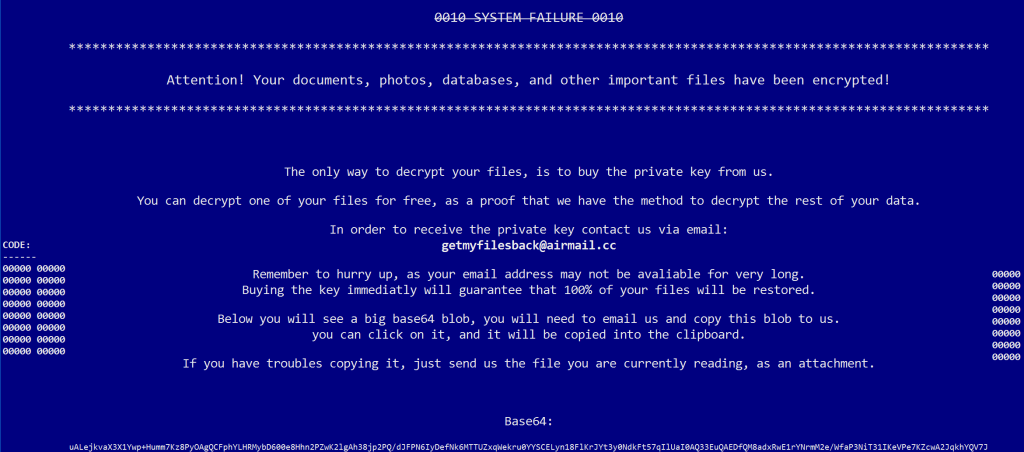

在过去的一年中,Maze勒索软件已成为企业和大型组织严重威胁之一。 数十个组织已成为该恶意软件的受害者,包括LG,Southwire和Pensacola。该勒索软件始于2019年上半年,当时没有任何明显的特有标记,勒索中常包含标题“0010 System Failure 0010”,研究人员命名为“ChaCha勒索软件”。

早期版本勒索软件内容

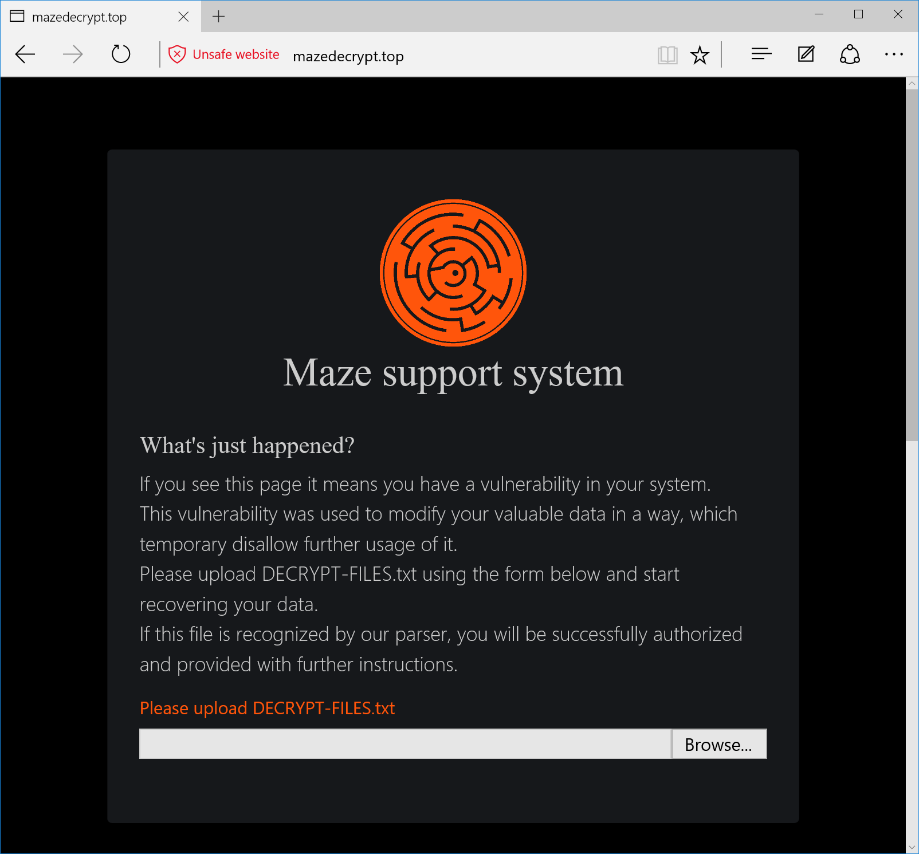

不久之后,新版本勒索软件自称为Maze,电子邮件会使用与受害者相关的网站,代替上面截图中的通用电子邮件地址。

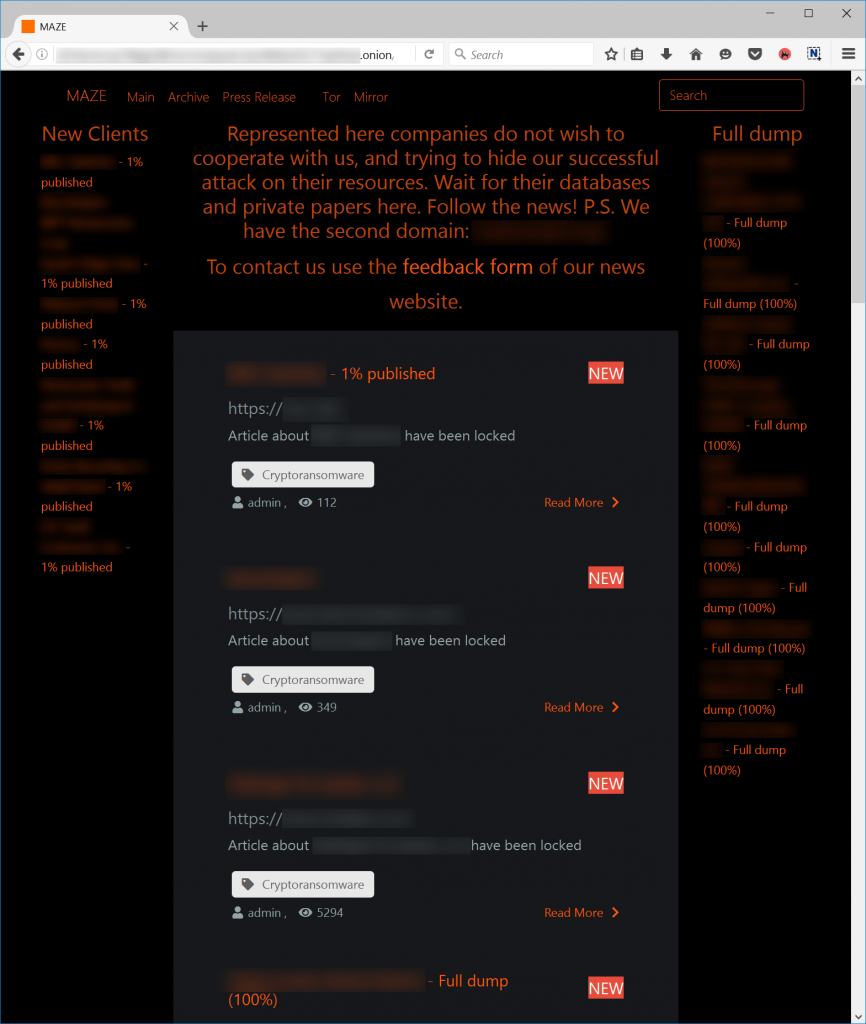

近期Maze使用的网站

传播方法

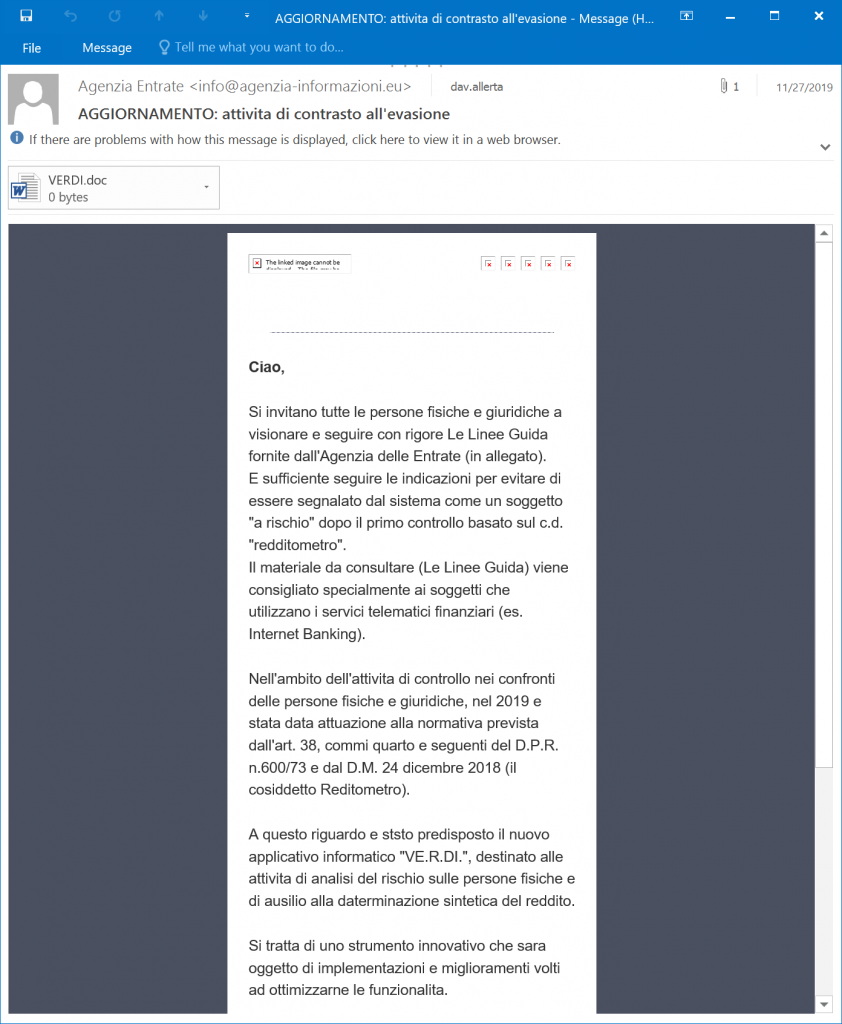

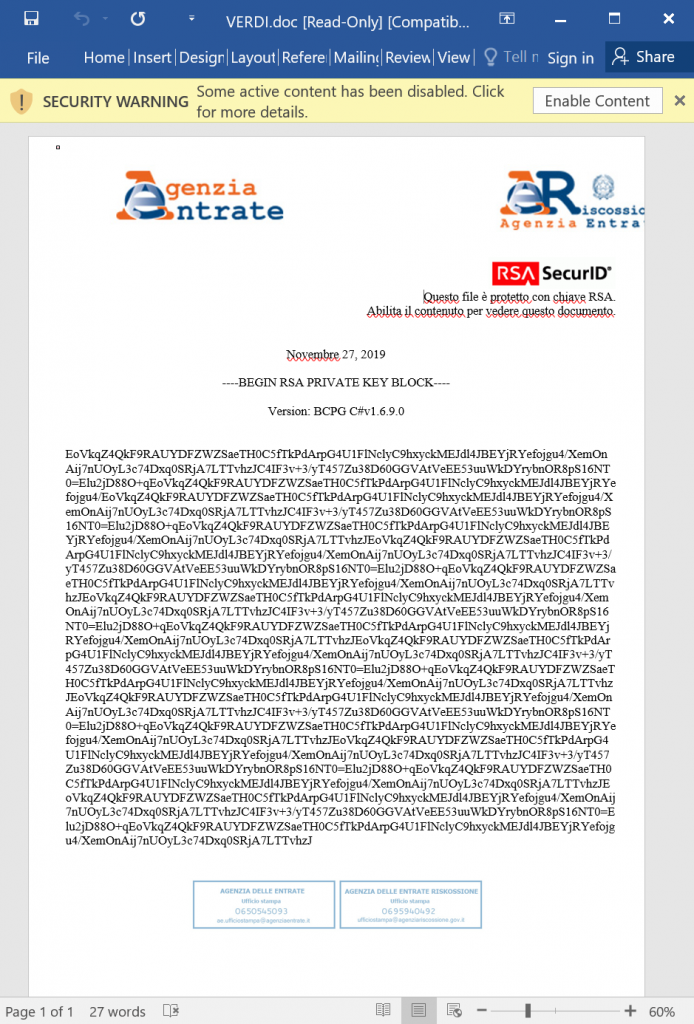

Maze勒索软件最初是通过漏洞工具包(Fallout EK和Spelevo EK)以及带有恶意附件的垃圾邮件进行传播感染。下面是恶意垃圾邮件的示例,其中包含一个带有宏的Word文档,该宏可下载Maze勒索软件有效负载。

如果收件人打开附加文档,系统将提示他们启用编辑模式,然后启用内容。点击后文档中包含的恶意宏将被执行,导致受害者的电脑被感染。

除了这些典型的感染方式外,勒索软件把目标对准公司和市政组织,最大限度地增加勒索金额。攻击中使用了Citrix ADC / Netscaler或Pulse Secure VPN等网络服务漏洞以及弱RDP访问凭证。

研究人员观察到了以下工具:mimikatz、procdump、Cobalt Strike、IP扫描、Bloodhound、powerspolit等。攻击者试图识别存储受损网络中服务器和工作站上有价值的数据,过滤受害者机密文件,并在协商赎金时利用这些文件。最后安装勒索软件,对数据进行加密,完成攻击。

数据泄漏与混淆

Maze是最早的勒索软件系列之一,如果拒绝合作就会泄露受害者的机密数据,其已经成为REvil/Sodinokibi, DoppelPaymer, JSWorm/Nemty/Nefilim, RagnarLocker和Snatch在内的数个勒索软件的标准。

Maze维护网站中列出了最近的受害者,并发布了部分或全部转储的文件。

勒索软件合作

2020年6月,Maze开始与LockBit,RagnarLocker合作,组成了一个“ransomware cartel”。这些小组窃取的数据现在将发布在由Maze维护的网站上。攻击者不仅在窃取文件,同时也在分享专业知识。

技术分析

Maze通常以PE二进制文件(EXE或DLL)的形式分发,该二进制文件以C / C ++开发并进行模糊处理。它采用各种技巧阻止静态分析,包括动态API函数导入,使用条件跳转控制流混淆,用JMP dword ptr [esp-4]代替RET,用PUSH + JMP代替CALL以及其他几种技术。

为了应对动态分析,木马程序还将终止研究人员通常使用的进程,例如procmon,procexp,ida,x32dbg等

Maze使用的加密方案有以下几个级别:

1、加密受害者文件的内容,木马生成唯一的密钥和随机数值,以与ChaCha流密码一起使用;

2、ChaCha密钥和随机数值由启动恶意软件时生成的会话公共RSA-2048密钥加密;

3、 会话专用RSA-2048密钥由木马主体中硬编码的主公用RSA-2048密钥加密。

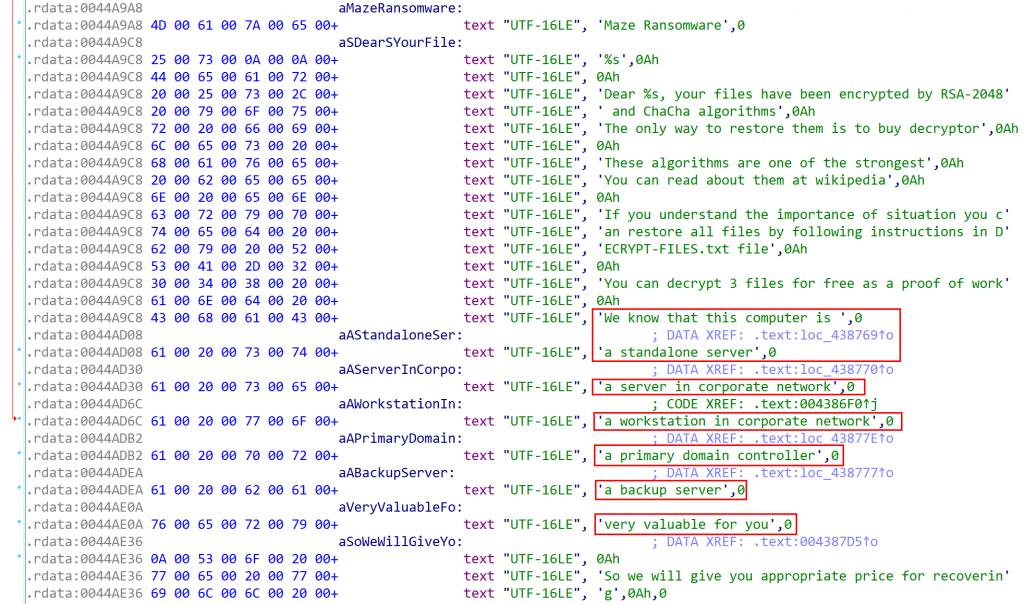

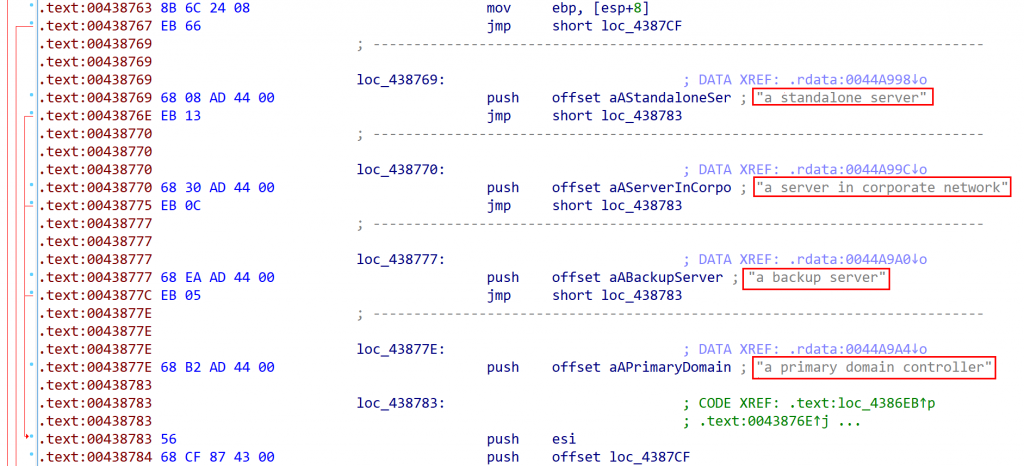

在计算机上执行时,勒索软件还将区分不同类型的系统(“备份服务器”,“域控制器”,“独立服务器”等),使受害者认为犯罪分子了解有关受影响网络的一切。

勒索信息字符串

勒索信息生成代码片段

防范建议

勒索软件在不断进化,抵御勒索软件的最佳方法是主动预防,一旦加密数据,为时已晚。

以下建议可以帮助防止此类攻击:

1、保持操作系统和应用程序最新状态;

2、对所有员工进行网络安全培训;

3、使用安全技术方法进行远程连接;

4、备份回滚。

IOCs

2332f770b014f21bcc63c7bee50d543a

CE3A5898E2B2933FD5216B27FCEACAD0

54C9A5FC6149007E9B727FCCCDAFBBD4

8AFC9F287EF0F3495B259E497B30F39E

原文链接

来源:freebuf.com 2020-10-28 10:24:57 by: Kriston

请登录后发表评论

注册