10月更新的严重漏洞CVE-2020-14882补丁刚过去不久,Oracle又发布了新的严重漏洞更新。

Oracle在周末发布了带外安全更新,修复了影响多个Oracle WebLogic Server版本的关键远程代码执行(RCE)漏洞。安全漏洞编号为CVE-2020-14750, 漏洞等级:严重,漏洞评分: 9.8,满分10。Oracle向安全公告中的20个组织和人员表示感谢,因为他们提供了有助于公司修复CVE-2020-14750漏洞信息。

![图片[1]-甲骨文发布紧急补丁修复WebLogic Server严重漏洞(CVE-2020-14750) – 作者:Sandra1432-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201103/1604369310_5fa0bb9e7cac374f5b9a7.jpg)

无需认证的RCE漏洞

攻击者无需进行身份验证,通过HTTP远程利用服务器控制台组件中的RCE漏洞开展攻击,无需用户干预,尽管这种攻击不那么复杂,但是有可能接管目标服务器。

受CVE-2020-14750 影响的Oracle WebLogic Server版本包括10.3.6.0.0、12.1.3.0.0、12.2.1.3.0、12.2.1.4.0和14.1.1.0.0。

甲骨文解释:“这是一个无需身份验证即可远程利用,即可以在无需用户名和密码的情况下,攻击者可以利用网络访问公司资源的漏洞。鉴于该严重漏洞的危害程度,漏洞利用代码的广泛传播,Oracle强烈建议客户尽快应用安全警报中提供的更新。”

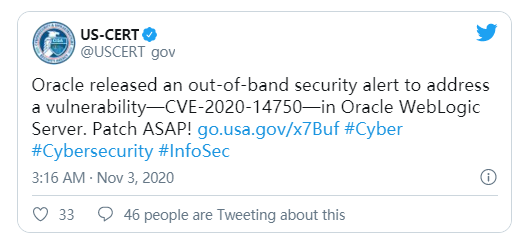

周日,Oracle安全性保证总监埃里克·莫里斯还分享了一个链接到WebLogic Server的指令中心,并在博客文章中发布了带外安全更新。网络安全和基础架构安全局(CISA)也敦促用户和管理员应用此安全更新来预防潜在的攻击。

与被积极利用的CVE-2020-14882有关

Oracle还表示,该漏洞与CVE-2020-14882有关,这是两周前(2020年10月)重要补丁更新中修复的9.8分的关键WebLogic Server漏洞。

根据SANS Technology Institute的报告,在本月的重要补丁更新发布一周后,攻击者就开始对暴露的和易受攻击的Oracle WebLogic CVE-2020-14882漏洞进行实例扫描。

与CVE-2020-14750一样,易受攻击的Oracle WebLogic Server版本为10.3.6.0.0、12.1.3.0.0、12.2.1.3.0、12.2.1.4.0和14.1.1.0。

该公司尚未提供这两个漏洞之间关系的进一步详细信息,带外安全更新或许也是周五发布CVE-2020-14882补丁绕过的直接解决方案。

参考来源:

Oracle issues emergency patch for critical WebLogic Server flaw

来源:freebuf.com 2020-11-03 10:09:52 by: Sandra1432

请登录后发表评论

注册